Ejecución del trabajo de Azure Stream Analytics en una instancia de Azure Virtual Network (versión preliminar pública)

En este artículo, se describe cómo ejecutar el trabajo de Azure Stream Analytics (ASA) en una red virtual de Azure.

Información general

La compatibilidad con redes virtuales (VNet) le permite bloquear el acceso a Azure Stream Analytics para la infraestructura de red virtual. Esta funcionalidad proporciona las ventajas del aislamiento de red y se puede lograr mediante la implementación de una instancia contenedorizada del trabajo de ASA dentro de la red virtual. El trabajo de ASA insertado en la red virtual puede acceder de forma privada a los recursos dentro de la red virtual a través de:

- Puntos de conexión privados, que conectan el trabajo de ASA insertado en la red virtual a los orígenes de datos a través de vínculos privados con tecnología de Azure Private Link.

- Puntos de conexión de servicio, que conectan los orígenes de datos a su trabajo de ASA insertado en la red virtual.

- Etiquetas de servicio, que permiten o deniegan el tráfico a Azure Stream Analytics.

Disponibilidad

Actualmente, esta capacidad está disponible en regiones seleccionadas: Oeste de EE. UU., Centro de Canadá, Este de EE. UU., Este de EE. UU. 2, Centro de EE. UU., Oeste de Europa y Norte de Europa. Si está interesado en habilitar la integración de VNet en su región, rellene este formulario.

Requisitos para la compatibilidad con la integración con la red virtual

Se requiere una cuenta de almacenamiento de uso general V2 (GPV2) para los trabajos de ASA insertados en la red virtual.

Los trabajos de ASA insertados en la red virtual requieren acceso a metadatos como puntos de control que se almacenarán en tablas de Azure con fines operativos.

Si ya tiene una cuenta de GPV2 aprovisionada con el trabajo de ASA, no es necesario realizar ningún paso adicional.

Los usuarios con trabajos de mayor escala con almacenamiento Premium siguen siendo necesarios para proporcionar una cuenta de almacenamiento GPV2.

Si desea proteger las cuentas de almacenamiento del acceso basado en IP pública, considere también la posibilidad de configurarlas mediante identidad administrada y servicios de confianza.

Para más información sobre las cuentas de almacenamiento, consulte Introducción a las cuentas de almacenamiento y Crear una cuenta de almacenamiento.

Una instancia de Azure Virtual Network existente o cree una nueva.

Importante

Los trabajos insertados en la red virtual de ASA usan una tecnología interna de inserción de contenedores proporcionada por las redes de Azure. En este momento, Redes de Azure recomienda que todos los clientes configuren Azure NAT Gateway para la seguridad y la confiabilidad.

Azure NAT Gateway es un servicio de traducción de direcciones de red (NAT) totalmente administrado y altamente resistente. Azure NAT Gateway simplifica la conectividad saliente a Internet para redes virtuales. Cuando se configura en una subred, toda la conectividad saliente usa las direcciones IP públicas estáticas de la puerta de enlace NAT.

Para más información sobre la configuración y los precios, consulte Azure NAT Gateway.

Requisitos de subred

La integración de red virtual depende de una subred dedicada. Al crear una subred, la subred de Azure consume cinco direcciones IP desde el inicio.

Debe tener en cuenta el intervalo IP asociado a la subred delegada a medida que piense en las necesidades futuras necesarias para admitir la carga de trabajo de ASA. Como el tamaño de la subred no se puede cambiar después de la asignación, use una subred lo suficientemente grande como para dar cabida a cualquier escala que los trabajos puedan alcanzar.

La operación de escalada afecta a las instancias admitidas reales y disponibles para un tamaño de subred determinado.

Consideraciones para calcular intervalos IP

- Asegúrese de que el intervalo de subredes no entre en conflicto con el intervalo de subredes de ASA. Evite el intervalo IP 10.0.0.0 a 10.0.255.255, ya que ASA lo usa.

- Reserve:

- 5 direcciones IP para Redes de Azure

- Se requiere una dirección IP para facilitar características como datos de ejemplo, probar la conexión y la detección de metadatos para trabajos asociados a esta subred.

- Se requieren 2 direcciones IP para cada 6 SU o 1 SU V2 (la estructura de precios V2 de ASA se inicia el 1 de julio de 2023, consulte aquí para obtener más información)

Cuando indique la integración de red virtual con el trabajo de Azure Stream Analytics, Azure Portal delegará automáticamente la subred en el servicio ASA. Azure Portal anulará la delegación de la subred en los escenarios siguientes:

- Nos informa de que la integración con red virtual ya no es necesaria para el último trabajo asociado a la subred especificada a través del portal de ASA (consulte la sección "instrucciones").

- Elimine el último trabajo asociado a la subred especificada.

Último trabajo

Varios trabajos de ASA pueden usar la misma subred. El último trabajo aquí hace referencia a ningún otro trabajo que use la subred especificada. Cuando se elimina o quita el último trabajo asociado, Azure Stream Analytics libera la subred como un recurso, que se ha delegado a ASA como servicio. Espere varios minutos para que esta acción finalice.

Configuración de la integración con la red virtual

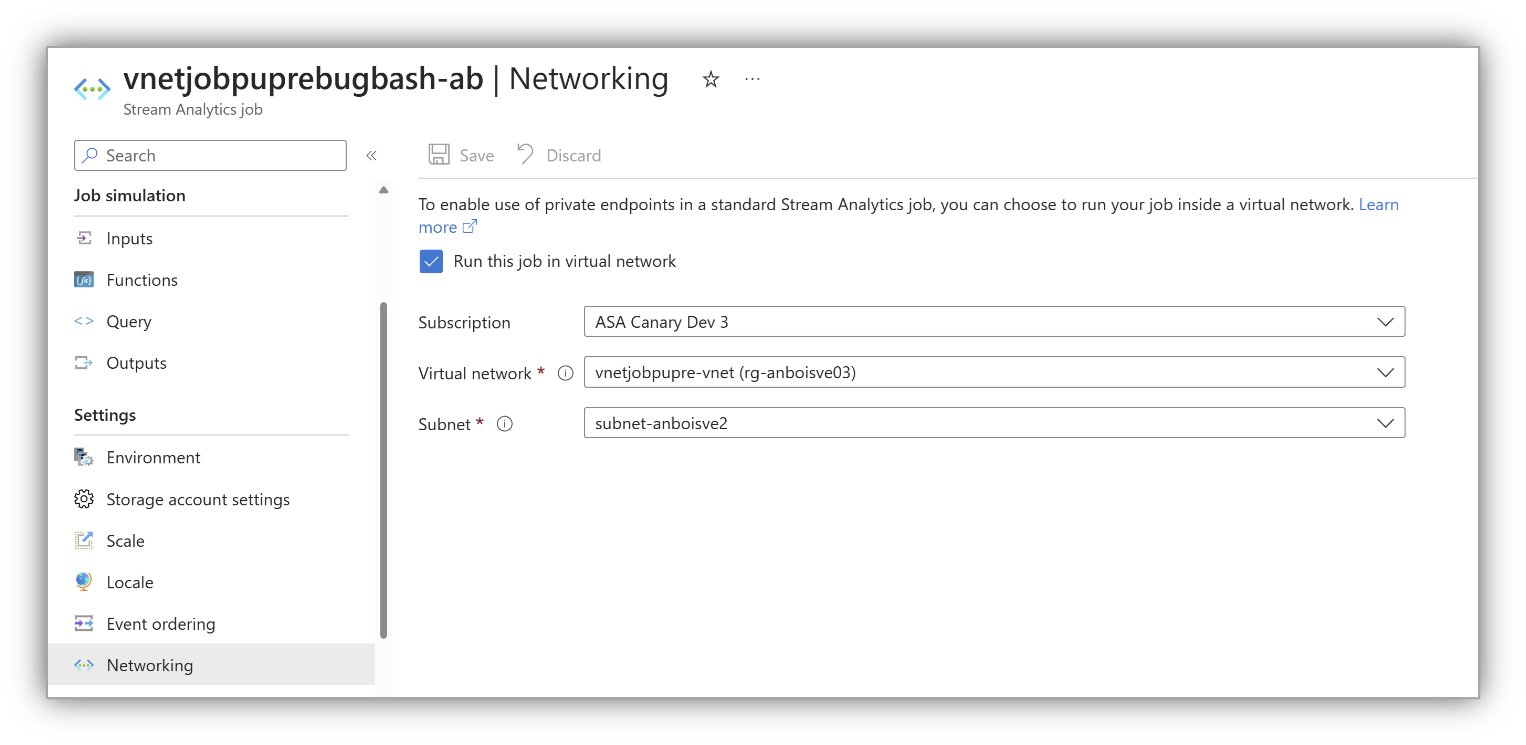

Azure portal

En Azure Portal, vaya a Redes desde la barra de menús y seleccione Ejecutar este trabajo en la red virtual. Este paso nos informa de que el trabajo debe funcionar con una red virtual:

Configure las opciones según se solicite y seleccione Guardar.

Código de VS

En Visual Studio Code, haga referencia a la subred dentro del trabajo de ASA. Este paso indica al trabajo que debe funcionar con una subred.

En

JobConfig.json, configureVirtualNetworkConfigurationcomo se muestra en la imagen siguiente.

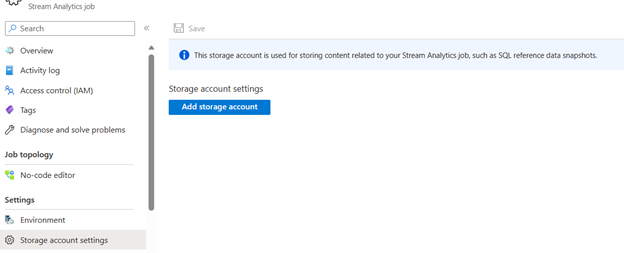

Configuración de una cuenta de almacenamiento asociada

En la página de trabajo de Stream Analytics, seleccione Configuración de cuenta de almacenamiento en Configuración en el menú izquierdo.

En la página Configuración de la cuenta de almacenamiento, seleccione Agregar cuenta de almacenamiento.

Siga las instrucciones para configurar las opciones de la cuenta de almacenamiento.

Importante

- Para autenticarse con la cadena de conexión, debe deshabilitar la configuración del firewall de la cuenta de almacenamiento.

- Para autenticarse con Identidad administrada, debe agregar el trabajo de Stream Analytics a la lista de control de acceso de la cuenta de almacenamiento para los roles de Colaborador de datos de blobs de almacenamiento y de Colaborador de datos de la tabla de almacenamiento. Si no proporciona acceso al trabajo, este no podrá realizar ninguna operación. Para obtener más información sobre cómo conceder acceso, consulte Uso de Azure RBAC para asignar el acceso de una identidad administrada a otro recurso.

Permisos

Debe tener al menos los siguientes permisos de control de acceso basado en roles en la subred o en un nivel superior para configurar la integración de red virtual a través de Azure Portal, la CLI o al establecer la propiedad virtualNetworkSubnetId del sitio directamente:

| Acción | Descripción |

|---|---|

Microsoft.Network/virtualNetworks/read |

Leer la definición de red virtual. |

Microsoft.Network/virtualNetworks/subnets/read |

Leer una definición de subred de red virtual. |

Microsoft.Network/virtualNetworks/subnets/join/action |

Se une a una red virtual |

Microsoft.Network/virtualNetworks/subnets/write |

Opcional. Obligatorio si necesita realizar la delegación de subred |

Si la red virtual se encuentra en una suscripción diferente del trabajo de ASA, debe asegurarse de que la suscripción con la red virtual esté registrada para el proveedor de recursos Microsoft.StreamAnalytics. Para poder registrar explícitamente el proveedor, siga esta documentación, pero tenga en cuenta que también se registra automáticamente al crear el trabajo en una suscripción.

Limitaciones

- Los trabajos de red virtual requieren un mínimo de 1 SU V2 (nuevo modelo de precios) o 6 SU (actual)

- Asegúrese de que el intervalo de subredes no entre en conflicto con el intervalo de subredes de ASA (es decir, no use el intervalo de subredes 10.0.0.0/16).

- Los trabajos de ASA y la red virtual deben estar en la misma región.

- Azure Stream Analytics solo puede usar la subred delegada.

- No se puede eliminar una red virtual cuando se integra con ASA. Debe desasociar o quitar el último trabajo* en la subred delegada.

- Actualmente no se admiten actualizaciones de DNS. Si se cambian las configuraciones de DNS de la red virtual, debe volver a implementar todos los trabajos de ASA en esa red virtual (las subredes también deberán desasociarse de todos los trabajos y volver a configurarse). Para más información, consulte Resolución de nombres para recursos en redes virtuales de Azure para obtener más detalles.

Acceso a recursos locales

No se requiere ninguna configuración adicional para que la característica de integración de red virtual acceda a través de la red virtual a los recursos locales. Basta con conectar la red virtual a los recursos locales usando ExpressRoute o una VPN de sitio a sitio.

Detalles de precios

Fuera de los requisitos básicos enumerados en este documento, la integración de red virtual no tiene ningún cargo adicional por su uso más allá de los cargos de precios de Azure Stream Analytics.

Solución de problemas

La característica es fácil de configurar, aunque eso no quiere decir que no presente problemas con el uso. Si tiene problemas para acceder al punto de conexión deseado, comuníquese con el Soporte técnico de Microsoft.

Nota

Para obtener comentarios directos sobre esta funcionalidad, comuníquese con askasa@microsoft.com.