Azure Private Link con Azure Virtual Desktop

Puede usar Azure Private Link con Azure Virtual Desktop para conectarse de forma privada a los recursos remotos. Al crear un punto de conexión privado, el tráfico entre la red virtual y el servicio permanece en la red de Microsoft, por lo que ya no es necesario exponer el servicio a la red pública de Internet. También se usa una VPN o ExpressRoute para los usuarios con el cliente de Escritorio remoto para conectarse a la red virtual. Mantener el tráfico dentro de la red de Microsoft mejora la seguridad y mantiene los datos seguros. En este artículo se describe cómo Private Link puede ayudarle a proteger el entorno de Azure Virtual Desktop.

¿Cómo funciona Private Link con Azure Virtual Desktop?

Azure Virtual Desktop tiene tres flujos de trabajo con tres tipos de recursos correspondientes de puntos de conexión privados:

Detección inicial de fuentes: permite al cliente detectar todas las áreas de trabajo asignadas a un usuario. Para habilitar este proceso, debe crear un único punto de conexión privado en el subrecurso global de cualquier área de trabajo. Sin embargo, solo puedes crear un punto de conexión privado en toda la implementación de Azure Virtual Desktop. Este punto de conexión crea entradas del Sistema de nombres de dominio (DNS) y rutas IP privadas para el nombre de dominio completo (FQDN) global necesario para la detección inicial de fuentes. Esta conexión se convierte en una única ruta compartida para que todos los clientes los usen.

Descarga de fuentes: el cliente descarga todos los detalles de conexión de un usuario específico para las áreas de trabajo que hospedan sus grupos de aplicaciones. Se crea un punto de conexión privado para el subrecurso de fuente para cada área de trabajo que quiera usar con Private Link.

Conexiones a grupos de hosts: cada conexión a un grupo de hosts tiene dos lados: clientes y máquinas virtuales del host de sesión (VM). Para habilitar las conexiones, debe crear un punto de conexión privado para el subrecurso de conexión para cada grupo de hosts que quiera usar con Private Link.

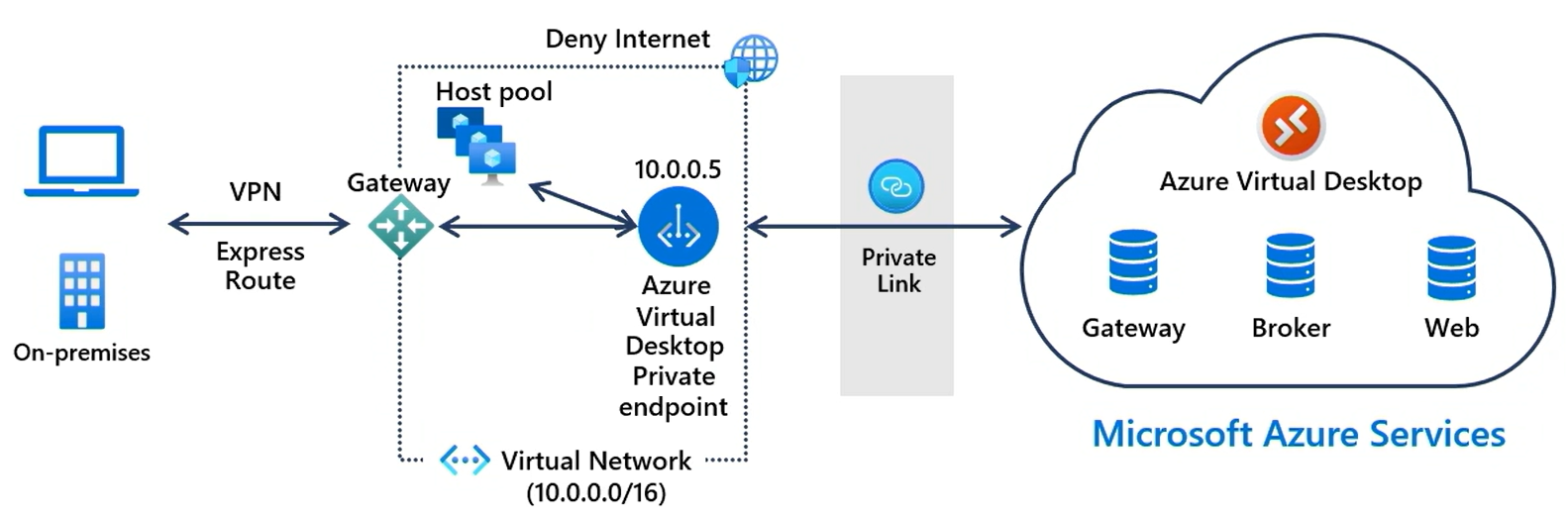

En el siguiente diagrama de alto nivel se muestra cómo Private Link conecta de forma segura un cliente local al servicio Azure Virtual Desktop. Para obtener información más detallada sobre las conexiones de cliente, consulte Secuencia de conexión de cliente.

Escenarios admitidos

Al agregar Private Link con Azure Virtual Desktop, tiene los siguientes escenarios admitidos para conectarse a Azure Virtual Desktop. Cada uno puede habilitarse o deshabilitarse en función de sus requisitos. Puede compartir estos puntos de conexión privados a través de la topología de red o puede aislar las redes virtuales para que cada uno tenga su propio punto de conexión privado al grupo de hosts o al área de trabajo.

Tanto los clientes como las máquinas virtuales del host de sesión usan rutas privadas. Necesita los siguientes puntos de conexión privados:

Fin Tipo de recurso Recurso secundario de destino Cantidad de puntos de conexión Conexiones a grupos de hosts Microsoft.DesktopVirtualization/hostpools conexión Uno por grupo de hosts Descarga de fuentes Microsoft.DesktopVirtualization/workspaces feed Uno por área de trabajo Detección de fuentes iniciales Microsoft.DesktopVirtualization/workspaces global Solo uno para todas las implementaciones de Azure Virtual Desktop Los clientes usan rutas públicas mientras que las máquinas virtuales del host de sesión usan rutas privadas. Necesita los siguientes puntos de conexión privados. No se requieren puntos de conexión a áreas de trabajo.

Fin Tipo de recurso Recurso secundario de destino Cantidad de puntos de conexión Conexiones a grupos de hosts Microsoft.DesktopVirtualization/hostpools conexión Uno por grupo de hosts Tanto los clientes como las máquinas virtuales del host de sesión usan rutas públicas. Private Link no se usa en este escenario.

En el caso de las conexiones a un área de trabajo, excepto el área de trabajo usada para la detección inicial de fuentes (subrecurso global), en la tabla siguiente se detalla el resultado de cada escenario:

| Configuración | Resultado |

|---|---|

| Acceso público habilitado desde todas las redes | Las solicitudes de fuente del área de trabajo se permiten desde rutas públicas. Las solicitudes de fuente del área de trabajo se permiten desde rutas privadas. |

| Acceso público deshabilitado desde todas las redes | Las solicitudes de fuente del área de trabajo se deniegan desde rutas públicas. Las solicitudes de fuente del área de trabajo se permiten desde rutas privadas. |

Con el transporte de conexión inversa hay dos conexiones de red para las conexiones a grupos de hosts: el cliente a la puerta de enlace y el host de sesión a la puerta de enlace. Además de habilitar o deshabilitar el acceso público para ambas conexiones, también puede optar por habilitar el acceso público para los clientes que se conectan a la puerta de enlace y permitir solo el acceso privado para los hosts de sesión que se conectan a la puerta de enlace. En la tabla siguiente se detalla el resultado de cada escenario:

| Configuración | Resultado |

|---|---|

| Acceso público habilitado desde todas las redes | Las sesiones remotas se permiten cuando el cliente o el host de sesión usan una ruta pública. Las sesiones remotas se permiten cuando el cliente o el host de sesión usan una ruta privada. |

| Acceso público deshabilitado desde todas las redes | Las sesiones remotas se deniegan cuando el cliente o el host de sesión usan una ruta pública. Las sesiones remotas se permiten cuando el cliente y el host de sesión usan una ruta privada. |

| Acceso público habilitado para redes de clientes, pero deshabilitado para redes de hosts de sesión | Las sesiones remotas se deniegan si el host de sesión usa una ruta pública, independientemente de la ruta que use el cliente. Las sesiones remotas se permiten siempre que el host de sesión use una ruta privada, independientemente de la ruta que use el cliente. |

Importante

Un punto de conexión privado para el subrecurso global de cualquier área de trabajo controla el nombre de dominio completo (FQDN) compartido para el descubrimiento inicial de la alimentación. A su vez, este control habilita la detección de fuentes para todas las áreas de trabajo. Dado que el área de trabajo conectada al punto de conexión privado es tan importante, eliminarla hará que todos los procesos de detección de fuentes dejen de funcionar. Se recomienda crear un área de trabajo de marcador de posición sin usar para el subrecurso global.

No se puede controlar el acceso al área de trabajo usada para la detección inicial de fuentes (subrecurso global). Si configura esta área de trabajo para permitir solo el acceso privado, se omite la configuración. Siempre se puede acceder a esta área de trabajo desde rutas públicas.

Si tiene previsto restringir los puertos de red de los dispositivos cliente de usuario o las máquinas virtuales del host de sesión a los puntos de conexión privados, deberá permitir el tráfico en todo el intervalo de puertos dinámicos TCP de 1 a 65535 al punto de conexión privado para el recurso del grupo de hosts mediante el subrecurso de conexión. Se necesita todo el intervalo de puertos dinámicos TCP porque la asignación de puertos se usa para todas las puertas de enlace globales mediante la dirección IP del punto de conexión privado único correspondiente al subrecurso de conexión. Si restringe los puertos al punto de conexión privado, es posible que los usuarios no puedan conectarse correctamente a Azure Virtual Desktop.

Secuencia de la conexión cliente

Cuando un usuario se conecta a Azure Virtual Desktop a través de Private Link y Azure Virtual Desktop solo está configurado para permitir conexiones de cliente desde rutas privadas, la secuencia de conexión es la siguiente:

Con un cliente compatible, un usuario se suscribe a un área de trabajo. El dispositivo del usuario consulta la zona DNS de la dirección

rdweb.wvd.microsoft.com(o la dirección correspondiente de otros entornos de Azure).La zona DNS privada de privatelink-global.wvd.microsoft.com devuelve la dirección IP privada para la detección inicial de fuentes (subrecurso global).

Para cada área de trabajo de la fuente se hace una consulta de DNS para la dirección

<workspaceId>.privatelink.wvd.microsoft.com.La zona DNS privada para privatelink.wvd.microsoft.com devuelve la dirección IP privada para la descarga de fuente del área de trabajo y descarga la fuente mediante el puerto TCP 443.

Al conectarse a una sesión remota, el archivo

.rdpque procede de la descarga de fuente del área de trabajo contiene la dirección del servicio de puerta de enlace de Azure Virtual Desktop con la latencia más baja para el dispositivo del usuario. Se realiza una consulta de DNS en una dirección con el formato<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.La zona DNS privada para privatelink.wvd.microsoft.com devuelve la dirección IP privada del servicio de puerta de enlace de Azure Virtual Desktop que se va a usar para el grupo de hosts que proporciona la sesión remota. La orquestación a través de la red virtual y el punto de conexión privado usa el puerto TCP 443.

Después de la orquestación, el tráfico de red entre el cliente, el servicio de puerta de enlace de Azure Virtual Desktop y el host de sesión se transfieren a un puerto del intervalo de puertos dinámicos TCP de 1 a 65535. Se necesita todo el intervalo de puertos porque la asignación de puertos se usa para todas las puertas de enlace globales a través de la dirección IP de punto de conexión privado único correspondiente a la conexión subrecurso. Las redes privadas de Azure asignan internamente estos puertos a la puerta de enlace adecuada que se ha seleccionado durante la orquestación del cliente.

Problemas y limitaciones conocidos

Private Link con Azure Virtual Desktop tiene las siguientes limitaciones:

Antes de usar Private Link para Azure Virtual Desktop, debe habilitar Private Link con Azure Virtual Desktop en cada suscripción de Azure que quiera usar Private Link con Azure Virtual Desktop.

Todos los clientes de Escritorio remoto para conectarse a Azure Virtual Desktop pueden usarse con Private Link. Si está usando el Cliente de Escritorio remoto para Windows en una red privada sin acceso a Internet y está suscrito tanto a feeds públicos como privados, no podrá acceder a su feed.

Después de cambiar un punto de conexión privado a un grupo de hosts, debe reiniciar el servicio Cargador de agente de Escritorio remoto (RDAgentBootLoader) en cada host de sesión del grupo de hosts. También deberá reiniciar este servicio cada vez que cambie la configuración de red de un grupo de hosts. En lugar de reiniciar el servicio, puede reiniciar cada host de sesión.

El uso de Private Link y RDP Shortpath tiene las siguientes limitaciones:

- No se admite el uso de Private Link y RDP Shortpath para redes públicas.

- No se admite el uso de Private Link y RDP Shortpath para redes administradas, pero pueden trabajar juntos. Use Private Link y RDP Shortpath para redes administradas bajo su propia responsabilidad. Puede seguir los pasos para Deshabilitar RDP Shortpath para redes administradas.

Al principio en la versión preliminar de Private Link con Azure Virtual Desktop, el punto de conexión privado para la detección de fuentes iniciales (para el subrecurso global) compartió el nombre de la zona DNS privada de

privatelink.wvd.microsoft.comcon otros puntos de conexión privados para áreas de trabajo y grupos de hosts. En esta configuración, los usuarios no pueden establecer puntos de conexión privados exclusivamente para grupos de hosts y áreas de trabajo. A partir del 1 de setiembre de 2023, ya no se admitirá el uso compartido de la zona DNS privada en esta configuración. Debe crear un nuevo punto de conexión privado para que el subrecurso global use el nombre de zona DNS privada deprivatelink-global.wvd.microsoft.com. Para conocer los pasos para hacerlo, consulte Detección de fuentes iniciales.

Pasos siguientes

- Aprenda a Configurar Private Link con Azure Virtual Desktop.

- Aprende a configurar DNS de punto de conexión privado de Azure en Private Link integración de DNS.

- Para ver las pautas generales de solución de problemas de Private Link, consultaSolución de problemas de conectividad de puntos de conexión privados de Azure.

- Información sobre la conectividad de red de Azure Virtual Desktop.

- Consulte la lista de direcciones URL requeridas para ver la lista de direcciones URL que deberá desbloquear para garantizar el acceso de red al servicio Azure Virtual Desktop.