Incorporar dispositivos Windows mediante directiva de grupo

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Se aplica a:

- Directiva de grupo

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Nota:

Para usar las actualizaciones de directiva de grupo (GP) para implementar el paquete, debes estar en Windows Server 2008 R2 o posterior.

Para Windows Server 2019 y Windows Server 2022, es posible que deba reemplazar NT AUTHORITY\Well-Known-System-Account por NT AUTHORITY\SYSTEM del archivo XML que crea la preferencia de directiva de grupo.

Nota:

Si usa la nueva solución de Microsoft Defender para punto de conexión unificada para Windows Server 2012 R2 y 2016, asegúrese de que usa los archivos ADMX más recientes de la tienda central para obtener acceso a la correcta. Microsoft Defender para punto de conexión opciones de directiva. Consulta Cómo crear y administrar la Tienda Central para plantillas administrativas de directiva de grupo en Windows y descarga los archivos más recientes para usarlos con Windows 10.

Consulte Identificar la arquitectura de Defender para punto de conexión y el método de implementación para ver las distintas rutas de acceso en la implementación de Defender para punto de conexión.

Abra el archivo de paquete de configuración de GP (

WindowsDefenderATPOnboardingPackage.zip) que descargó del Asistente para incorporación de servicios. También puede obtener el paquete desde el portal de Microsoft Defender:En el panel de navegación, seleccione Configuración>Puntos de conexión>Incorporaciónde administración de> dispositivos.

Seleccione el sistema operativo.

En el campo Método de implementación , seleccione Directiva de grupo.

Haga clic en Descargar paquete y guarde el archivo .zip.

Extraiga el contenido del archivo .zip en una ubicación compartida de solo lectura a la que pueda acceder el dispositivo. Debe tener una carpeta denominada OptionalParamsPolicy y el archivo WindowsDefenderATPOnboardingScript.cmd.

Para crear un nuevo GPO, abra la consola de administración de directiva de grupo (GPMC), haga clic con el botón derecho en directiva de grupo Objetos que desea configurar y haga clic en Nuevo. Escriba el nombre del nuevo GPO en el cuadro de diálogo que se muestra y haga clic en Aceptar.

Abra la consola de administración de directiva de grupo (GPMC), haga clic con el botón derecho en el objeto de directiva de grupo (GPO) que desea configurar y haga clic en Editar.

En el Editor administración de directiva de grupo, vaya a Configuración del equipo, Preferencias y, a continuación, Configuración del panel de control.

Haga clic con el botón derecho en Tareas programadas, seleccione Nuevo y, a continuación, haga clic en Tarea inmediata (al menos Windows 7).

En la ventana Tarea que se abre, vaya a la pestaña General . En Opciones de seguridad , haga clic en Cambiar usuario o grupo y escriba SYSTEM y, a continuación, haga clic en Comprobar nombres y, a continuación, en Aceptar. NT AUTHORITY\SYSTEM aparece como la cuenta de usuario como se ejecutará la tarea.

Seleccione Ejecutar si el usuario ha iniciado sesión o no y active la casilla Ejecutar con los privilegios más altos .

En el campo Nombre, escriba un nombre adecuado para la tarea programada (por ejemplo, Implementación de Defender para punto de conexión).

Vaya a la pestaña Acciones y seleccione Nuevo... Asegúrese de que Iniciar un programa está seleccionado en el campo Acción . Escriba la ruta de acceso UNC mediante el nombre de dominio completo (FQDN) del servidor de archivos del archivo WindowsDefenderATPOnboardingScript.cmd compartido.

Seleccione Aceptar y cierre las ventanas de GPMC abiertas.

Para vincular el GPO a una unidad organizativa (OU), haga clic con el botón derecho y seleccione Vincular un GPO existente. En el cuadro de diálogo que se muestra, seleccione el objeto directiva de grupo que desea vincular. Haga clic en Aceptar.

Sugerencia

Después de incorporar el dispositivo, puede optar por ejecutar una prueba de detección para comprobar que el dispositivo está incorporado correctamente al servicio. Para obtener más información, consulte Ejecución de una prueba de detección en un dispositivo De Defender para punto de conexión recién incorporado.

Opciones de configuración adicionales de Defender para punto de conexión

Para cada dispositivo, puede indicar si se pueden recopilar muestras del dispositivo cuando se realiza una solicitud a través de Microsoft Defender XDR para enviar un archivo para un análisis profundo.

Puede usar directiva de grupo (GP) para configurar opciones, como las opciones de uso compartido de ejemplo usadas en la característica de análisis profundo.

Configuración de la colección de ejemplo

En el dispositivo de administración de GP, copie los siguientes archivos del paquete de configuración:

Copiar AtpConfiguration.admx en C:\Windows\PolicyDefinitions

Copiar AtpConfiguration.adml en C:\Windows\PolicyDefinitions\en-US

Si usa una tienda central para directiva de grupo plantillas administrativas, copie los siguientes archivos del paquete de configuración:

Copie AtpConfiguration.admx en \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions

Copie AtpConfiguration.adml en \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US

Abra la consola de administración de directiva de grupo, haga clic con el botón derecho en el GPO que desea configurar y haga clic en Editar.

En el Editor administración de directiva de grupo, vaya a Configuración del equipo.

Haga clic en Directivas y, a continuación, en Plantillas administrativas.

Haga clic en Componentes de Windows y, a continuación, Windows Defender ATP.

Elija habilitar o deshabilitar el uso compartido de ejemplos desde los dispositivos.

Nota:

Si no establece un valor, el valor predeterminado es habilitar la colección de ejemplo.

Otras opciones de configuración recomendadas

Actualización de la configuración de Endpoint Protection

Después de configurar el script de incorporación, siga editando la misma directiva de grupo para agregar configuraciones de endpoint protection. Realice modificaciones de directivas de grupo desde un sistema que ejecute Windows 10, Server 2019, Windows 11 o Windows Server 2022 para asegurarse de que tiene todas las funcionalidades necesarias Microsoft Defender Antivirus. Es posible que tenga que cerrar y volver a abrir el objeto de directiva de grupo para registrar la configuración de ATP de Defender.

Todas las directivas se encuentran en Computer Configuration\Policies\Administrative Templates.

Ubicación de directiva: \Componentes de Windows\Windows Defender ATP

| Policy | Setting |

|---|---|

| Enable\Disable Sample collection | Habilitado: activada la opción "Habilitar recopilación de ejemplos en máquinas" |

Ubicación de directiva: \Componentes de Windows\Microsoft Defender Antivirus

| Policy | Setting |

|---|---|

| Configuración de la detección para aplicaciones potencialmente no deseadas | Habilitado, Bloquear |

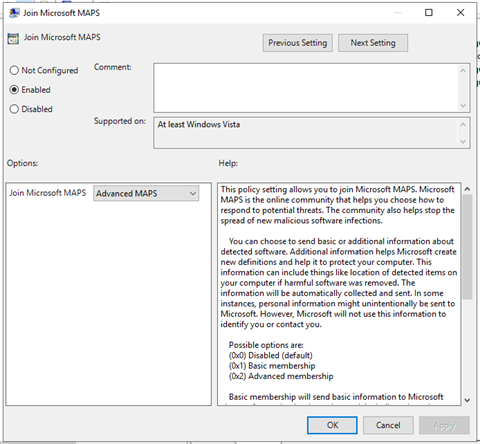

Ubicación de directiva: \Componentes de Windows\Microsoft Defender Antivirus\MAPS

| Policy | Setting |

|---|---|

| Unirse a Microsoft MAPS | Habilitado, Mapas avanzados |

| Envío de ejemplos de archivos cuando se requiera un análisis adicional | Habilitado, Enviar ejemplos seguros |

Ubicación de directiva: \Componentes de Windows\Microsoft Defender Antivirus\Protección en tiempo real

| Policy | Setting |

|---|---|

| Desactivar la protección en tiempo real | Deshabilitada |

| Activar la supervisión del comportamiento | Habilitado |

| Examinar todos los archivos y datos adjuntos descargados | Habilitado |

| Supervisión de la actividad de archivos y programas en el equipo | Habilitado |

Ubicación de directiva: \Componentes de Windows\Microsoft Defender Antivirus\Scan

Esta configuración configura exámenes periódicos del punto de conexión. Se recomienda realizar un examen rápido semanal, lo que permite el rendimiento.

| Policy | Setting |

|---|---|

| Comprobación de la información de seguridad de virus y spyware más reciente antes de ejecutar un examen programado | Habilitado |

Ubicación de la directiva: \Componentes de Windows\Microsoft Defender Antivirus\Microsoft Defender Protección contra vulnerabilidades de seguridad\Reducción de superficie expuesta a ataques

Obtenga la lista actual de reglas de reducción de superficie expuesta a ataques GUID de la implementación de reglas de reducción de superficie expuesta a ataques Paso 3: Implementar reglas ASR. Para obtener más detalles, por reglas, consulte Referencia de reglas de reducción de superficie expuesta a ataques.

Abra la directiva Configurar reducción de superficie expuesta a ataques .

Seleccione Habilitado.

Seleccione el botón Mostrar .

Agregue cada GUID en el campo Nombre de valor con un valor de 2.

Esto configurará cada uno solo para la auditoría.

| Policy | Ubicación | Setting |

|---|---|---|

| Configuración del acceso controlado a carpetas | \Componentes de Windows\Microsoft Defender Antivirus\Microsoft Defender Protección contra vulnerabilidades de seguridad\Acceso controlado a carpetas | Habilitado, Modo de auditoría |

Ejecución de una prueba de detección para comprobar la incorporación

Después de incorporar el dispositivo, puede optar por ejecutar una prueba de detección para comprobar que un dispositivo está incorporado correctamente al servicio. Para obtener más información, consulte Ejecución de una prueba de detección en un dispositivo Microsoft Defender para punto de conexión recién incorporado.

Dispositivos fuera del panel que usan directiva de grupo

Por motivos de seguridad, el paquete usado para los dispositivos offboard expirará 30 días después de la fecha en que se descargó. Se rechazarán los paquetes de offboarding expirados enviados a un dispositivo. Al descargar un paquete de offboarding, se le notificará la fecha de expiración de los paquetes y también se incluirá en el nombre del paquete.

Nota:

Las directivas de incorporación y retirada no deben implementarse en el mismo dispositivo al mismo tiempo; de lo contrario, esto provocará colisiones imprevisibles.

Obtenga el paquete de offboarding desde el portal de Microsoft Defender:

En el panel de navegación, seleccione Configuración>Puntos de conexión> Administraciónde>dispositivos Offboarding.

Seleccione el sistema operativo.

En el campo Método de implementación , seleccione Directiva de grupo.

Haga clic en Descargar paquete y guarde el archivo .zip.

Extraiga el contenido del archivo .zip en una ubicación compartida de solo lectura a la que pueda acceder el dispositivo. Debe tener un archivo denominado WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Abra la consola de administración de directiva de grupo (GPMC), haga clic con el botón derecho en el objeto de directiva de grupo (GPO) que desea configurar y haga clic en Editar.

En el Editor administración de directiva de grupo, vaya a Configuración del equipo,Preferencias y, a continuación, Configuración del panel de control.

Haga clic con el botón derecho en Tareas programadas, seleccione Nuevo y, a continuación, haga clic en Tarea inmediata.

En la ventana Tarea que se abre, vaya a la pestaña General en Opciones de seguridad y seleccione Cambiar usuario o grupo, escriba SISTEMA, seleccione Comprobar nombres y, a continuación, Aceptar. NT AUTHORITY\SYSTEM aparece como la cuenta de usuario como la que se ejecutará la tarea.

Seleccione Ejecutar si el usuario ha iniciado sesión o no y active la casilla Ejecutar con los privilegios más altos .

En el campo Nombre, escriba un nombre adecuado para la tarea programada (por ejemplo, Implementación de Defender para punto de conexión).

Vaya a la pestaña Acciones y seleccione Nuevo.... Asegúrese de que Iniciar un programa está seleccionado en el campo Acción . Escriba la ruta de acceso UNC, con el nombre de dominio completo (FQDN) del servidor de archivos, del archivo WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd compartido.

Seleccione Aceptar y cierre las ventanas de GPMC abiertas.

Importante

La retirada hace que el dispositivo deje de enviar datos del sensor al portal, pero los datos del dispositivo, incluida la referencia a las alertas que haya tenido, se conservarán durante un máximo de 6 meses.

Supervisión de la configuración del dispositivo

Con directiva de grupo no hay una opción para supervisar la implementación de directivas en los dispositivos. La supervisión se puede realizar directamente en el portal o mediante las distintas herramientas de implementación.

Supervisión de dispositivos mediante el portal

- Vaya al portal de Microsoft Defender.

- Haga clic en Inventario de dispositivos.

- Compruebe que aparecen los dispositivos.

Nota:

Los dispositivos pueden tardar varios días en aparecer en la lista Dispositivos. Esto incluye el tiempo que tardan las directivas en distribuirse al dispositivo, el tiempo que tarda el usuario en iniciar sesión y el tiempo que tarda el punto de conexión en iniciar la generación de informes.

Configuración de directivas de Antivirus de Defender

Create una nueva directiva de grupo o agrupe esta configuración con las demás directivas. Esto depende del entorno del cliente y de cómo le gustaría implementar el servicio dirigiendo las unidades organizativas (OU) diferentes.

Después de elegir el GP o crear uno nuevo, edite el GP.

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes> de Windows Microsoft Defender Antivirus>Protección en tiempo real.

En la carpeta Cuarentena, configure la eliminación de elementos de la carpeta Cuarentena.

En la carpeta Examinar, configure los valores de examen.

Supervisión de todos los archivos en la protección en tiempo real

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes> de Windows Microsoft Defender Antivirus>Protección en tiempo real.

Configuración de Windows Defender SmartScreen

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes> de Windows Windows DefenderExploradorde SmartScreen>.

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes>de Windows Windows Defender SmartScreen>Microsoft Edge.

Configuración de aplicaciones potencialmente no deseadas

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes>de Windows Microsoft Defender Antivirus.

Configuración de Cloud Deliver Protection y envío automático de ejemplos

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes> de Windows Microsoft Defender Antivirus>MAPS.

Nota:

La opción Enviar todos los ejemplos proporcionará la mayor parte del análisis de archivos binarios, scripts o documentos, lo que aumenta la posición de seguridad. La opción Enviar ejemplos seguros limita el tipo de archivos binarios, scripts o documentos que se están analizando y reduce la posición de seguridad.

Para obtener más información, consulte Activar la protección en la nube en Microsoft Defender Antivirus y Protección en la nube y envío de ejemplo en Microsoft Defender Antivirus.

Comprobación de la actualización de firma

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes> de Windows Microsoft Defender Antivirus>Security Intelligence Novedades.

Configuración del tiempo de espera y el nivel de protección de entrega en la nube

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes>de Windows Microsoft Defender Antivirus>MpEngine. Al configurar la directiva de nivel de protección en la nube en Predeterminada Microsoft Defender directiva de bloqueo antivirus, se deshabilitará la directiva. Esto es lo que se necesita para establecer el nivel de protección en el valor predeterminado de Windows.

Temas relacionados

- Incorporar dispositivos Windows mediante Microsoft Endpoint Configuration Manager

- Incorporar dispositivos Windows mediante herramientas de Administración de dispositivos móviles

- Incorporar dispositivos Windows mediante un script local

- Incorporar dispositivos de infraestructura de escritorio virtual (VDI) no persistente

- Ejecución de una prueba de detección en dispositivos Microsoft Defender para punto de conexión recién incorporados

- Solución de problemas de incorporación de Microsoft Defender para punto de conexión

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.