Realizar acciones de respuesta en un archivo

Se aplica a:

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Responda rápidamente a los ataques detectados mediante la detención y la cuarentena de archivos o el bloqueo de un archivo. Después de realizar acciones en los archivos, puede comprobar los detalles de la actividad en el Centro de acciones.

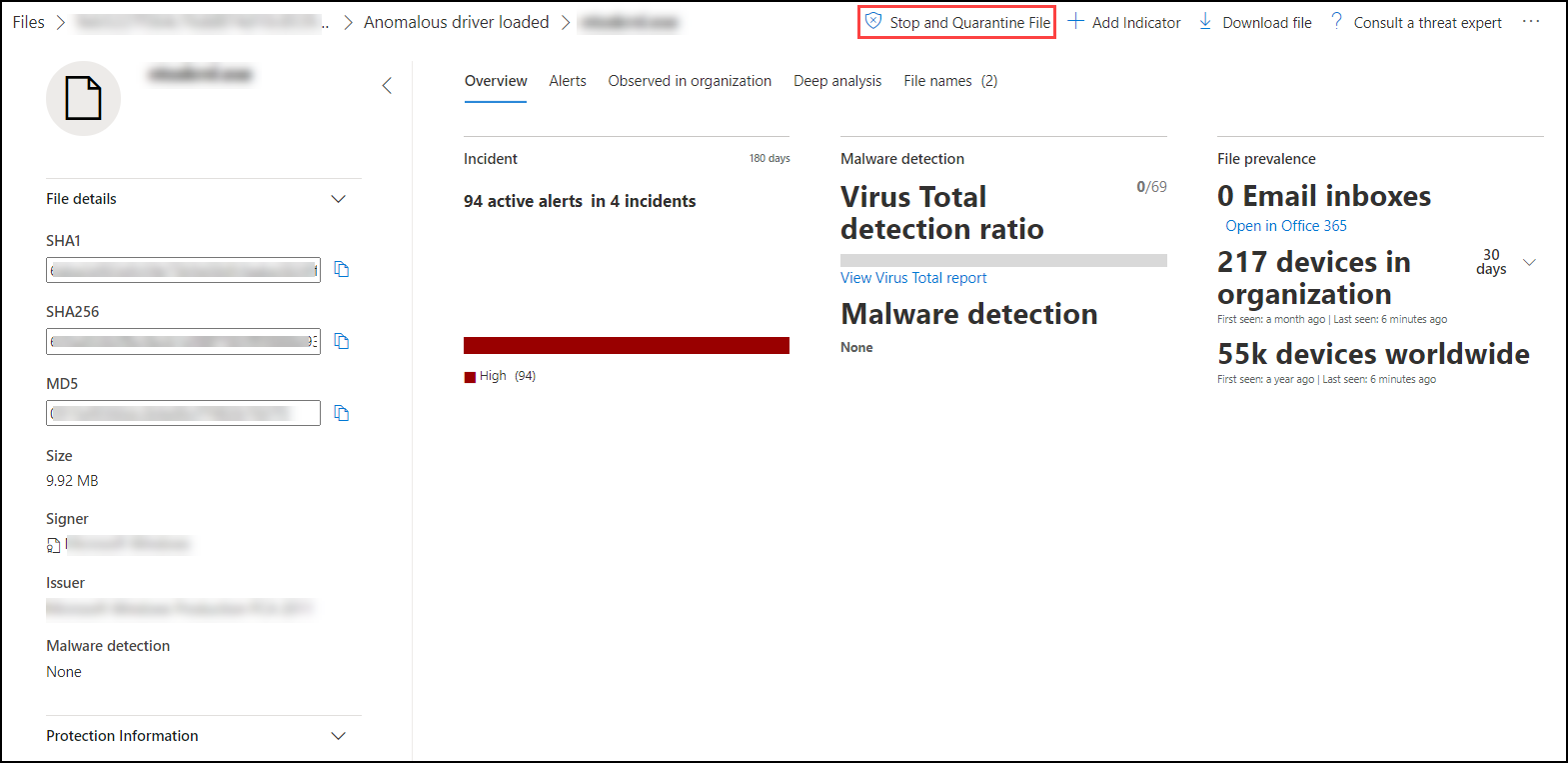

Las acciones de respuesta están disponibles en la página de perfil detallada de un archivo. Una vez en esta página, puede cambiar entre los diseños de página nuevo y antiguo si cambia la nueva página Archivo. En el resto de este artículo se describe el diseño de página más reciente.

Las acciones de respuesta se ejecutan en la parte superior de la página de archivos e incluyen:

- Detener y poner en cuarentena un archivo

- Indicador de administración

- Descargar archivo

- Recopilar archivo

- Preguntar a Expertos de Defender

- Acciones manuales

- Ir a la caza

- Análisis detallado

Nota:

Si usa El plan 1 de Defender para punto de conexión, puede realizar ciertas acciones de respuesta manualmente. Para obtener más información, consulte Acciones de respuesta manual.

También puede enviar archivos para un análisis profundo para ejecutar el archivo en un espacio aislado de nube seguro. Una vez completado el análisis, obtendrá un informe detallado que proporciona información sobre el comportamiento del archivo. Puede enviar archivos para un análisis profundo y leer informes anteriores seleccionando la acción Análisis profundo .

Algunas acciones requieren ciertos permisos. En la tabla siguiente se describe qué acción pueden realizar determinados permisos en archivos ejecutables portátiles (PE) y no PE:

| Permiso | Archivos PE | Archivos que no son pe |

|---|---|---|

| Ver datos | X | X |

| Investigación de alertas | ☑ | X |

| Respuesta dinámica básica | X | X |

| Respuesta dinámica avanzada | ☑ | ☑ |

Para obtener más información sobre los roles, consulte Creación y administración de roles para el control de acceso basado en rol.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Detener y poner en cuarentena archivos de la red

Puede contener un ataque en su organización si detiene el proceso malintencionado y quarantining el archivo donde se observó.

Importante

Solo puede realizar esta acción si:

- El dispositivo en el que va a realizar la acción ejecuta Windows 10, versión 1703 o posterior, Windows 11 y Windows Server 2012 R2+

- El archivo no pertenece a editores de terceros de confianza o no está firmado por Microsoft

- Microsoft Defender Antivirus debe ejecutarse al menos en modo pasivo. Para obtener más información, consulte compatibilidad con Microsoft Defender Antivirus.

La acción Detener y poner en cuarentena el archivo incluye detener los procesos en ejecución, poner en cuarentena los archivos y eliminar datos persistentes, como claves del Registro.

Esta acción surte efecto en dispositivos con Windows 10, versión 1703 o posterior, y Windows 11 y Windows Server 2012 R2 o posterior, donde se observó el archivo en los últimos 30 días.

Nota:

Podrá restaurar el archivo desde la cuarentena en cualquier momento.

Detener y poner en cuarentena los archivos

Seleccione el archivo que desea detener y poner en cuarentena. Puede seleccionar un archivo de cualquiera de las vistas siguientes o usar el cuadro De búsqueda:

- Alertas : seleccione los vínculos correspondientes en descripción o detalles en la escala de tiempo del artículo de alertas.

- Cuadro de búsqueda : seleccione Archivo en el menú desplegable y escriba el nombre del archivo.

Nota:

La acción detener y poner en cuarentena el archivo está limitada a un máximo de 1000 dispositivos. Para detener un archivo en un número mayor de dispositivos, consulte Agregar indicador para bloquear o permitir el archivo.

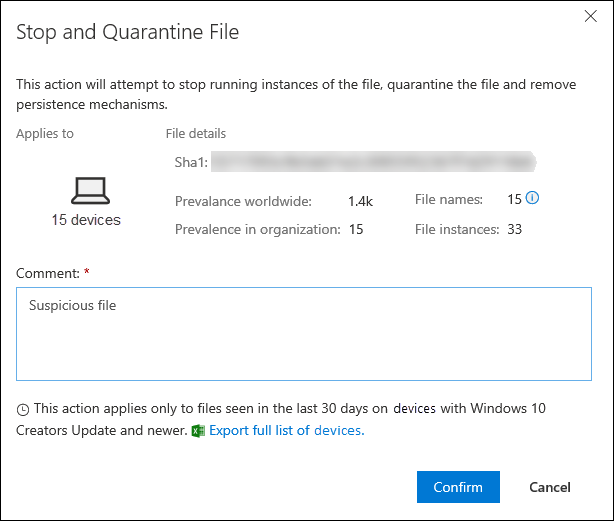

Vaya a la barra superior y seleccione Detener y poner en cuarentena el archivo.

Especifique un motivo y, a continuación, seleccione Confirmar.

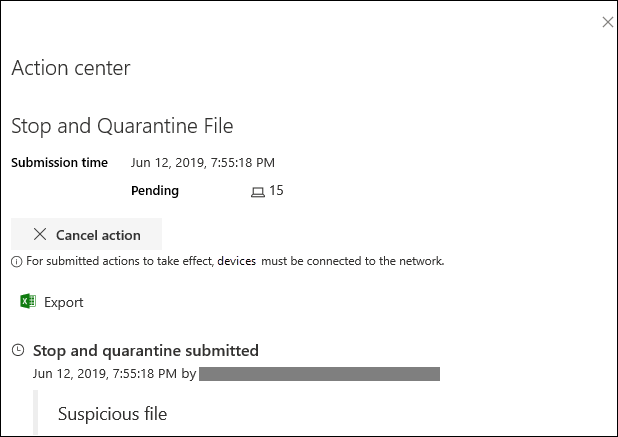

El Centro de acciones muestra la información de envío:

- Tiempo de envío : muestra cuándo se envió la acción.

- Correcto : muestra el número de dispositivos en los que el archivo se detuvo y puso en cuarentena.

- Error : muestra el número de dispositivos en los que se produjo un error en la acción y los detalles sobre el error.

- Pendiente : muestra el número de dispositivos desde los que aún no se ha detenido y puesto en cuarentena el archivo. Esto puede tardar tiempo en casos en los que el dispositivo está sin conexión o no está conectado a la red.

Seleccione cualquiera de los indicadores de estado para ver más información sobre la acción. Por ejemplo, seleccione No se pudo ver dónde se produjo un error en la acción.

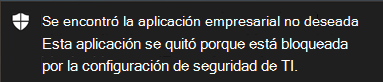

Notificación al usuario del dispositivo

Cuando se quita el archivo de un dispositivo, se muestra la siguiente notificación:

En la escala de tiempo del dispositivo, se agrega un nuevo evento para cada dispositivo en el que se detuvo y puso en cuarentena un archivo.

Se muestra una advertencia antes de que la acción se implemente para los archivos que se usan ampliamente en toda una organización. Es para validar que la operación está pensada.

Restaurar archivo de la cuarentena

Puede revertir y quitar un archivo de la cuarentena si ha determinado que está limpio después de una investigación. Ejecute el siguiente comando en cada dispositivo en el que se puso en cuarentena el archivo.

Abra un símbolo del sistema con privilegios elevados en el dispositivo:

Vaya a Inicio y escriba cmd.

Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el siguiente comando y presione Entrar:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllNota:

En algunos escenarios, ThreatName puede aparecer como: EUS:Win32/CustomEnterpriseBlock!cl.

Defender para punto de conexión restaurará todos los archivos bloqueados personalizados que se pusieron en cuarentena en este dispositivo en los últimos 30 días.

Importante

Es posible que un archivo que se puso en cuarentena como una posible amenaza de red no se pueda recuperar. Si un usuario intenta restaurar el archivo después de la cuarentena, es posible que no sea accesible. Esto puede deberse a que el sistema ya no tiene credenciales de red para acceder al archivo. Normalmente, esto es el resultado de un inicio de sesión temporal en un sistema o carpeta compartida y los tokens de acceso han expirado.

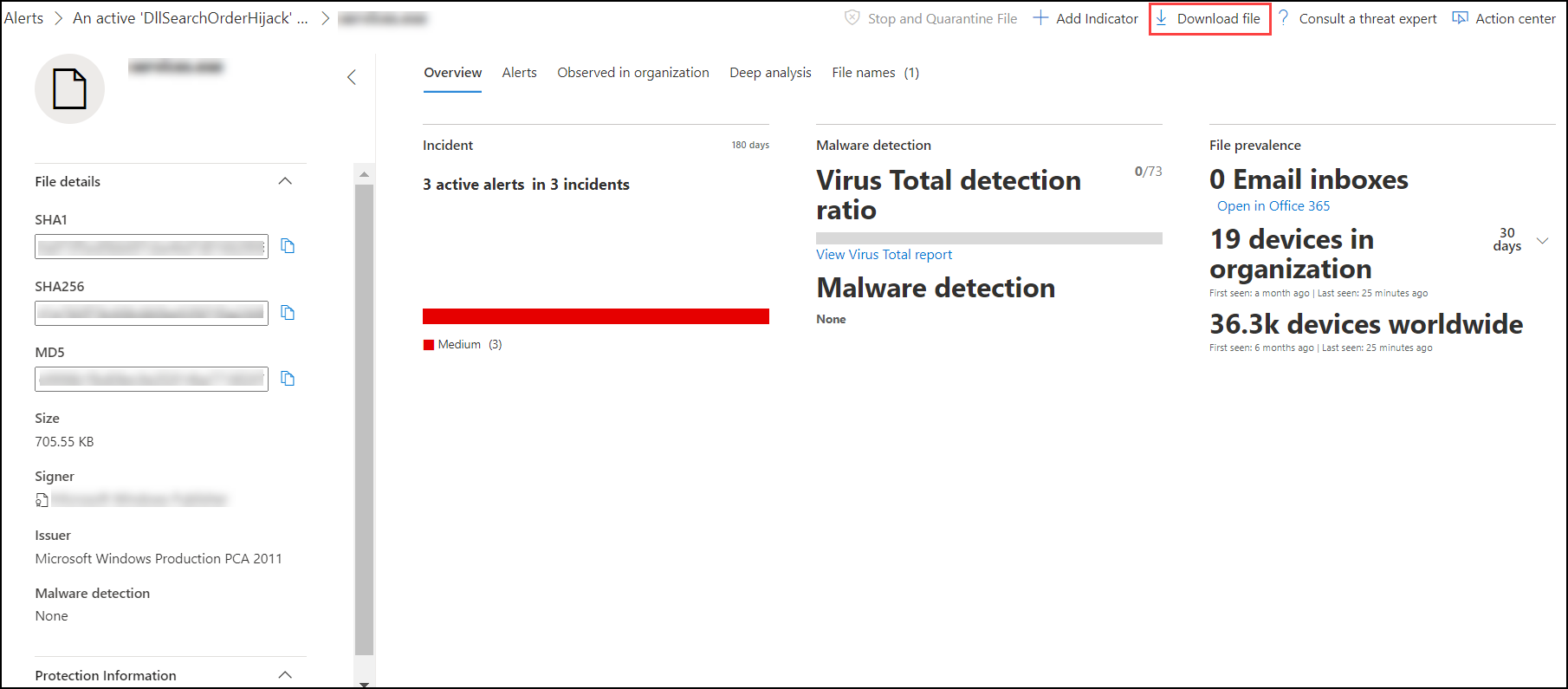

Descargar o copiar archivos

Al seleccionar Descargar archivo de las acciones de respuesta, puede descargar un archivo de .zip local protegido con contraseña que contenga el archivo. Aparece un control flotante donde puede registrar un motivo para descargar el archivo y establecer una contraseña.

De forma predeterminada, debería poder descargar los archivos que están en cuarentena.

El botón Descargar archivo puede tener los siguientes estados:

Activo : puede recopilar el archivo.

Deshabilitado : si el botón está atenuado o deshabilitado durante un intento de recopilación activo, es posible que no tenga los permisos de RBAC adecuados para recopilar archivos.

Se requieren los permisos siguientes:

Para Microsoft Defender XDR control de acceso unificado basado en rol (RBAC):

- Agregar el permiso de recopilación de archivos en Microsoft Defender XDR Unified (RBAC)

Para Microsoft Defender para punto de conexión control de acceso basado en rol (RBAC):

Para el archivo ejecutable portátil (.exe, .sys, .dll y otros)

- Administrador de seguridad o respuesta activa avanzada o alertas

Archivo ejecutable no portátil (.txt, .docx y otros)

- Administrador de seguridad o respuesta dinámica avanzada

- Inquilinos con permisos de acceso basado en rol (RBAC) habilitados

Descarga de archivos en cuarentena

Los archivos que Microsoft Defender Antivirus o el equipo de seguridad han puesto en cuarentena se guardan de forma compatible según las configuraciones de envío de ejemplo. El equipo de seguridad puede descargar los archivos directamente desde la página de detalles del archivo mediante el botón "Descargar archivo". Esta característica está activada de forma predeterminada.

La ubicación depende de la configuración geográfica de su organización (UE, Reino Unido o EE. UU.). Un archivo en cuarentena solo se recopila una vez por organización. Obtenga más información sobre la protección de datos de Microsoft desde el Portal de confianza de servicios en https://aka.ms/STP.

Tener activada esta configuración puede ayudar a los equipos de seguridad a examinar archivos potencialmente incorrectos e investigar incidentes de forma rápida y menos arriesgada. Sin embargo, si necesita desactivar esta configuración, vaya a Configuración>Puntos de conexiónCaracterísticas >avanzadas>Descargar archivos en cuarentena para ajustar la configuración. Más información sobre las características avanzadas

Copia de seguridad de archivos en cuarentena

Es posible que se pida a los usuarios que proporcionen consentimiento explícito antes de realizar una copia de seguridad del archivo en cuarentena, en función de la configuración de envío de ejemplo.

Esta característica no funciona si el envío de ejemplo está desactivado. Si el envío automático de ejemplos está establecido para solicitar permiso al usuario, solo se recopilan los ejemplos que el usuario acepta enviar.

Importante

Descargue los requisitos de archivo en cuarentena:

- La organización usa Microsoft Defender Antivirus en modo activo

- La versión del motor antivirus es 1.1.17300.4 o posterior. Consulte Versiones mensuales de la plataforma y del motor

- La protección basada en la nube está habilitada. Consulte Activación de la protección entregada en la nube

- El envío de ejemplo está activado

- Los dispositivos tienen Windows 10 versión 1703 o posterior, o Windows Server 2016 o 2019, o Windows Server 2022 o Windows 11

Recopilar archivos

Si un archivo no está almacenado por Microsoft Defender para punto de conexión, no se puede descargar. En su lugar, verá un botón Recopilar archivo en la misma ubicación.

El botón Recopilar archivo puede tener los siguientes estados:

Activo : puede recopilar el archivo.

Deshabilitado : si el botón está atenuado o deshabilitado durante un intento de recopilación activo, es posible que no tenga los permisos de RBAC adecuados para recopilar archivos.

Se requieren los permisos siguientes:

Para el archivo ejecutable portátil (.exe, .sys, .dll y otros)

- Administrador de seguridad o respuesta activa avanzada o alertas

Archivo ejecutable no portátil (.txt, .docx y otros)

- Administrador de seguridad o respuesta dinámica avanzada

Si no se ha visto un archivo en la organización en los últimos 30 días, collect file (Recopilar archivo ) está deshabilitado.

Importante

Es posible que un archivo que se puso en cuarentena como una posible amenaza de red no se pueda recuperar. Si un usuario intenta restaurar el archivo después de la cuarentena, es posible que no sea accesible. Esto puede deberse a que el sistema ya no tiene credenciales de red para acceder al archivo. Normalmente, esto es el resultado de un inicio de sesión temporal en un sistema o carpeta compartida y los tokens de acceso han expirado.

Agregar indicador para bloquear o permitir un archivo

Evite la propagación de un ataque en su organización mediante la prohibición de archivos potencialmente malintencionados o sospechas de malware. Si conoce un archivo ejecutable portátil (PE) potencialmente malintencionado, puede bloquearlo. Esta operación impide que se lea, escriba o ejecute en dispositivos de su organización.

Importante

Esta característica está disponible si su organización usa Microsoft Defender Antivirus y la protección entregada en la nube está habilitada. Para obtener más información, consulte Administración de la protección entregada en la nube.

La versión de cliente de Antimalware debe ser 4.18.1901.x o posterior.

Esta característica está diseñada para evitar que se descargue malware sospechoso (o archivos potencialmente malintencionados) desde la web. Actualmente admite archivos ejecutables portátiles (PE), incluidos los archivos.exe y .dll . La cobertura se ampliará con el tiempo.

Esta acción de respuesta está disponible para dispositivos en Windows 10, versión 1703 o posterior y Windows 11.

La función allow o block no se puede realizar en los archivos si la clasificación del archivo existe en la memoria caché del dispositivo antes de la acción de permitir o bloquear.

Nota:

El archivo PE debe estar en la escala de tiempo del dispositivo para poder realizar esta acción.

Puede haber un par de minutos de latencia entre el momento en que se realiza la acción y el archivo real bloqueado.

Habilitación de la característica de archivo de bloque

Para empezar a bloquear archivos, primero debe activar la característica Bloquear o permitir en Configuración.

Permitir o bloquear el archivo

Al agregar un hash de indicador para un archivo, puede optar por generar una alerta y bloquear el archivo cada vez que un dispositivo de su organización intente ejecutarlo.

Los archivos bloqueados automáticamente por un indicador no aparecen en el Centro de acciones del archivo, pero las alertas siguen siendo visibles en la cola Alertas.

Consulte Administrar indicadores para obtener más información sobre cómo bloquear y generar alertas en los archivos.

Para detener el bloqueo de un archivo, quite el indicador. Puede hacerlo a través de la acción Editar indicador en la página de perfil del archivo. Esta acción es visible en la misma posición que la acción Agregar indicador , antes de agregar el indicador.

También puede editar indicadores desde la página Configuración, enIndicadores de reglas>. Los indicadores aparecen en esta área por el hash de su archivo.

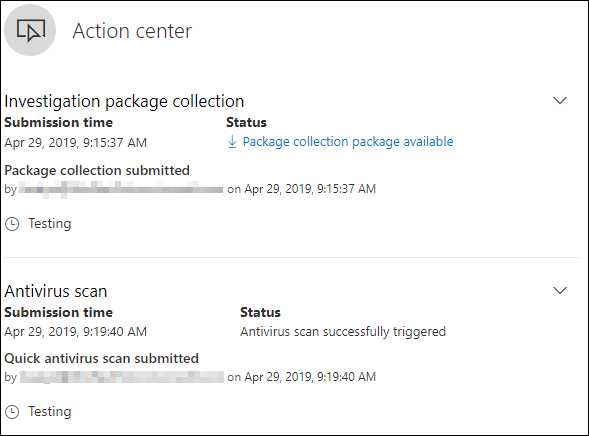

Comprobar los detalles de actividad en el Centro de actividades

El Centro de acciones proporciona información sobre las acciones que se realizaron en un dispositivo o archivo. Puede ver los detalles siguientes:

- Colección de paquetes de investigación

- Examen antivirus

- Restricción de la aplicación

- Aislamiento del dispositivo

También se muestran todos los demás detalles relacionados, como la fecha y hora de envío, el usuario que envía y si la acción se realizó correctamente o no.

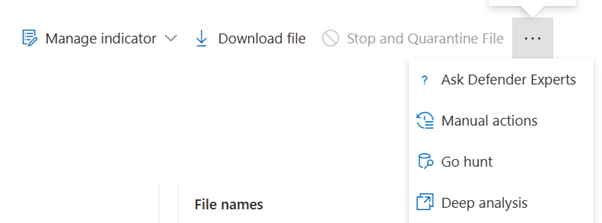

Análisis detallado

Las investigaciones de ciberseguridad suelen desencadenarse mediante una alerta. Las alertas están relacionadas con uno o varios archivos observados que a menudo son nuevos o desconocidos. La selección de un archivo le lleva a la vista de archivos donde puede ver los metadatos del archivo. Para enriquecer los datos relacionados con el archivo, puede enviar el archivo para un análisis profundo.

La característica análisis profundo ejecuta un archivo en un entorno de nube seguro y totalmente instrumentado. Los resultados de análisis detallados muestran las actividades del archivo, los comportamientos observados y los artefactos asociados, como archivos eliminados, modificaciones del Registro y comunicación con direcciones IP. El análisis profundo admite actualmente un amplio análisis de archivos ejecutables portátiles (PE) ( incluidos los archivos.exe y .dll ).

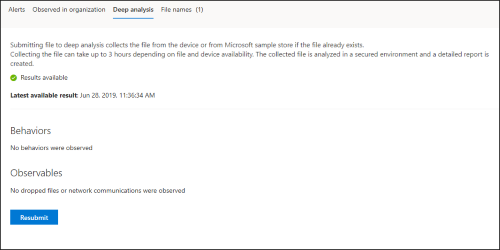

El análisis profundo de un archivo tarda varios minutos. Una vez completado el análisis de archivos, la pestaña Análisis profundo se actualiza para mostrar un resumen y la fecha y hora de los últimos resultados disponibles.

El resumen de análisis detallado incluye una lista de comportamientos observados, algunos de los cuales pueden indicar actividad malintencionada y observables, incluidas las direcciones IP y los archivos creados en el disco. Si no se encontró nada, estas secciones muestran un breve mensaje.

Los resultados del análisis profundo se comparan con la inteligencia sobre amenazas y las coincidencias generan alertas adecuadas.

Use la característica de análisis profundo para investigar los detalles de cualquier archivo, normalmente durante una investigación de una alerta o por cualquier otro motivo en el que sospeche un comportamiento malintencionado. Esta característica está disponible en la parte superior de la página del archivo. Seleccione los tres puntos para acceder a la acción Análisis profundo .

Obtenga información sobre el análisis profundo en el siguiente vídeo:

Enviar para un análisis profundo está habilitado cuando el archivo está disponible en la colección de ejemplo de back-end de Defender para punto de conexión, o si se observó en un dispositivo Windows 10 que admite el envío a análisis profundos.

Nota:

Solo los archivos de Windows 10, Windows 11 y Windows Server 2012 R2+ se pueden recopilar automáticamente.

También puede enviar un ejemplo a través del portal de Microsoft Defender si el archivo no se observó en un dispositivo Windows 10 (o Windows 11 o Windows Server 2012 R2+) y esperar a que el botón Enviar análisis profundo esté disponible.

Nota:

Debido a los flujos de procesamiento de back-end en el portal de Microsoft Defender, podría haber hasta 10 minutos de latencia entre el envío de archivos y la disponibilidad de la característica de análisis profundo en Defender para punto de conexión.

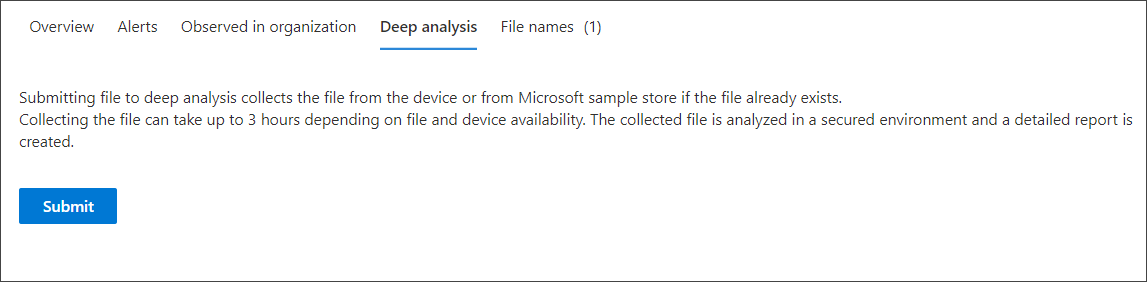

Envío de archivos para un análisis profundo

Seleccione el archivo que desea enviar para un análisis profundo. Puede seleccionar o buscar un archivo en cualquiera de las vistas siguientes:

- Alertas : seleccione los vínculos de archivo en descripción odetalles en la escala de tiempo del artículo de alertas.

- Lista de dispositivos : seleccione los vínculos de archivo en la sección Descripción o Detalles de la sección Dispositivo de la organización .

- Cuadro de búsqueda : seleccione Archivo en el menú desplegable y escriba el nombre del archivo.

En la pestaña Análisis profundo de la vista de archivos, seleccione Enviar.

Nota:

Solo se admiten archivos PE, incluidos los archivos.exe y .dll .

Se muestra una barra de progreso y proporciona información sobre las distintas fases del análisis. A continuación, puede ver el informe cuando se realiza el análisis.

Nota:

En función de la disponibilidad del dispositivo, el tiempo de recopilación de muestras puede variar. Hay un tiempo de espera de 3 horas para la recopilación de ejemplos. Se producirá un error en la recopilación y la operación se anulará si no hay informes en línea Windows 10 dispositivo (o Windows 11 o Windows Server 2012 R2+). Puede volver a enviar archivos para un análisis profundo para obtener datos nuevos en el archivo.

Visualización de informes de análisis detallados

Vea el informe de análisis detallado proporcionado para ver información más detallada sobre el archivo que envió. Esta característica está disponible en el contexto de la vista de archivos.

Puede ver el informe completo que proporciona detalles sobre las secciones siguientes:

- Behaviors

- Observables

Los detalles proporcionados pueden ayudarle a investigar si hay indicios de un posible ataque.

Seleccione el archivo que envió para un análisis profundo.

Seleccione la pestaña Análisis profundo . Si hay informes anteriores, el resumen del informe aparece en esta pestaña.

Solución de problemas de análisis profundo

Si se encuentra con un problema al intentar enviar un archivo, pruebe cada uno de los pasos de solución de problemas siguientes.

Asegúrese de que el archivo en cuestión es un archivo PE. Los archivos PE suelen tener extensiones de.exe o .dll (aplicaciones o programas ejecutables).

Asegúrese de que el servicio tiene acceso al archivo, de que sigue existiendo y de que no se ha dañado ni modificado.

Espere un poco e intente volver a enviar el archivo. La cola puede estar llena o ha habido un error de conexión o comunicación temporal.

Si la directiva de recopilación de ejemplo no está configurada, el comportamiento predeterminado es permitir la recopilación de ejemplo. Si está configurado, compruebe que la configuración de directiva permite la recopilación de ejemplo antes de volver a enviar el archivo. Cuando se configure la colección de ejemplo, compruebe el siguiente valor del Registro:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionCambie la unidad organizativa a través de la directiva de grupo. Para obtener más información, vea Configurar con directiva de grupo.

Si estos pasos no resuelven el problema, póngase en contacto con el soporte técnico.

Artículos relacionados

- Realizar acciones de respuesta en un dispositivo

- Investigar archivos

- Acciones de respuesta manual en Microsoft Defender para punto de conexión Plan 1

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.