Inventario de software

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Microsoft Defender para el plan 1 de servidores 1 & 2

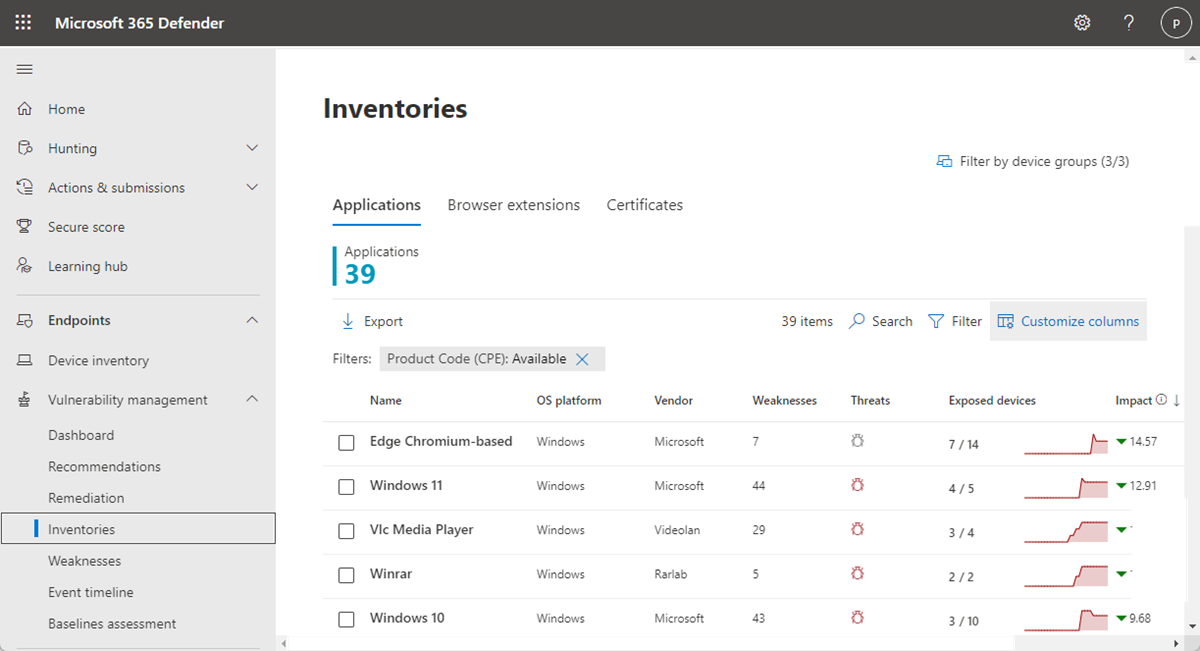

El inventario de software de Defender Vulnerability Management es una lista de software conocido de su organización. El filtro predeterminado de la página de inventario de software muestra todo el software con enumeraciones oficiales de Common Platform (CPE). La vista incluye detalles como el nombre del proveedor, el número de puntos débiles, las amenazas y el número de dispositivos expuestos.

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

Puede quitar el filtro CPE Disponible para obtener más visibilidad y aumentar el ámbito de búsqueda en todo el software instalado en su organización. Esto significa que todo el software, incluido el software sin un CPE, ahora se mostrará en la lista de inventario de software.

Nota:

Como los CPE son utilizados por la administración de vulnerabilidades para identificar el software y cualquier vulnerabilidad, aunque los productos de software sin un CPE se mostrarán en la página de inventario de software, no serán compatibles con la administración de vulnerabilidades y la información como, vulnerabilidades, número de dispositivos expuestos y puntos débiles no estarán disponibles para ellos.

Cómo funciona

En el campo de la detección, estamos aprovechando el mismo conjunto de señales que es responsable de la detección y la evaluación de vulnerabilidades en Microsoft Defender para punto de conexión capacidades de detección y respuesta.

Dado que es en tiempo real, en cuestión de minutos, verá información de vulnerabilidad a medida que se descubran. El motor obtiene automáticamente información de varias fuentes de seguridad. De hecho, verá si un software determinado está conectado a una campaña de amenazas en directo. También proporciona un vínculo a un informe de Threat Analytics en cuanto está disponible.

Vaya a la página Inventario de software

Para acceder a la página de inventario de software, seleccione Inventario de software en el menú de navegación Administración de vulnerabilidades del portal de Microsoft Defender.

Nota:

Si busca software con el Microsoft Defender para punto de conexión búsqueda global, asegúrese de colocar un carácter de subrayado en lugar de un espacio. Por ejemplo, para obtener los mejores resultados de búsqueda, escribiría "windows_10" o "windows_11" en lugar de "Windows 10" o "Windows 11".

Información general sobre el inventario de software

La página Inventario de software se abre con una lista de software instalado en la red, incluido el nombre del proveedor, las debilidades encontradas, las amenazas asociadas a ellos, los dispositivos expuestos, el impacto en la puntuación de exposición y las etiquetas.

Los datos se actualizan cada tres o cuatro horas. Actualmente no hay ninguna manera de forzar una sincronización.

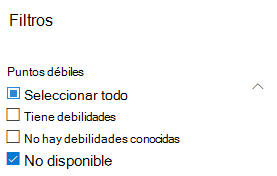

De forma predeterminada, la vista se filtra por código de producto (CPE): disponible. También puede filtrar la vista de lista en función de las debilidades que se encuentran en el software, las amenazas asociadas a ellas y etiquetas como si el software ha llegado al final del soporte técnico.

Seleccione el software que desea investigar. Se abrirá un panel flotante con una vista más compacta de la información de la página. Puede profundizar en la investigación y seleccionar Abrir página de software o marcar las incoherencias técnicas seleccionando Notificar imprecisión.

Software que no se admite

El software que no es compatible actualmente con la administración de vulnerabilidades puede estar presente en la página de inventario de software. Dado que no se admite, solo estarán disponibles datos limitados. Filtre por software no compatible con la opción "No disponible" en la sección "Debilidad".

A continuación se indica que no se admite el software:

- El campo Puntos débiles muestra "No disponible"

- El campo Dispositivos expuestos muestra un guión

- Texto informativo agregado en el panel lateral y en la página de software

- La página de software no tendrá las recomendaciones de seguridad, las vulnerabilidades detectadas ni las secciones de escala de tiempo de eventos

Inventario de software en dispositivos

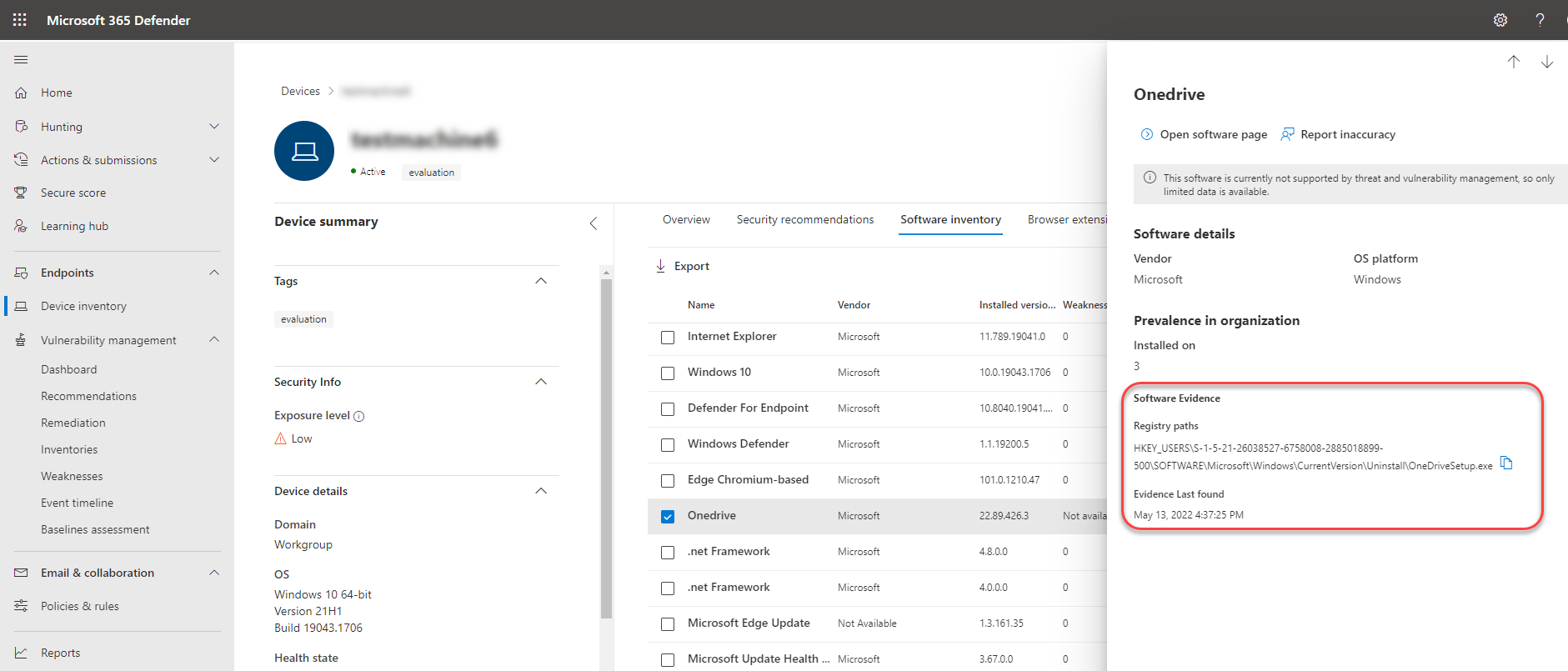

En el panel de navegación Microsoft Defender portal, vaya al inventario de dispositivos. Seleccione el nombre de un dispositivo para abrir la página del dispositivo (como Computer1) y, a continuación, seleccione la pestaña Inventario de software para ver una lista de todo el software conocido presente en el dispositivo. Seleccione una entrada de software específica para abrir el control flotante con más información.

El software puede ser visible en el nivel de dispositivo incluso si actualmente no es compatible con la administración de vulnerabilidades. Sin embargo, solo estarán disponibles datos limitados. Sabrá si el software no es compatible porque dirá "No disponible" en la columna "Debilidad".

El software sin CPE también puede aparecer en este inventario de software específico del dispositivo.

Pruebas de software

Vea evidencia de dónde hemos detectado un software específico en un dispositivo desde el registro, el disco o ambos. Puede encontrarlo en cualquier dispositivo en el inventario de software del dispositivo.

Seleccione un nombre de software para abrir el control flotante y busque la sección denominada "Evidencia de software".

Páginas de software

Puede ver las páginas de software de varias maneras diferentes:

- Página > de inventario de software Seleccione un nombre > de software Seleccione Abrir página de software en el control flotante.

- Página >Recomendaciones de seguridad Seleccione una recomendación > Seleccione Abrir página de software en el control flotante.

- Página escala de tiempo de eventos> Seleccionar un evento > Seleccione el nombre de software con hipervínculo (como Visual Studio 2017) en la sección denominada "Componente relacionado" en el control flotante.

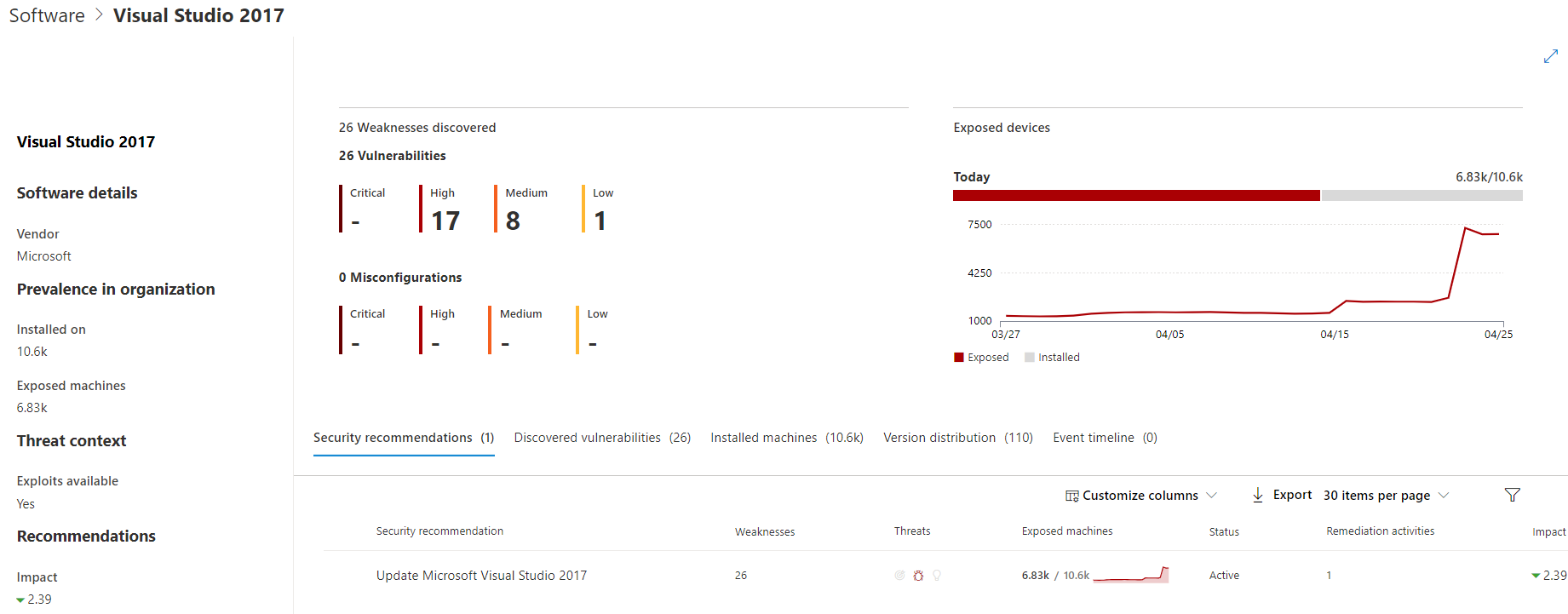

Aparecerá una página completa con todos los detalles de un software específico y la siguiente información:

- Panel lateral con información del proveedor, prevalencia del software en la organización (incluido el número de dispositivos en los que está instalado y dispositivos expuestos que no están revisados), si está disponible y vulnerabilidad de seguridad y afecta a la puntuación de exposición.

- Visualizaciones de datos que muestran el número y la gravedad de las vulnerabilidades y configuraciones incorrectas. Además, se muestran gráficos con el número de dispositivos expuestos.

- Pestañas que muestran información como:

Recomendaciones de seguridad correspondientes para las debilidades y vulnerabilidades identificadas.

CVE con nombre de vulnerabilidades detectadas.

Dispositivos que tienen instalado el software (junto con el nombre del dispositivo, el dominio, el sistema operativo, etc.).

Lista de versiones de software (incluido el número de dispositivos en los que está instalada la versión, el número de vulnerabilidades detectadas y los nombres de los dispositivos instalados).

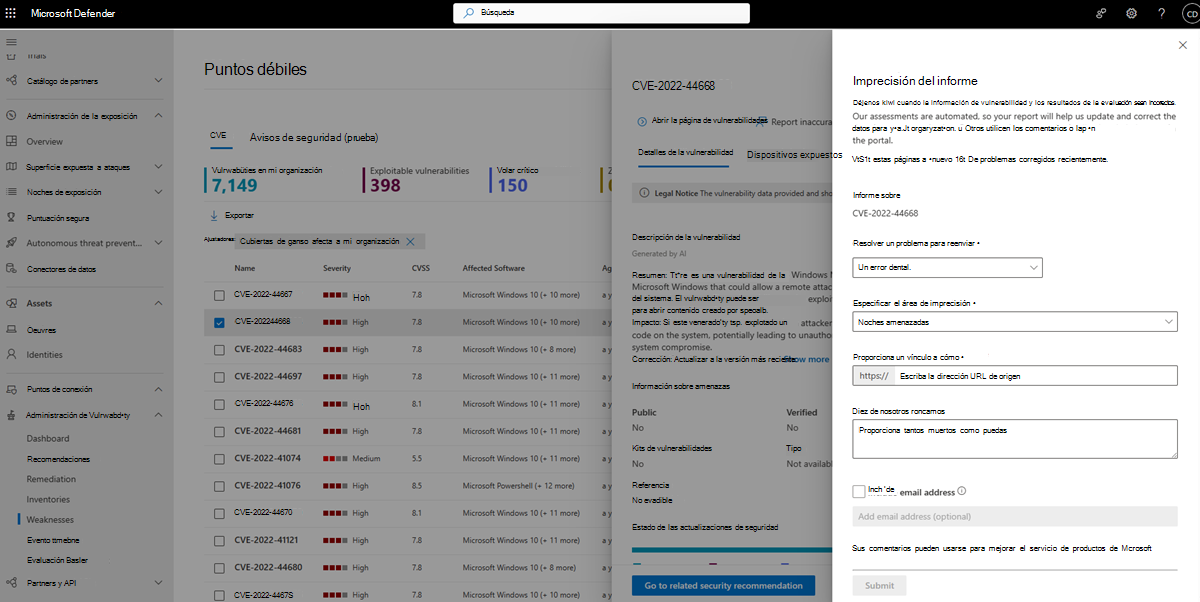

Imprecisión del informe

Informe de una imprecisión cuando vea información de vulnerabilidades y resultados de evaluación incorrectos.

Abra el control flotante de software en la página Inventario de software.

Seleccione Imprecisión del informe.

En el panel de control flotante, elija un problema desde el que informar:

- un detalle de software es incorrecto

- el software no está instalado en ningún dispositivo de mi organización

- el número de dispositivos instalados o expuestos es incorrecto

Rellene los detalles solicitados sobre la imprecisión. Esto variará en función del problema que se esté notificando.

- Seleccione Enviar. Sus comentarios se envían inmediatamente a los expertos en administración de vulnerabilidades.

API de inventario de software

Puede usar las API para ver información sobre el software instalado en su organización. La información devuelta por las API incluye los dispositivos en los que está instalado, el nombre de software, el proveedor de software, las versiones instaladas y el número de puntos débiles. Para obtener más información, consulte:

- Exportación de la evaluación del inventario de software por dispositivo

- Exportación de la evaluación de vulnerabilidades de software por dispositivo

- Exportación de la evaluación del inventario de software que no es de código de producto por dispositivo