Roles personalizados en el control de acceso basado en rol para los servicios del portal de Microsoft Defender

De forma predeterminada, el acceso a los servicios disponibles en el portal de Microsoft Defender se administra colectivamente mediante roles globales de Microsoft Entra. Si necesita mayor flexibilidad y control sobre el acceso a datos de productos específicos y aún no usa el control de acceso unificado (RBAC) de XDR de Microsoft Defender para la administración centralizada de permisos, se recomienda crear roles personalizados para cada servicio.

Por ejemplo, cree un rol personalizado para Microsoft Defender para punto de conexión para administrar el acceso a datos específicos de Defender para punto de conexión o cree un rol personalizado para Que Microsoft Defender para Office administre el acceso a datos específicos de correo electrónico y colaboración.

Se aplica a:

- Microsoft Defender for Cloud

- Microsoft Defender for Cloud Apps

- Microsoft Defender para punto de conexión

- Microsoft Defender for Identity

- Microsoft Defender para IoT

- Microsoft Defender para Office 365

- Microsoft Defender XDR

- Administración de la exposición a la seguridad de Microsoft (versión preliminar)

- Microsoft Sentinel

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

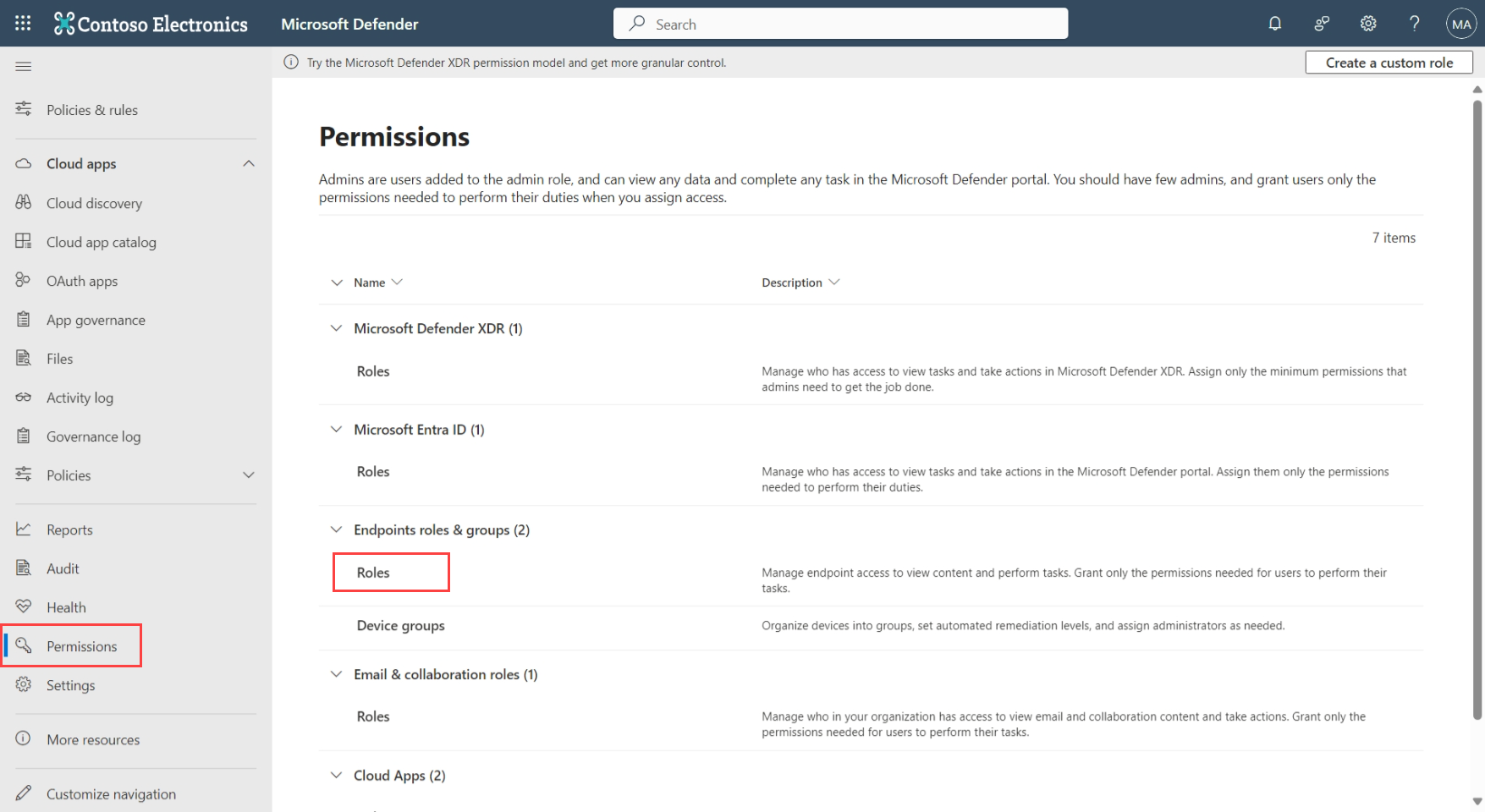

Busque la configuración de administración de roles personalizada en el portal de Microsoft Defender.

Cada servicio de Microsoft Defender tiene su propia configuración de administración de roles personalizada, con algunos servicios representados en una ubicación central en el portal de Microsoft Defender. Para buscar la configuración de administración de roles personalizada en el portal de Microsoft Defender:

- Inicie sesión en el portal de Microsoft Defender en security.microsoft.com.

- En el panel de navegación, seleccione Permisos.

- Seleccione el vínculo Roles para el servicio donde desea crear un rol personalizado. Por ejemplo, para Defender para punto de conexión:

En cada servicio, los nombres de rol personalizados no están conectados a roles globales en Microsoft Entra ID, incluso si tienen un nombre similar. Por ejemplo, un rol personalizado denominado Administrador de seguridad en Microsoft Defender para punto de conexión no está conectado al rol administrador de seguridad global en Microsoft Entra ID.

Referencia del contenido del servicio del portal de Defender

Para obtener información sobre los permisos y roles de cada servicio XDR de Microsoft Defender, consulte los artículos siguientes:

- Permisos y roles de usuario de Microsoft Defender for Cloud

- Configuración del acceso para Defender for Cloud Apps

- Creación y administración de roles en Defender para punto de conexión

- Roles y permisos en Defender for Identity

- Administración de usuarios de Microsoft Defender para IoT

- Permisos de Microsoft Defender para Office 365

- Administración del acceso a XDR de Microsoft Defender

- Permisos de Administración de exposición de seguridad de Microsoft

- Roles y permisos en Microsoft Sentinel

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.