Corregir riesgos y desbloquear usuarios

Después de completar la investigación, debe tomar medidas para corregir los usuarios de riesgo o desbloquearlos. Las organizaciones pueden configurar directivas basadas en riesgos para habilitar la corrección automatizada. Las organizaciones deben intentar investigar y corregir todos los usuarios de riesgo en un período de tiempo con el que su organización se sienta cómoda. Microsoft recomienda actuar con agilidad, ya que el tiempo es importante cuando se trabaja con riesgos.

Corrección de riesgos

Todas las detecciones de riesgo activas contribuyen al cálculo del nivel de riesgo del usuario. El nivel de riesgo del usuario es un indicador (bajo, medio y alto) de la probabilidad de que la cuenta del usuario esté comprometida. Después de investigar los usuarios de riesgo y los inicios de sesión y detecciones de riesgo correspondientes, debe corregir los usuarios de riesgo para que ya no estén en riesgo y bloqueados para el acceso.

Microsoft Entra ID Protection marca algunas detecciones de riesgo y los inicios de sesión de riesgo correspondientes como descartados con estado de riesgo Descartado y el detalle de riesgo de Microsoft Entra ID Protection evaluó el inicio de sesión como seguro. Realiza esta acción, ya que esos eventos ya no se determinan como de riesgo.

Los administradores tienen las siguientes opciones para la corrección:

- Configuración de directivas basadas en riesgos para permitir la autocorrección de los riesgos por parte de los usuarios.

- Restablezca manualmente su contraseña.

- Descarte el riesgo del usuario.

- Corríjalo en Microsoft Defender for Identity.

Autocorrección con directiva basada en riesgos

Puede permitir la autocorrección de riesgos de inicio de sesión y riesgos de usuario por parte de los usuarios mediante la configuración de directivas basadas en riesgos. Si los usuarios superan el control de acceso necesario, como la autenticación multifactor o el cambio de contraseña seguro, sus riesgos se corrigen automáticamente. Las detecciones de riesgo, los inicios de sesión de riesgo y los usuarios de riesgo correspondientes aparecen con el estado de riesgo Corregido en lugar de En riesgo.

Los requisitos previos para los usuarios antes de que se puedan aplicar directivas basadas en riesgos para permitir la corrección automática de riesgos son:

- Para realizar una autenticación multifactor y autocorregir un riesgo de inicio de sesión:

- El usuario debe estar registrado para la autenticación multifactor de Microsoft Entra.

- Para realizar un cambio de contraseña seguro y autocorregir un riesgo de usuario:

- El usuario debe estar registrado para la autenticación multifactor de Microsoft Entra.

- Los usuarios híbridos que se sincronizan desde el entorno local a la nube deben tener habilitada la escritura diferida de contraseñas.

Si se aplica una directiva basada en riesgos a un usuario durante el inicio de sesión antes de cumplir los requisitos previos anteriores, el usuario se bloquea. Esta acción de bloqueo se debe a que no pueden realizar el control de acceso necesario y es necesaria la intervención del administrador para desbloquear al usuario.

Las directivas basadas en riesgos se configuran en función de los niveles de riesgo y solo se aplican si el nivel de riesgo del inicio de sesión o del usuario coincide con el nivel configurado. Es posible que algunas detecciones no alcancen el nivel de riesgo necesario para que se aplique la directiva y los administradores deben encargarse de esos usuarios de riesgo manualmente. Los administradores pueden determinar que son necesarias medidas adicionales, como bloquear el acceso desde ubicaciones o reducir el riesgo aceptable en sus directivas.

Autocorrección con autoservicio de restablecimiento de contraseña

Si un usuario está registrado para el autoservicio de restablecimiento de contraseña (SSPR), puede corregir su propio riesgo de usuario realizando un autoservicio de restablecimiento de contraseña.

Restablecimiento manual de contraseña

Si el requisito de un restablecimiento de contraseña mediante una directiva de riesgo de usuario no es una opción o el tiempo es esencial, los administradores pueden solicitar un restablecimiento de contraseña para corregir un usuario de riesgo.

Los administradores tienen opciones entre las que pueden elegir:

Generación de una contraseña temporal

Al generar una contraseña temporal, puede devolver inmediatamente una identidad a un estado seguro. Este método requiere ponerse en contacto con los usuarios afectados porque tienen que saber cuál es la contraseña temporal. Dado que la contraseña es temporal, se pedirá al usuario que cambie la contraseña por otra nueva en el inicio de sesión siguiente.

Pueden generar contraseñas para usuarios híbridos y en la nube en el Centro de administración de Microsoft Entra.

Pueden generar contraseñas para usuarios híbridos de un directorio local cuando la sincronización de hash de contraseña y la configuración Permitir el cambio de contraseña local para restablecer el riesgo de usuario están habilitadas.

Advertencia

No seleccione la opción El usuario debe cambiar la contraseña en el siguiente inicio de sesión. Esto no se admite.

Requerir al usuario que restablezca la contraseña

Exigir a los usuarios que restablezcan contraseñas permite la recuperación automática sin ponerse en contacto con el departamento de soporte técnico ni con un administrador.

- Los usuarios híbridos y en la nube pueden completar un cambio seguro de contraseña. Este método solo se aplica a los usuarios que ya pueden realizar MFA. Para los usuarios que no están registrados, esta opción no está disponible.

- Los usuarios híbridos pueden completar un cambio de contraseña desde un dispositivo Windows local o unido a un entorno híbrido, cuando la sincronización de hash de contraseñas y la configuración Permitir el cambio de contraseña local para restablecer el riesgo de usuario está habilitada.

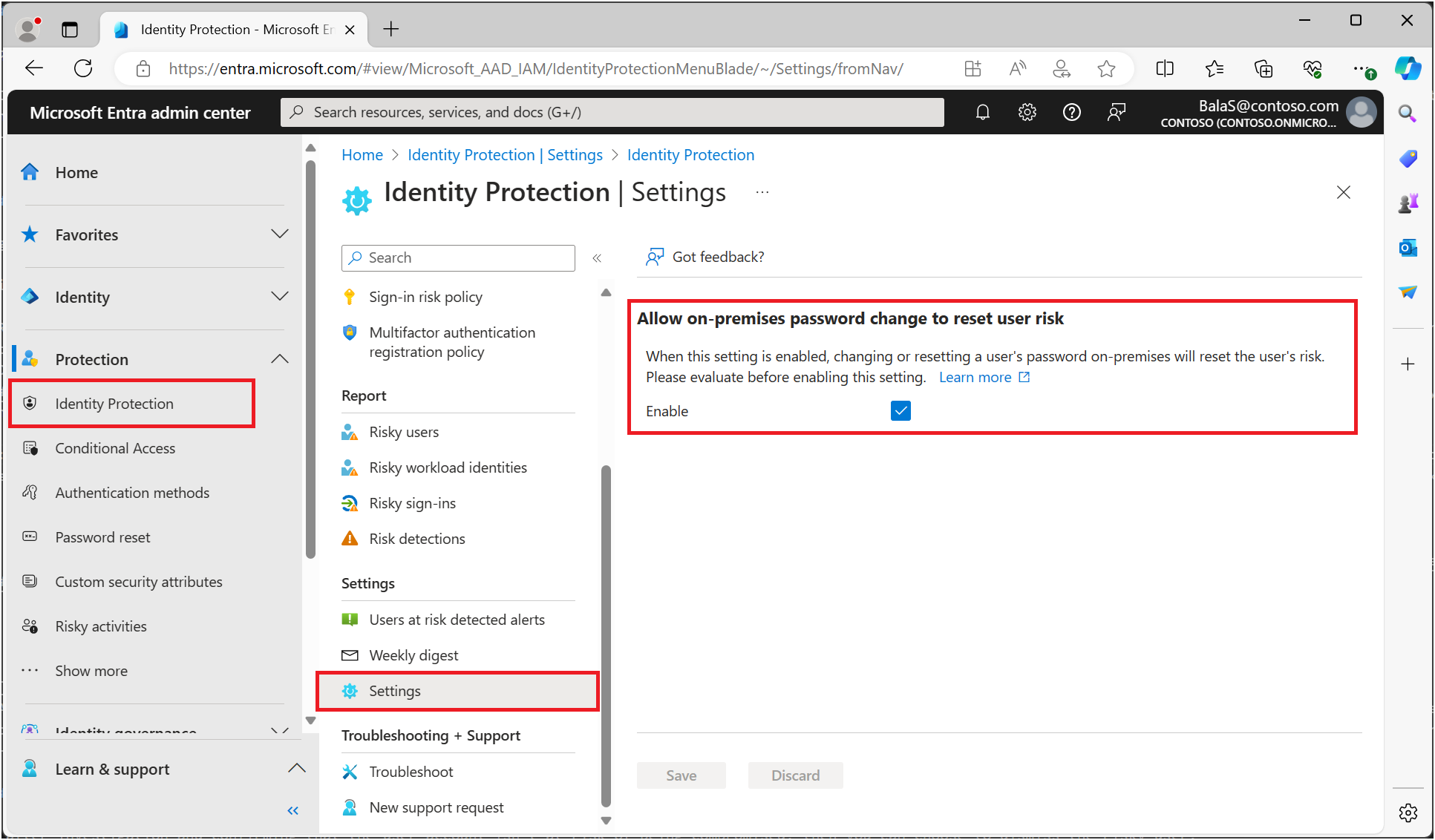

Permitir el restablecimiento de contraseña local para corregir los riesgos del usuario

Las organizaciones que habilitan sincronización de hash de contraseñas pueden permitir que los cambios de contraseña locales corrijan el riesgo del usuario.

Esta configuración proporciona a las organizaciones dos nuevas funcionalidades:

- Los usuarios híbridos de riesgo pueden corregirse a sí mismos sin intervención de los administradores. Cuando se cambia una contraseña local, el riesgo de usuario ahora se corrige automáticamente en Microsoft Entra ID Protection, restableciendo el estado de riesgo del usuario actual.

- Las organizaciones pueden implementar de forma proactiva directivas de riesgo de usuario que requieran cambios de contraseña para proteger con confianza a sus usuarios híbridos. Esta opción refuerza la posición de seguridad de la organización y simplifica la administración de la seguridad al garantizar que los riesgos de usuario se aborden rápidamente, incluso en entornos híbridos complejos.

Para configurar esa opción:

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como un Operador de seguridad.

- Vaya a Protección>Protección de identidad>Configuración.

- Active la casilla para Permitir el cambio de contraseña local para restablecer el riesgo de usuario.

- Seleccione Guardar.

Nota:

Permitir el cambio de contraseña local para restablecer el riesgo de usuario es una característica de solo participación. Los clientes deben evaluar esta característica antes de habilitarla en entornos de producción. Se recomienda a los clientes proteger los flujos de cambio o restablecimiento de contraseña locales. Por ejemplo, requerir la autenticación multifactor antes de permitir que los usuarios cambien su contraseña local mediante una herramienta como el Portal de autoservicio de restablecimiento de contraseña de Microsoft Identity Manager.

Descartar el riesgo del usuario

Si después de investigar y confirmar que la cuenta de usuario no está en riesgo de ponerse en peligro, puede optar por descartar el usuario de riesgo.

Para descartar el riesgo del usuario como mínimo operador de seguridad en el Centro de administración de Microsoft Entra, navegue hasta Protección>Protección de identidad>Usuarios en riesgo, seleccione el usuario afectado y seleccione Descartar riesgo de usuarios.

Al seleccionar Descartar el riesgo del usuario, el usuario ya no esta en riesgo y también se descartan todos los inicios de sesión de riesgo de este usuario y las detecciones de riesgos correspondientes.

Dado que este método no afecta a la contraseña existente del usuario, no retorna su identidad a un estado seguro.

Estado de riesgo y detalles basados en el descarte del riesgo

- Usuario de riesgo:

- Estado de riesgo: "En riesgo" -> "Descartado"

- Detalle del riesgo (el detalle de corrección de riesgos): "-" -> "El administrador descartó todos los eventos de riesgo para el usuario"

- Todos los inicios de sesión de riesgo de este usuario y las detecciones de riesgo correspondientes:

- Estado de riesgo: "En riesgo" -> "Descartado"

- Detalle del riesgo (el detalle de corrección de riesgos): "-" -> "El administrador descartó todos los eventos de riesgo para el usuario"

Confirmación de que un usuario se ha puesto en peligro

Si después de la investigación se confirma que una cuenta se ha puesto en peligro, haga lo siguiente:

- Seleccione el evento o usuario en los informes Inicios de sesión de riesgo o Usuarios de riesgo y elija "Confirmación de peligro".

- Si no se desencadenó una directiva basada en riesgos y el riesgo no se ha automediado, realice una o varias de las siguientes acciones:

- Solicite un restablecimiento de contraseña.

- Si sospecha que el atacante puede restablecer la contraseña o llevar a cabo la autenticación multifactor del usuario, bloquee al usuario.

- Revoque los tokens de actualización.

- Deshabilite cualquier dispositivo que pueda estar en peligro.

- Si usa evaluación de acceso continua, revoque todos los tokens de acceso.

Para obtener más información sobre lo que sucede cuando se confirma una vulneración, consulte la sección ¿Cómo debo proporcionar comentarios sobre un riesgo y qué ocurre en el centro de la información?

Usuarios eliminados

No es posible que los administradores descarten el riesgo de que los usuarios se eliminen del directorio. Para quitar usuarios eliminados, abra un caso de soporte técnico de Microsoft.

Desbloqueo de usuarios

Un administrador puede optar por bloquear un inicio de sesión en función de su directiva de riesgo o investigaciones. Puede producirse un bloqueo en función de un riesgo de inicio de sesión o de usuario.

Desbloqueo en función del riesgo de usuario

Para desbloquear una cuenta que se bloqueó debido al riesgo de usuario, los administradores disponen de las siguientes opciones:

- Restablecer contraseña : puede restablecer la contraseña del usuario. Si un usuario está en peligro o está en riesgo de estar en peligro, la contraseña del usuario debe restablecerse para proteger su cuenta y su organización.

- Descartar riesgo de usuario: la directiva de riesgo de usuario bloquea a un usuario cuando se alcanza el nivel de riesgo de usuario configurado para bloquear el acceso. Si después de la investigación está seguro de que el usuario no está en riesgo de ponerse en peligro y es seguro permitir su acceso, puede reducir el nivel de riesgo del usuario descartando su riesgo de usuario.

- Excluir al usuario de la directiva: si cree que la configuración actual de la directiva de inicio de sesión está causando problemas para usuarios específicos y es seguro conceder acceso a estos usuarios sin aplicarles esta directiva, puede excluirlos de esa directiva. Para más información, consulte la sección Exclusiones en el artículo Procedimientos: Configuración y habilitación de directivas de riesgo.

- Deshabilitar directiva : si piensa que la configuración de la directiva provoca problemas a todos los usuarios, puede deshabilitar la directiva. Para más información, consulte el artículo Procedimientos: Configuración y habilitación de directivas de riesgo.

Desbloqueo en función del riesgo de inicio de sesión

Para desbloquear una cuenta en función del riesgo de inicio de sesión, los administradores tienen las siguientes opciones:

- Iniciar sesión desde una ubicación o dispositivo conocidos: una razón común para el bloqueo de inicios de sesión sospechosos es que se intente iniciar sesión desde ubicaciones o dispositivos desconocidos. Los usuarios pueden determinar rápidamente si esta es la razón del bloqueo. Para ello, deben intentar iniciar sesión desde una ubicación o dispositivo conocidos.

- Exclude the user from policy (Excluir al usuario de la directiva): si piensa que la configuración actual de la directiva de inicio de sesión provoca problemas a usuarios concretos, puede excluir los usuarios de ella. Para más información, consulte la sección Exclusiones en el artículo Procedimientos: Configuración y habilitación de directivas de riesgo.

- Deshabilitar directiva : si piensa que la configuración de la directiva provoca problemas a todos los usuarios, puede deshabilitar la directiva. Para más información, consulte el artículo Procedimientos: Configuración y habilitación de directivas de riesgo.

Detecciones relacionadas con el robo de tokens

Con una actualización reciente de nuestra arquitectura de detección, ya no se autorremedian las sesiones con notificaciones de MFA cuando se produce un robo de tokens o los desencadenadores de detección de IP del estado de nación (MSTIC) del Centro de inteligencia sobre amenazas de Microsoft (MSTIC) durante el inicio de sesión.

Las siguientes detecciones de protección de identificadores que identifican la actividad de token sospechosa o la detección de IP del estado nacional de MSTIC ya no se corrigen automáticamente:

- Inteligencia sobre amenazas de Microsoft Entra

- Token anómalo

- Anomalía del emisor de tokens

- Dirección IP del Estado de la Nación MSTIC

La protección de identificador muestra ahora los detalles de la sesión en el panel Detalles de detección de riesgos para las detecciones que emiten datos de inicio de sesión. Este cambio garantiza que no se cierran las sesiones que contienen detecciones en las que hay riesgo relacionado con MFA. Proporcionar detalles de sesión con detalles de riesgo de nivel de usuario proporciona información valiosa para ayudar con la investigación. Esta informacion incluye:

- Tipo de emisor de tokens

- Hora de inicio de sesión

- Dirección IP

- Ubicación de inicio de sesión

- Cliente del inicio de sesión

- Id. de solicitud del inicio de sesión

- Id. de correlación del inicio de sesión

Si tiene directivas de acceso condicional basadas en riesgos de usuario configuradas y una de estas detecciones que denota la actividad de token sospechosa se desencadena en un usuario, se requiere al usuario final para realizar un cambio de contraseña seguro y volver a autenticar su cuenta con autenticación multifactor para borrar el riesgo.

Versión preliminar de PowerShell

Con el módulo de versión preliminar del SDK de PowerShell de Microsoft Graph, las organizaciones pueden administrar el riesgo que conlleva el uso de PowerShell. Los módulos de versión preliminar y el código de ejemplo se pueden encontrar en el repositorio de GitHub de Microsoft Entra.

El script Invoke-AzureADIPDismissRiskyUser.ps1 incluido en el repositorio permite a las organizaciones descartar todos los usuarios de riesgo en su directorio.

Contenido relacionado

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de