Requerir autenticación multifactor para el registro de dispositivos

Use la acción de usuario de acceso condicional para aplicar la directiva cuando los usuarios registren o unan dispositivos a Microsoft Entra ID. Este control proporciona granularidad en la configuración de la autenticación multifactor para registrar o unir dispositivos en lugar de la directiva para todo el inquilino que existe actualmente. Los administradores pueden personalizar esta directiva para adaptarse a las necesidades de seguridad de su organización.

Exclusiones de usuarios

Las directivas de acceso condicional son herramientas eficaces, por lo que se recomienda excluir las siguientes cuentas de las directivas:

- Cuentas de acceso de emergencia o de emergencia para evitar el bloqueo debido a errores de configuración de directivas. En el escenario poco probable, todos los administradores están bloqueados, la cuenta administrativa de acceso de emergencia se puede usar para iniciar sesión y tomar medidas para recuperar el acceso.

- Se puede encontrar más información en el artículo Administración de cuentas de acceso de emergencia en Microsoft Entra ID.

- Cuentas de servicio y entidades de servicio, como la cuenta de sincronización de Microsoft Entra Connect. Las cuentas de servicio son cuentas no interactivas que no están asociadas a ningún usuario en particular. Los servicios back-end las usan normalmente para permitir el acceso mediante programación a las aplicaciones, pero también se utilizan para iniciar sesión en los sistemas con fines administrativos. Las llamadas realizadas por entidades de servicio no se bloquearán mediante directivas de acceso condicional asignadas a los usuarios. Usa el acceso condicional para las identidades de carga de trabajo para definir directivas destinadas a entidades de servicio.

- Si su organización usa estas cuentas en scripts o código, piense en la posibilidad de reemplazarlas por identidades administradas.

Creación de una directiva de acceso condicional

Advertencia

Si usa métodos de autenticación externos, estos son actualmente incompatibles con la seguridad de autenticación y debe usar el control Requerir concesión de autenticación multifactor.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección>Acceso condicional>Directivas.

- Seleccione Nueva directiva.

- Asigna un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Asignaciones, selecciona Identidades de carga de trabajo o usarios.

- En Incluir, selecciona Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- En Recursos de destino>Acciones de usuario, seleccione Registrar o unir dispositivos.

- En Controles de acceso>Conceder, seleccione Conceder acceso.

- Seleccione Requerir seguridad de autenticación y, a continuación, seleccione la seguridad de autenticación multifactor integrada de la lista.

- Elija Seleccionar.

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

- Seleccione Crear para crear la directiva.

Después de que los administradores confirmen la configuración mediante el modo de solo informe, podrán pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Advertencia

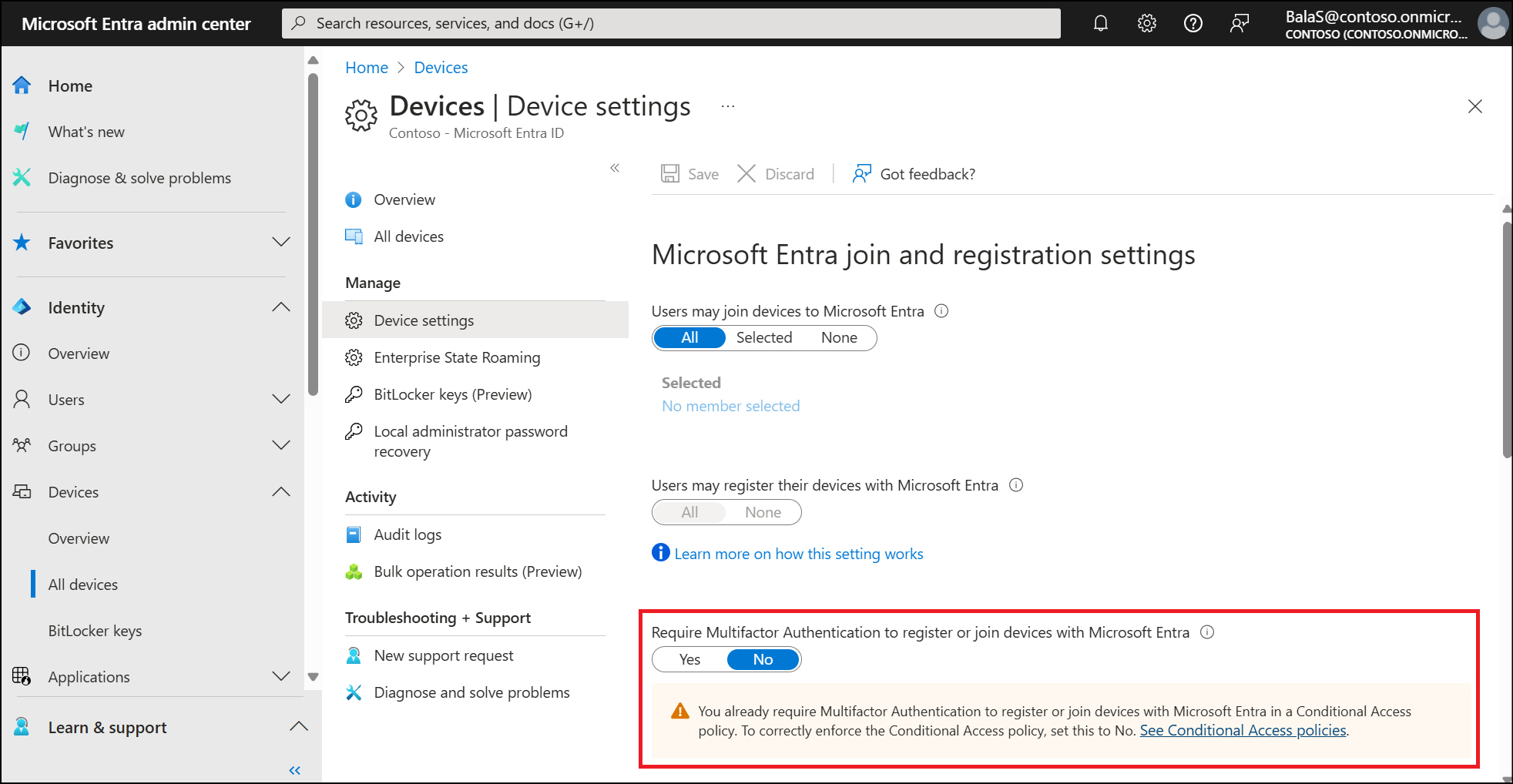

Cuando se configura una directiva de acceso condicional con la acción del usuario Registrar o unir dispositivos, debe establecer Identidad>Dispositivos>Información general>Configuración del dispositivo - Require Multifactor Authentication to register or join devices with Microsoft Entra en No. De lo contrario, las directivas de acceso condicional con esta acción de usuario no se aplican correctamente. Puede encontrar más información sobre esta configuración de dispositivo en Configuración de las opciones de dispositivo.

Bloquear el acceso para registrar o unir dispositivos fuera de las redes y ubicaciones de confianza

Las organizaciones pueden optar por incorporar ubicaciones de red conocidas conocidas como ubicaciones con nombre en sus directivas de acceso condicional. Estas ubicaciones con nombre pueden incluir redes IP de confianza como las de una ubicación principal de la oficina. Para obtener más información sobre la configuración de ubicaciones con nombre, consulte el artículo ¿Qué es la condición de ubicación del acceso condicional de Microsoft Entra?

Además de la directiva de ejemplo anterior, una organización podría optar por bloquear el acceso para registrar o unir dispositivos que no están en una ubicación de red IP de confianza mediante la siguiente directiva de ejemplo:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección>Acceso condicional>Directivas.

- Seleccione Nueva directiva.

- Asigna un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Asignaciones, selecciona Identidades de carga de trabajo o usarios.

- En Incluir, selecciona Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- En Recursos de destino>Acciones de usuario, seleccione Registrar o unir dispositivos.

- En Red:

- Configure Sí.

- Incluya cualquier red o ubicación.

- Excluir todas las redes y ubicaciones de confianza.

- En Bloquear controles> de acceso y, a continuación, seleccione Seleccionar.

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

- Selecciona Crear para crear la directiva.

Contenido relacionado

- Intensidad de autenticación de acceso condicional

- Determinación del impacto mediante el modo de solo informe de acceso condicional

- Uso del modo de solo informe de acceso condicional para determinar los resultados de las nuevas decisiones de directiva.

- Administración de identidades de dispositivo en el Centro de administración de Microsoft Entra