Create listas de remitentes seguros en EOP

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba aquí.

Si es un cliente de Microsoft 365 con buzones en Exchange Online o un cliente de Exchange Online Protection (EOP) independiente sin Exchange Online buzones, EOP ofrece varias formas de garantizar que los usuarios reciban correo electrónico de remitentes de confianza. Colectivamente, puede considerar estas opciones como listas de remitentes seguros.

Las listas de remitentes seguros disponibles se describen en la lista siguiente en orden de la más recomendada a la menos recomendada:

- Permitir entradas para dominios y direcciones de correo electrónico (incluidos los remitentes suplantados) en la lista de permitidos o bloqueados de inquilinos.

- Reglas de flujo de correo (también conocidas como reglas de transporte).

- Remitentes seguros de Outlook (la lista Remitentes seguros que se almacena en cada buzón de correo que afecta solo a ese buzón).

- Lista de direcciones IP permitidas (filtrado de conexiones)

- Listas de remitentes permitidos o listas de dominios permitidos (directivas contra correo no deseado)

El resto de este artículo contiene detalles sobre cada método.

Importante

Los mensajes que se identifican como malware* o suplantación de identidad de alta confianza siempre se ponen en cuarentena, independientemente de la opción de lista de remitentes seguros que use. Para obtener más información, consulte Protección de forma predeterminada en Office 365.

* El filtrado de malware se omite en los buzones de SecOps que se identifican en la directiva de entrega avanzada. Para obtener más información, consulte Configuración de la directiva de entrega avanzada para simulaciones de suplantación de identidad de terceros y entrega de correo electrónico a buzones de SecOps.

Tenga cuidado de supervisar estrechamente las excepciones que realice en el filtrado de correo no deseado mediante listas seguras de remitentes.

Envíe siempre mensajes en las listas de remitentes seguros a Microsoft para su análisis. Para obtener instrucciones, consulte Informe de un buen correo electrónico a Microsoft. Si se determina que los mensajes o orígenes de mensajes son benignos, Microsoft puede permitir automáticamente los mensajes y no tendrá que mantener manualmente la entrada en listas de remitentes seguros.

En lugar de permitir el correo electrónico, también tiene varias opciones para bloquear el correo electrónico de orígenes específicos mediante listas de remitentes bloqueados. Para más información, consulte Crear listas de remitentes bloqueados en EOP.

Uso de entradas allow en la lista de permitidos o bloqueados de inquilinos

Nuestra opción recomendada número uno para permitir el correo de remitentes o dominios es la lista de permitidos o bloqueados de inquilinos. Para obtener instrucciones, consulte Create permitir entradas para dominios y direcciones de correo electrónico y Create permitir entradas para remitentes suplantados.

Solo si no puede usar la lista de permitidos o bloqueados de inquilinos por algún motivo, considere la posibilidad de usar un método diferente para permitir remitentes.

Uso de reglas de flujo de correo

Nota:

No puede usar encabezados de mensaje ni reglas de flujo de correo para designar un remitente interno como remitente seguro. Los procedimientos de esta sección solo funcionan para remitentes externos.

Las reglas de flujo de correo en Exchange Online e independiente EOP usan condiciones y excepciones para identificar mensajes, y acciones para especificar lo que se debe hacer en esos mensajes. Para obtener más información, vea Reglas de flujo de correo (reglas de transporte) en Exchange Online.

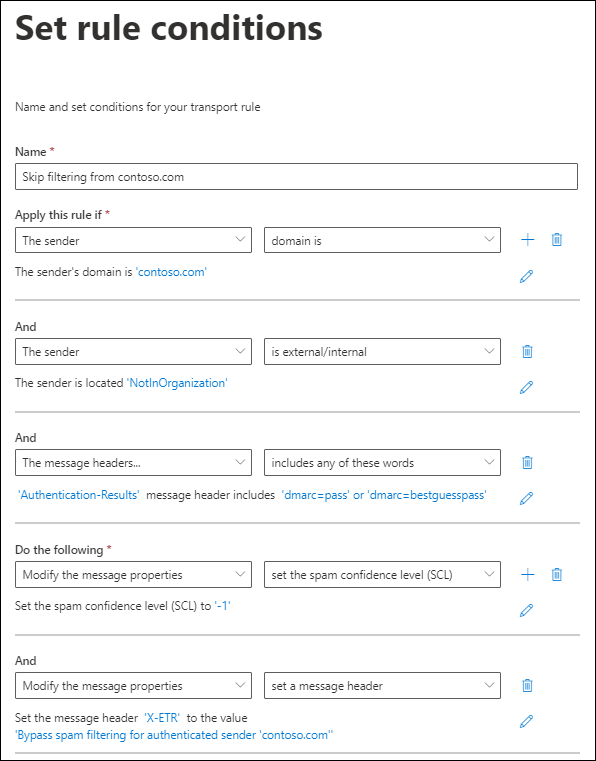

En el ejemplo siguiente se supone que necesita correo electrónico de contoso.com para omitir el filtrado de correo no deseado. Para ello, configure los siguientes valores:

Condición: el dominio del remitente>está> contoso.com.

Configure cualquiera de las siguientes opciones:

Condición de regla de flujo de correo: los encabezados de mensaje>incluyen cualquiera de estas palabras:

- Nombre del encabezado:

Authentication-Results - Valor de encabezado:

dmarc=passodmarc=bestguesspass(agregue ambos valores).

Esta condición comprueba el estado de autenticación de correo electrónico del dominio de correo electrónico de envío para asegurarse de que el dominio de envío no se está suplantando. Para obtener más información sobre la autenticación por correo electrónico, consulte SPF, DKIM y DMARC.

- Nombre del encabezado:

Lista de direcciones IP permitidas: especifique la dirección IP de origen o el intervalo de direcciones en la directiva de filtro de conexión. Para obtener instrucciones, consulte Configuración del filtrado de conexiones.

Use esta configuración si el dominio de envío no usa la autenticación por correo electrónico. Sea lo más restrictivo posible cuando se trata de las direcciones IP de origen en la lista de direcciones IP permitidas. Se recomienda un intervalo de direcciones IP de /24 o menos (menos es mejor). No use intervalos de direcciones IP que pertenezcan a servicios de consumidor (por ejemplo, outlook.com) o infraestructuras compartidas.

Importante

Nunca configure reglas de flujo de correo con solo el dominio remitente como condición para omitir el filtrado de correo no deseado. Si lo hace, aumentará significativamente la probabilidad de que los atacantes puedan suplantar el dominio de envío (o suplantar la dirección de correo electrónico completa), omitir todo el filtrado de correo no deseado y omitir las comprobaciones de autenticación del remitente para que el mensaje llegue a la Bandeja de entrada del destinatario.

No use dominios de su propiedad (también conocidos como dominios aceptados) ni dominios populares (por ejemplo, microsoft.com) como condiciones en las reglas de flujo de correo. Esto se considera de alto riesgo porque crea oportunidades para que los atacantes envíen correo electrónico que, de lo contrario, se filtraría.

Si permite una dirección IP que está detrás de una puerta de enlace de traducción de direcciones de red (NAT), debe conocer los servidores que participan en el grupo nat para conocer el ámbito de la lista de direcciones IP permitidas. Las direcciones IP y los participantes de NAT pueden cambiar. Debe comprobar periódicamente las entradas de lista de direcciones IP permitidas como parte de los procedimientos de mantenimiento estándar.

Condiciones opcionales:

- El remitente>es interno/externo>Fuera de la organización: esta condición es implícita, pero está bien usarla para tener en cuenta los servidores de correo electrónico locales que podrían no estar configurados correctamente.

- El asunto o el cuerpo>asunto o cuerpo incluye cualquiera de estas palabras><>palabras clave: si puede restringir aún más los mensajes por palabras clave o frases en la línea del asunto o el cuerpo del mensaje, puede usar esas palabras como condición.

Acción: configure las dos acciones siguientes en la regla:

Modificación de las propiedades> del mensajeestablecer el nivel de confianza de correo no deseado (SCL)>Omita el filtrado de correo no deseado.

Modificación de las propiedades> del mensajeestablecer un encabezado de mensaje:

- Nombre del encabezado: por ejemplo,

X-ETR. - Valor de encabezado: por ejemplo,

Bypass spam filtering for authenticated sender 'contoso.com'.

Si tiene más de un dominio en la regla, puede personalizar el texto del encabezado según corresponda.

- Nombre del encabezado: por ejemplo,

Cuando un mensaje omite el filtrado de correo no deseado debido a una regla de flujo de correo, el valor SFV:SKN se marca en el encabezado X-Forefront-Antispam-Report . Si el mensaje procede de un origen que se encuentra en la lista de direcciones IP permitidas, también se agrega el valor IPV:CAL . Estos valores pueden ayudarle a solucionar problemas.

Uso de remitentes seguros de Outlook

Precaución

Este método crea un alto riesgo de que los atacantes entreguen correctamente el correo electrónico a la Bandeja de entrada que, de lo contrario, se filtraría; sin embargo, si se determina que un mensaje de una entrada de las listas de remitentes seguros o dominios seguros del usuario es malware o phishing de alta confianza, el mensaje se filtrará.

En lugar de una configuración organizativa, los usuarios o administradores pueden agregar las direcciones de correo electrónico del remitente a la lista Remitentes seguros del buzón. Para obtener instrucciones, consulte Configuración del correo electrónico no deseado en Exchange Online buzones de Office 365. Las entradas de lista de remitentes seguros en el buzón solo afectan a ese buzón.

Este método no es deseable en la mayoría de las situaciones, ya que los remitentes omitirán partes de la pila de filtrado. Aunque confía en el remitente, el remitente puede seguir en peligro y enviar contenido malintencionado. Debe permitir que nuestros filtros comprueben cada mensaje y , a continuación, informen de los falsos positivos o negativos a Microsoft si se produce un error. La omisión de la pila de filtrado también interfiere con la purga automática de cero horas (ZAP).

Cuando los mensajes omiten el filtrado de correo no deseado debido a entradas en la lista de remitentes seguros de un usuario, el campo de encabezado X-Forefront-Antispam-Report contendrá el valor SFV:SFE, que indica que se ha omitido el filtrado de correo no deseado, suplantación de identidad y suplantación de identidad (suplantación de identidad de alta confianza).

Notas:

- En Exchange Online, si las entradas de la lista Remitentes seguros funcionan o no dependen del veredicto y la acción de la directiva que identificó el mensaje:

- Mover mensajes a la carpeta Email no deseado: se respetan las entradas de dominio y las entradas de dirección de correo electrónico del remitente. Los mensajes de esos remitentes no se mueven a la carpeta junk Email.

- Cuarentena: no se respetan las entradas de dominio (los mensajes de esos remitentes están en cuarentena). Email entradas de dirección se respetan (los mensajes de esos remitentes no se ponen en cuarentena) si se cumple alguna de las siguientes instrucciones:

- El mensaje no se identifica como malware ni phishing de alta confianza (el malware y los mensajes de suplantación de identidad de alta confianza están en cuarentena).

- La dirección de correo electrónico tampoco está en una entrada de bloque en la lista de permitidos o bloqueados de inquilinos.

- Se respetan las entradas para remitentes bloqueados y dominios bloqueados (los mensajes de esos remitentes se mueven a la carpeta de Email no deseado). Se omite la configuración de la lista de correo electrónico seguro.

Uso de la lista de direcciones IP permitidas

Precaución

Sin comprobación adicional, como reglas de flujo de correo, el correo electrónico de los orígenes de la lista de direcciones IP permitidas omite las comprobaciones de filtrado de correo no deseado y autenticación del remitente (SPF, DKIM, DMARC). Este resultado crea un alto riesgo de que los atacantes entreguen correctamente el correo electrónico a la Bandeja de entrada que, de lo contrario, se filtraría; sin embargo, si se determina que un mensaje de una entrada de la lista de direcciones IP permitidas es malware o phishing de alta confianza, se filtrará el mensaje.

La siguiente mejor opción es agregar el servidor de correo electrónico de origen o los servidores a la lista de direcciones IP permitidas en la directiva de filtro de conexión. Para obtener más información, vea Configurar el filtrado de conexiones en EOP.

Notas:

- Es importante que mantenga el número de direcciones IP permitidas al mínimo, por lo que evite usar intervalos de direcciones IP completos siempre que sea posible.

- No use intervalos de direcciones IP que pertenezcan a servicios de consumidor (por ejemplo, outlook.com) o infraestructuras compartidas.

- Revise periódicamente las entradas de la lista de direcciones IP permitidas y quite las entradas que ya no necesite.

Uso de listas de remitentes permitidas o listas de dominio permitidas

Precaución

Este método crea un alto riesgo de que los atacantes entreguen correctamente el correo electrónico a la Bandeja de entrada que, de lo contrario, se filtraría; sin embargo, si se determina que un mensaje de una entrada en las listas de remitentes permitidos o dominios permitidos es malware o phishing de alta confianza, el mensaje se filtrará.

No use dominios populares (por ejemplo, microsoft.com) en listas de dominios permitidos.

La opción menos deseable es usar las listas de remitentes permitidas o las listas de dominio permitidas en las directivas contra correo no deseado. Debe evitar esta opción si es posible porque los remitentes omiten todo el correo no deseado, la suplantación de identidad ( protección contra suplantación de identidad (excepto la suplantación de identidad de alta confianza) y la autenticación del remitente (SPF, DKIM, DMARC). Este método es más adecuado solo para las pruebas temporales. Los pasos detallados se pueden encontrar en el tema Configurar directivas contra correo no deseado en EOP .

El límite máximo para estas listas es de aproximadamente 1000 entradas; aunque solo podrá escribir 30 entradas en el portal. Debe usar PowerShell para agregar más de 30 entradas.

Nota:

A partir de septiembre de 2022, si un remitente, dominio o subdominio permitido está en un dominio aceptado en su organización, ese remitente, dominio o subdominio debe pasar comprobaciones de autenticación por correo electrónico para omitir el filtrado contra correo no deseado.

Consideraciones para el correo electrónico masivo

Un mensaje de correo electrónico SMTP estándar está compuesto por el sobre del mensaje y el contenido del mensaje. El sobre del mensaje contiene información necesaria para transmitir y entregar el mensaje entre servidores SMTP. El contenido del mensaje contiene el cuerpo del mensaje y campos de encabezado de mensaje, que se denominan de forma colectiva encabezado del mensaje. El sobre del mensaje se describe en RFC 5321 y el encabezado del mensaje se describe en RFC 5322. Los destinatarios nunca ven el sobre del mensaje real porque lo genera el proceso de transmisión de mensajes y en realidad no forma parte del mensaje.

- La

5321.MailFromdirección (también conocida como dirección MAIL FROM , remitente P1 o remitente de sobre) es la dirección de correo electrónico que se usa en la transmisión SMTP del mensaje. Esta dirección de correo electrónico se registra normalmente en el campo de encabezado Return-Path del encabezado del mensaje (aunque es posible que el remitente designe una dirección de correo electrónico return-path diferente). Si el mensaje no se puede entregar, es el destinatario del informe de no entrega (también conocido como NDR o mensaje de devolución). - La

5322.Fromdirección (también conocida como remitente De dirección o P2) es la dirección de correo electrónico en el campo De encabezado y es la dirección de correo electrónico del remitente que se muestra en los clientes de correo electrónico.

Con frecuencia, las 5321.MailFrom direcciones y 5322.From son las mismas (comunicación de persona a persona). Sin embargo, cuando se envía correo electrónico en nombre de otra persona, las direcciones pueden ser diferentes. Esto sucede con mayor frecuencia para los mensajes de correo electrónico masivos.

Por ejemplo, supongamos que Blue Yonder Airlines ha contratado a Margie's Travel para enviar mensajes de correo electrónico publicitarios. El mensaje que recibe en la Bandeja de entrada tiene las siguientes propiedades:

- La

5321.MailFromdirección es blueyonder.airlines@margiestravel.com. - La

5322.Fromdirección es blueyonder@news.blueyonderairlines.com, que es lo que ve en Outlook.

Las listas de remitentes seguros y las listas de dominios seguros en las directivas contra correo no deseado en EOP inspeccionan solo las 5322.From direcciones. Este comportamiento es similar a los remitentes seguros de Outlook que usan la 5322.From dirección.

Para evitar que se filtre este mensaje, puede realizar los pasos siguientes:

- Agregue blueyonder@news.blueyonderairlines.com (la

5322.Fromdirección) como remitente seguro de Outlook. - Use una regla de flujo de correo con una condición que busque mensajes de blueyonder@news.blueyonderairlines.com (la

5322.Fromdirección), blueyonder.airlines@margiestravel.com (la5321.MailFromdirección) o ambos.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de