Creación de dispositivos más seguros con Windows 10 IoT Core

Introducción

Windows 10 IoT Core proporciona características de seguridad sólidas de nivel empresarial que se pueden aprovechar en clases más pequeñas y restringidas de recursos de dispositivos IoT. Para que estas características de seguridad ofrezcan ventajas tangibles, la plataforma de hardware también debe proporcionar un medio para delimitarlos. En este artículo se proporcionan instrucciones de alto nivel a los creadores de dispositivos OEM y a los creadores conscientes de la seguridad que desean seleccionar el hardware y la compilación adecuados, configurar y enviar un dispositivo IoT más seguro a sus clientes.

Creación de un dispositivo IoT más seguro

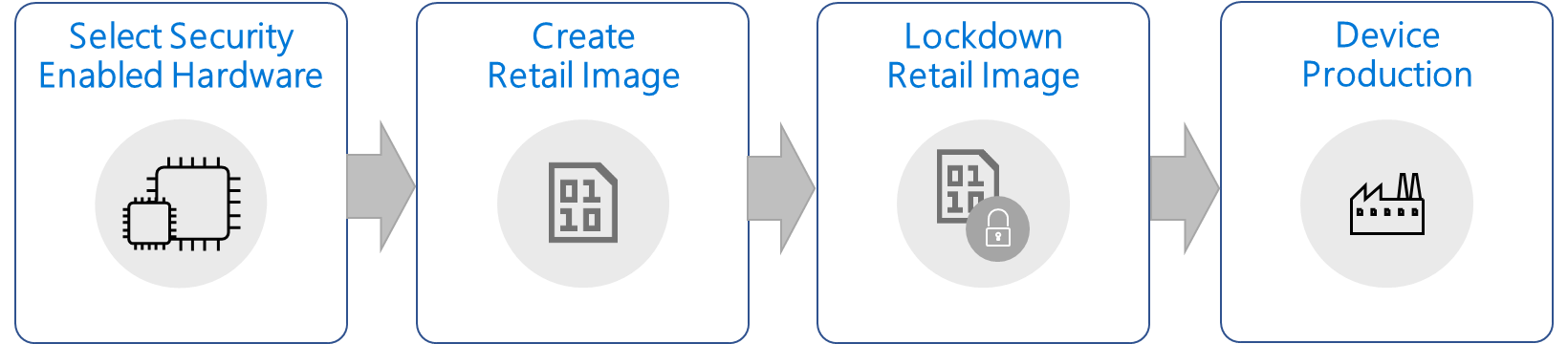

El proceso para crear dispositivos IoT más seguros con IoT Core incluye la selección de hardware para admitir características de seguridad de la plataforma, así como la producción de dispositivos IoT habilitados para la seguridad.

Elección del hardware habilitado para la seguridad

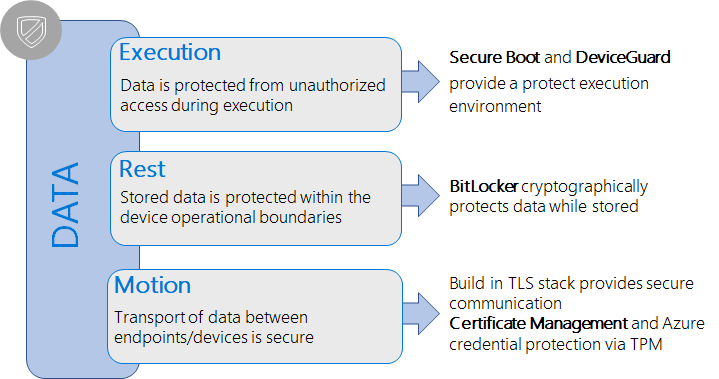

Aunque IoT Core tiene funcionalidades de seguridad integradas en la plataforma para proteger los datos de los clientes, se basa en las características de seguridad de hardware para usar completamente estas funcionalidades. De hecho, el software no se puede proteger porque se puede manipular la memoria y no hay ninguna identidad de dispositivo inmutable o de anclaje de confianza que se pueda proporcionar a través del software por sí solo. Hay varias maneras de proporcionar seguridad basada en hardware, como tarjetas inteligentes, módulo de plataforma segura (TPM) o características de seguridad integradas en el SoC.

Para obtener más información sobre las plataformas de hardware compatibles, consulte SoC y paneles personalizados.

Módulo de plataforma segura (TPM)

IoT Core usa trusted Platform Module 2.0 (TPM 2.0) como plataforma de seguridad de hardware. Se recomienda que los OEM usen una plataforma de hardware que proporcione TPM 2.0 para aprovechar completamente las características de seguridad de IoT Core, como BitLocker, Arranque seguro, almacenamiento de credenciales de Azure y otros. Hay dos opciones para que los dispositivos de producción implementen un TPM: como TPM discreto (dTPM) o como TPM de firmware (fTPM). Los TPM discretos están disponibles de varios fabricantes, como Infineon, NazionZ y otros. Algunos fabricantes de SoC proporcionan implementaciones de fTPM como parte de un paquete de soporte de placa (BSP).

Para obtener más información sobre los TPM, consulte Información general sobre TPM y Configuración de un TPM.

Opciones de almacenamiento

Las placas de desarrollo, como la popular Raspberry Pi 3, ofrecen flexibilidad y permiten a los desarrolladores arrancar fácilmente cualquier plataforma a través de una tarjeta SD extraíble. Para la mayoría de los dispositivos IoT del sector, esta flexibilidad no es deseable y puede hacer que los dispositivos sean un destino sencillo para los ataques. En su lugar, al diseñar el hardware, considere la posibilidad de usar un almacenamiento eMMC para los dispositivos IoT más pequeños y de bajo costo. El almacenamiento incrustado hace que sea mucho más difícil separar el contenido del dispositivo y, a su vez, reduce el potencial de robo de datos o la introducción de malware en el dispositivo.

Creación de una imagen comercial

Al crear una imagen comercial de Windows IoT Core, asegúrese de que ninguna herramienta de desarrollo que permita el acceso remoto y la depuración estén presentes en los sistemas de producción, ya que pueden abrir el dispositivo a ataques. Si usa herramientas de desarrollo como Portal de dispositivos Windows, servidor FTP, SSH o PowerShell en las imágenes durante el desarrollo, asegúrese de probar y validar los escenarios en imágenes de IoT Core comerciales que no incluyan estas herramientas.

Cuentas de usuario

La mayoría de los usuarios están familiarizados con la noción de tomar posesión de dispositivos como equipos y teléfonos: la idea de personalizar un dispositivo cuando está sin conversión en la caja y de configurar las credenciales para acceder al dispositivo. A diferencia de los equipos y teléfonos de consumidor, los dispositivos IoT no están diseñados para servir como dispositivos informáticos de uso general. En su lugar, normalmente son dispositivos de propósito fijo de una sola aplicación. Aunque Windows admite la noción de administradores de dispositivos que pueden conectarse de forma remota a los dispositivos durante un ciclo de desarrollo, esta compatibilidad con dispositivos IoT del sector puede suponer una amenaza, especialmente cuando se usan contraseñas no seguras. En general, se recomienda que no se creen cuentas ni contraseñas predeterminadas en dispositivos IoT Core.

Bloqueo de una imagen comercial

En dispositivos informáticos de uso general, como equipos, los usuarios pueden instalar aplicaciones y cambiar la configuración, incluidas las características de seguridad, para garantizar que el dispositivo se adapte mejor a sus necesidades. La mayoría de los dispositivos IoT son dispositivos de función fija que no cambiarán su propósito durante la vigencia del dispositivo. Reciben actualizaciones de software o habilitan actualizaciones funcionales dentro de sus límites operativos, como una interfaz de usuario mejorada o una regulación de temperatura en un termostato inteligente. Esta información se puede usar para bloquear completamente un dispositivo IoT si solo permite la ejecución de código conocido y de confianza. Device Guard en Windows 10 IoT Core puede ayudar a proteger los dispositivos IoT asegurándose de que el código ejecutable desconocido o que no es de confianza no se puede ejecutar en dispositivos bloqueados.

Microsoft proporciona el paquete de seguridad llave en mano para facilitar la habilitación de las características de seguridad clave en dispositivos IoT Core. Esto permite a los creadores de dispositivos crear dispositivos IoT totalmente bloqueados. El paquete le ayudará a:

- Aprovisionamiento de claves de arranque seguro y habilitación de la característica en plataformas de IoT compatibles.

- Configuración y configuración del cifrado de dispositivos mediante BitLocker.

- Iniciar el bloqueo del dispositivo para permitir solo la ejecución de aplicaciones y controladores firmados.

La guía paso a paso se describe en la sección Habilitación del arranque seguro, BitLocker y Device Guard .

Producción de dispositivos

Una vez validada la imagen de bloqueo, se puede usar para la fabricación. Para más información, consulte Fabricación de IoT Core.