Implementación de una solución de protección de la información con Microsoft Purview

Licencias para el Centro de seguridad y cumplimiento de Microsoft 365

Su estrategia de protección de la información se basa en sus necesidades empresariales. Muchas organizaciones deben cumplir los reglamentos, las leyes y las prácticas empresariales. Además, las organizaciones deben proteger la información de su propiedad, como los datos de proyectos específicos.

Microsoft Purview Information Protection (anteriormente Microsoft Information Protection) proporciona un marco, un proceso y funcionalidades que puede usar para proteger la información confidencial en nubes, aplicaciones y dispositivos.

Para ver ejemplos de Microsoft Purview Information Protection en acción, desde la experiencia del usuario final hasta la configuración de administración, watch el siguiente vídeo:

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas del portal de cumplimiento de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

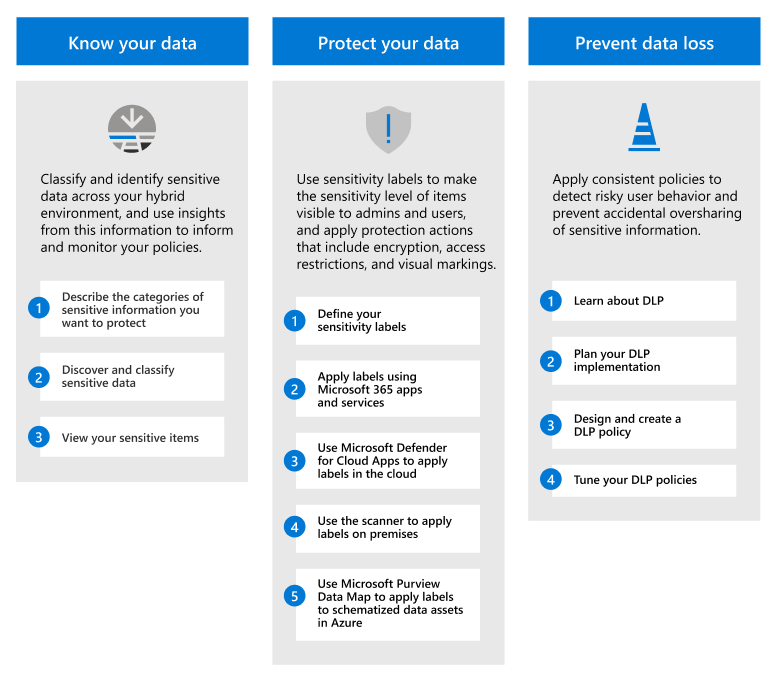

Marco de Microsoft Purview Information Protection

Utilice Microsoft Purview Information Protection para descubrir, clasificar, proteger y controlar la información confidencial donde esta resida o hacia donde se transfiera.

Para el gobierno de datos, consulte Implementación de una solución de gobierno de datos con Microsoft Purview.

Licencias

Las funcionalidades de Microsoft Purview Information Protection se incluyen con Microsoft Purview. Los requisitos de licencia pueden variar incluso dentro de las funcionalidades, en función de las opciones de configuración. Para identificar los requisitos y las opciones de licencia, consulte la guía de Microsoft 365 para el cumplimiento y la seguridad.

Conocer los datos

Saber dónde residen los datos confidenciales suele ser el mayor desafío de muchas organizaciones. La clasificación de datos de Microsoft Purview Information Protection le ayuda a descubrir y clasificar con precisión las cantidades cada vez mayores de datos que crea su organización. Las representaciones gráficas le ayudan a obtener información sobre estos datos para que pueda configurar y supervisar directivas con las que protegerlos y controlarlos.

| Paso | Descripción | Más información |

|---|---|---|

| 1 | Describa las categorías de información confidencial que desea proteger. Ya ha podido hacerse una idea de qué tipo de información es más valiosa para la organización y cuál no. Trabaje con las partes interesadas para describir estas categorías, ya que son el punto de partida. |

Obtener más información acerca de los tipos de información confidencial |

| 2 | Descubra y clasifique los datos confidenciales. Los datos confidenciales de los elementos se pueden encontrar mediante muchos métodos diferentes que incluyen directivas de prevención de pérdida de datos predeterminadas, etiquetado manual por parte de los usuarios y reconocimiento de patrones automatizado mediante tipos de información confidencial o aprendizaje automático. |

Obtenga información sobre la clasificación de datos Vídeo: Clasificación de datos en el portal de cumplimiento Microsoft Purview |

| 3 | Vea sus elementos confidenciales. Use el explorador de contenido y el explorador de actividades para analizar con más detalle los elementos confidenciales y las acciones que los usuarios realizan en estos elementos. |

Introducción al explorador de contenido |

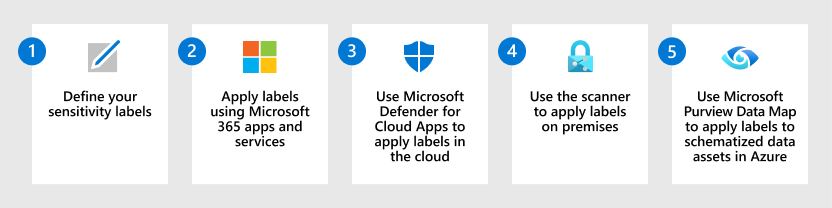

Proteger los datos

Con la información que obtuvo al saber dónde residen los datos confidenciales, puede protegerlos de forma más eficaz. Sin embargo, no es necesario esperar: puede empezar a proteger los datos inmediatamente con una combinación de etiquetado manual, predeterminado y automático. A continuación, use el explorador de contenido y el explorador de actividad de la sección anterior para confirmar qué elementos están etiquetados y cómo se usan las etiquetas.

| Paso | Descripción | Más información |

|---|---|---|

| 1 | Defina las etiquetas de confidencialidad y las directivas que van a proteger los datos de su organización. Además de identificar la confidencialidad del contenido, estas etiquetas pueden aplicar acciones de protección, como marcas de contenido (encabezados, pies de página, marcas de agua), cifrado y otros controles de acceso. Etiquetas de confidencialidad de ejemplo: Personal Public General - Cualquier persona (sin restricciones) - Todos los empleados (sin restricciones) Confidencial - Cualquier persona (sin restricciones) - Todos los empleados - Personas de confianza Extremadamente confidencial - Todos los empleados - Personas específicos Directiva de etiqueta de confidencialidad de ejemplo: 1. Publicar todas las etiquetas para todos los usuarios del inquilino 2. Etiqueta predeterminada de General \ Todos los empleados (sin restricciones) para los elementos 3. Los usuarios deben proporcionar una justificación para quitar una etiqueta o reducir su clasificación |

Introducción a las etiquetas de confidencialidad Crear y configurar etiquetas de confidencialidad y sus directivas Restringir el acceso al contenido mediante el uso de etiquetas de confidencialidad para aplicar el cifrado |

| 2 | Etiquetar y proteger datos para aplicaciones y servicios de Microsoft 365. Las etiquetas de confidencialidad son compatibles con microsoft 365 Word, Excel, PowerPoint, Outlook, reuniones de Teams y también contenedores que incluyen sitios de SharePoint y OneDrive y grupos de Microsoft 365. Use una combinación de métodos de etiquetado, como el etiquetado manual, el etiquetado automático, una etiqueta predeterminada y el etiquetado obligatorio. Configuración de ejemplo para el etiquetado automático del lado cliente: 1. Recomendar confidencial \ Cualquier persona (sin restricciones) si 1-9 números de tarjeta de crédito 2. Recomendación confidencial \ Todos los empleados si hay más de 10 números de tarjeta de crédito -- experiencia típica del usuario final y el usuario selecciona el botón para mostrar contenido confidencial (solo Word) Configuración de ejemplo para el etiquetado automático del lado del servicio: Aplicar a todas las ubicaciones (Exchange, SharePoint, OneDrive) 1. Aplicar confidencial \ cualquier persona (sin restricciones) si 1-9 números de tarjeta de crédito 2. Aplicar confidencial \ Todos los empleados si hay más de 10 números de tarjeta de crédito 3. Aplicar confidencial \ cualquier persona (sin restricciones) si 1-9 datos personales de EE. UU. y nombres completos 4. Aplicar confidencial \ Todos los empleados si más de 10 datos personales y nombres completos de EE. UU. |

Administrar etiquetas de confidencialidad en las aplicaciones de Office Habilitar etiquetas de confidencialidad para archivos en SharePoint y OneDrive Habilitar la coautoría para archivos cifrados con etiquetas de confidencialidad Configurar una etiqueta de confidencialidad predeterminada para una biblioteca de documentos de SharePoint Aplicar automáticamente una etiqueta de confidencialidad a los datos de Microsoft 365 Usar etiquetas de confidencialidad con Microsoft Teams, grupos de Microsoft 365 y sitios de SharePoint Usar etiquetas de confidencialidad para proteger elementos de calendario, reuniones de Teams y chat Uso de etiquetas de confidencialidad con Microsoft Loop Usar etiquetas de confidencialidad para establecer el vínculo de uso compartido predeterminado para sitios y documentos en SharePoint y OneDrive Aplicar una etiqueta de confidencialidad a un modelo de Microsoft Syntex Etiquetas de confidencialidad en Power BI |

| 3 | Detecte, etiquete y proteja elementos confidenciales que residen en almacenes de datos en la nube (Box, GSuite, SharePoint y OneDrive) mediante Microsoft Defender for Cloud Apps con las etiquetas de confidencialidad. Configuración de ejemplo para una directiva de archivo: busca números de tarjeta de crédito en archivos almacenados en una cuenta de Box y, a continuación, aplica una etiqueta de confidencialidad para identificar la información altamente confidencial y cifrarla. |

Descubrir, clasificar, etiquetar y proteger la información regulada y confidencialidad almacenada en la nube |

| 4 | Detecte, etiquete y proteja los elementos confidenciales que residen en almacenes de datos locales mediante la implementación del analizador de protección de la información con las etiquetas de confidencialidad. | Configuración e instalación del analizador de protección de la información |

| 5 | Amplíe las etiquetas de confidencialidad a Azure mediante Mapa de datos de Microsoft Purview para descubrir y etiquetar elementos de Azure Blob Storage, archivos de Azure, Azure Data Lake Storage Gen1 y Azure Data Lake Storage Gen12. | Etiquetado en el mapa de datos de Microsoft Purview |

Si es un desarrollador que quiere extender las etiquetas de confidencialidad a aplicaciones de línea de negocio o aplicaciones SaaS de terceros, consulte la instalación y configuración del SDK de Microsoft Information Protection (MIP).

Funcionalidades de protección adicionales

Microsoft Purview incluye funcionalidades adicionales para ayudar a proteger los datos. No todos los clientes necesitan estas funcionalidades, y algunas podrían sustituirse por versiones más recientes.

Consulte la página Proteger los datos con Microsoft Purview para obtener la lista completa de funcionalidades de protección.

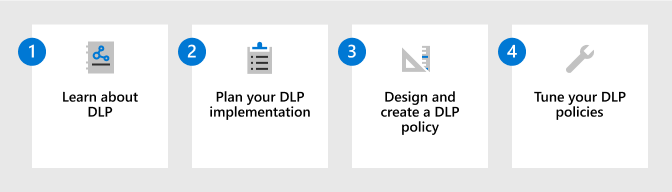

Prevenir la pérdida de datos

Implemente directivas de prevención de pérdida de datos (DLP) para regular y evitar el uso compartido, la transferencia o el uso inadecuados de datos confidenciales entre aplicaciones y servicios. Estas directivas ayudan a los usuarios a tomar las decisiones correctas y las medidas adecuadas cuando se usan datos confidenciales.

| Paso | Descripción | Más información |

|---|---|---|

| 1 | Obtenga información sobre la prevención de pérdida de datos. Las organizaciones tienen información confidencial bajo su control, como datos financieros, datos propietarios, números de tarjetas de crédito, registros de salud y números de seguridad social. Para poder proteger estos datos confidenciales y reducir el riesgo, necesitan una manera de evitar que sus usuarios los compartan inapropiadamente con personas que no deberían tenerlos. Esta práctica se denomina prevención de pérdida de datos. |

Obtenga más información acerca de la prevención contra la pérdida de datos |

| 2 | Planee la implementación de la prevención de pérdida de datos. Todas las organizaciones planean e implementan la prevención de pérdida de datos de forma diferente, ya que las necesidades empresariales, los objetivos, los recursos y la situación de cada una son únicos. Sin embargo, hay elementos que son comunes a todas las implementaciones de DLP correctas. |

Plan de prevención de pérdida de datos |

| 3 | Diseñe y cree una directiva de prevención de pérdida de datos. Crear una directiva de prevención de pérdida de datos es rápido y sencillo, pero obtener una con la que se consigan los resultados previstos puede llevar mucho tiempo si tienen que realizar muchos ajustes. Tomarse el tiempo necesario para diseñar una directiva antes de implementarla le permite obtener los resultados deseados más rápido y con menos problemas no deseados, que el ajuste solo por prueba y error. Configuración de ejemplo para una directiva DLP: impide que se envíen correos electrónicos si contienen números de tarjeta de crédito o si el correo electrónico tiene una etiqueta de confidencialidad específica que identifica información altamente confidencial. |

Diseñar una directiva DLP Referencia de la directiva DLP Crear e implementar directivas de prevención de pérdida de datos |

| 4 | Ajuste las directivas de prevención de pérdida de datos. Después de implementar una directiva DLP, verá lo bien que responde al objetivo previsto. Use esa información para ajustar la configuración de la directiva y mejorar su rendimiento. |

Crear e implementar directivas de prevención de pérdida de datos |

Estrategias de implementación

Los ejemplos de números de tarjeta de crédito suelen ser útiles para las pruebas iniciales y la educación del usuario final. Incluso si su organización no suele necesitar proteger los números de tarjeta de crédito, los usuarios entienden fácilmente el concepto de elementos confidenciales que necesitan protección. Muchos sitios web proporcionan números de tarjeta de crédito que son adecuados solo para fines de prueba. También puede buscar sitios que proporcionen generadores de números de tarjeta de crédito para poder pegar los números en documentos y correos electrónicos.

Cuando esté listo para mover el etiquetado automático y las directivas DLP a producción, cambie a clasificadores y configuraciones adecuados para el tipo de datos que usa la organización. Por ejemplo, es posible que tenga que usar clasificadores entrenables para la propiedad intelectual y tipos específicos de documentos, o tipos de información confidencial de coincidencia exacta de datos (EDM) para los datos de privacidad relacionados con clientes o empleados.

O bien, es posible que quiera empezar por detectar y proteger la información relacionada con TI que suele ser objetivo de ataques de seguridad. A continuación, complemente esto comprobando y evitando el uso compartido de contraseñas con directivas DLP para el correo electrónico y el chat de Teams:

- Uso de los clasificadores de TI e infraestructura de TI y documentos de seguridad de red entrenables

- Use el tipo de información confidencial integrado Contraseña general y cree un tipo de información confidencial personalizada para "contraseña es" para los distintos idiomas que usan los usuarios.

La implementación de una solución de protección de la información no es una implementación lineal, sino iterativa y, a menudo, circular. Cuanto más conozca los datos, más precisión podrá etiquetarlo y evitar la pérdida de datos. Los resultados de esas etiquetas y directivas aplicadas fluyen al panel y las herramientas de clasificación de datos, lo que a su vez hace que los datos más confidenciales sean visibles para protegerlos. O bien, si ya está protegiendo esos datos confidenciales, considere si requiere acciones de protección adicionales.

Puede empezar a etiquetar manualmente los datos en cuanto haya definido etiquetas de confidencialidad. Los mismos clasificadores que se usan para DLP se pueden usar para buscar y etiquetar automáticamente más datos. Incluso puede usar etiquetas de confidencialidad como clasificador, por ejemplo, bloquear los elementos que se etiquetan como altamente confidenciales.

La mayoría de los clientes ya tienen algunas soluciones para proteger sus datos. La estrategia de implementación podría basarse en lo que ya tiene o centrarse en brechas que ofrecen el mayor valor empresarial o abordan áreas de alto riesgo.

Para ayudarle a planear la estrategia de implementación única, consulte Introducción a las etiquetas de confidencialidad y Planear la prevención de pérdida de datos.

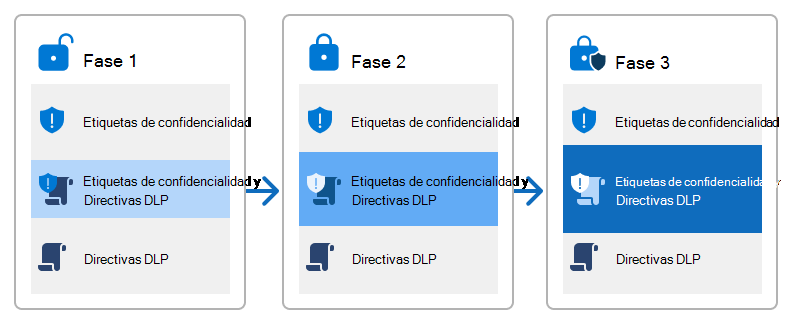

Consideración de una implementación por fases

Es posible que prefiera implementar la protección de la información mediante una implementación por fases que implemente controles restrictivos progresivamente. Este enfoque introduce gradualmente nuevas medidas de protección para los usuarios a medida que se familiarice y confíe en la tecnología. Por ejemplo:

- Desde etiquetas predeterminadas y sin cifrado, hasta etiquetas recomendadas que aplican cifrado cuando se encuentran datos confidenciales y, a continuación, se aplican automáticamente etiquetas cuando se encuentran datos confidenciales.

- Directivas DLP que progresan desde la auditoría de acciones de uso compartido excesivo, hasta bloqueos más restrictivos con advertencias para educar a los usuarios y, a continuación, bloquear todo el uso compartido.

Los detalles de esta implementación por fases podrían ser similares al plan siguiente, donde las etiquetas de confidencialidad y las directivas DLP se integran entre sí para proporcionar una mayor protección de datos que si se usaran de forma independiente:

Configuraciones de etiquetas de confidencialidad:

- General\Todos los empleados: etiqueta predeterminada para el correo electrónico. Sin cifrado. Si se aplica en los correos electrónicos, bloquee a los usuarios para que no compartan demasiado.

- Confidencial\Todos los empleados: etiqueta predeterminada para los documentos. Sin cifrado. Si se aplica en los correos electrónicos, bloquee a los usuarios para que no compartan demasiado.

- Altamente confidencial\Todos los empleados: sin cifrado. Si se aplica en los correos electrónicos, bloquee a los usuarios para que no compartan demasiado.

Directiva DLP A:

- Si se encuentran entre 1 y 2 instancias de tarjetas de crédito, bloquee el uso compartido externo excepto si el elemento está etiquetado como Personal o Confidencial\Cualquiera (sin restricciones). Use el registro y los informes para el análisis.

Directiva DLP B:

- Si se encuentran entre 3 y 9 instancias de tarjetas de crédito, bloquee el uso compartido externo, la salida de la nube y copie en unidades extraíbles, excepto si el elemento está etiquetado como Confidencial\Cualquiera (sin restricciones). Use el registro y los informes para el análisis.

Directiva DLP C:

- Si se encuentran más de 10 instancias de tarjetas de crédito, bloquee el uso compartido externo, la salida de la nube y copie en unidades extraíbles sin excepciones. Use el registro y los informes para el análisis.

Detalles de configuración de esta implementación por fases de ejemplo:

- Subetiqueta predeterminada para una etiqueta principal

- Prevención de pérdida de datos Referencia de condiciones y acciones de intercambio

- Niveles de confianza y otros elementos de un tipo de confidencialidad

- Usar etiquetas de confidencialidad como condiciones en las directivas de DLP

- Cifrado que permite a los usuarios asignar permisos

- Cifrado para derechos de uso específicos

- Configuración y visualización de alertas para directivas de prevención de pérdida de datos

Recursos de aprendizaje

Guías interactivas: Microsoft Purview Information Protection

Módulos de aprendizaje para consultores y administradores:

- Introducción a la protección de la información y la administración del ciclo de vida de los datos en Microsoft Purview

- Clasificar los datos para protección y gobierno

- Protección de información en Microsoft Purview

- Evitar la pérdida de datos en Microsoft Purview

Si quiere ayudar a formar a los usuarios para que apliquen y usen las etiquetas de confidencialidad que configure para ellos, consulte Documentación de usuario final para las etiquetas de confidencialidad.

Al implementar directivas de prevención de pérdida de datos para Teams, es posible que las siguientes instrucciones para el usuario final sean útiles como introducción a esta tecnología. Incluye algunos mensajes potenciales que los usuarios podrían ver: mensajes de Teams sobre la prevención de pérdida de datos (DLP) y las directivas de cumplimiento de comunicaciones.