Directivas para permitir el acceso B2B de invitados y usuarios externos

En este artículo se describe el ajuste de las directivas recomendadas de acceso de identidades y dispositivos de Confianza cero para permitir el acceso a usuarios invitados y externos que tengan una cuenta de Microsoft Entra Business-to-Business (B2B). Esta guía se basa en la directivas comunes de identidad y acceso a dispositivos.

Estas recomendaciones están diseñadas para aplicarse nivel de protección de punto inicial. Pero también puede ajustar las recomendaciones en función de sus necesidades específicas de protección empresarial y especializada de seguridad.

Proporcionar una ruta de acceso para que las cuentas B2B se autentiquen con el inquilino de Microsoft Entra no concede a estas cuentas acceso a todo el entorno. Los usuarios B2B y sus cuentas tienen acceso a servicios y recursos, como archivos, compartidos con ellos por la directiva de acceso condicional.

Actualización de las directivas comunes para permitir y proteger el acceso de invitados y usuarios externos

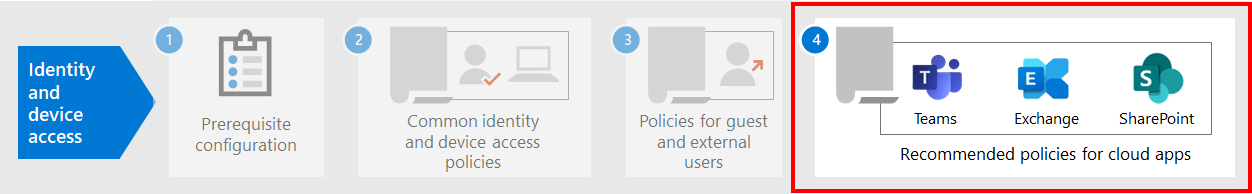

En este diagrama se muestran las directivas que se van a agregar o actualizar entre las directivas comunes de acceso de identidades y dispositivos, para el acceso B2B de invitado y de usuario externo.

En la siguiente tabla se enumeran las directivas que necesita para crear y actualizar. Las directivas comunes se vinculan a las instrucciones de configuración asociadas del artículo Directivas de acceso a dispositivos e identidades comunes.

| Nivel de protección | Directivas | Información adicional |

|---|---|---|

| Punto de partida | Requerir MFA siempre para invitados y usuarios externos | Cree esta nueva directiva y configure:

|

| Exigir la MFA cuando el riesgo de inicio de sesión sea medio o alto | Modifique esta directiva para excluir invitados y usuarios externos. |

Para incluir o excluir invitados y usuarios externos en directivas de acceso condicional, para Asignaciones > Usuarios y grupos > Incluir o Excluir, marque Todos los invitados y usuarios externos.

Información adicional

Acceso de invitados y usuarios externos con Microsoft Teams

Microsoft Teams define los siguientes usuarios:

El acceso de invitado usa una cuenta de Microsoft Entra B2B que se puede agregar como miembro de un equipo y tener acceso a las comunicaciones y recursos del equipo.

El acceso externo es para un usuario externo que no tiene una cuenta B2B. El acceso de usuario externo incluye invitaciones, llamadas, chats y reuniones, pero no incluye pertenencia al equipo ni acceso a los recursos del equipo.

Para obtener más información, consulte la comparación entre invitados y acceso de usuarios externos para equipos.

Para obtener más información sobre cómo proteger las directivas de acceso de identidades y dispositivos para Teams, consulte Recomendaciones de directivas para proteger chats, grupos y archivos de Teams.

Requerir MFA siempre para invitado y usuarios externos

Esta directiva solicita a los invitados que se registren para MFA en el inquilino, independientemente de si están registrados para MFA en su inquilino principal. Los invitados y los usuarios externos que acceden a los recursos del inquilino deben usar MFA para cada solicitud.

Exclusión de invitados y usuarios externos de MFA basada en riesgos

Si bien las organizaciones pueden aplicar directivas basadas en riesgos para usuarios B2B usando Microsoft Entra ID Protection, existen limitaciones en la implementación de Microsoft Entra ID Protection para usuarios de colaboración B2B en un directorio de recursos debido a que su identidad existe en su directorio principal. Debido a estas limitaciones, Microsoft recomienda excluir a los invitados de las directivas de MFA basadas en riesgos y exigir a estos usuarios que usen siempre MFA.

Para obtener más información, consulte Limitaciones de ID Protection para los usuarios de colaboración B2B.

Exclusión de invitados y usuarios externos de la administración de dispositivos

Solo una organización puede administrar un dispositivo. Si no excluye invitados y usuarios externos de directivas que requieren cumplimiento de dispositivos, estas directivas bloquean a estos usuarios.

Paso siguiente

Configuración de directivas de acceso condicional para: