Azure Key Vaulti saladuste keskkonnamuutujate kasutamine

Keskkonna muutujad võimaldavad viidata Azure’i võtmehoidlas talletatud saladustele. Need saladused tehakse seejärel Power Automate’i voogudes ja kohandatud konnektorites kasutamiseks kättesaadavaks. Pange tähele, et saladused pole saadaval kasutamiseks muudes kohandustes või üldiselt API kaudu.

Tegelikud saladused salvestatakse Azure’i võtmehoidlas ja keskkonnamuutuja viitab võtmehoidla salajasele asukohale. Azure’i võtmehoidla saladuste kasutamine keskkonna muutujatega nõuab, et konfigureeriksite Azure’i võtmehoidla nii, et Power Platform saaks lugeda konkreetseid saladusi, millele soovite viidata.

Saladustele viitavad keskkonna muutujad pole praegu dünaamilise sisuvalija kaudu saadaval voogudes kasutamiseks.

Konfigureerige Azure’i võtmehoidla

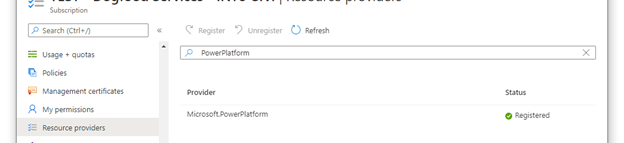

Azure’i võtmehoidla saladuste kasutamiseks koos Power Platformiga peab Azure’i kordustellimusel, millel on hoidla, olema registreeritud PowerPlatformi ressursipakkuja ja keskkonna muutuja loonud kasutajal peavad olema Azure’i võtmehoidla ressursile vastavad õigused.

Märkus

- Muutsime hiljuti turberoll, mida kasutame juurdepääsuõiguste kinnitamiseks Azure Key Vaultis. Varasemad juhised hõlmasid Key Vault Readeri rolli määramist. Kui olete oma võtmehoidla varem Key Vault Readeri rolliga seadistanud, lisage kindlasti võtmehoidla saladuste kasutajaroll, et tagada, et teie kasutajatel ja Dataverse neil on saladuste hankimiseks piisavad õigused.

- Mõistame, et meie teenus kasutab Azure’i rollipõhiseid juurdepääsukontrolli API-sid turberoll määramise hindamiseks isegi siis, kui teie võtmehoidla on endiselt konfigureeritud kasutama võlvi juurdepääsupoliitika õiguste mudelit. Konfigureerimise lihtsustamiseks soovitame vahetada vault õiguste mudeli Azure’i rollipõhise juurdepääsu juhtimise vastu. Seda saate teha vahekaardil Accessi konfiguratsioon.

Registreerige

Microsoft.PowerPlatformi ressursipakkuja oma Azure’i kordustellimuses. Järgige neid etappe, et kontrollida ja konfigureerida: Ressursipakkujad ja ressursitüübid

Looge Azure’i võtmehoidla. Kaaluge iga Power Platformi keskkonna jaoks eraldi varahoidla kasutamist, et minimeerida ohtu turbemurde korral. Kaaluge võtmehoidla konfigureerimist nii, et see kasutaks õigusemudeli jaoks Azure’i rollipõhist juurdepääsukontrolli. Lisateave: Azure Key Vault,Quickstart kasutamise head tavad – Azure’i võtmehoidla loomine Azure’i portaalis

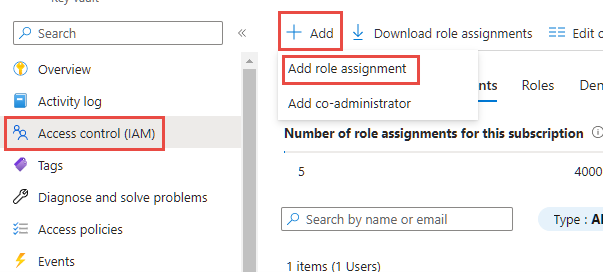

Kasutajatel, kes loovad või kasutavad salajase tüübi keskkonnamuutujaid, peab olema salajase sisu hankimiseks luba. Uuele kasutajale saladuse kasutamise võimaluse andmiseks valige ala Juurdepääsukontroll (IAM), valige Lisa ja seejärel valige rippmenüüst Lisa rollimäärang . Lisateave: Juurdepääsu andmine võtmehoidla võtmetele, sertidele ja saladustele Azure’i rollipõhise juurdepääsukontrolli abil

Jätke viisardis Rollimäärangu lisamine vaikemäärangutüübiks Töö funktsioonirollid ja jätkake vahekaardiga Roll . Leidke võtmehoidla saladuste kasutaja roll ja valige see. Jätkake vahekaardiga liikmed ja valige link Vali liikmed ning leidke külgpaneelilt kasutaja. Kui olete kasutaja valinud ja liikmete jaotises kuvatud, jätkake menüüga Läbivaatus ja määramine ning viige viisard lõpule.

Azure Key Vault peab olema teenuse printsipaalile antud võtmehoidla saladuste kasutaja Dataverse roll. Kui seda hoidla puhul pole, lisage uus juurdepääsupoliitika, kasutades sama meetodit, mida varem kasutasite lõppkasutaja õiguste puhul, kasutades Dataverse kasutaja asemel ainult rakenduse identiteeti. Kui teie rentnikus on mitu Dataverse teenusejuhti, soovitame need kõik valida ja rollimäärangu salvestada. Kui roll on määratud, vaadake üle kõik Dataverse rollimäärangute loendis loetletud üksused ja valige Dataverse üksikasjade vaatamiseks nimi. Kui rakenduse ID-d pole 00000007-0000-0000-c000-000000000000, valige identiteet ja seejärel valige selle loendist eemaldamiseks Eemalda .

Kui olete lubanud Azure Key Vault tulemüüri , peate lubama Power Platform IP-aadressidele juurdepääsu oma võtmehoidlale. Power Platform ei kuulu valikusse "Ainult usaldusväärsed teenused". Seega vaadake Power Platform teenuses kasutatavate praeguste IP-aadresside URL-ide ja IP-aadresside vahemike artiklit.

Kui te pole seda varem teinud, lisage oma uude varahoidlasse saladus. Lisateave: Azure’i lühijuhen – saate seada ja tuua saladuse Azure'i võtmehoidlast Azure'i portaali abil

Looge võtmehoidla saladuse jaoks uus keskkonna muutuja

Kui Azurei võtmehoidla on konfigureeritud ja teie hoidlas on registreeritud saladus, saate nüüd sellele keskkonnamuutuja abil Power Appsis viidata.

Märkus

- Kasutajajuurdepääsu valideerimine saladuse jaoks toimub taustal. Kui kasutajal pole vähemalt lugemisõigust, kuvatakse see valideerimisviga: "See muutuja ei salvestanud õigesti. Kasutajal pole õigust lugeda Azure Key Vaulti tee saladusi."

- Azure’i võtmehoidla on praegu ainus saladussalv, mida toetatakse keskkonna muutujatega.

- Azure’i võtmehoidla peab olema samas rentnikus nagu rakenduse Power Platform tellimus.

Logige sisse rakendusse Power Apps ja avage alas Lahendused mittehallav lahendus, mida te arendamiseks kasutate.

Valige suvandid Uus > Rohkem > Keskkonnamuutuja.

Sisestage keskkonnamuutuja jaoks kuvanimi ja valikuliselt kirjeldus.

Valige suvandi Andmetüüp väärtuseks Saladus suvandi Salakauplus väärtuseks Azure’i võtmehoidla.

Valige järgmiste suvandite seast.

- Valige Uue Azure'i võtmehoidla väärtuse viide. Pärast teabe lisamist järgmisesse etappi ja salvestamist luuakse keskkonda muutva väärtusekirje.

- Laiendage valikut Kuva vaikeväärtus, et kuvada väljad Azure’i võtmehoidla vaikesaladuse loomiseks. Pärast teabe lisamist järgmises etapis ja salvestamist lisatakse keskkonnamuutuja kirjele definitsioon vaikeväärtuse piiritlemine.

Sisestage järgmine teave.

Azure’i tellimuse ID: võtmehoidlaga seostatud Azure’i kordustellimuse ID.

Ressursirühma nimi: Azure’i ressursirühm, kus saladust sisaldav võtmehoidla asub.

Azure’i võtmehoidla nimi: saladust sisaldava võtmehoidla nimi.

Salajane nimi: Azure’i võtmehoidlas asuva saladuse nimi.

Näpunäide

Tellimuse ID, ressursirühma nime ja võtmehoidla nime leiate võtmehoidla Azure’i portaali ülevaate ülevaate lehel. Saladuste nime leiate Azure’i portaali võtmehoidla lehel, valides jaotises Sätted suvandi Saladused.

Valige Salvesta.

Looge rakenduse Power Automate voog keskkonna muutuja saladuses katsetamiseks

Lihtne stsenaarium Azure’i võtmehidlast saadud saladuse kasutamise demonstreerimiseks on Power Automate’i voo loomine, et kasutada saladust veebiteenusega autentimiseks.

Märkus

Selle näite veebiteenuse URI ei ole toimiv veebiteenus.

Logige sisse rakendusse PowerApps, valige suvand Lahendused, ning avage soovitud mittehallatav lahendus Kui üksust pole külgpaneeli paanil, valige ...Rohkem ja seejärel valige soovitud üksus.

Valige suvandid Uus > Automaatne > Pilvevoog > Vahetu.

Sisestage voo nimi, valige suvand Käivitage voog käsitsi ja seejärel valige suvand Loo.

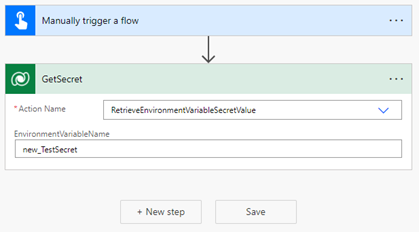

Valige suvand Uus etapp, valige konnektor Microsoft Dataverseja seejärel valige vahekaardil Toimingud suvand Soorita sidumata toiming.

Valige ripploendist toiming nimega RetrieveEnvironmentVariableSecretValue.

Sisestage eelmisesse jaotisesse lisatud keskkonna muutuja kordumatu nimi (mitte kuvatav nimi), selles näites kasutatakse new_TestSecret.

Toimingu ümbernimetamiseks valige suvandid ... > Nimeta ümber, et sellele oleks järgmises toimingus lihtsam viidata. Järgmisel kuvatõmmisel on see ümber nimetatud nimeks GetSecret.

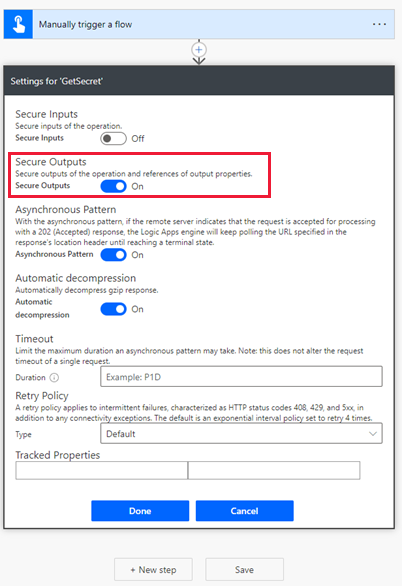

Valige suvandid ... > Sätted toimingusätete GetSecret kuvamiseks.

Lubage sätetes suvand Turvalised väljundid ja seejärel valige Valmis. See on selleks, et vältida toimingu väljundi nähtavale saamist voo käitusajaloos.

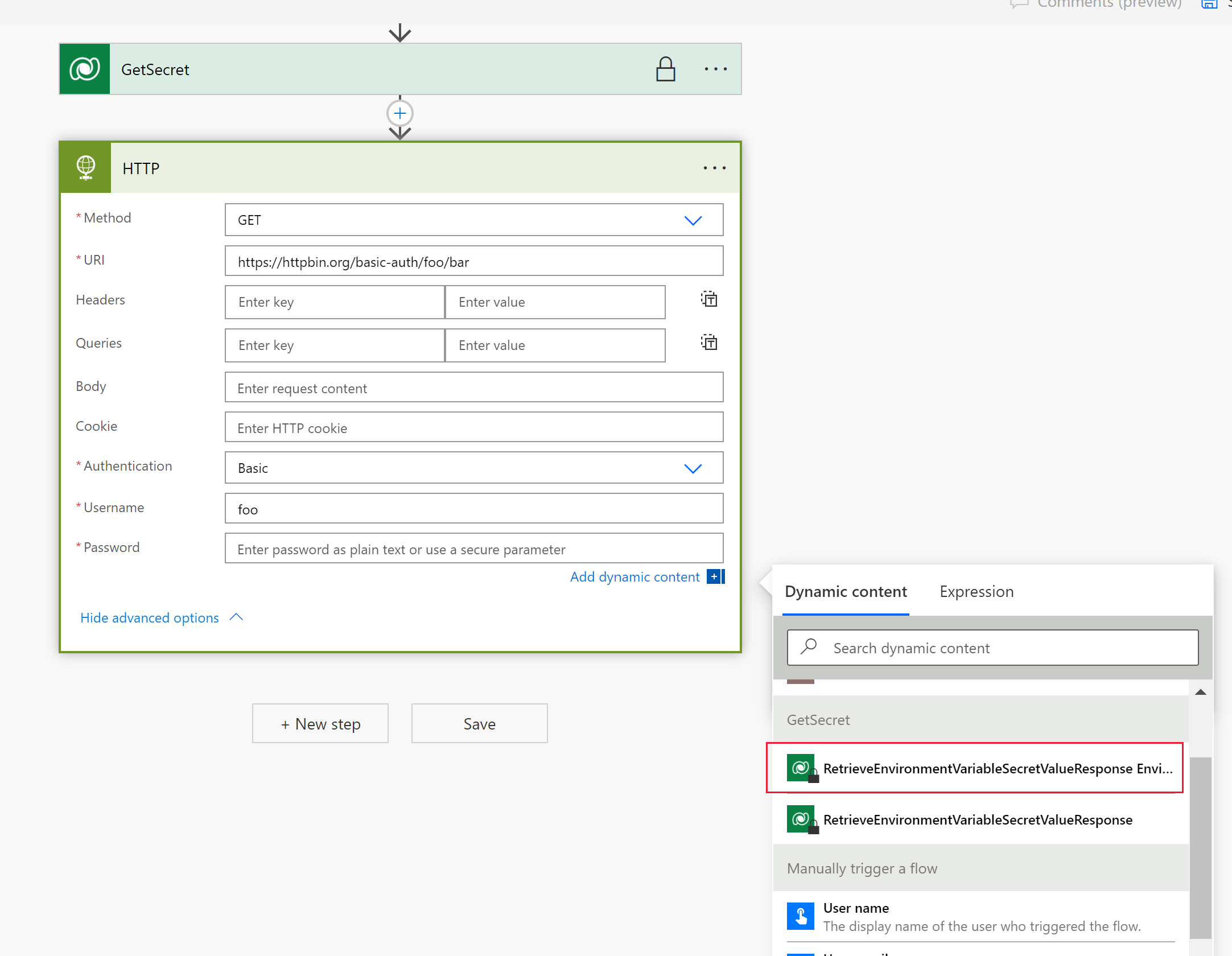

Valige suvand Uus samm, otsige üles ja valige pistik HTTP.

Valige Meetod kui GET ja sisestage veebiteenuse jaoks URI. Selles näites kasutatakse väljamõeldud veebiteenust httpbin.org.

Valige suvand Kuva täpsemad valikud, valige suvand Autentimine kui Põhiline ja sisestage seejärel Kasutajanimi.

Valige väli Parool ja seejärel vahekaardil Dünaamiline sisu ülaltoodud voosammu nime all (selles näites GetSecret) valige RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, mis seejärel lisatakse avaldisena

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']võibody('GetSecretTest')['EnvironmentVariableSecretValue'].

Valige suvandid ... > Sätted toimingusätete HTTP kuvamiseks.

Lubage sätetes suvandid Turvalised sisendid ja Turvalised väljundid ning seejärel valige suvand Valmis. Nende suvandite lubamine takistab toimingu sisendi ja väljundite nähtavale saamist voo käitusajaloos.

Kirje loomiseks valige suvand Salvesta.

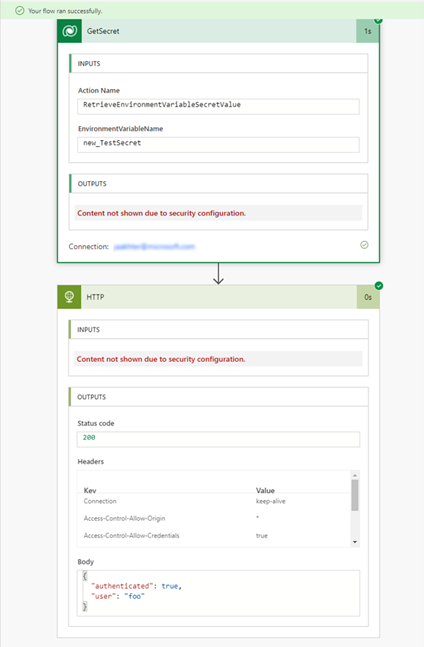

Käivitage voog selle katsetamiseks käsitsi.

Voo käitusajaloo abil saab väljundeid kontrollida.

Piirangud

- Azure’i võtmehoidla saladustele viitavad keskkonna muutujad on praegu piiratud voogude ja kohandatud Power Automate’i konnektorite jaoks.

Vaata ka

andmeallikas keskkonnamuutujate kasutamine lõuendirakendustes

Keskkonnamuutujate kasutamine lahendusepilvevoogudes Power Automate

Keskkonnamuutujate ülevaade.

Märkus

Kas saaksite meile dokumentatsiooniga seotud keele-eelistustest teada anda? Osalege lühikeses uuringus. (Uuring on ingliskeelne.)

Uuringus osalemine võtab umbes seitse minutit. Isikuandmeid ei koguta (privaatsusavaldus).