SE APLICA A: Todos los niveles de API Management

Cuando se crea una instancia de servicio de Azure API Management en la nube de Azure, Azure le asigna un subdominio azure-api.net (por ejemplo, apim-service-name.azure-api.net). También puede exponer los puntos de conexión de API Management con su propio nombre de dominio personalizado, como contoso.com. En este artículo se muestra cómo asignar un nombre DNS personalizado existente a los puntos de conexión expuestos por una instancia de API Management.

Important

API Management solo acepta solicitudes con valores de encabezado host que coincidan con:

- Nombre de dominio predeterminado de la puerta de enlace

- Cualquiera de los nombres de dominio personalizados configurados de la puerta de enlace

Important

Los cambios en la infraestructura del servicio API Management (por ejemplo, la configuración de dominios personalizados, la adición de certificados de CA, el escalado, la configuración de red virtual, los cambios de zona de disponibilidad y las adiciones de regiones) pueden tardar 15 minutos o más en completarse, según el nivel de servicio y el tamaño de la implementación. Espere tiempos más largos para una instancia con un mayor número de unidades de escalado o configuración de varias regiones. Los cambios graduales en API Management se ejecutan cuidadosamente para conservar la capacidad y la disponibilidad.

Aunque el servicio se está actualizando, no se pueden realizar otros cambios en la infraestructura de servicio. Sin embargo, puede configurar las API, los productos, las directivas y la configuración del usuario. El servicio no experimentará tiempo de inactividad de la puerta de enlace y API Management seguirá ofreciendo servicio a las solicitudes de API sin interrupción (excepto en el nivel Desarrollador).

Prerequisites

Una instancia de API Management Para más información, vea Creación de una instancia de Azure API Management.

Nombre de dominio personalizado que propiedad de su organización o suyo. En este artículo no se dan instrucciones para adquirir un nombre de dominio personalizado.

Opcionalmente, un certificado válido con una clave pública y privada (.PFX). El firmante o el nombre alternativo del firmante (SAN) debe coincidir con el nombre de dominio. De este modo, API Management puede exponer de forma segura direcciones URL mediante TLS.

Vea Opciones de certificado de dominio.

Los registros DNS hospedados en un servidor DNS para asignar el nombre de dominio personalizado al nombre de dominio predeterminado de una instancia de API Management. En este tema no se proporcionan instrucciones para hospedar los registros DNS.

Para más información sobre los registros requeridos, vea Configuración de DNS más adelante en este artículo.

Puntos de conexión para dominios personalizados

Hay varios puntos de conexión de API Management a los que puede asignar un nombre de dominio personalizado. En la actualidad, están disponibles los siguientes:

| Endpoint |

Default |

|

Gateway |

El valor predeterminado es <apim-service-name>.azure-api.net. La puerta de enlace es el único punto de conexión disponible para la configuración en el nivel Consumo.

La configuración predeterminada del punto de conexión de puerta de enlace sigue estando disponible después de agregar un dominio de puerta de enlace personalizada. |

|

Portal para desarrolladores (todos los niveles excepto Consumo) |

El valor predeterminado es <apim-service-name>.developer.azure-api.net. |

|

Administración (solo niveles clásicos) |

El valor predeterminado es <apim-service-name>.management.azure-api.net. |

|

API de configuración de puerta de enlace autohospedada (v2) |

El valor predeterminado es <apim-service-name>.configuration.azure-api.net. |

|

SCM (solo niveles clásicos) |

El valor predeterminado es <apim-service-name>.scm.azure-api.net. |

Considerations

- Puede actualizar cualquiera de los puntos de conexión admitidos en el nivel de servicio. Por lo general, los clientes actualizan Puerta de enlace (esta dirección URL se utiliza para llamar a las API expuestas a través de API Management) y Portal para desarrolladores (dirección URL del portal para desarrolladores).

- El punto de conexión predeterminado de Puerta de enlace sigue estando disponible después de configurar un nombre de dominio de puerta de enlace personalizada y no se puede eliminar. Para otros puntos de conexión de API Management (como el portal para desarrolladores) que se configuran con un nombre de dominio personalizado, el punto de conexión predeterminado ya no está disponible.

- Solo los propietarios de instancias de API Management pueden usar los puntos de conexión de administración y SCM internamente. A estos puntos de conexión se les asigna con menos frecuencia un nombre de dominio personalizado.

- Los niveles Premium y Desarrollador admiten la configuración de varios nombres de host para el punto de conexión Puerta de enlace.

- Los nombres de dominio con caracteres comodín, como

*.contoso.com, se admiten en todos los niveles, salvo en el nivel de consumo. Un certificado de subdominio específico (por ejemplo, api.contoso.com) tendría prioridad sobre un certificado de carácter comodín (*.contoso.com) para las solicitudes a api.contoso.com.

- Al configurar un dominio personalizado para el portal para desarrolladores, puede habilitar CORS para el nuevo nombre de dominio. Esto es necesario para que los visitantes del portal para desarrolladores usen la consola interactiva en las páginas de referencia de api.

Opciones de certificado de dominio

API Management admite certificados TLS personalizados o certificados importados desde Azure Key Vault. También puede habilitar un certificado administrado gratuito.

Warning

Si necesita anclar certificados, use un nombre de dominio personalizado y un certificado personalizado o de Key Vault, no el certificado predeterminado ni el certificado administrado gratuito. No se recomienda adoptar una dependencia permanente de un certificado que no administre.

Si ya tiene un certificado privado de un proveedor de terceros, puede cargarlo en la instancia de API Management. Debe cumplir los siguientes requisitos. (Si habilita el certificado gratuito administrado por API Management, ya cumple estos requisitos).

- Se exporta como un archivo PFX cifrado mediante Triple DES u opcionalmente protegido con contraseña.

- Contener una clave privada con una longitud de al menos 2048 bits

- Contiene todos los certificados intermedios y el certificado raíz de la cadena de certificados.

Se recomienda usar Azure Key Vault para administrar certificados y configurarlos en autorenew.

Si usa Azure Key Vault para administrar un certificado TLS de dominio personalizado, asegúrese de que el certificado se inserta en Key Vault como un certificado, no un secreto.

Caution

Al usar un certificado del almacén de claves en API Management, tenga cuidado de no eliminar el certificado, el almacén de claves ni la identidad administrada que se usa para acceder al almacén de claves.

Para capturar un certificado TLS/SSL, API Management debe tener la lista y obtener los permisos de secretos en la instancia de Azure Key Vault que contiene el certificado.

Cuando se usa Azure Portal para importar el certificado, todos los pasos de configuración necesarios se completan automáticamente.

Cuando usa las herramientas de línea de comandos o Management API, estos permisos se deben conceder manualmente en dos pasos:

- En la página Identidades administradas de la instancia de API Management, habilite una identidad administrada asignada por el sistema o por el usuario. Anote el identificador de la entidad de seguridad en esa página.

- Asigne permisos a la identidad administrada para acceder al almacén de claves. Siga los pasos de la sección siguiente.

- En el portal, vaya al almacén de claves.

- En el menú de la izquierda, seleccione Configuración>de acceso. Tenga en cuenta el modelo de permisos configurado.

- En función del modelo de permisos, configure una directiva de acceso al almacén de claves o el acceso de Azure RBAC para una identidad administrada de API Management.

Para agregar una directiva de acceso del almacén de claves:

- En el menú de la izquierda, seleccione Directivas de acceso.

- En la página Directivas de acceso, seleccione + Crear.

- En la pestaña Permisos , en Permisos secretos, seleccione Obtener y enumerar y, a continuación, seleccione Siguiente.

- En la pestaña Principal, busque el nombre del recurso de su identidad administrada y, a continuación, seleccione Siguiente.

Si usa una identidad asignada por el sistema, la entidad de seguridad es el nombre de la instancia de API Management.

- Seleccione Siguiente de nuevo. En la pestaña Revisar y crear, seleccione Crear.

Para configurar el acceso RBAC de Azure:

- En el menú izquierdo, seleccione Control de acceso (IAM).

- En la página Control de acceso (IAM), seleccione Agregar asignación de roles.

- En la pestaña Rol, seleccione Usuario de certificado de Key Vault.

- En la pestaña Miembros, seleccione Identidad administrada>+Seleccionar miembros.

- En la ventana Seleccionar identidades administradas , seleccione la identidad administrada asignada por el sistema o una identidad administrada asignada por el usuario asociada a la instancia de API Management y, a continuación, haga clic en Seleccionar.

- Seleccione Revisar y asignar.

Si el certificado está establecido en autorenew y el nivel de API Management tiene un SLA (es decir, en todos los niveles, excepto el nivel de desarrollador), API Management seleccionará automáticamente la última versión sin tiempo de inactividad para el servicio.

Para obtener más información, vea Uso de identidades administradas en Azure API Management.

API Management ofrece un certificado TLS administrado gratuito para el dominio, si no desea comprar ni administrar su propio certificado. El certificado se renueva automáticamente.

Important

La creación de certificados administrados para dominios personalizados en API Management no estará disponible temporalmente del 15 de agosto de 2025 al 15 de marzo de 2026. Nuestra entidad de certificación (CA), DigiCert, migrará a una nueva plataforma de validación para cumplir los requisitos de corroboración de emisión con varias perspectivas (MPIC) para emitir certificados. Esta migración requiere que suspendamos temporalmente la creación de certificados administrados para dominios personalizados.

Aprende más

Los certificados administrados existentes se volverán automáticamente y no se verán afectados.

Mientras se suspende la creación de certificados administrados, use otras opciones de certificado para configurar dominios personalizados.

Note

El certificado TLS administrado gratuito está en versión preliminar.

Limitations

- Actualmente solo se puede usar con el punto de conexión de puerta de enlace del servicio API Management.

- No se admite en los niveles de versión v2

- No se admite con la puerta de enlace autohospedada.

- No se admite en las siguientes regiones de Azure: Sur de Francia y Oeste de Sudáfrica.

- Actualmente solo está disponible en la nube de Azure.

- No admite nombres de dominio raíz (por ejemplo,

contoso.com). Requiere un nombre completo como api.contoso.com.

- Solo admite nombres de dominio público

- Solo se puede configurar al actualizar una instancia de API Management existente, no al crear la instancia.

Permitir el acceso a direcciones IP de DigiCert

A partir de enero de 2026, Azure API Management necesita acceso de entrada en el puerto 80 a direcciones IP específicas de DigiCert para renovar (rotar) el certificado administrado.

Si la instancia de API Management restringe las direcciones IP entrantes, se recomienda quitar o modificar las restricciones de IP existentes mediante uno de los métodos siguientes en función de la arquitectura de implementación.

Note

Cada vez que realice cambios en las configuraciones de directiva, los grupos de seguridad de red o las reglas de firewall, se recomienda probar el acceso a las API para confirmar que las restricciones se han quitado según lo previsto.

Eliminación o edición de directivas de filtro IP en API Management

Si ha implementado restricciones de direcciones IP mediante directivas integradas, como ip-filter:

- Inicie sesión en Azure Portal y vaya a la instancia de API Management.

- En API, seleccione la API donde se aplica la directiva (o Todas las API para un cambio global).

- En la pestaña Diseño , en Procesamiento de entrada, seleccione el icono del editor de código (

</>).

- Busque la instrucción de directiva de restricción de direcciones IP.

- Realice una de las acciones siguientes:

- Elimine todo el fragmento de código XML para quitar la restricción por completo.

- Edite los elementos para incluir o quitar direcciones IP o intervalos específicos según sea necesario. Se recomienda agregar las direcciones IP de DigiCert a la lista de permitidos.

- Seleccione Guardar para aplicar los cambios inmediatamente a la puerta de enlace.

Modificación de reglas de grupo de seguridad de red (implementación de red virtual externa)

Si implementa la instancia de API Management en una red virtual en modo externo, las restricciones de IP de entrada normalmente se administran mediante reglas de grupo de seguridad de red en la subred.

Para modificar el grupo de seguridad de red que configuró en la subred:

- En Azure Portal, vaya a Grupos de seguridad de red.

- Seleccione el grupo de seguridad de red asociado a la subred de API Management.

- En Configuración> de Reglas de seguridad de entrada, busque reglas que aplican la restricción de IP (por ejemplo, reglas con un intervalo de direcciones IP de origen específico o una etiqueta de servicio que desea quitar o ampliar).

- Realice una de las acciones siguientes:

-

Eliminar la regla restrictiva: seleccione la regla y elija la opción Eliminar .

-

Edite la regla: cambie origen a direcciones IP y agregue las direcciones IP de DigiCert a la lista de permitidos en el puerto 80.

- Haga clic en Guardar.

Implementación de red virtual interna

Si la instancia de API Management se implementa en una red virtual en modo interno y está conectada con Azure Application Gateway, Azure Front Door o Azure Traffic Manager, debe implementar la siguiente arquitectura:

Azure Front Door/Traffic Manager → Application Gateway → API Management (red virtual interna)

Las instancias de Application Gateway y API Management deben insertarse en la misma red virtual.

Obtenga más información sobre la integración de Application Gateway con API Management.

Paso 1: Configurar el Application Gateway frente a API Management y permitir las direcciones IP de DigiCert en el grupo de seguridad de red

- En Azure Portal, vaya a Grupos de seguridad de red y seleccione el grupo de seguridad de red para la subred de API Management.

- En Configuración>Reglas de seguridad de entrada, busque reglas que imponen la restricción de IP (por ejemplo, reglas con un intervalo de IP de origen o una etiqueta de servicio específica que desea quitar o ampliar).

- Realice una de las acciones siguientes:

-

Eliminar la regla restrictiva: seleccione la regla y elija la opción Eliminar .

-

Edite la regla: cambie origen a direcciones IP y agregue las direcciones IP de DigiCert a la lista de permitidos en el puerto 80.

- Haga clic en Guardar.

Paso 2: Conservar el dominio o el nombre de host personalizados de destino del administrador de tráfico a través de la instancia de API Management

Realice una o varias de las siguientes acciones en función de su implementación.

Configurar Azure Front Door para conservar la cabecera de host y reenviar la cabecera de host original.

-

Azure Front Door (clásico): establezca el encabezado de host de back-end en el nombre de host de API Management (y no en el FQDN de Application Gateway), o seleccione Conservar el encabezado de host entrante al usar dominios personalizados.

-

Azure Front Door Estándar/Premium: en Ruta > Origen > Configuración de origen, habilite Encabezado de host de reenvío y seleccione Encabezado de host original.

Configure Application Gateway para conservar el encabezado del host.

En la configuración http, realice una de las siguientes acciones para asegurarse de que Application Gateway actúa como proxy inverso sin volver a escribir el encabezado de host:

- Establezca Invalidar el nombre de host en No.

- Si usa la sobrescritura de nombre de host, configure Seleccionar nombre de host de la solicitud entrante (recomendado).

Asegúrese de que API Management tiene un dominio personalizado coincidente.

API Management en modo de red virtual interna todavía requiere que el nombre de host entrante coincida con un dominio personalizado de API Management que configuró.

Por ejemplo:

| Nivel |

Encabezado de host |

| Cliente → Azure Front Door |

api.contoso.com |

| Azure Front Door → Application Gateway |

api.contoso.com |

| Application Gateway → API Management |

api.contoso.com |

API Management rechaza las solicitudes si el nombre de host entrante no coincide con un dominio personalizado configurado.

Important

Si configuró un certificado administrado gratuito en Azure Front Door en el mismo dominio api.contoso.com, no puede usar la función de certificado administrado gratuito de API management. En su lugar, se recomienda traer su propio certificado y cargarlo en API Management para el dominio personalizado.

Modifique las reglas de Azure Firewall si se están usando

Si azure Firewall protege la instancia de API Management, modifique las reglas de red del firewall para permitir el acceso entrante desde direcciones IP de DigiCert en el puerto 80:

- Vaya a la instancia de Azure Firewall .

- En Reglas de configuración> (oreglas de red), busque la colección de reglas y la regla específica que restringe el acceso entrante a la instancia de API Management.

- Edite o elimine la regla para agregar las direcciones IP de DigiCert a la lista de permitidos en el puerto 80.

- Seleccione Guardar y probar el acceso a la API.

Configuración de un nombre de dominio personalizado (portal)

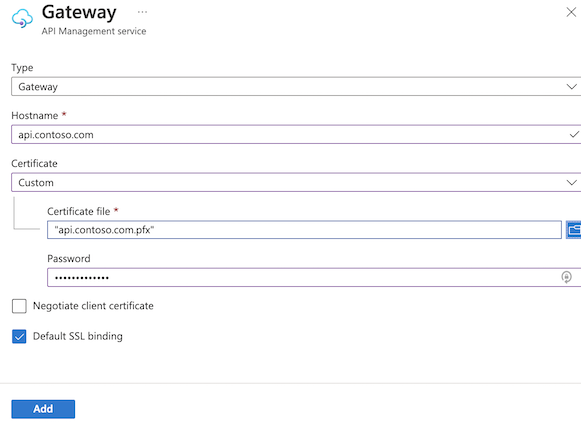

Elija los pasos según el certificado de dominio que desea usar.

- Vaya a la instancia de API Management en Azure Portal.

- En el panel de navegación izquierdo, seleccione Dominios personalizados.

- Seleccione +Agregar o seleccione un punto de conexión existente que quiera actualizar.

- En la ventana de la derecha, seleccione el Tipo de punto de conexión para el dominio personalizado.

- En el campo Nombre de host, especifique el nombre que desee usar. Por ejemplo,

api.contoso.com.

- En Certificado, seleccione Personalizado.

- Seleccione Archivo de certificado para seleccionar y cargar un certificado.

- Cargue un archivo .PFX válido y proporcione su contraseña si el certificado está protegido con una contraseña.

- Al configurar un punto de conexión de puerta de enlace, seleccione o anule la selección de otras opciones según sea necesario, incluidas Negociar certificado de cliente o Enlace SSL predeterminado.

- Seleccione Agregar o Actualizar para un punto de conexión existente.

- Haga clic en Guardar.

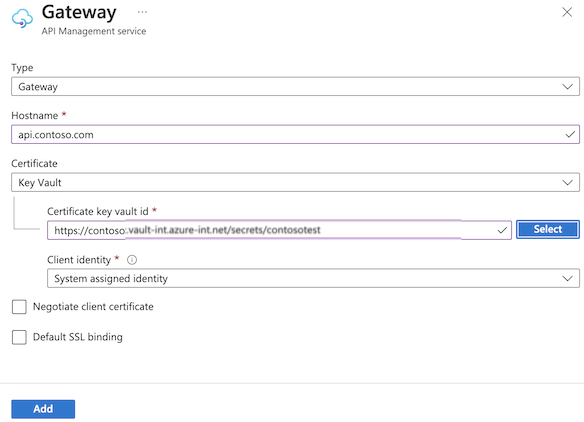

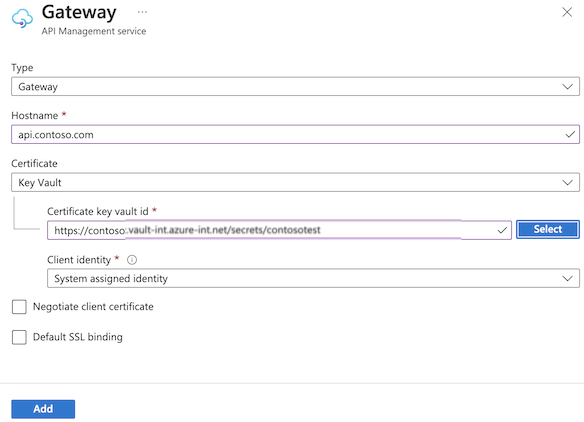

- Vaya a la instancia de API Management en Azure Portal.

- En el panel de navegación izquierdo, seleccione Dominios personalizados.

- Seleccione +Agregar o seleccione un punto de conexión existente que quiera actualizar.

- En la ventana de la derecha, seleccione el Tipo de punto de conexión para el dominio personalizado.

- En el campo Nombre de host, especifique el nombre que desee usar. Por ejemplo,

api.contoso.com.

- En Certificado, seleccione Key Vault y, después, Seleccionar.

- En la lista desplegable, seleccione Suscripción.

- En la lista desplegable, seleccione Key Vault.

- Una vez cargados los certificados, seleccione el certificado en la lista desplegable. Haga clic en Seleccionar.

- En Identidad de cliente, seleccione una identidad asignada por el sistema o una identidad administrada asignada por el usuario habilitada en la instancia para acceder al almacén de claves.

- Al configurar un punto de conexión de puerta de enlace, seleccione o anule la selección de otras opciones según sea necesario, incluidas Negociar certificado de cliente o Enlace SSL predeterminado.

- Seleccione Agregar o Actualizar para un punto de conexión existente.

- Haga clic en Guardar.

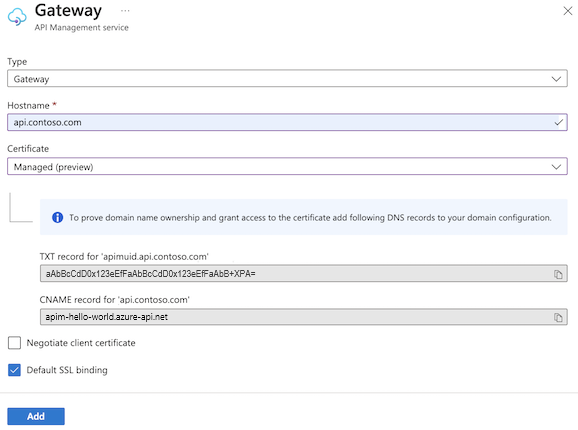

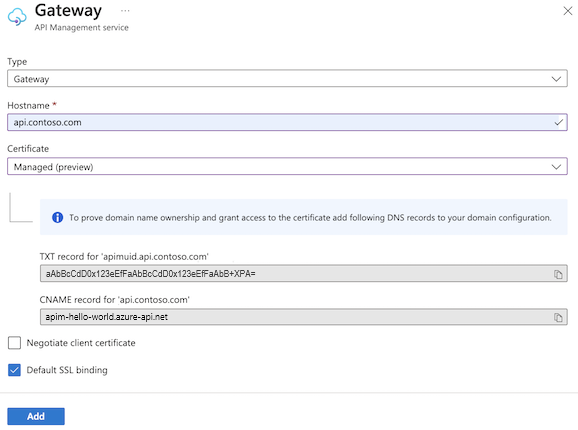

- Vaya a la instancia de API Management en Azure Portal.

- En el panel de navegación izquierdo, seleccione Dominios personalizados.

- Seleccione +Agregar o seleccione un punto de conexión existente que quiera actualizar.

- En la ventana de la derecha, seleccione el Tipo de punto de conexión para el dominio personalizado.

- En el campo Nombre de host, especifique el nombre que desee usar. Por ejemplo,

api.contoso.com.

- En Certificado, seleccione Administrado para habilitar un certificado gratuito administrado por API Management. El certificado administrado solo está disponible en versión preliminar para el punto de conexión de puerta de enlace.

- Copie los valores siguientes y úselos para configurar DNS:

-

Registro TXT

-

Registro CNAME

- Al configurar un punto de conexión de puerta de enlace, seleccione o anule la selección de otras opciones según sea necesario, incluidas Negociar certificado de cliente o Enlace SSL predeterminado.

- Seleccione Agregar o Actualizar para un punto de conexión existente.

- Haga clic en Guardar.

Configuración de DNS

Configure el proveedor DNS para asignar el nombre de dominio personalizado al nombre de dominio predeterminado de la instancia de API Management.

CNAME record

Configure un registro CNAME que apunta desde el nombre de dominio personalizado (por ejemplo, api.contoso.com) al nombre de host del servicio API Management (por ejemplo, yourapim-service-name.azure-api.net). Un registro CNAME es más estable que un registro A en caso de que cambie la dirección IP. Para más información, vea Direcciones IP de Azure API Management y P+F de Azure API Management.

Note

Algunos registradores de dominio solo permiten asignar subdominios cuando se usa un registro CNAME, como www.contoso.com, y no nombres raíz, como contoso.com. Para obtener más información sobre los registros CNAME, consulte la documentación que proporciona el registrador o Nombres de dominio IETF: implementación y especificación.

CNAME record

Configure un registro CNAME que apunta desde el nombre de dominio personalizado (por ejemplo, api.contoso.com) al nombre de host del servicio API Management (por ejemplo, yourapim-service-name.azure-api.net). Un registro CNAME es más estable que un registro A en caso de que cambie la dirección IP. Para más información, vea Direcciones IP de Azure API Management y P+F de Azure API Management.

Note

Algunos registradores de dominio solo permiten asignar subdominios cuando se usa un registro CNAME, como www.contoso.com, y no nombres raíz, como contoso.com. Para obtener más información sobre los registros CNAME, consulte la documentación que proporciona el registrador o Nombres de dominio IETF: implementación y especificación.

CNAME record

Configure un registro CNAME que apunta desde el nombre de dominio personalizado (por ejemplo, api.contoso.com) al nombre de host del servicio API Management (por ejemplo, yourapim-service-name.azure-api.net). Un registro CNAME es más estable que un registro A en caso de que cambie la dirección IP. Para más información, vea Direcciones IP de Azure API Management y P+F de Azure API Management.

Note

Algunos registradores de dominio solo permiten asignar subdominios cuando se usa un registro CNAME, como www.contoso.com, y no nombres raíz, como contoso.com. Para obtener más información sobre los registros CNAME, consulte la documentación que proporciona el registrador o Nombres de dominio IETF: implementación y especificación.

Caution

Al usar el certificado administrado gratuito y configurar un registro CNAME con el proveedor de DNS, asegúrese de que se resuelve en el nombre de host de servicio predeterminado de API Management (<apim-service-name>.azure-api.net). Actualmente, API Management no renueva automáticamente el certificado si el registro CNAME no se resuelve en el nombre de host de API Management predeterminado. Por ejemplo, si usa el certificado administrado gratuito y usa Cloudflare como proveedor de DNS, asegúrese de que el proxy DNS no está habilitado en el registro CNAME.

TXT record

Al habilitar el certificado administrado gratuito para API Management, configure también un registro TXT en la zona DNS para establecer la propiedad del nombre de dominio.

- El nombre del registro es el nombre de dominio personalizado precedido de

apimuid. Ejemplo: apimuid.api.contoso.com.

- El valor es un identificador de propiedad de dominio proporcionado por la instancia de API Management.

Cuando se usa el portal para configurar el certificado administrado gratuito para el dominio personalizado, se muestran automáticamente el nombre y el valor del registro TXT necesario.

También puede obtener un identificador de propiedad de dominio llamando a la API de REST Get Domain Ownership Identifier.

Respuesta del servidor proxy de API Management con certificados SSL en el protocolo de enlace TLS

Al configurar un dominio personalizado para el punto de conexión de puerta de enlace, puede establecer propiedades adicionales que determinen cómo responde API Management con un certificado de servidor, en función de la solicitud de cliente.

Si tiene uno o varios dominios personalizados configurados para el punto de conexión de puerta de enlace, API Management puede responder a solicitudes HTTPS desde:

- Dominio personalizado (por ejemplo,

contoso.com)

- Dominio predeterminado (por ejemplo,

apim-service-name.azure-api.net).

En función de la información del encabezado SNI, API Management responde con el certificado de servidor adecuado.

Si el usuario usa un cliente que no envía el encabezado SNI, API Management crea respuestas basadas en la lógica siguiente:

Si el servicio tiene un solo dominio personalizado configurado para la puerta de enlace, el certificado predeterminado es el que se emite al dominio personalizado de la puerta de enlace.

Si el servicio ha configurado varios dominios personalizados para la puerta de enlace (admitidos en el nivel Desarrollador y Premium), puede designar el certificado predeterminado estableciendo la propiedad defaultSslBinding en true ("defaultSslBinding":"true"). En el portal, active la casilla Enlace SSL predeterminado.

Si no establece la propiedad, el certificado predeterminado es el que se emite al dominio de puerta de enlace predeterminada hospedado en *.azure-api.net.

Compatibilidad para la solicitud PUT/POST con una carga grande

El servidor proxy de API Management admite solicitudes con cargas grandes (>40 KB) cuando se usan certificados del lado cliente en HTTPS. Para evitar que la solicitud del servidor se quede congelada, puede establecer la propiedad negotiateClientCertificate en true ("negotiateClientCertificate": "true") en el nombre de host de puerta de enlace. En el portal, active la casilla Negociar certificado de cliente.

Si la propiedad está establecida en true, el certificado de cliente se solicita en el tiempo de conexión SSL/TLS, antes de intercambiar cualquier solicitud HTTP. Puesto que la configuración se aplica al nivel de Nombre de host de la puerta de enlace, todas las solicitudes de conexión piden el certificado de cliente. Puede evitar esta limitación y configurar hasta 20 dominios personalizados para la puerta de enlace (solo se admite en el nivel Premium).

Limitación del nombre de dominio personalizado en los niveles v2

Actualmente, en los niveles Estándar v2 y Premium v2, la Administración de API requiere un nombre DNS públicamente resoluble para permitir el tráfico al punto de conexión del gateway. Si configura un nombre de dominio personalizado para el endpoint de Gateway, ese nombre debe poder resolverse públicamente y no estar restringido a una zona DNS privada.

Como solución alternativa en escenarios en los que limita el acceso público a la puerta de enlace y configura un nombre de dominio privado, puede configurar Application Gateway para recibir tráfico en el nombre de dominio privado y enrutarlo al punto de conexión de puerta de enlace de la instancia de API Management. Para obtener una arquitectura de ejemplo, consulte este repositorio de GitHub.

Solución de problemas: error en la rotación de certificados de nombre de host de Azure Key Vault

Debido a un cambio de configuración o un problema de conectividad, es posible que la instancia de API Management no pueda capturar un certificado de nombre de host de Azure Key Vault después de actualizar o girar allí un certificado. Cuando esto sucede, la instancia de API Management sigue usando un certificado almacenado en caché hasta que recibe un certificado actualizado. Si expira el certificado almacenado en caché, se bloqueará el tráfico en tiempo de ejecución a la puerta de enlace. Cualquier servicio ascendente, como Application Gateway que use la configuración del certificado de nombre de host, también podría bloquear el tráfico en tiempo de ejecución a la puerta de enlace cuando se usa un certificado almacenado en caché expirado.

Para mitigar este problema, confirme que existe el almacén de claves y que el certificado se almacena en el almacén de claves. Si la instancia de API Management se implementa en una red virtual, confirme la conectividad saliente a la etiqueta de servicio AzureKeyVault. Compruebe si existe la identidad administrada que se usa para acceder al almacén de claves. Asigne permisos a la identidad administrada para acceder al almacén de claves. Consulte Configuración de un nombre de dominio personalizado: Key Vault, anteriormente en este artículo, para ver los pasos de configuración detallados. Una vez restaurada la configuración, el certificado de nombre de host se actualizará en API Management en un plazo de 4 horas.

Contenido relacionado

Actualización y escalado del servicio