Incorporación de una entidad de servicio al rol de administrador del servidor

Para automatizar las tareas de PowerShell desatendidas, una entidad de servicio debe tener privilegios de administrador del servidor en el servidor de Analysis Services que se está administrando. En este artículo se describe cómo agregar una entidad de servicio al rol de administrador de servidor en un servidor de Analysis Services. Puede hacerlo mediante SQL Server Management Studio o una plantilla de Resource Manager.

Nota:

Las entidades de servicio deben agregarse directamente al rol Administrador del servidor. La incorporación de una entidad de servicio a un grupo de seguridad y, posteriormente, de ese grupo de seguridad al rol Administrador del servidor, no se admite.

Antes de empezar

Antes de completar esta tarea, debe tener registrada una entidad de servicio en Microsoft Entra ID.

Creación de una entidad de servicio: Azure Portal

Creación de una entidad de servicio: PowerShell

Uso de SQL Server Management Studio

Puede configurar administradores de servidor mediante SQL Server Management Studio (SSMS). Para completar esta tarea, debe tener permisos de administrador del servidor en el servidor de Analysis Services.

En SSMS, conéctese al servidor de Analysis Services.

En Propiedades del servidor>Seguridad, haga clic en Agregar.

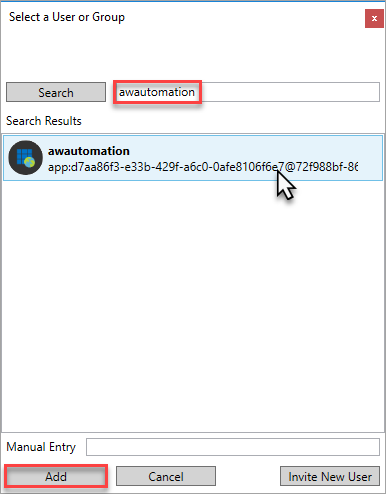

En Seleccione un usuario o grupo, busque la aplicación registrada por su nombre, selecciónela y, a continuación, haga clic en Agregar.

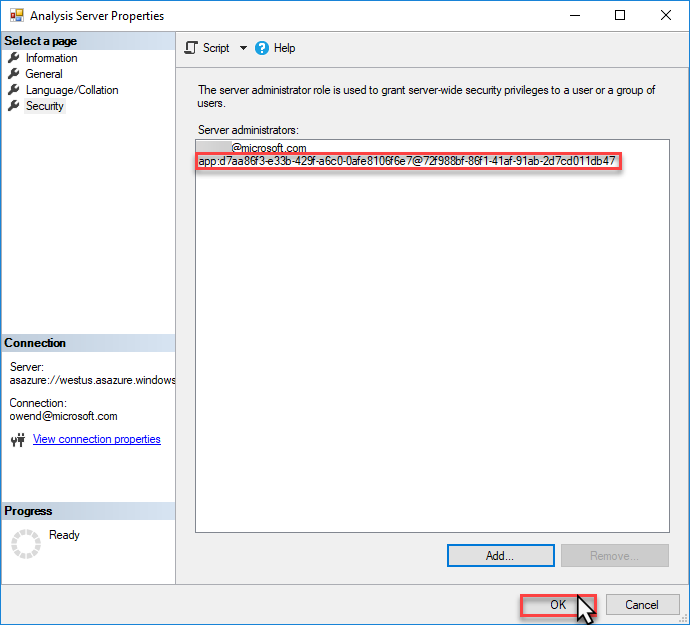

Compruebe el identificador de la cuenta de la entidad de servicio y, a continuación, haga clic en Aceptar.

Uso de una plantilla de Resource Manager

También puede configurar administradores de servidor si implementa el servidor de Analysis Services mediante una plantilla de Azure Resource Manager. La identidad que ejecuta la implementación debe pertenecer al rol Colaborador del recurso en el control de acceso basado en rol (RBAC) de Azure.

Importante

La entidad de servicio se debe agregar con el formato app:{service-principal-client-id}@{azure-ad-tenant-id}.

La siguiente plantilla de Resource Manager implementa un servidor de Analysis Services con una entidad de servicio especificada agregada al rol Administrador de Analysis Services:

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"analysisServicesServerName": {

"type": "string"

},

"location": {

"type": "string"

},

"analysisServicesSkuName": {

"type": "string"

},

"analysisServicesCapacity": {

"type": "int"

},

"servicePrincipalClientId": {

"type": "string"

},

"servicePrincipalTenantId": {

"type": "string"

}

},

"resources": [

{

"name": "[parameters('analysisServicesServerName')]",

"type": "Microsoft.AnalysisServices/servers",

"apiVersion": "2017-08-01",

"location": "[parameters('location')]",

"sku": {

"name": "[parameters('analysisServicesSkuName')]",

"capacity": "[parameters('analysisServicesCapacity')]"

},

"properties": {

"asAdministrators": {

"members": [

"[concat('app:', parameters('servicePrincipalClientId'), '@', parameters('servicePrincipalTenantId'))]"

]

}

}

}

]

}

Uso de identidades administradas

Los identificadores administrados que se agregan a los roles de base de datos o servidor no podrán iniciar sesión en el servicio ni realizar ninguna operación. Las identidades administradas para las entidades de servicio no se admiten en Azure Analysis Services.

Información relacionada

Oharrak

Laster erabilgarri: 2024an, GitHub-eko arazoak edukiari buruzko oharrak bidaltzeko mekanismo gisa kenduko dugu apurka-apurka, eta oharrak bidaltzeko sistema berri batekin ordeztuko. Informazio gehiagorako, ikusi: https://aka.ms/ContentUserFeedback.

Bidali eta ikusi honi buruzko oharrak: