Acerca de la autorización multiusuario mediante Resource Guard

La autorización multiusuario (MUA) para Azure Backup permite agregar una capa adicional de protección a las operaciones críticas en los almacenes de Recovery Services y de Backup. Para MUA, Azure Backup usa otro recurso de Azure, denominado Resource Guard, para asegurarse de que las operaciones críticas se realicen solo con la autorización correspondiente.

Nota:

Se agregó compatibilidad con la autorización multiusuario mediante Resource Guard para el almacén de Backup.

¿Cómo funciona MUA para Backup?

Azure Backup usa Resource Guard como mecanismo de autorización adicional para un almacén de Recovery Services o de Backup. Por lo tanto, para realizar correctamente una operación crítica (que se describe a continuación), también debe tener permisos suficientes en la instancia de Resource Guard asociado.

Importante

Para funcionar según lo previsto, Resource Guard debe ser propiedad de un usuario diferente, y el administrador del almacén no debe tener permisos de Colaborador, Administrador de autorización multiusuario (MUA) de Backup ni Operador de MUA de Backup sobre Resource Guard. Para ofrecer una mejor protección, puede colocar Resource Guard en una suscripción o inquilino diferentes del que contiene los almacenes.

Operaciones críticas

En la tabla siguiente se enumeran las operaciones definidas como críticas y que se pueden proteger mediante Resource Guard. Puede optar por excluir determinadas operaciones de la protección mediante Resource Guard al asociar almacenes al servicio.

Nota:

No pueden excluir las operaciones señaladas como Obligatorias de la protección mediante Resource Guard para los almacenes asociados. Además, las operaciones críticas excluidas se aplicarían a todos los almacenes asociados a una instancia de Resource Guard.

Elija un almacén

| Operación | Obligatorio/Opcional | Descripción |

|---|---|---|

| Deshabilitar las características de seguridad o eliminación temporal | Mandatory | Deshabilita la configuración de la eliminación temporal en un almacén. |

| Quitar la protección de MUA | Mandatory | Deshabilita la protección de MUA en un almacén. |

| Eliminar protección | Opcionales | Elimina la protección deteniendo las copias de seguridad y realizando la eliminación de datos. |

| Modificar la protección | Opcionales | Agrega una nueva directiva de copia de seguridad con retención reducida o cambia la frecuencia de la directiva para aumentar el objetivo de punto de recuperación (RPO). |

| Modificar la directiva | Opcionales | Modifica una directiva de copia de seguridad para reducir la retención o cambia la frecuencia de la directiva para aumentar el RPO. |

| Obtener PIN de seguridad de copia de seguridad | Opcionales | Cambia el PIN de seguridad de MARS. |

| Detener la copia de seguridad y retener los datos | Opcionales | Elimina la protección mediante la detención de las copias de seguridad y la realización de las operaciones para conservar los datos para siempre o conservarlos según la directiva. |

| Deshabilitar la inmutabilidad | Opcionales | Deshabilita la configuración de inmutabilidad en un almacén. |

Conceptos y procesos

A continuación se explican los conceptos y los procesos que se involucran al usar MUA para Azure Backup.

Veamos los dos roles siguientes para comprender claramente el proceso y las responsabilidades. A lo largo de este artículo se hace referencia a estos dos roles.

Administrador de copia de seguridad: Propietario del almacén de Recovery Services o del almacén de Backup que realiza operaciones de administración en el almacén. Para empezar, el administrador de copia de seguridad no debe tener ningún permiso en Resource Guard. Uno puede ser los roles RBAC Operador de Backup o Colaborador de Backup en el almacén de Recovery Services.

Administrador de seguridad: Propietario de la instancia de Resource Guard y encargado de controlar las operaciones críticas en el almacén. Por lo tanto, el administrador de seguridad controla los permisos que el administrador de copia de seguridad necesita para realizar operaciones críticas en el almacén. El otro puede ser el rol RBAC Administrador de MUA de Backup en Resource Guard.

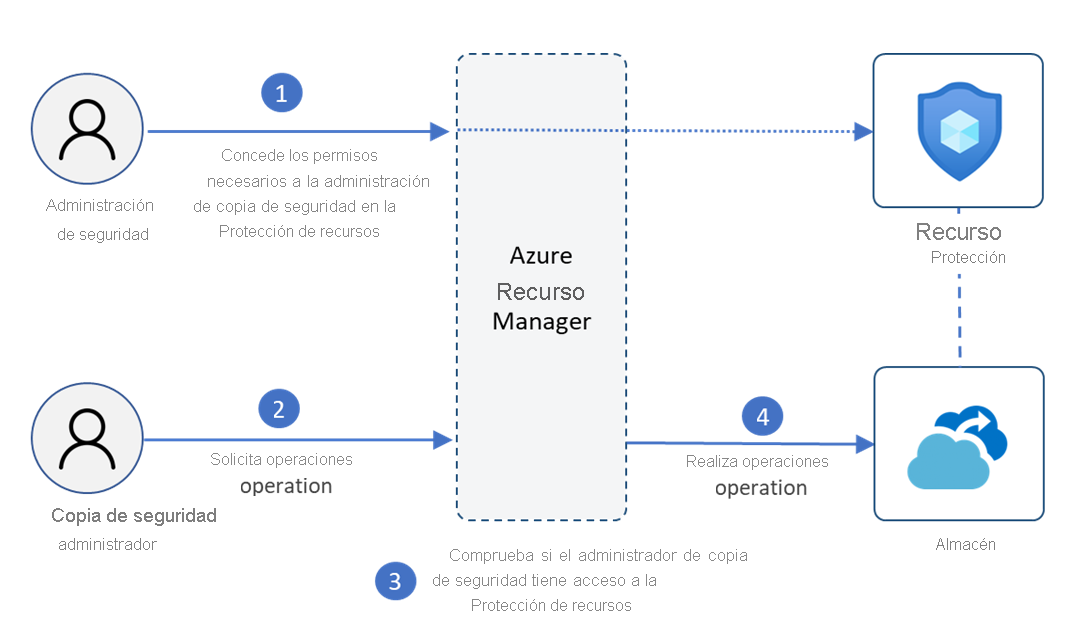

A continuación se muestra un diagrama para realizar una operación crítica en un almacén que tiene MUA configurado mediante Resource Guard.

Este es el flujo de eventos en un escenario típico:

El administrador de Backup crea el almacén de Recovery Services o el almacén de Backup.

El administrador de seguridad crea la instancia de Resource Guard.

Resource Guard puede estar en una suscripción diferente o en un inquilino diferente en relación con el almacén. Asegúrese de que el administrador de Backup no tiene los permisos Colaborador, Administrador de MUA de Backup ni Operador de MUA de Backup en Resource Guard.

El administrador de seguridad concede el rol Lector al administrador de copia de seguridad en Resource Guard (o un ámbito pertinente). El administrador de copia de seguridad necesita el rol Lector para habilitar MUA en el almacén.

Ahora el administrador de Backup configura el almacén para que lo proteja MUA a través de Resource Guard.

Ahora, si el administrador de Backup o cualquier usuario que tenga acceso de escritura al almacén quiere realizar una operación crítica protegida con Resource Guard en el almacén, deberá solicitar acceso a Resource Guard. El administrador de Backup puede ponerse en contacto con el administrador de seguridad para obtener más información sobre cómo conseguir acceso para realizar esas operaciones. Para ello, puede usar Privileged Identity Management (PIM) u otros procesos, según lo que exija la organización. Puede solicitar el rol RBAC "Operador de MUA de Backup" que permite a los usuarios realizar solo operaciones críticas protegidas con Resource Guard y no permite eliminar dicha protección.

El administrador de seguridad concede temporalmente el rol "Operador de MUA de Backup" en Resource Guard al administrador de Backup para que realice operaciones críticas.

Posteriormente, el administrador de Backup inicia la operación crítica.

Azure Resource Manager comprueba si el administrador de copia de seguridad tiene permisos suficientes o no. Como el administrador de Backup ahora tiene el rol "Operador de MUA de Backup" en Resource Guard, la solicitud se completa. Si el administrador de Backup no tiene los permisos o roles necesarios, se producirá un error en la solicitud.

El administrador de seguridad debe garantizar que los privilegios para realizar operaciones críticas se revoquen una vez realizadas las acciones autorizadas o después de un plazo definido. Puede usar herramientas JIT de Microsoft Entra Privileged Identity Management para garantizar esto.

Nota:

- Si concede el rol Colaborador o Administrador de MUA de Backup en el acceso de Resource Guard temporalmente al administrador de Backup, también proporcionará los permisos de eliminación en Resource Guard. Se recomienda proporcionar solo permisos de Operador de MUA de Backup.

- MUA ofrece protección para las operaciones enumeradas anteriormente, que se realizan solo en las copias de seguridad almacenadas. Las operaciones realizadas directamente en el origen de datos (es decir, el recurso o la carga de trabajo de Azure que está protegido) están fuera del ámbito de Resource Guard.

Escenarios de uso

En la tabla siguiente se enumeran escenarios para crear Resource Guard y los almacenes (almacén de Recovery Services y almacén de Backup), junto con la protección relativa que ofrece cada uno de ellos.

Importante

El administrador de Backup no debe tener los permisos de Colaborador, Administrador de MUA de Backup ni Operador de MUA de Backup en Resource Guard en ningún caso ya que esto imposibilitaría la incorporación de la protección de MUA al almacén.

| Escenario de uso | Protección debido a MUA | Facilidad de implementación | Notas |

|---|---|---|---|

| Vault y Resource Guard están en la misma suscripción. El administrador de copia de seguridad no tiene acceso a Resource Guard. |

El menor aislamiento entre el administrador de copia de seguridad y el administrador de seguridad. | Es relativamente fácil de implementar, ya que solo se requiere una suscripción. | Es necesario asegurarse de que los roles o permisos de nivel de recurso se asignen correctamente. |

| Vault y Resource Guard están en suscripciones diferentes, pero en el mismo inquilino. El administrador de copia de seguridad no tiene acceso a Resource Guard ni a la suscripción correspondiente. |

Un aislamiento medio entre el administrador de copia de seguridad y el administrador de seguridad. | Una facilidad de implementación relativamente media, ya que se requieren dos suscripciones (pero un solo inquilino). | Asegúrese de que los permisos o roles se asignen correctamente para el recurso o la suscripción. |

| Vault y Resource Guard están en distintos inquilinos. El administrador de copia de seguridad no tiene acceso a Resource Guard, la suscripción correspondiente ni el inquilino correspondiente. |

El máximo aislamiento entre el administrador de copia de seguridad y el administrador de seguridad, por lo tanto, la máxima seguridad. | Es relativamente difícil de probar, ya que se requieren dos inquilinos o directorios para la prueba. | Asegúrese de que los permisos o roles se asignen correctamente para el recurso, la suscripción o el directorio. |

Pasos siguientes

Configuración de la autorización multiusuario mediante Resource Guard.