Visualización y corrección de los resultados de las soluciones de evaluación de vulnerabilidades en las máquinas virtuales

Cuando la herramienta de evaluación de vulnerabilidades notifica vulnerabilidades a Defender for Cloud, este presenta los resultados y la información relacionada como recomendaciones. Además, los resultados incluyen información relacionada, como pasos de corrección, puntos vulnerables y exposiciones comunes (CVE) pertinentes, puntuaciones de CVSS, etc. Se pueden ver las vulnerabilidades identificadas para una o varias suscripciones, o para una máquina virtual específica.

Visualización de los resultados de los análisis de las máquinas virtuales

Para ver los resultados de la evaluación de vulnerabilidades (de todos los exámenes configurados) y corregir las vulnerabilidades identificadas:

En el menú de Defender for Cloud, abra la página Recomendaciones.

Seleccione la recomendación Las máquinas deben tener resueltos los resultados de vulnerabilidades.

Defender for Cloud le muestra todos los resultados de todas las máquinas virtuales de las suscripciones seleccionadas actualmente. Los resultados se ordenan por gravedad.

Para filtrar los resultados por una máquina virtual específica, abra la sección "Recursos afectados" y seleccione la máquina virtual que le interese. También puede seleccionar una máquina virtual en la vista Estado de los recursos y ver todas las recomendaciones pertinentes para ese recurso.

En Defender for Cloud se muestran los resultados de esa máquina virtual, ordenados por gravedad.

Para obtener más información acerca de una vulnerabilidad específica, selecciónela.

El panel Detalles que aparece contiene información detallada acerca de la vulnerabilidad e incluye:

- Vínculos a todos los CVE pertinentes (si están disponibles)

- Pasos de corrección

- Más páginas de referencia

Para corregir un resultado, siga los pasos de corrección de este panel Detalles.

Deshabilitación de resultados específicos

Si tiene una necesidad organizativa de omitir un resultado, en lugar de corregirlo, tiene la opción de deshabilitarlo. Los resultados deshabilitados no afectan a la puntuación de seguridad ni generan ruido no deseado.

Cuando un resultado coincide con los criterios que ha definido en las reglas de deshabilitación, no aparece en la lista de resultados. Entre los escenarios típicos se incluyen:

- Deshabilitación de los resultados con gravedad inferior a media

- Deshabilitar resultados que no se pueden revisar

- Deshabilitar resultados con una puntuación de CVSS menor que 6,5

- Deshabilite los resultados con texto específico en la comprobación de seguridad o la categoría (por ejemplo, "RedHat")

Importante

Para crear una regla, necesita permisos para editar directivas en Azure Policy. Obtenga más información en Permisos de Azure RBAC en Azure Policy.

Para crear una regla:

En la página de detalles de las recomendaciones para los equipos que deben tener resueltos los hallazgos de vulnerabilidad, seleccione Desactivar regla.

Seleccione el ámbito pertinente.

Defina los criterios. Puede utilizar cualquiera de los criterios siguientes:

- Identificador del resultado

- Category

- Comprobación de seguridad

- Puntuaciones de CVSS (v2, v3)

- Gravedad

- Estado revisable

Seleccione Aplicar regla.

Importante

Los cambios pueden tardar hasta 24 horas en surtir efecto.

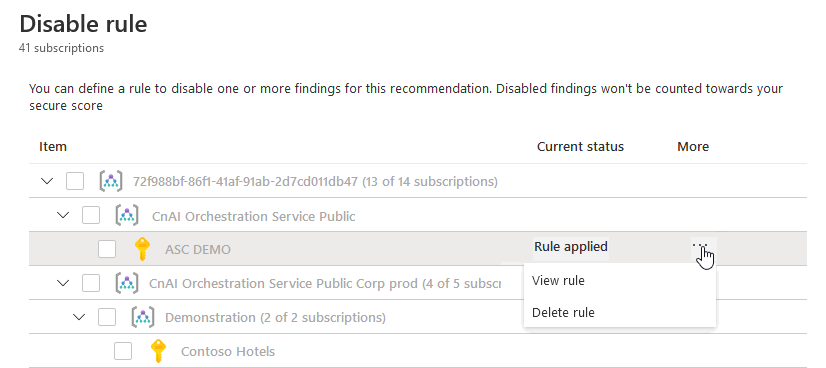

Para ver, invalidar o eliminar una regla:

Exportación de los resultados

Para exportar los resultados de la valoración de vulnerabilidades, se debe usar Azure Resource Graph (ARG). Esta herramienta proporciona acceso instantáneo a la información de recursos en los entornos de nube con capacidades sólidas para filtrar, agrupar y ordenar. Es una forma rápida y eficaz de consultar información en las suscripciones de Azure mediante programación o desde Azure Portal.

Para obtener instrucciones completas y una consulta de ARG de ejemplo, vea la siguiente publicación de Tech Community: Exportación de los resultados de la evaluación de vulnerabilidades en Microsoft Defender for Cloud.

Pasos siguientes

En este artículo se ha descrito la extensión de evaluación de vulnerabilidades de Microsoft Defender for Cloud (con tecnología de Qualys) para examinar las VM. Para obtener material relacionado, consulte los siguientes artículos: