Oharra

Orrialde honetara sartzeak baimena behar du. Saioa hasteko edo direktorioak aldatzen saia zaitezke.

Orrialde honetara sartzeak baimena behar du. Direktorioak aldatzen saia zaitezke.

Azure Firewall es un servicio de seguridad de red administrado y basado en la nube que protege los recursos de Azure Virtual Network. Ofrece tres SKU ( Básico, Estándar y Premium), cada uno diseñado para diferentes casos de uso y requisitos de seguridad.

En este artículo se proporciona información general completa de todas las características de Azure Firewall organizadas por SKU para ayudarle a comprender las funcionalidades y elegir la versión adecuada para sus necesidades.

Tabla de comparación de características

En la tabla siguiente se comparan las características de todas las SKU de Azure Firewall:

| Categoría | Característica | Básico | Estándar | Premium |

|---|---|---|---|---|

| Funcionalidades principales del firewall | Firewall con estado (reglas de 5 tuplas) | ✓ | ✓ | ✓ |

| Traducción de direcciones de red (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Alta disponibilidad integrada | ✓ | ✓ | ✓ | |

| Zonas de disponibilidad | ✓ | ✓ | ✓ | |

| Filtrado e inspección | Filtrado de FQDN de nivel de aplicación (basado en SNI) para HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtrado de FQDN de nivel de red: todos los puertos y protocolos | ✓ | ✓ | ||

| Reglas de filtrado de tráfico de red | ✓ | ✓ | ✓ | |

| Filtrado de contenido web (categorías web) | ✓ | ✓ | ||

| Filtrado de direcciones URL (ruta de acceso completa, incluida la terminación SSL) | ✓ | |||

| Terminación TLS saliente (proxy de reenvío TLS) | ✓ | |||

| Terminación TLS de entrada (proxy inverso TLS) | Uso de Azure Application Gateway | |||

| Protección contra amenazas | Filtrado basado en inteligencia sobre amenazas (direcciones IP o dominios malintencionados conocidos) | Solo alerta | Alerta y rechazo | Alerta y rechazo |

| IDPS totalmente administrado | ✓ | |||

| DNS | Proxy DNS + DNS personalizado | ✓ | ✓ | |

| Rendimiento y escalabilidad | Escalabilidad de la nube (escalado automático a medida que crece el tráfico) | Hasta 250 Mbps | Hasta 30 Gbps | Hasta 100 Gbps |

| Compatibilidad con flujos de tabla de asignación de archivos | N/A | 1 Gbps | 10 Gbps | |

| Administración y supervisión | Administración central a través de Firewall Manager | ✓ | ✓ | ✓ |

| Análisis de directivas (administración de reglas a lo largo del tiempo) | ✓ | ✓ | ✓ | |

| Registro completo, incluida la integración de SIEM | ✓ | ✓ | ✓ | |

| Etiquetas de servicio y etiquetas FQDN para facilitar la administración de directivas | ✓ | ✓ | ✓ | |

| Integración sencilla de DevOps con REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Redes avanzadas | Varias direcciones IP públicas | ✓ | Hasta 250 | Hasta 250 |

| Tunelización forzada | ✓ | ✓ | ||

| Implementación sin dirección IP pública en modo túnel forzado | ✓ | ✓ | ||

| Cumplimiento normativo | Certificaciones (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Cumplimiento del estándar de seguridad de datos del sector de tarjetas de pago (PCI DSS) | ✓ |

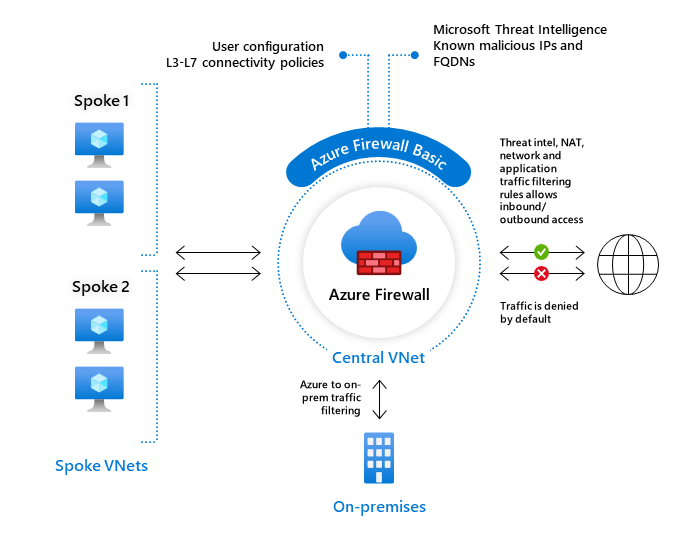

Características básicas de Azure Firewall

Azure Firewall Basic está diseñado para pequeñas y medianas empresas (PYME) para proteger sus entornos de nube de Azure con protección esencial a un precio asequible.

Características básicas clave

Alta disponibilidad integrada: la alta disponibilidad está integrada, por lo que no se requieren equilibradores de carga adicionales y no es necesario configurar nada.

Availability Zones: Azure Firewall se puede configurar durante la implementación para abarcar varias zonas de disponibilidad para aumentar la disponibilidad. También puede asociar Azure Firewall a una zona específica por motivos de proximidad.

Reglas de filtrado de FQDN de aplicación: puede limitar el tráfico HTTP/S saliente o el tráfico de Azure SQL a una lista especificada de nombres de dominio completos (FQDN), incluidos los caracteres comodín. Esta característica no requiere la terminación de seguridad de la capa de transporte (TLS).

Reglas de filtrado de tráfico de red: puede crear de forma centralizada reglas de filtrado de red permitidas o denegadas por dirección IP de origen y destino, puerto y protocolo. Azure Firewall tiene estado completo, de modo que puede distinguir los paquetes legítimos de diferentes tipos de conexiones.

Etiquetas FQDN: las etiquetas FQDN facilitan permitir el tráfico de red de servicios de Azure bien conocidos a través del firewall. Por ejemplo, puede crear una regla de aplicación e incluir la etiqueta Windows Update para permitir que el tráfico de red de Windows Update fluya a través del firewall.

Etiquetas de servicio: una etiqueta de servicio representa un grupo de prefijos de dirección IP para ayudar a minimizar la complejidad de la creación de reglas de seguridad. Microsoft administra los prefijos de dirección que abarca la etiqueta de servicio y actualiza automáticamente la etiqueta de servicio a medida que cambian las direcciones.

Inteligencia sobre amenazas (solo modo de alerta): el filtrado basado en inteligencia sobre amenazas se puede habilitar para que el firewall alerte sobre el tráfico desde o hacia dominios y direcciones IP malintencionadas conocidas. En la SKU básica, esta característica solo proporciona alertas y no puede denegar el tráfico.

Compatibilidad con la SNAT de salida: Todas las direcciones IP de tráfico de red virtual salientes se convierten a direcciones IP públicas de Azure Firewall (traducción de direcciones de red de origen). Puede identificar y permitir el tráfico procedente de la red virtual a destinos remotos de Internet.

Compatibilidad con la DNAT de entrada: El tráfico entrante de Internet a la dirección IP pública de firewall se convierte (traducción de direcciones de red de destino) y se filtra para las direcciones IP privadas en las redes virtuales.

Varias direcciones IP públicas: puede asociar varias direcciones IP públicas con el firewall para escenarios de DNAT y SNAT mejorados.

Registro de Azure Monitor: todos los eventos se integran con Azure Monitor, lo que le permite archivar registros en una cuenta de almacenamiento, transmitir eventos al centro de eventos o enviarlos a los registros de Azure Monitor.

Certificaciones: Azure Firewall Basic es compatible con el sector de tarjetas de pago (PCI), los controles de organización de servicios (SOC) y la Organización Internacional para normalización (ISO).

Limitaciones básicas

- Rendimiento: limitado a 250 Mbps

- Proxy DNS: no disponible (solo usa Azure DNS)

- Inteligencia sobre amenazas: solo modo de alerta (no se puede denegar el tráfico)

- Filtrado de FQDN de red: no compatible (filtrado de FQDN de la aplicación solo)

- Categorías web: no compatibles

- Tunelización forzada: no compatible

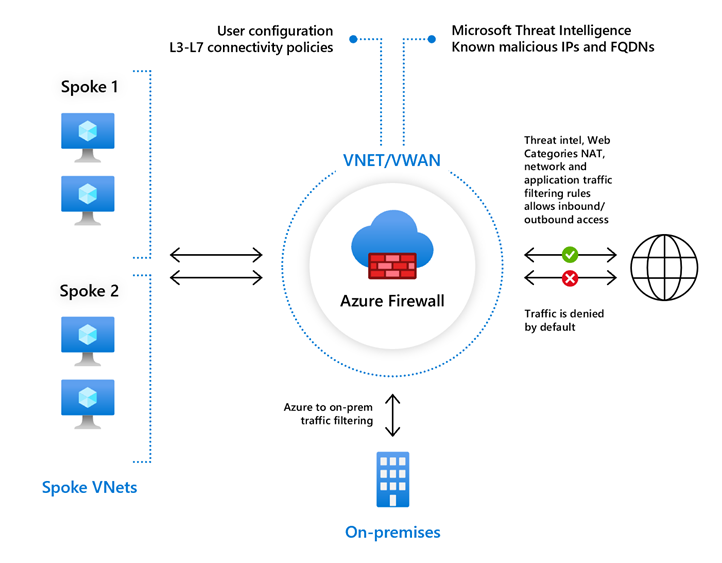

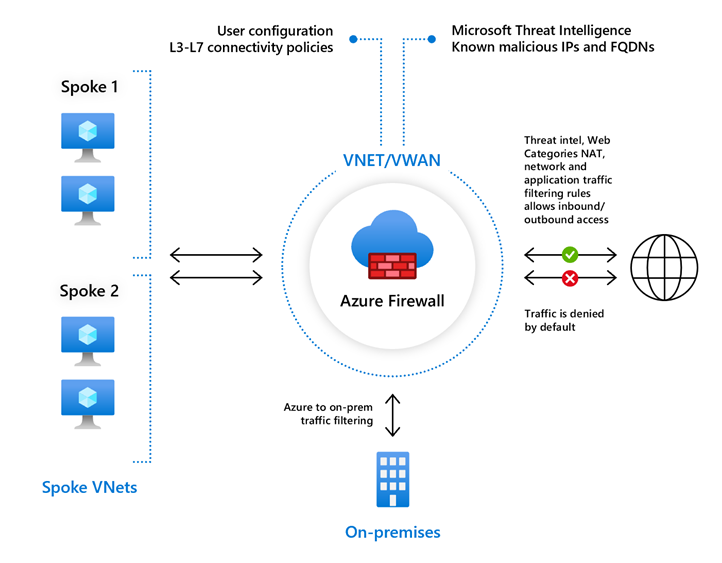

Características estándar de Azure Firewall

Azure Firewall Estándar es adecuado para los clientes que requieren funcionalidades de firewall de nivel 3 a nivel 7 con escalado automático para administrar el tráfico máximo de hasta 30 Gbps. Incluye características empresariales como inteligencia sobre amenazas, proxy DNS, DNS personalizado y categorías web.

Características clave estándar

Estándar incluye todas las características básicas, además de:

Escalabilidad de la nube sin restricciones: Azure Firewall puede escalar horizontalmente tanto como sea necesario para adaptarse a los flujos de tráfico de red cambiantes, por lo que no es necesario presupuesto para el tráfico máximo (hasta 30 Gbps).

Filtrado de FQDN a nivel de red: puede usar nombres de dominio completamente calificados (FQDN) en las reglas de red basadas en la resolución DNS. Esta funcionalidad permite filtrar el tráfico saliente mediante FQDN con cualquier protocolo TCP/UDP (incluidos NTP, SSH, RDP, etc.).

Inteligencia sobre amenazas (alerta y denegación): el filtrado basado en inteligencia sobre amenazas se puede habilitar para que el firewall alerte y deniegue el tráfico desde o hacia dominios y direcciones IP malintencionadas conocidas. La direcciones IP y los dominios proceden de la fuente Inteligencia sobre amenazas de Microsoft.

Proxy DNS: con el proxy DNS habilitado, Azure Firewall puede procesar y reenviar consultas DNS desde redes virtuales al servidor DNS deseado. Esta funcionalidad es fundamental para el filtrado fiable de FQDN en las reglas de red.

DNS personalizado: DNS personalizado le permite configurar Azure Firewall para que use su propio servidor DNS, a la vez que garantiza que las dependencias salientes del firewall todavía se resuelven con Azure DNS. Puede configurar un único servidor DNS o varios servidores.

Tunelización forzada: puede configurar Azure Firewall para enrutar todo el tráfico enlazado a Internet a un próximo salto designado en lugar de ir directamente a Internet. Por ejemplo, puede tener un firewall perimetral local u otra aplicación virtual de red (NVA) para procesar el tráfico de red antes de pasarlo a Internet.

Implementación sin dirección IP pública en modo túnel forzado: puede implementar Azure Firewall en modo de túnel forzado, que crea una NIC de administración que usa Azure Firewall para sus operaciones. La red de inquilino de datapath se puede configurar sin una dirección IP pública y el tráfico de Internet se puede tunelizar de manera forzada a otro firewall o bloquearse.

Categorías web: las categorías web permiten a los administradores permitir o denegar el acceso de los usuarios a categorías de sitios web, como sitios web de juegos de azar, sitios web de redes sociales y otros. En Estándar, la categorización se basa solo en FQDN.

Compatibilidad mejorada con varias direcciones IP públicas: puede asociar hasta 250 direcciones IP públicas con el firewall.

Limitaciones estándar en comparación con Premium

- Inspección de TLS: no compatible

- IDPS: no soportado

- Filtrado de direcciones URL: no compatible (solo filtrado de FQDN)

- Categorías web avanzadas: categorización básica basada en FQDN solo

- Rendimiento: limitado a 30 Gbps frente a 100 Gbps para Premium

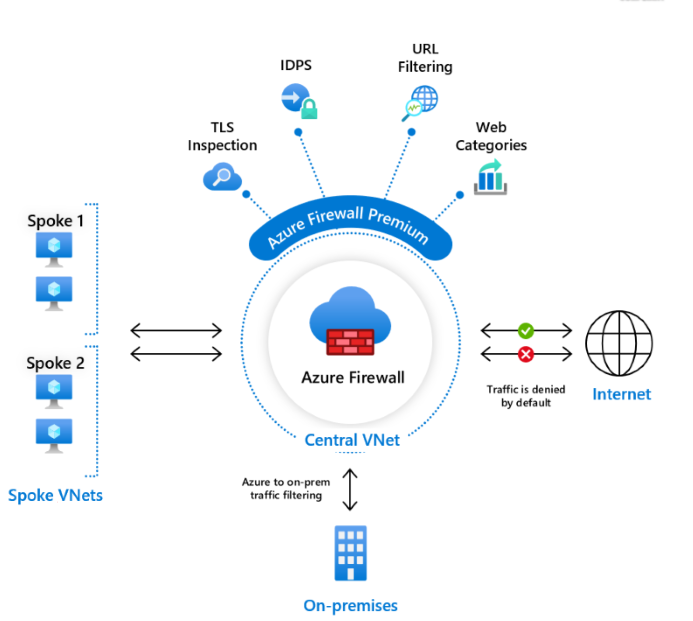

Características de Azure Firewall Prémium

Azure Firewall Premium ofrece protección contra amenazas avanzada adecuada para entornos altamente confidenciales y regulados, como los sectores de pago y atención sanitaria. Incluye todas las características estándar y las funcionalidades de seguridad avanzadas.

Características clave premium

Premium incluye todas las características estándar, además de:

Inspección de TLS: descifra el tráfico saliente, lo procesa y, a continuación, vuelve a cifrarlo y lo envía al destino. Azure Firewall Premium finaliza e inspecciona las conexiones TLS para detectar, alertar y mitigar la actividad malintencionada en HTTPS. Crea dos conexiones TLS: una con el servidor web y otra con el cliente.

- Inspección de TLS saliente: protege contra el tráfico malintencionado enviado desde un cliente interno hospedado en Azure a Internet.

- Inspección de TLS horizontal de derecha a izquierda: protege las cargas de trabajo de Azure frente al posible tráfico malintencionado enviado dentro de Azure, incluido el tráfico hacia una red local o desde esta.

IDPS (Sistema de detección y prevención de intrusiones): un sistema de detección y prevención de intrusiones de red (IDPS) supervisa la red para detectar actividades malintencionadas, registrar información, enviar informes y, opcionalmente, bloquearla. Azure Firewall Premium ofrece IDPS basado en firmas con:

- Más de 67 000 reglas en más de 50 categorías

- De 20 a 40 nuevas reglas publicadas diariamente

- Baja tasa de falsos positivos mediante técnicas avanzadas de detección de malware

- Compatibilidad con la personalización de hasta 10 000 reglas DE IDPS

- Configuración de intervalos IP privados para la determinación de la dirección del tráfico

Filtrado de direcciones URL: amplía la funcionalidad de filtrado de FQDN de Azure Firewall para tener en cuenta toda la dirección URL, como

www.contoso.com/a/cen lugar de simplementewww.contoso.com. El filtrado de direcciones URL se puede aplicar al tráfico HTTP y HTTPS cuando la inspección de TLS está habilitada.Categorías web avanzadas: permite o deniega el acceso de los usuarios a categorías de sitios web, como juegos de azar o redes sociales con granularidad mejorada. A diferencia de Estándar que solo examina los nombre de dominio completo, Premium coincide con categorías basadas en toda la dirección URL para el tráfico HTTP y HTTPS.

Por ejemplo, si Azure Firewall intercepta una solicitud HTTPS para

www.google.com/news:- Firewall Estándar: solo se examina el elemento FQDN, por lo que

www.google.comse clasifica como motor de búsqueda. - Firewall Premium: se examina la dirección URL completa, por lo que

www.google.com/newsse clasifica como Noticias.

- Firewall Estándar: solo se examina el elemento FQDN, por lo que

Rendimiento mejorado: Azure Firewall Premium utiliza una SKU de máquina virtual más poderosa y puede escalar hasta 100 Gbps con soporte para flujos grandes de 10 Gbps.

Cumplimiento de PCI DSS: la SKU Premium cumple con los requisitos estándar de seguridad de datos del sector de tarjetas de pago (PCI DSS), lo que hace que sea adecuado para procesar datos de tarjetas de pago.

Capacidades exclusivas para usuarios premium

- Intervalos IP privados de IDPS: configure intervalos de direcciones IP privadas para determinar si el tráfico es entrante, saliente o interno (East-West)

- Reglas de firma de IDPS: personalice las firmas cambiando su modo a Deshabilitado, Alerta o Alerta y Denegación

- Búsqueda de categorías web: identifique la categoría de un FQDN o una dirección URL mediante la característica Comprobación de categorías web .

- Solicitudes de cambio de categoría: solicitar cambios de categoría para FQDN o direcciones URL que deben estar en diferentes categorías

- Administración de certificados de inspección de TLS: Compatibilidad con certificados CA proporcionados por el cliente para la inspección de TLS

Características comunes en todas las SKU

Alta disponibilidad integrada y Zonas de Disponibilidad

Todas las SKU de Azure Firewall incluyen:

- Alta disponibilidad integrada sin equilibradores de carga adicionales necesarios

- Compatibilidad con la implementación de Availability Zones para aumentar la disponibilidad

- Sin costo adicional para la implementación en varias zonas de disponibilidad

Traducción de direcciones de red (NAT)

Todas las SKU admiten:

- NAT de origen (SNAT): todas las direcciones IP de tráfico de red virtual salientes se traducen a la dirección IP pública de Azure Firewall.

- NAT de destino (DNAT): el tráfico de red entrante de Internet a la dirección IP pública del firewall se traduce y filtra a direcciones IP privadas.

Administración y supervisión

Todas las SKU incluyen:

- Integración de Azure Monitor: todos los eventos se integran con Azure Monitor para el registro y la supervisión

- Cuaderno de Azure Firewall: un lienzo flexible para el análisis de datos de Azure Firewall

- Administración central: compatibilidad con Azure Firewall Manager

- Análisis de directivas: administración y análisis de reglas a lo largo del tiempo

- Integración de DevOps: soporte para REST/PowerShell/CLI/templates/Terraform

Cumplimiento y certificaciones

Todas las SKU son:

- Cumple con el estándar PCI del sector de tarjetas de pago

- Compatible con los controles de organización de servicio (SOC)

- Compatible con la Organización Internacional de Normalización (ISO)

Además, Premium proporciona cumplimiento de PCI DSS para entornos de procesamiento de pagos.