Creación de un sitio mediante Azure Portal

Las redes móviles privadas de Azure Private 5G Core incluyen uno o varios sitios. Cada sitio representa una ubicación empresarial física (por ejemplo, la fábrica de Chicago de Contoso Corporation) que contiene un dispositivo Azure Stack Edge que hospeda una instancia de la red troncal de paquetes. En esta guía paso a paso obtendrá información sobre cómo crear un sitio en una red móvil privada mediante Azure Portal.

Requisitos previos

- Siga los pasos descritos en Finalización de las tareas de requisitos previos para implementar una red móvil privada para el sitio nuevo.

- Recopile toda la información indicada en Recopilación de la información necesaria para un sitio.

- Consulte las notas de la versión de la versión actual de la red troncal de paquetes y si es compatible con la versión en la que se está ejecutando Azure Stack Edge (ASE). Si la versión de ASE no es compatible con la red troncal de paquetes más reciente, actualice la GPU de Azure Stack Edge Pro.

- Asegúrese de que puede iniciar sesión en Azure Portal mediante una cuenta con acceso a la suscripción activa que usó para crear la red móvil privada. Esta cuenta debe tener el rol de colaborador o propietario integrado en el ámbito de la suscripción.

- Si el nuevo sitio admitirá equipos de usuario (UE) 4G, debes haber creado un segmento de red con el valor de segmento/servicio (SST) de 1 y un diferenciador de segmento vacío (SD).

Creación del recurso de sitio de red móvil

En este paso, creará el recurso de sitio de red móvil que representa la ubicación empresarial física del dispositivo Azure Stack Edge, que hospedará la instancia de la red troncal de paquetes.

Inicie sesión en Azure Portal.

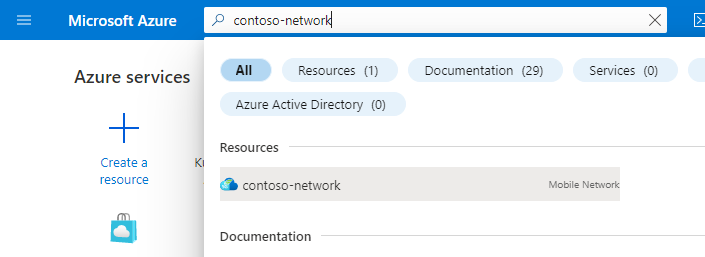

Busque y seleccione el recurso de red móvil que representa la red móvil privada a la que quiere agregar un sitio.

En la pestaña Introducción, seleccione Create sites (Crear sitios).

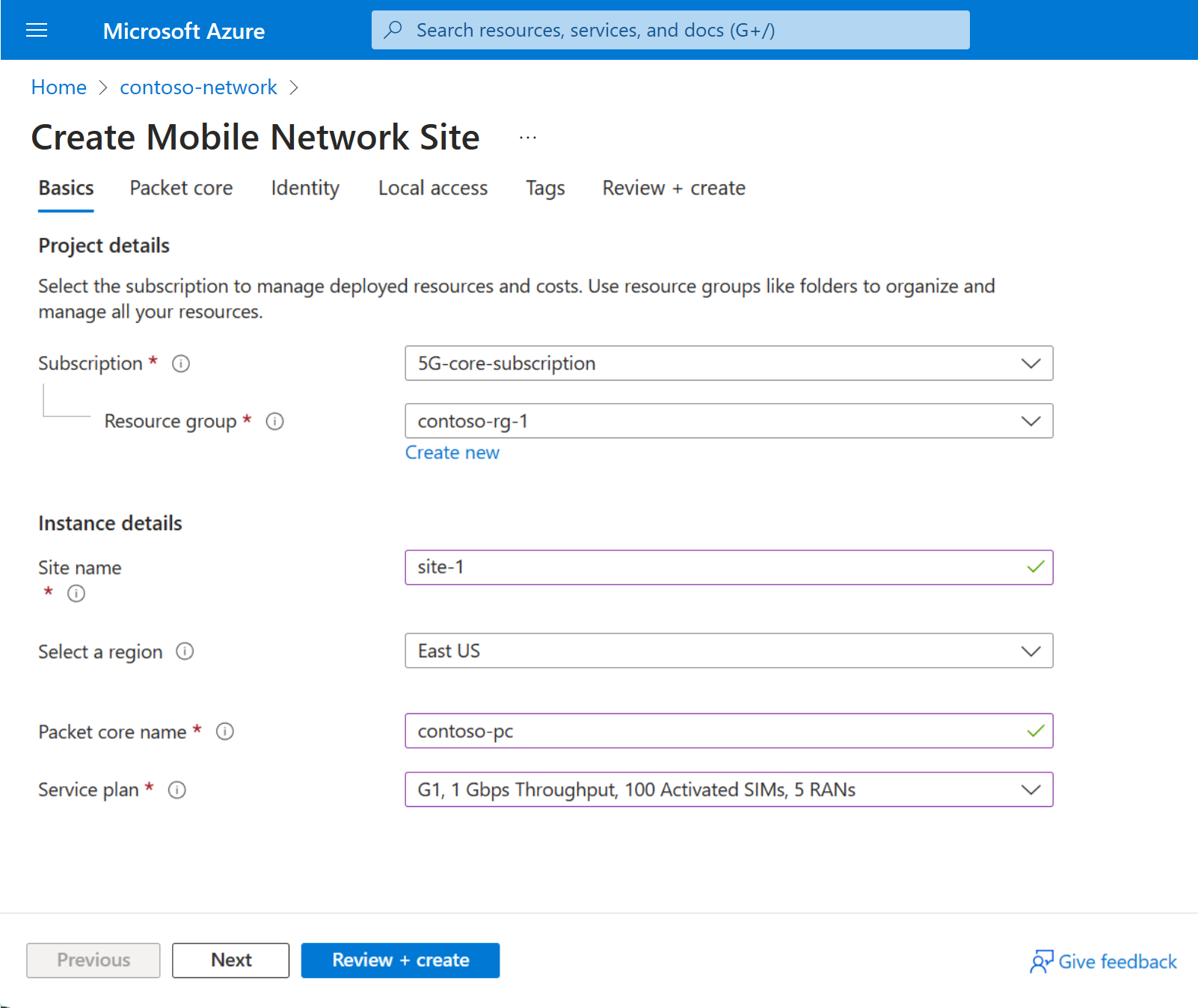

Use la información obtenida en Recopilación de valores del recurso de sitio para rellenar los campos de la pestaña de configuración Aspectos básicos y, a continuación, seleccione Siguiente : Núcleo del paquete >.

Ahora verá la pestaña de configuración Núcleo del paquete. Establezca los campos como se indica a continuación:

Use la información recopilada en Recopilar valores de configuración de la red troncal de paquetes para rellenar los campos Tipo de tecnología, Dispositivo Azure Stack Edge y Ubicación personalizada.

Para una implementación de alta disponibilidad, especifique el clúster de dos nodos de ASE como dispositivo Azure Stack Edge.

Seleccione la versión de núcleo de paquete recomendada en el campo Versión.

Nota:

Si aparece una advertencia sobre una incompatibilidad entre la versión de la red troncal de paquetes seleccionada y la versión actual de Azure Stack Edge, primero deberá actualizar ASE. Seleccione Actualizar ASE en el mensaje de advertencia y siga las instrucciones de la Actualización de la GPU de Azure Stack Edge Pro. Una vez que haya terminado de actualizar ASE, vuelva al principio de este paso para crear el recurso de sitio.

Asegúrese de que AKS-HCI está seleccionado en el campo Plataforma.

Si es necesario, puede deshabilitar el retroceso automático de los registros de funciones de red perimetrales en soporte técnico de Microsoft mediante la casilla.

Use la información obtenida en Recopilación de valores de red de acceso para rellenar los campos de la sección Access network (Red de acceso).

Nota:

La subred virtual ASE N2 y la subred virtual ASE N3 (si este sitio admite equipos de usuario 5G) o la subred virtual ASE S1-MME y la subred virtual SE S1-U (si este sitio admite equipos de usuario 4G) o la subred virtual ASE N2/S1-MME y la subred virtual ASE N3/S1-U (si este sitio admite equipos de usuario 4G y 5G combinados) deben coincidir con los nombres de red virtual correspondientes en el puerto 5 del dispositivo de GPU de Azure Stack Edge Pro.

En la sección Redes de datos conectadas, seleccione Adjuntar red de datos. Elija si quiere usar una red de datos existente o crear una nueva y, a continuación, use la información recopilada en Recopilar valores de red de datos para rellenar los campos. Tenga en cuenta lo siguiente:

- La subred virtual ASE N6 (si este sitio admite equipos de usuario 5G), la subred virtual ASE SGi (si este sitio admite equipos de usuario 4G) o la subred virtual ASE N6/SGi (si este sitio admite equipos de usuario 4G y 5G combinados) deben coincidir con el nombre de red virtual correspondiente en el puerto 5 o 6 de su dispositivo Azure Stack Edge Pro.

- Si decidió no configurar un servidor DNS, desactive la casilla ¿Especificar direcciones DNS para las UE?

- Si ha decidido mantener NAPT deshabilitado, asegúrese de configurar el enrutador de red de datos con rutas estáticas a los grupos de direcciones IP de los equipos de usuario a través de la dirección IP del plano de usuario adecuada para la red de datos adjunta correspondiente.

Una vez que haya terminado de rellenar los campos, seleccione Conectar.

Use la información obtenida en Recopilación de valores de red de acceso para rellenar los campos de la sección Access network (Red de acceso).

Nota:

La subred virtual ASE N2 y la subred virtual ASE N3 (si este sitio admite equipos de usuario 5G), la subred virtual ASE S1-MME y la subred virtual ASE S1-U (si este sitio admite equipos de usuario 4G) o la subred virtual ASE N2/S1-MME y la subred virtual ASE N3/S1-U (si este sitio admite equipos de usuario 4G y 5G combinados) deben coincidir con el nombre de red virtual correspondiente en el puerto 3 de su dispositivo Azure Stack Edge Pro..

Si decidió usar la autenticación del Servicio de autenticación remota telefónica de usuario (RADIUS), seleccione Habilitar en la sección Configuración del servidor RADIUS y use la información recopilada en Recopilar valores de RADIUS para rellenar los campos.

En la sección Redes de datos conectadas, seleccione Adjuntar red de datos. Elija si quiere usar una red de datos existente o crear una nueva y, a continuación, use la información recopilada en Recopilar valores de red de datos para rellenar los campos. Tenga en cuenta lo siguiente:

- La red virtual ASE N6 (si este sitio admite equipos de usuario 5G), la red virtual ASE SGi (si este sitio admite equipos de usuario 4G) o la red virtual ASE N6/SGi (si este sitio admite equipos de usuario 4G y 5G combinados) deben coincidir con el nombre de red virtual correspondiente en el puerto 3 o 4 de su dispositivo Azure Stack Edge Pro.

- Si decidió no configurar un servidor DNS, desactive la casilla ¿Especificar direcciones DNS para las UE?

- Si ha decidido mantener NAPT deshabilitado, asegúrese de configurar el enrutador de red de datos con rutas estáticas a los grupos de direcciones IP de los equipos de usuario a través de la dirección IP del plano de usuario adecuada para la red de datos adjunta correspondiente.

Una vez que haya terminado de rellenar los campos, seleccione Conectar.

Repita el paso anterior para cada red de datos adicional que quiera configurar.

Vaya a la pestaña Diagnósticos. Si desea habilitar la supervisión de métricas de los equipos de usuario, seleccione Habilita en la lista desplegable Supervisión de métricas de equipos de usuario. Utilice la información recopilada en Recopilar valores de seguimiento de uso de equipos de usuario para rellenar los valores de Espacio de nombres de Azure Event Hubs, Nombre del centro de eventos y los valores de Identidad administrada asignada por el usuario.

Si ha decidido configurar la recopilación de paquetes de diagnóstico o usar una identidad administrada asignada por el usuario para el certificado HTTPS para este sitio, seleccione Siguiente: Identidad >.

Si ha decidido no configurar la recopilación de paquetes de diagnóstico o usar una identidad administrada asignada por el usuario para certificados HTTPS para este sitio, puede omitir este paso.- Seleccione + Agregar para configurar una identidad administrada asignada por el usuario.

- En el panel lateral Seleccionar identidad administrada:

- En la lista desplegable, seleccione Suscripción.

- Seleccione la identidad administrada en la lista desplegable.

Si optó por proporcionar un certificado HTTPS personalizado en Recopilación de valores de supervisión local, seleccione Siguiente: Acceso local>. Si optó por no proporcionar un certificado HTTPS personalizado en esta fase, puede omitir este paso.

- En Provide custom HTTPS certificate? (¿Proporcionar certificado HTTPS personalizado?), seleccione Sí.

- Use la información recabada en Recopilación de valores de supervisión local para seleccionar un certificado.

En la sección Acceso local, establezca los campos de la manera siguiente:

- En Tipo de autenticación, seleccione el método de autenticación que decidió usar en Elegir el método de autenticación para las herramientas de supervisión local.

- En ¿Proporcionar certificado HTTPS personalizado?, seleccione Sí o No en función de si ha decidido proporcionar un certificado HTTPS personalizado en Recopilar valores de supervisión local. Si ha seleccionado Sí, utilice a información recabada en Recopilar valores de supervisión local para seleccionar un certificado.

Seleccione Revisar + crear.

Azure validará ahora los valores de configuración especificados. Debería ver un mensaje que indica que los valores han superado la validación.

Si se produce un error en la validación, verá un mensaje de error y las pestañas Configuración que contienen la configuración no válida se marcarán con iconos de X rojos. Seleccione las pestañas marcadas y use los mensajes de error para corregir la configuración no válida antes de volver a la pestaña Revisión y creación.

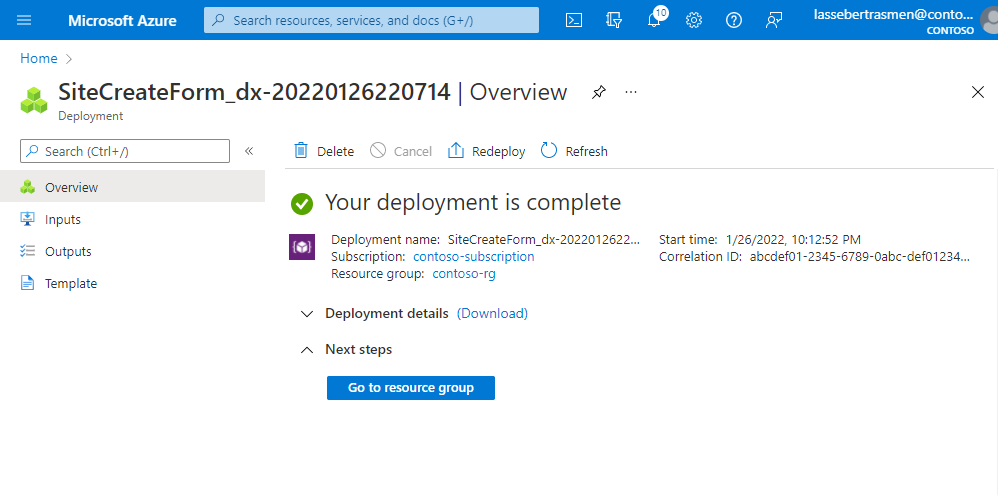

Una vez validada la configuración, puede seleccionar la opción Crear para crear el sitio. Azure Portal mostrará la siguiente pantalla de confirmación cuando se haya creado el sitio.

Seleccione Ir al grupo de recursos y confirme que contiene los siguientes recursos nuevos:

- Un recurso de tipo Mobile Network Site (Sitio de red móvil) que representa el sitio en su conjunto.

- Un recurso de tipo Packet Core Control Plane (Plano de control de la red troncal de paquetes) que representa la función del plano de control de la instancia de la red troncal de paquetes en el sitio.

- Un recurso de tipo Packet Core Data Plane (Plano de datos de la red troncal de paquetes) que representa la función del plano de control de la instancia de la red troncal de paquetes en el sitio.

- Uno o varios recursos de red de datos que representan las redes de datos (si decide crear nuevas redes de datos).

- Uno o varios recursos de red de datos conectadas que proporcionan configuración para la conexión de la instancia de la red troncal de paquetes a las redes de datos.

Si quiere asignar núcleos de paquetes adicionales al sitio, para cada nuevo recurso de núcleo de paquete, consulte Creación de instancias adicionales de Packet Core para un sitio mediante Azure Portal.

Pasos siguientes

Si ha decidido configurar Microsoft Entra ID para el acceso de supervisión local, siga los pasos descritos en Habilitación de Microsoft Entra ID para las herramientas de supervisión local.

Si aún no lo ha hecho, ahora debe diseñar la configuración de control de directivas para la red móvil privada. Puede personalizar cómo aplican las instancias de la red troncal de paquetes las características de Calidad de servicio (QoS) al tráfico. También puede bloquear o limitar determinados flujos. Consulta Control de directivas para saber más sobre el diseño de la configuración de control de directivas para la red móvil privada.