Tutorial: Creación de una infraestructura DNS de punto de conexión privado con Azure Private Resolver para una carga de trabajo local

Cuando se crea un punto de conexión privado de Azure, usa zonas de DNS privado de Azure para la resolución de nombres de manera predeterminada. Para que las cargas de trabajo locales accedan al punto de conexión, se requería un reenviador a una máquina virtual en Azure que hospeda registros DNS o DNS locales para el punto de conexión privado. Azure Private Resolver alivia la necesidad de implementar una máquina virtual en Azure para DNS o administrar los registros DNS del punto de conexión privado en un servidor DNS local.

En este tutorial, aprenderá a:

- Crear una instancia de Azure Virtual Network para la red en la nube y una red local simulada con emparejamiento de redes virtuales.

- Crear una aplicación web de Azure para simular un recurso en la nube.

- Crear un punto de conexión privado de Azure para la aplicación web en Azure Virtual Network.

- Crear una instancia de Azure Private Resolver en la red en la nube.

- Crear una máquina virtual de Azure en la red local simulada para probar la resolución DNS en la aplicación web.

Nota

Una instancia de Azure Virtual Network con emparejamiento se usa para simular una red local con los fines de este tutorial. En un escenario de producción, se requiere una VPN de sitio a sitio o ExpressRoute para conectarse a Azure Virtual Network a fin de acceder al punto de conexión privado.

La red simulada se configura con Azure Private Resolver como servidor DNS de la red virtual. En un escenario de producción, los recursos locales usarán un servidor DNS local para la resolución de nombres. Se usa un reenviador condicional a Azure Private Resolver en el servidor DNS local para resolver los registros DNS del punto de conexión privado. A fin de obtener más información sobre la configuración de reenviadores condicionales para el servidor DNS, vea la documentación del proveedor.

Prerrequisitos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

Inicio de sesión en Azure

Inicie sesión en Azure Portal con su cuenta de Azure.

Información general

Se usa una red virtual para la aplicación web de Azure y la red local simulada para los recursos del tutorial. Se crean dos redes virtuales y se establece un emparejamiento entre ellas para simular una conexión Express Route o VPN entre las instalaciones locales y Azure. Se implementa un host Azure Bastion en la red local simulada para conectarse a la máquina virtual de prueba. La máquina virtual de prueba se utiliza para probar la conexión del punto de conexión privado a la aplicación web y la resolución DNS.

En este tutorial se utilizan los siguientes recursos para simular una infraestructura de red local y en la nube:

| Resource | Nombre | Descripción |

|---|---|---|

| Red virtual local simulada | vnet-1 | La red virtual que simula una red local. |

| Red virtual en nube | vnet-2 | La red virtual donde se implementa la Azure Web App. |

| Host bastión | bastion | Host Bastion utilizado para conectarse a la máquina virtual en la red local simulada. |

| Máquina virtual de prueba | vm-1 | Máquina virtual utilizada para probar la conexión del punto de conexión privado a la aplicación web y la resolución DNS. |

| Emparejamiento de red virtual | vnet-1-to-vnet-2 | Emparejamiento entre la red local simulada y la red virtual en nube. |

| Emparejamiento de red virtual | vnet-2-to-vnet-1 | Emparejamiento entre la red virtual en nube y la red local simulada. |

Crear una red virtual y un host de Azure Bastion

El procedimiento siguiente crea una red virtual con una subred de recursos, una subred de Azure Bastion y un host de Bastion:

En el portal, busque y seleccione Redes virtuales.

En la página Redes virtuales, seleccione y Crear.

En la pestaña Datos básicos de Crear red virtual, escriba o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Resource group Seleccione Crear nuevo.

Escriba test-rg para el nombre.

Seleccione Aceptar.Detalles de instancia Nombre Escriba vnet-1. Region Seleccione Este de EE. UU. 2.

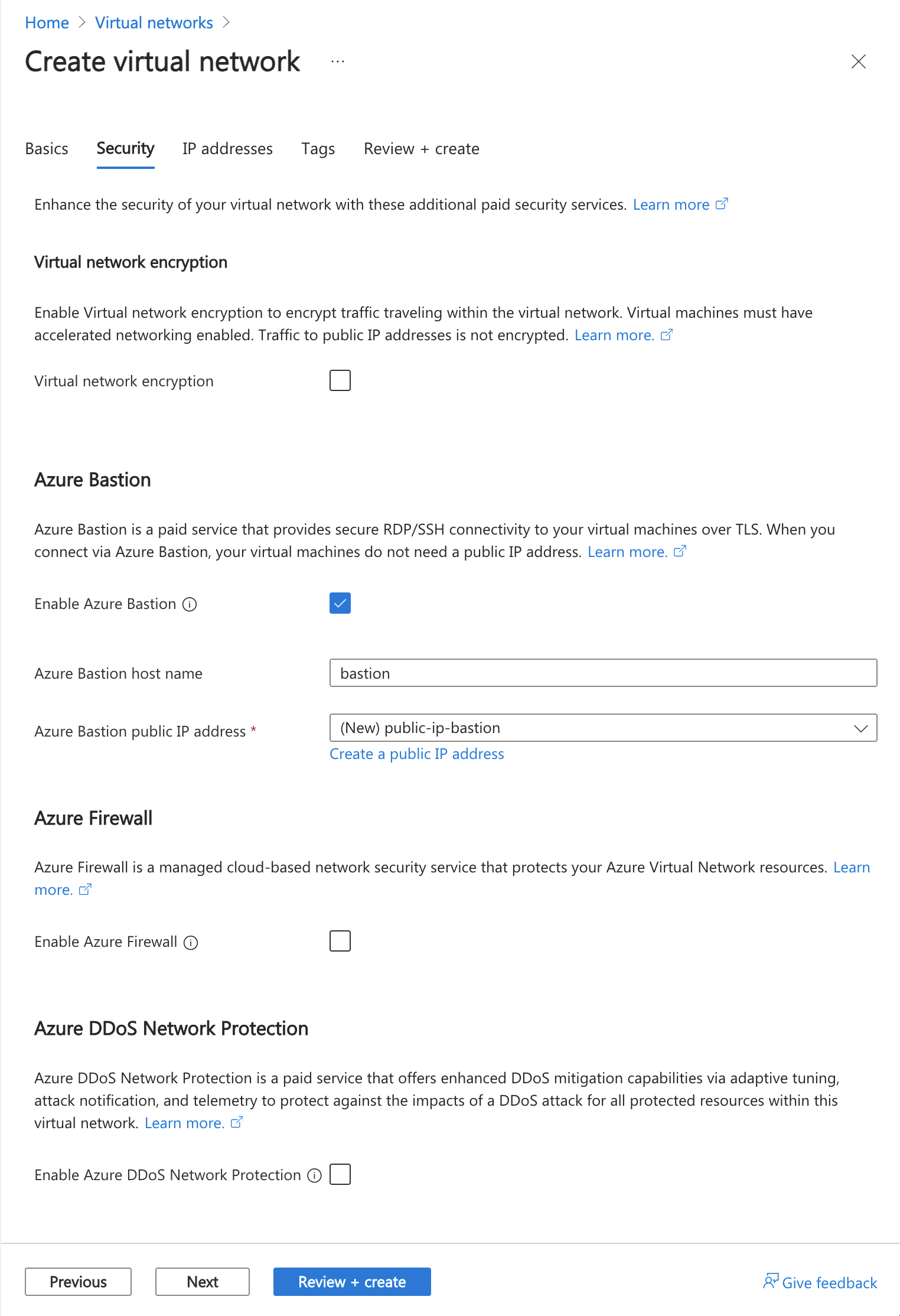

Seleccione Siguiente para ir a la pestaña Seguridad.

En la sección Azure Bastion, seleccione Habilitar Azure Bastion.

Bastion usa el explorador para conectarse a las máquinas virtuales de la red virtual a través del shell seguro (SSH) o el protocolo de escritorio remoto (RDP) mediante sus direcciones IP privadas. Las máquinas virtuales no necesitan direcciones IP públicas, software cliente ni configuración especial. Para más información, consulte ¿Qué es Azure Bastion?.

Nota:

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo.

En Azure Bastion, escriba o seleccione la información siguiente:

Configuración Valor Nombre de host de Azure Bastion Escriba bastión. Dirección IP pública de Azure Bastion Seleccione Crear una dirección IP pública.

Escriba public-ip-bastion en Nombre.

Seleccione Aceptar.

Seleccione Siguiente para continuar a la pestaña Direcciones IP.

En el cuadro espacio de direcciones de Subredes, seleccione la subred predeterminada.

En Agregar subred, escriba o seleccione la información siguiente:

Configuración Valor Propósito de la subred Deje el valor predeterminado Predeterminado. Nombre Escriba subnet-1. IPv4 Intervalo de direcciones IPv4 Deje el valor predeterminado de 10.0.0.0/16. Dirección inicial Deje el valor predeterminado de 10.0.0.0. Size Deje el valor predeterminado de /24 (256 direcciones). Seleccione Guardar.

En la parte inferior de la ventana, seleccione Revisar y crear. Cuando se supera la validación, seleccione Crear.

La implementación del host Bastion tarda unos minutos en completarse. El host bastión se usa más adelante en el tutorial para conectarse a la máquina virtual "local" a fin de probar el punto de conexión privado. Puede continuar con los pasos siguientes cuando se cree la red virtual.

Creación de una red virtual en la nube

Repita los pasos anteriores para crear una red virtual en la nube para el punto de conexión privado de Azure Web App. Sustituya los valores por los siguientes valores para la red virtual en nube:

Nota:

La sección de implementación de Azure Bastion puede omitirse para la red virtual en la nube. El host Bastion solo es necesario para la red local simulada.

| Configuración | Value |

|---|---|

| Nombre | vnet-2 |

| Location | Este de EE. UU. 2 |

| Espacio de direcciones | 10.1.0.0/16 |

| Nombre de subred | subnet-1 |

| Intervalo de direcciones de subred | 10.1.0.0/24 |

Crear par de red virtual

Siga estos pasos para crear un par de red bidireccional entre vnet1 y vnet2.

En el cuadro de búsqueda de la parte superior del portal, escriba Red virtual. En los resultados de la búsqueda, seleccione Redes virtuales.

Seleccione vnet-1.

En Configuración, seleccione Emparejamientos.

Seleccione +Agregar.

En Agregar emparejamiento, escriba o seleccione la información siguiente:

Configuración Valor Resumen de red virtual remota Nombre del vínculo de emparejamiento Escriba vnet-2-to-vnet-1. Modelo de implementación de red virtual Deje el valor predeterminado, Administrador de recursos. Suscripción Seleccione su suscripción. Virtual network Seleccione vnet-2. Configuración de emparejamiento de red virtual remota Permitir que "vnet-2" acceda a "vnet-1" Deje el valor predeterminado de seleccionado. Permitir que "vnet-2" reciba tráfico reenviado de "vnet-1" Seleccionar la casilla. Permitir que la puerta de enlace o el servidor de rutas en "vnet-2" reenvíen el tráfico a "vnet-1" Deje el valor predeterminado de Desactivado. Habilite "vnet-2" para usar la puerta de enlace remota o el servidor de rutas "vnet-1" Deje el valor predeterminado de Desactivado. Resumen del emparejamiento de red virtual local Nombre del vínculo de emparejamiento Escriba vnet-1-to-vnet-2. Configuración de emparejamiento de red virtual local Permitir que "vnet-1" acceda a "vnet-2" Deje el valor predeterminado de seleccionado. Permitir que "vnet-1" reciba tráfico reenviado de "vnet-2" Seleccionar la casilla. Permitir que la puerta de enlace o el servidor de rutas de "vnet-1" reenvíen el tráfico a "vnet-2" Deje el valor predeterminado de Desactivado. Habilite "vnet-1" para usar la puerta de enlace remota o el servidor de rutas "vnet-2" Deje el valor predeterminado de Desactivado.

Seleccione Agregar.

Creación de una aplicación web

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba App Service. Seleccione App Services en los resultados de la búsqueda.

Seleccione + Create (+ Crear).

En la pestaña Aspectos básicos de Crear aplicación web, escriba o seleccione la información siguiente.

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Grupo de recursos Seleccione test-rg. Detalles de instancia Nombre Introduzca un nombre único para la aplicación web. El nombre webapp8675 se utiliza para los ejemplos de este tutorial. Publicar Seleccione Código. Pila en tiempo de ejecución Seleccione .NET 6 (LTS). Sistema operativo Seleccione Windows. Region Seleccione Este de EE. UU. 2. Panes de tarifa Plan de Windows (Oeste de EE. UU. 2) Deje el nombre predeterminado. Plan de precios Seleccione Cambiar el tamaño. En Selector de especificaciones, seleccione Producción para la carga de trabajo.

En Planes de tarifa recomendados, seleccione P1V2.

Seleccione Aplicar.

Seleccione Siguiente: Implementación.

Seleccione Siguiente: Redes.

Cambie "Habilitar el acceso público" a false.

Seleccione Revisar + crear.

Seleccione Crear.

Creación de un punto de conexión privado

Un punto de conexión privado de Azure crea una interfaz de red para un servicio de Azure compatible en la red virtual. El punto de conexión privado permite que se acceda al servicio de Azure desde una conexión privada en la red local o de Azure Virtual Network.

Se crea un punto de conexión privado para la aplicación web creada anteriormente.

En el cuadro de búsqueda de la parte superior del portal, escriba Punto de conexión privado. Seleccione Puntos de conexión privados en los resultados de la búsqueda.

Seleccione + Create (+ Crear).

En la pestaña Aspectos básicos de Crear un punto de conexión privado, escriba o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione la suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre Introduzca private-endpoint. Nombre de la interfaz de red Deje el nombre predeterminado. Region Seleccione Este de EE. UU. 2. Seleccione Siguiente: Resource (Siguiente: Recurso).

En la pestaña Recurso, escriba o seleccione la siguiente información:

Configuración Value Método de conexión Seleccione Conectarse a un recurso de Azure en mi directorio. Subscription Seleccione su suscripción. Tipo de recurso Seleccione Microsoft.Web/sites. Resource Seleccione la aplicación web. El nombre webapp8675 se utiliza para los ejemplos de este tutorial. Subrecurso de destino Seleccione sitios. Seleccione Siguiente: Máquinas virtuales.

En la pestaña Virtual Network, escriba o seleccione la siguiente información:

Configuración Value Redes Virtual network Seleccione vnet-2 (test-rg). Subnet Seleccione subnet-1. Directiva de red para los puntos de conexión privados Deje el valor predeterminado, Deshabilitado. Configuración de IP privada Seleccione Asignar estáticamente la dirección IP. Nombre Escriba ipconfig-1. Dirección IP privada Escriba 10.1.0.10. Seleccione Next: DNS (Siguiente: DNS).

Deje los valores predeterminados en la pestaña DNS.

Seleccione Siguiente: Etiquetas y Siguiente: Revisar y crear.

Seleccione Crear.

Creación de un solucionador privado

Se crea un solucionador privado en la red virtual donde reside el punto de conexión privado. El solucionador recibe peticiones DNS de la carga de trabajo local simulada. Esas solicitudes se reenvían al DNS que proporciona Azure. El DNS proporcionado por Azure resuelve la zona DNS privada de Azure para el punto de conexión privado y devuelve la dirección IP a la carga de trabajo local.

En el cuadro de búsqueda de la parte superior del portal, escriba Solucionador privado de DNS. Seleccione DNS private resolvers (Solucionadores privados de DNS) en los resultados de la búsqueda.

Seleccione + Create (+ Crear).

Escriba o seleccione los valores siguientes en la pestañaAspectos básicos de Create a DNS private resolver (Crear un solucionador privado de DNS):

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre Escriba private-resolver. Region Seleccione (EE. UU.) Este de EE. UU. 2. Virtual Network Virtual Network Seleccione vnet-2. Seleccione Next: Inbound Endpoints (Siguiente: puntos de conexión de entrada).

En Inbound Endpoints (Puntos de conexión de entrada), seleccione + Agregar un punto de conexión.

Escriba o seleccione la siguiente información en Add an inbound endpoint (Agregar un punto de conexión de entrada):

Configuración Value El nombre del punto de conexión Escriba inbound-endpoint. Subnet Seleccione Crear nuevo.

Escriba mySubnet-resolver en Nombre.

Deje el valor predeterminado de Intervalo de direcciones de subred.

Seleccione Crear.Seleccione Guardar.

Seleccione Revisar + crear.

Seleccione Crear.

Una vez completada la implementación del solucionador privado, continúe con los pasos siguientes.

Configuración de DNS para la red simulada

Los siguientes pasos configuran el solucionador privado como servidor DNS primario para la red local simulada vnet-1.

En un entorno de producción, estos pasos no son necesarios y solo se utilizan a fin de simular la resolución DNS para el punto de conexión privado. Su servidor DNS local tiene un reenviador condicional a esta dirección IP para resolver los registros DNS del punto de conexión privado desde la red local.

En el cuadro de búsqueda de la parte superior del portal, escriba Solucionador privado de DNS. Seleccione DNS private resolvers (Solucionadores privados de DNS) en los resultados de la búsqueda.

Seleccione private-resolver.

Seleccione Inbound endpoints (Puntos de conexión de entrada) en Configuración.

Anote la dirección IP del punto de conexión denominado inbound-endpoint. En el ejemplo de este tutorial, la dirección IP es 10.1.1.4.

En el cuadro de búsqueda de la parte superior del portal, escriba Red virtual. En los resultados de la búsqueda, seleccione Redes virtuales.

Seleccione vnet-1.

En Configuración, seleccione Servidores DNS.

Seleccione Personalizado en Servidores DNS.

Escriba la dirección IP que anotó previamente. En el ejemplo de este tutorial, la dirección IP es 10.1.1.4.

Seleccione Guardar.

Creación de una máquina virtual de prueba

El procedimiento siguiente crea una máquina virtual (VM) de prueba denominada vm-1 en la red virtual.

En el portal, busque y seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione + Crear y, después, Máquina virtual de Azure.

En la pestaña Datos básicos de Crear una máquina virtual, escriba o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre de la máquina virtual Escriba vm-1. Region Seleccione Este de EE. UU. 2. Opciones de disponibilidad Seleccione No se requiere redundancia de la infraestructura. Tipo de seguridad Deje el valor predeterminado Estándar. Imagen Seleccione Windows Server 2022 Datacenter - x64 Gen2. Arquitectura VM Deje el valor predeterminado, x64. Size Seleccione un tamaño. Cuenta de administrador Tipo de autenticación Seleccione Contraseña. Nombre de usuario escriba usuarioazure. Contraseña Escriba una contraseña. Confirmar contraseña Reescriba la contraseña. Reglas de puerto de entrada Puertos de entrada públicos Seleccione Ninguno. Seleccione la pestaña Redes en la parte superior de la página.

En la pestaña Redes, escriba o seleccione la siguiente información:

Parámetro Valor Interfaz de red Virtual network Seleccione vnet-1. Subnet Seleccione subnet-1 (10.0.0.0/24). Dirección IP pública Seleccione Ninguno. Grupo de seguridad de red de NIC Seleccione Advanced (Avanzadas). Configuración del grupo de seguridad de red Seleccione Crear nuevo.

Escriba nsg-1 como nombre.

Deje el resto de los valores predeterminados y seleccione Aceptar.Deje el resto de las opciones en sus valores predeterminados y luego seleccione Revisar + crear.

Revise la configuración y seleccione Crear.

Nota

Las máquinas virtuales de una red virtual con un host bastión no necesitarán direcciones IP públicas. Bastion proporcionará la dirección IP pública y las máquinas virtuales usarán direcciones IP privadas para comunicarse dentro de la red. Es posible quitar las direcciones IP públicas de cualquier máquina virtual en redes virtuales hospedadas por Bastion. Para obtener más información, consulte Desasociación de una dirección IP pública de una máquina virtual de Azure.

Nota:

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

Prueba de la conectividad con el punto de conexión privado

En esta sección, se utiliza la máquina virtual creada en el paso anterior para conectarse a la aplicación web a través del punto de conexión privado.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

Seleccione vm-1.

En la página general de vm-1, seleccione Conectar, y luego,Bastión.

Especifique el nombre de usuario y la contraseña proporcionados durante la creación de la máquina virtual.

Seleccione el botón Conectar.

Abra Windows PowerShell en el servidor después de conectarse.

Escriba

nslookup <webapp-name>.azurewebsites.net. Reemplace <webapp-name> por el nombre de la aplicación web que creó en los pasos anteriores. Recibirá un mensaje similar al siguiente resultado:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp.privatelink.azurewebsites.net Address: 10.1.0.10 Aliases: webapp.azurewebsites.netSe devuelve la dirección IP privada 10.1.0.10 para el nombre de la aplicación web. Esta dirección se encuentra en la subred subnet-1 de la red virtual vnet-2 que creó anteriormente.

Abra Microsoft Edge e introduzca la URL de la aplicación web:

https://<webapp-name>.azurewebsites.net.Compruebe que recibe la página predeterminada de la aplicación web.

Cierre la conexión con vm-1.

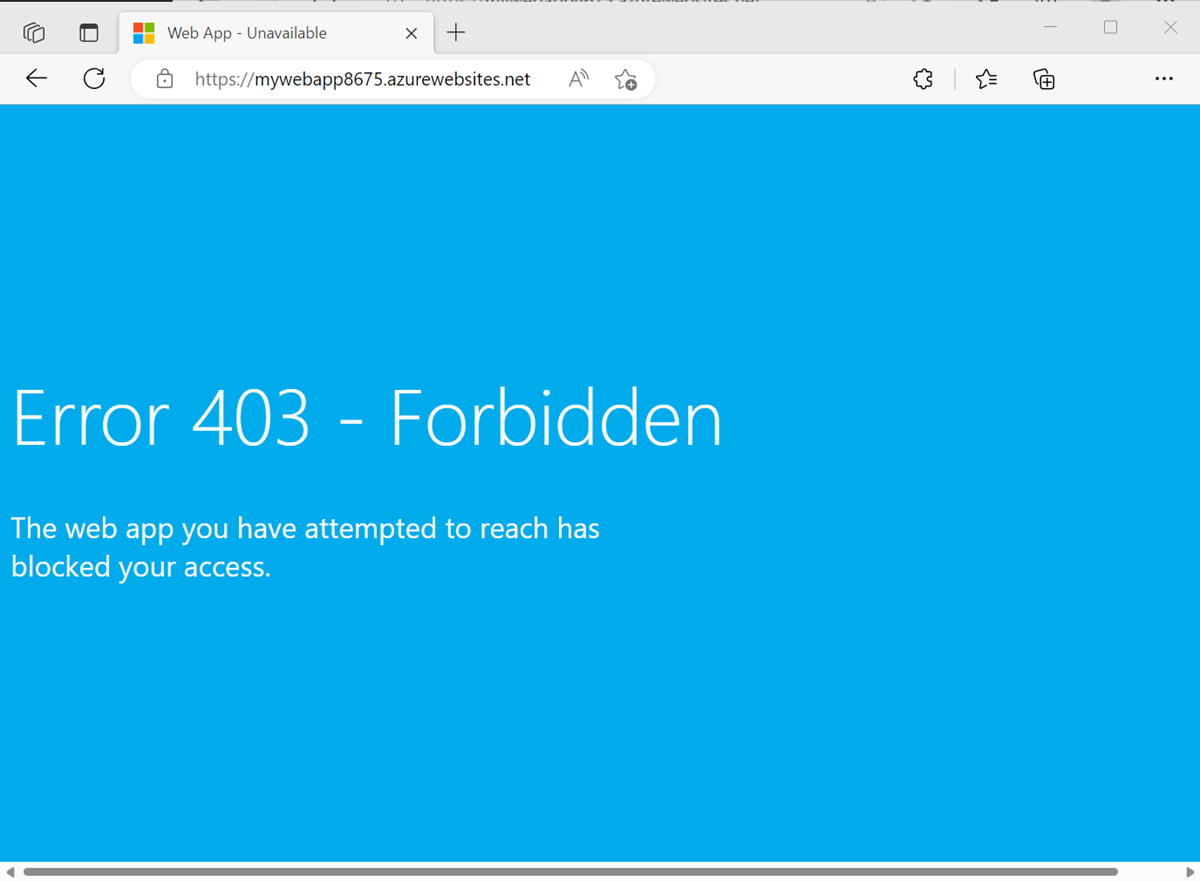

Abra un explorador web en el equipo local e introduzca la URL de la aplicación web:

https://<webapp-name>.azurewebsites.net.Compruebe que recibe una página 403. Esta página indica que la aplicación web no es accesible externamente.

Cuando termine de usar los recursos que creó, puede eliminar el grupo de recursos y todos sus recursos.

En Azure Portal, busque y seleccione Grupos de recursos.

En la página Grupos de recursos, seleccione el grupo de recursos test-rg.

En la página test-rg, elija Eliminar grupo de recursos.

Escriba test-rg en Introducir nombre del grupo de recursos para confirmar la eliminación y, luego, seleccione Eliminar.

Pasos siguientes

En este tutorial, ha descubierto cómo implementar un solucionador privado y un punto de conexión privado. Ha probado la conexión al punto de conexión privado desde una red local simulada.

Avance al siguiente artículo para obtener información sobre...