Asignación de roles de Azure a usuarios externos mediante Azure Portal

El control de acceso basado en rol (RBAC) de Azure permite una mejor administración de la seguridad para organizaciones grandes y para PYMES que trabajan con colaboradores externos, proveedores o autónomos que necesitan tener acceso a recursos específicos de su entorno, pero no necesariamente a toda la infraestructura ni a los ámbitos relacionados con la facturación. Puede usar las funcionalidades de Microsoft Entra B2B para colaborar con usuarios externos y usar Azure RBAC para conceder solo los permisos que los usuarios externos necesitan en su entorno.

Requisitos previos

Para asignar roles de Azure o quitar asignaciones de roles, debe tener:

- Permisos

Microsoft.Authorization/roleAssignments/writeyMicrosoft.Authorization/roleAssignments/delete, como Administrador de acceso de usuarios o propietario

¿Cuándo invitaría a usuarios externos?

A continuación, se describen algunos escenarios de ejemplo en los que puede invitar usuarios a su organización y concederles permisos:

- Permitir que un proveedor externo por cuenta propia que solo tiene una cuenta de correo electrónico acceda a los recursos de Azure para la realización de un proyecto

- Permitir que un asociado externo administre determinados recursos o una suscripción completa.

- Permitir que los ingenieros del servicio de soporte técnico que no están en su organización (por ejemplo, el soporte técnico de Microsoft) accedan temporalmente a los recursos de Azure para solucionar problemas

Diferencias de permisos entre usuarios miembros y usuarios invitados

Los usuarios de un directorio de tipo miembro (usuarios miembros) tienen permisos diferentes de forma predeterminada respecto a los usuarios invitados desde otro directorio como invitados de colaboración B2B (usuarios invitados). Por ejemplo, los usuarios miembros pueden leer casi toda la información del directorio, mientras que los usuarios invitados tienen permisos de directorio restringidos. Para obtener más información sobre los usuarios miembros y los usuarios invitados, consulte ¿Cuáles son los permisos de usuario predeterminados en Microsoft Entra ID?

Invitar a un usuario externo al directorio

Siga estos pasos para invitar a un usuario externo al directorio en Microsoft Entra ID.

Inicie sesión en Azure Portal.

Asegúrese de que los valores de colaboración externa de la organización se configuren de forma que le permita invitar a usuarios externos. Para más información, consulte Configuración de la colaboración externa.

Seleccione Microsoft Entra ID>Usuarios.

Seleccione Nuevo usuario>Invitar a un usuario externo.

Siga los pasos para invitar a un usuario externo. Para más información, consulte Incorporación de usuarios de colaboración B2B de Microsoft Entra en Azure Portal.

Después de invitar a un usuario externo al directorio, puede enviarle un vínculo directo a una aplicación compartida, o bien el usuario externo puede seleccionar el vínculo de aceptación de la invitación en el correo electrónico de invitación.

Para que el usuario externo pueda acceder a su directorio, debe completar el proceso de invitación.

Para obtener más información sobre el proceso de invitación, consulte Canje de invitación de colaboración de Microsoft Entra B2B.

Asignación de un rol a un usuario externo

En RBAC, para conceder acceso es preciso asignar un rol. Para asignar un rol a un usuario externo, siga los mismos pasos que para un usuario miembro, un grupo, una entidad de servicio o una identidad administrada. Siga estos pasos para asignar un rol a un usuario externo en distintos ámbitos.

Inicie sesión en Azure Portal.

En el cuadro Buscar de la parte superior, busque el ámbito al que quiere conceder acceso. Por ejemplo, busque Grupos de administración, Suscripciones, Grupos de recursos o un recurso específico.

Seleccione el recurso específico de ese ámbito.

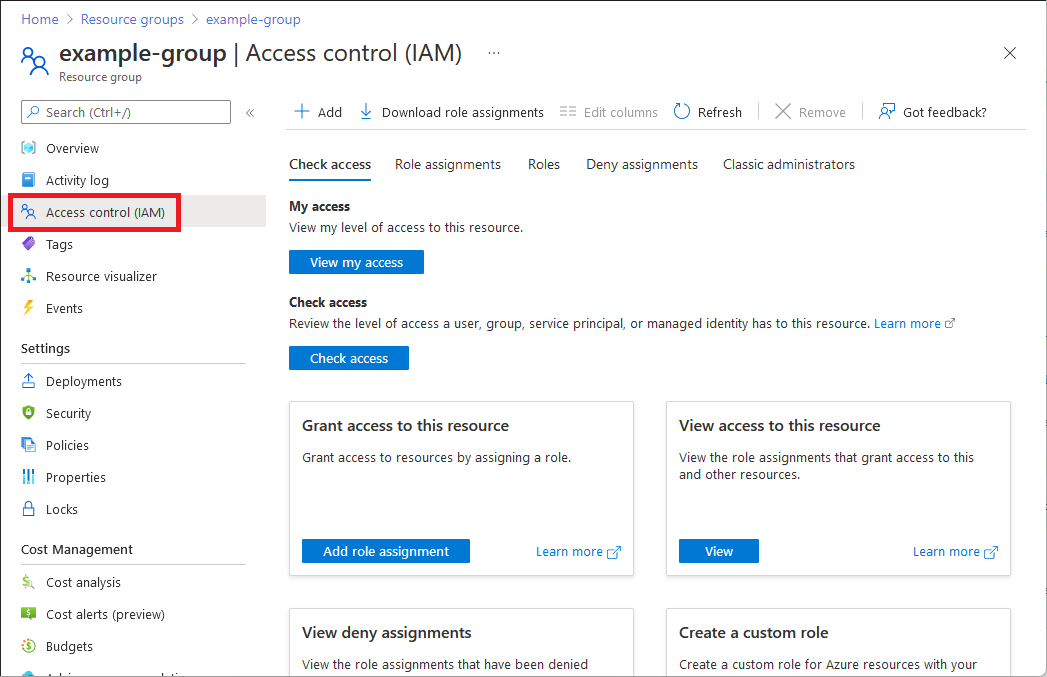

Seleccione Access Control (IAM) .

A continuación se muestra un ejemplo de la página Control de acceso (IAM) de un grupo de recursos.

Seleccione la pestaña Asignaciones de roles para ver las asignaciones de roles en este ámbito.

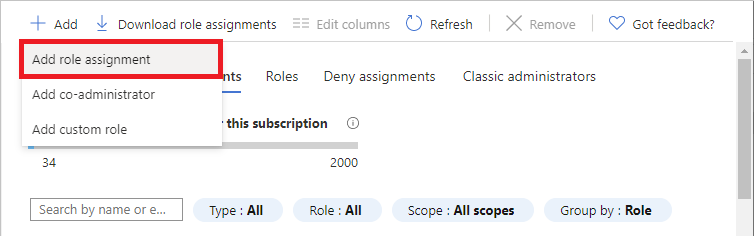

Seleccione Agregar>Agregar asignación de roles.

Si no tiene permisos para asignar roles, la opción Agregar asignación de roles se deshabilitará.

Se abre la página Agregar asignación de roles.

En la pestaña Rol, seleccione un rol como Colaborador de la máquina virtual.

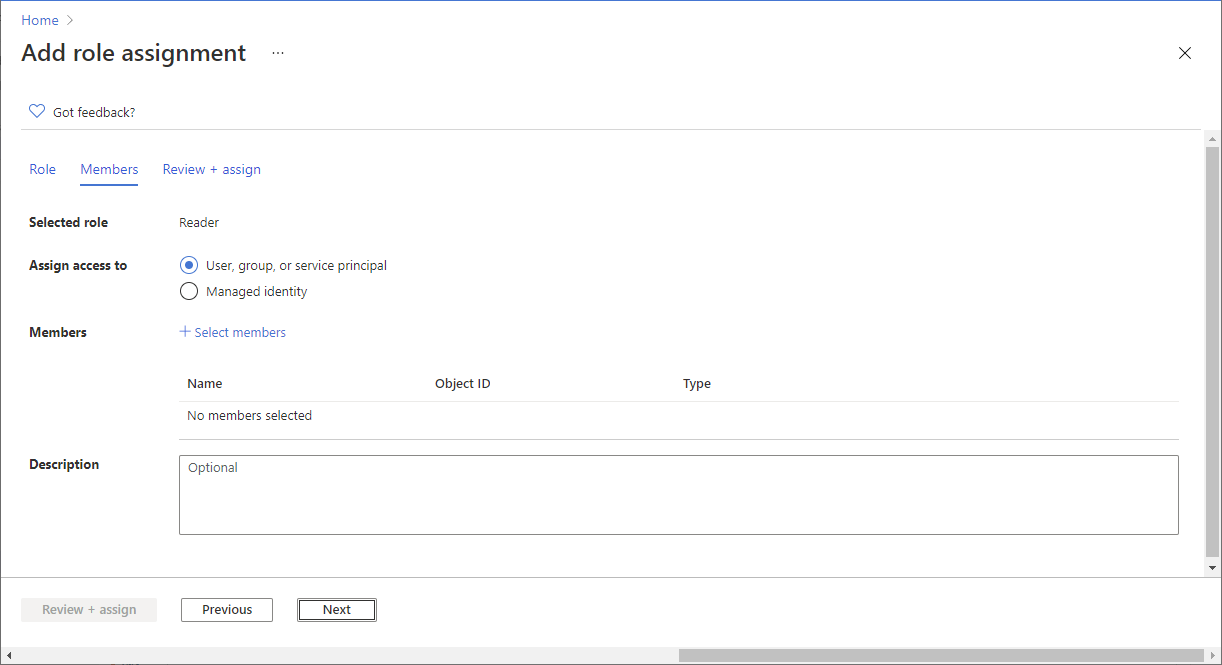

En la pestaña Miembros, seleccione Usuario, grupo o entidad de servicio.

Seleccione Seleccionar miembros.

Busque y seleccione el usuario externo. Si no ve el usuario en la lista, puede escribir en el cuadro Seleccionar a fin de buscar nombres para mostrar y direcciones de correo electrónico en el directorio.

Puede escribir en el cuadro Seleccionar para buscar en el directorio por nombre para mostrar o dirección de correo electrónico.

Elija Seleccionar para agregar el usuario externo a la lista Miembros.

En la pestaña Revisar y asignar, seleccione Revisar y asignar.

Transcurridos unos instantes, al usuario externo se le asigna el rol en el ámbito seleccionado.

Asignación de un rol a un usuario externo que todavía no está en el directorio

Para asignar un rol a un usuario externo, siga los mismos pasos que para un usuario miembro, un grupo, una entidad de servicio o una identidad administrada.

Si el usuario externo todavía no está en el directorio, puede invitarlo directamente desde el panel Seleccionar miembros.

Inicie sesión en Azure Portal.

En el cuadro Buscar de la parte superior, busque el ámbito al que quiere conceder acceso. Por ejemplo, busque Grupos de administración, Suscripciones, Grupos de recursos o un recurso específico.

Seleccione el recurso específico de ese ámbito.

Seleccione Access Control (IAM) .

Seleccione Agregar>Agregar asignación de roles.

Si no tiene permisos para asignar roles, la opción Agregar asignación de roles se deshabilitará.

Se abre la página Agregar asignación de roles.

En la pestaña Rol, seleccione un rol como Colaborador de la máquina virtual.

En la pestaña Miembros, seleccione Usuario, grupo o entidad de servicio.

Seleccione Seleccionar miembros.

En el cuadro Seleccionar, escriba la dirección de correo electrónico de la persona a la que quiera invitar y seleccione esa persona.

Elija Seleccionar para agregar el usuario externo a la lista Miembros.

En la pestaña Revisar y asignar, seleccione Revisar y asignar para agregar el usuario externo al directorio, asignar el rol y enviar una invitación.

Transcurridos unos instantes, verá una notificación de la asignación de roles e información sobre la invitación.

Para invitar manualmente al usuario externo, haga clic con el botón derecho y copie el vínculo de invitación de la notificación. No seleccione el vínculo de invitación porque eso inicia el proceso de invitación.

El vínculo de invitación tendrá el siguiente formato:

https://login.microsoftonline.com/redeem?rd=https%3a%2f%2finvitations.microsoft.com%2fredeem%2f%3ftenant%3d0000...Envíe el vínculo de invitación al usuario externo para completar el proceso de invitación.

Para obtener más información sobre el proceso de invitación, consulte Canje de invitación de colaboración de Microsoft Entra B2B.

Quitar un usuario externo del directorio

Antes de quitar un usuario externo de un directorio, primero debe quitar las asignaciones de roles de dicho usuario externo. Siga estos pasos para eliminar un usuario externo de un directorio.

Abra Control de acceso (IAM) en un ámbito como, por ejemplo, un grupo de administración, suscripción, grupo de recursos o recurso, en el que el usuario externo tenga una asignación de roles.

Seleccione la pestaña Asignaciones de roles para ver todas las asignaciones de roles.

En la lista de asignaciones de roles, agregue una marca de verificación junto al usuario externo con la asignación de roles que quiera quitar.

Seleccione Quitar.

En el mensaje de eliminación de asignación de roles que aparece, seleccione Sí.

Seleccione la pestaña Administradores clásicos.

Si el usuario externo tiene una asignación de Coadministrador, agregue una marca de verificación junto al usuario externo y seleccione Quitar.

En la barra de navegación de la izquierda, seleccione Microsoft Entra ID>Usuarios.

Seleccione el usuario externo que quiere quitar.

Seleccione Eliminar.

En el mensaje de eliminación que aparece, seleccione Sí.

Solución de problemas

El usuario externo no puede examinar el directorio

Los usuarios externos tienen permisos de directorio restringidos. Por ejemplo, los usuarios externos no pueden examinar el directorio ni buscar grupos o aplicaciones. Para obtener más información, consulte ¿Cuáles son los permisos de usuario predeterminados en Microsoft Entra ID?

Si un usuario externo necesita privilegios adicionales en el directorio, puede asignar un rol de Microsoft Entra a ese usuario. Si realmente quiere que un usuario externo tenga acceso de lectura completo al directorio, puede agregar el usuario externo al rol Lectores de directorio en Microsoft Entra ID. Para más información, consulte Incorporación de usuarios de colaboración B2B de Microsoft Entra en Azure Portal.

El usuario externo no puede examinar usuarios, grupos ni entidades de servicio para asignar roles

Los usuarios externos tienen permisos de directorio restringidos. Incluso si un usuario externo es Propietario en un ámbito, si intenta asignar un rol para conceder acceso a otra persona, no puede examinar la lista de usuarios, grupos o entidades de servicio.

Si el usuario externo conoce el nombre de inicio de sesión exacto de alguien del directorio, puede conceder acceso. Si realmente quiere que un usuario externo tenga acceso de lectura completo al directorio, puede agregar el usuario externo al rol Lectores de directorio en Microsoft Entra ID. Para más información, consulte Incorporación de usuarios de colaboración B2B de Microsoft Entra en Azure Portal.

El usuario externo no puede registrar aplicaciones ni crear entidades de servicio

Los usuarios externos tienen permisos de directorio restringidos. Si un usuario externo necesita poder registrar aplicaciones o crear entidades de servicio, puede agregar el usuario externo al rol Desarrollador de aplicaciones en Microsoft Entra ID. Para más información, consulte Incorporación de usuarios de colaboración B2B de Microsoft Entra en Azure Portal.

El usuario externo no ve el nuevo directorio

Si a un usuario externo se le ha concedido acceso a un directorio, pero no ve el nuevo directorio en Azure Portal cuando intenta cambiar en su página Directorios, asegúrese de que el usuario externo haya completado el proceso de invitación. Para obtener más información sobre el proceso de invitación, consulte Canje de invitación de colaboración de Microsoft Entra B2B.

El usuario externo no ve los recursos

Si a un usuario externo se le ha concedido acceso a un directorio, pero no ve los recursos a los que se le ha concedido acceso en Azure Portal, asegúrese de que el usuario externo haya seleccionado el directorio correcto. Un usuario externo puede tener acceso a varios directorios. Para cambiar de directorio, en la parte superior izquierda, seleccione Configuración>Directorios y después seleccione el directorio adecuado.