Pasos para asignar un rol de Azure

El control de acceso basado en rol (RBAC) de Azure es el sistema de autorización que puede utilizar para administrar el acceso a los recursos de Azure. Para conceder acceso, debe asignar roles a usuarios, grupos, entidades de servicio o identidades administradas en un ámbito determinado. En este artículo se describen los pasos generales para asignar roles de Azure mediante Azure Portal, Azure PowerShell, la CLI de Azureo la API REST.

Paso 1: determinar quién necesita acceso

En primer lugar, debe determinar quién necesita acceso. Puede asignar un rol a un usuario, grupo, entidad de servicio o identidad administrada. Esto también se denomina una entidad de seguridad.

- Usuario: persona que tiene un perfil en Microsoft Entra ID. También puede asignar roles a usuarios de otros inquilinos. Para obtener información sobre los usuarios de otras organizaciones, consulte Microsoft Entra B2B.

- Grupo: un conjunto de usuarios creados en Microsoft Entra ID. Cuando se asigna un rol a un grupo, todos los usuarios dentro de ese grupo tienen ese rol.

- Entidad de servicio: identidad de seguridad que las aplicaciones o los servicios usan para acceder a recursos específicos de Azure. Puede considerarla como una identidad de usuario (nombre de usuario y contraseña o certificado) de una aplicación.

- Identidad administrada: identidad de Microsoft Entra ID administrada automáticamente por Azure. Normalmente, se usan identidades administradas cuando se desarrollan aplicaciones en la nube para administrar las credenciales para la autenticación en los servicios de Azure.

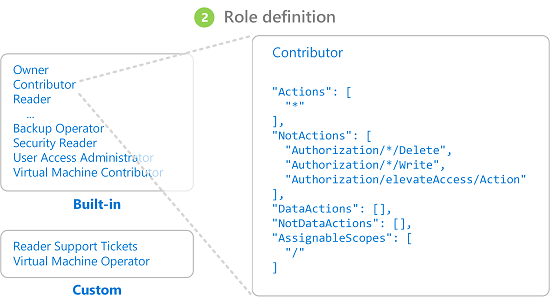

Paso 2: Selecciona el rol apropiado

Los permisos se agrupan en una definición de roles. Suele denominarse un rol. Puede seleccionar en una lista de varios roles integrados. Si los roles integrados no cumplen las necesidades específicas de su organización, puede crear sus propios roles personalizados.

Los roles se organizan en roles de función de trabajo y roles de administrador con privilegios.

Rol de función de trabajo

Los roles de función de trabajo permiten la administración de recursos específicos de Azure. Por ejemplo, el rol Colaborador de máquina virtual permite al usuario crear y administrar máquinas virtuales. Para seleccionar el rol de función de trabajo adecuado, siga estos pasos:

Empiece por este completo artículo, Roles integrados de Azure. La tabla que aparece en la parte superior del artículo es un índice de los detalles que aparecerán más adelante en el artículo.

En ese artículo, vaya a la categoría de servicio (por ejemplo, proceso, almacenamiento y bases de datos) del recurso al que quiere conceder permisos. La forma más fácil de encontrar lo que busca es normalmente buscar en la página una palabra clave significativa, como "blob", "máquina virtual", etc.

Revise los roles enumerados en la categoría de servicio e identifique las acciones específicas que necesite. De nuevo, empiece siempre por el rol más restrictivo.

Por ejemplo, si una entidad de seguridad necesita leer blobs en una cuenta de Azure Storage, pero no necesita obtener acceso de escritura, seleccione el rol Lector de datos de blobs de almacenamiento en lugar de Colaborador de datos de blobs de almacenamiento (en ningún caso seleccione el rol Propietario de datos de blobs de almacenamiento). Siempre puede actualizar las asignaciones de roles más adelante según sea necesario.

Si no encuentra un rol adecuado, puede crear un rol personalizado.

Rol de administrador con privilegios

Los roles de administrador con privilegios son roles que conceden acceso de administrador con privilegios, como la capacidad de administrar recursos de Azure o asignar roles a otros usuarios. Los siguientes roles se consideran con privilegios y se aplican a todos los tipos de recursos.

| Rol de Azure | Permisos |

|---|---|

| Propietario |

|

| Colaborador |

|

| Administrador de reservas |

|

| Administrador de control de acceso basado en roles |

|

| Administrador de acceso de usuario |

|

Para conocer los procedimientos recomendados al usar asignaciones de roles de administrador con privilegios, consulte Procedimientos recomendados para RBAC de Azure. Para obtener más información, consulte Definición de roles de administrador con privilegios.

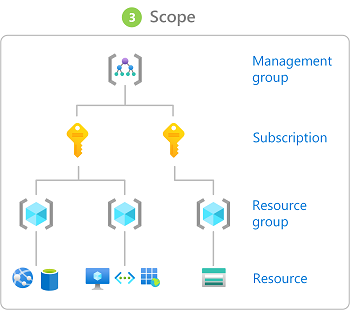

Paso 3: Identificación del ámbito necesario

Ámbito es el conjunto de recursos al que se aplica el acceso. En Azure, puede especificar un ámbito en cuatro niveles: grupo de administración, suscripción, grupo de recursos y recurso. Los ámbitos se estructuran en una relación de elementos primarios y secundarios. Cada nivel de jerarquía hace que el ámbito sea más específico. Puede asignar roles en cualquiera de estos niveles de ámbito. El nivel que seleccione determina el grado de amplitud con que se aplica el rol. Los niveles inferiores heredan los permisos de rol de los niveles superiores.

Si asigna un rol a un ámbito primario, esos permisos se heredan en los ámbitos secundarios. Por ejemplo:

- Si asigna el rol Lector a un usuario del ámbito del grupo de administración, ese usuario puede leer todo en todas las suscripciones del grupo de administración.

- Si asigna el rol Lector de facturación a un grupo en el ámbito de la suscripción, los miembros de ese grupo pueden leer los datos de facturación cada grupo de recursos y cada recurso de la suscripción.

- Si asigna el rol Colaborador a una aplicación en el ámbito del grupo de recursos, puede administrar recursos de todos los tipos en ese grupo de recursos, pero no otros grupo de recursos de la suscripción.

Se recomienda conceder a las entidades de seguridad los privilegios mínimos que necesitan para realizar su trabajo. Evite la asignación de roles más amplios en ámbitos más amplios, aunque en principio pueda parecer más práctico. Al limitar los roles y los ámbitos, se limitan los recursos en peligro si la entidad de seguridad llegara a verse comprometida. Para obtener más información, consulte Comprender el ámbito.

Paso 4: Comprobación de los requisitos previos

Para asignar roles, debe iniciar sesión con un usuario al que se le haya asignado un rol que tenga permiso de escritura para asignar roles, como Administrador de control de acceso basado en roles en el ámbito al que está intentando asignar el rol. Del mismo modo, para eliminar una asignación de roles, debes tener el permiso Eliminar de las asignaciones de roles.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Si la cuenta de usuario no tiene permisos para asignar un rol dentro de la suscripción, verá un mensaje de error indicando que su cuenta "no tiene autorización para realizar la acción 'Microsoft.Authorization/roleAssignments/write'". En este caso, póngase en contacto con los administradores de la suscripción, ya que ellos pueden asignar los permisos en su nombre.

Si usa una entidad de servicio para asignar roles, puede obtener el error "No tiene privilegios suficientes para completar la operación". Es probable que este error se deba a que Azure está intentando buscar la identidad del receptor en Microsoft Entra ID y la entidad de servicio no puede leer Microsoft Entra ID de forma predeterminada. En este caso, debe conceder permisos a la entidad de servicio para leer datos en el directorio. Como alternativa, si estás usando la CLI de Azure, puedes crear la asignación de roles con el identificador de objeto del usuario asignado para omitir la búsqueda de Microsoft Entra. Para más información, consulte Solución de problemas de RBAC de Azure.

Paso 5: Asignación de un rol

Una vez que conozca la entidad de seguridad, el rol y el ámbito, podrá asignar el rol. Puede asignar roles mediante Azure Portal, Azure PowerShell, la CLI de Azure, los SDK de Azure o las API REST.

Puede tener hasta 4000 asignaciones de roles en cada suscripción. Este límite incluye las asignaciones de roles en los ámbitos de suscripción, grupo de recursos y recurso. Las asignaciones de funciones aptas y las asignaciones de roles programadas en el futuro no cuentan para este límite. Puede tener un máximo de 500 asignaciones de roles en cada grupo de administración. Para más información, consulte Solución de problemas de límites de RBAC de Azure.

Consulte los artículos siguientes para conocer los pasos detallados sobre cómo asignar roles.

- Asignación de roles de Azure mediante Azure Portal

- Asignación de roles de Azure mediante Azure PowerShell

- Asignación de roles de Azure mediante la CLI de Azure

- Asignación de roles de Azure mediante la API REST