Reglas de análisis programadas en Microsoft Sentinel

El tipo más común de regla de análisis, las reglas Programadas, se basan en Consultas de Kusto configuradas para ejecutarse a intervalos regulares y examinar datos sin procesar de un periodo definido. Las consultas pueden realizar operaciones estadísticas complejas en sus datos de destino, mostrando líneas base y valores atípicos en grupos de eventos. Si el número de resultados capturados por la consulta supera el umbral configurado en la regla, la regla genera una alerta.

Este artículo le ayuda a comprender cómo se compilan las reglas de análisis programadas y le presenta todas las opciones de configuración y sus significados. La información de este artículo es útil en dos escenarios:

Crear una regla de análisis a partir de una plantilla: usar la lógica de consulta y la configuración de programación y búsqueda, tal como se define en la plantilla, o personalizarlas para crear nuevas reglas.

Crear una regla de análisis desde cero: cree su propia consulta y regla desde cero. Para ello de forma eficaz, debe tener una base exhaustiva de ciencia de datos y en el lenguaje de consulta Kusto.

Importante

Microsoft Sentinel ahora está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Plantillas de regla de Analytics

Las consultas de las plantillas de reglas programadas se escribieron por expertos en seguridad y ciencia de datos, ya sea de Microsoft o del proveedor de la solución que proporciona la plantilla.

Use una plantilla de regla de análisis seleccionando un nombre de plantilla en la lista de plantillas y creando una regla basada en ella.

Cada plantilla tiene una lista de orígenes de datos necesarios. Al abrir la plantilla, se comprueba automáticamente la disponibilidad de los orígenes de datos. La disponibilidad significa que el origen de datos está conectado y que los datos se ingieren periódicamente a través de él. Si alguno de los orígenes de datos necesarios no está disponible, no podrá crear la regla y es posible que también vea un mensaje de error al respecto.

Al crear una regla a partir de una plantilla, el Asistente para la creación de reglas se abre en función de la plantilla seleccionada. Todos los detalles se rellenan automáticamente y puede personalizar la lógica y otras opciones de configuración de reglas para adaptarse mejor a sus necesidades específicas. Este proceso puede repetirse para crear reglas adicionales en función de la plantilla. Cuando llegue al final del asistente para la creación de reglas, se validan las personalizaciones y se crea la regla. Las nuevas reglas aparecen en la pestaña Reglas activas de la página Análisis. Del mismo modo, en la pestaña Plantillas de regla, la plantilla a partir de la que creó la regla ahora se muestra con la etiqueta In use.

Los autores mantienen constantemente las plantillas de reglas de análisis, ya sea para corregir errores o para refinar la consulta. Cuando una plantilla recibe una actualización, las reglas basadas en esa plantilla se muestran con la etiqueta Update y tiene la oportunidad de modificar esas reglas para incluir los cambios realizados en la plantilla. También puede revertir los cambios realizados en una regla a su versión original basada en plantillas. Para obtener más información, consulte Administración de versiones de plantilla para las reglas de análisis programados en Microsoft Sentinel.

Después de familiarizarse con las opciones de configuración de este artículo, consulte Creación de reglas de análisis programadas a partir de plantillas.

En el resto de este artículo se explican todas las posibilidades para personalizar la configuración de las reglas.

Configuración de reglas de análisis

En esta sección se explican las consideraciones clave que debe tener en cuenta antes de empezar a configurar las reglas.

Nombre y detalles de la regla de análisis

La primera página del Asistente para reglas de análisis contiene la información básica de la regla.

Nombre: el nombre de la regla tal como aparece en la lista de reglas y en los filtros basados en reglas. El nombre debe ser único para el área de trabajo.

Descripción: una descripción de texto libre del propósito de la regla.

Identificador: el GUID de la regla como un recurso de Azure, que se usa en las solicitudes y respuestas de API, entre otras cosas. Este GUID solo se asigna cuando se crea la regla, por lo que solo se muestra cuando se edita una regla existente. Como es un campo de solo lectura, se muestra como atenuado y no se puede cambiar. Todavía no existe al crear una nueva regla, ya sea desde una plantilla o desde cero.

Gravedad: clasificación para proporcionar las alertas generadas por esta regla. La gravedad de una actividad es un cálculo del posible impacto negativo de la aparición de la actividad.

| severity | Descripción |

|---|---|

| Informativo | No afecta al sistema, pero la información podría ser indicativo de los pasos futuros planeados por un actor de amenazas. |

| Baja | El impacto inmediato sería mínimo. Es probable que un actor de amenazas tenga que llevar a cabo varios pasos antes de lograr un impacto en un entorno. |

| Mediano | El actor de amenazas podría tener algún impacto en el entorno con esta actividad, pero sería limitado en el ámbito o requeriría actividad adicional. |

| Alta | La actividad identificada proporciona al actor de amenazas acceso amplio para realizar acciones en el entorno o se desencadena mediante el impacto en el entorno. |

Los valores predeterminados del nivel de gravedad no son una garantía del nivel de impacto actual o ambiental. Personalice los detalles de alerta para personalizar la gravedad, las tácticas y otras propiedades de una instancia determinada de una alerta con los valores de los campos pertinentes de una salida de consulta.

Las definiciones de gravedad de las plantillas de reglas de análisis de Microsoft Sentinel solo son relevantes para las alertas creadas por las reglas de análisis. Para las alertas ingeridas desde otros servicios, el servicio de seguridad de origen define la gravedad.

MITRE ATT&CK: especificación de las tácticas y técnicas de ataque representadas por las actividades capturadas por esta regla. Se basan en las tácticas y técnicas del marco de MITRE ATT&CK®.

Las tácticas y técnicas de MITRE ATT&CK definidas aquí en la regla se aplican a las alertas generadas por la regla. También se aplican a los incidentes creados a partir de estas alertas.

Para obtener más información sobre cómo maximizar la cobertura del panorama de amenazas de MITRE ATT&CK, consulte Cobertura de seguridad mediante el marco MITRE ATT&CK®.

Estado: Cuando cree la regla, el valor predeterminado del campo Status (Estado) es Enabled (Habilitado), lo que significa que se ejecutará inmediatamente después de que termine de crearla. Si no quiere que se ejecute inmediatamente, tiene dos opciones:

- Seleccione Deshabilitado y la regla se crea sin ejecutar. Cuando quiera que se ejecute la regla, la puede encontrar en la pestaña Reglas activas y habilitarla desde allí.

- Programe la regla para que se ejecute por primera vez en una fecha y hora específicas. Este método se encuentra actualmente en VERSIÓN PRELIMINAR. Consulte Programación de consultas más adelante en este artículo.

Consulta de regla

Esta es la esencia de la regla: decide qué información se encuentra en las alertas creadas por esta regla y cómo se organiza la información. Esta configuración tiene efectos de seguimiento sobre el aspecto de los incidentes resultantes y lo fácil o difícil que son de investigar, corregir y resolver. Es importante hacer que las alertas sean tan enriquecidas como sea posible y que esa información sea fácilmente accesible.

Vea o escriba la consulta de Kusto que analiza los datos de registro sin procesar. Si va a crear una regla desde cero, es una buena idea planear y diseñar la consulta antes de abrir este asistente. Puede compilar y probar consultas en la página Registros.

Todo lo que escribe en la ventana de consulta de reglas se valida al instante, por lo que se descubre inmediatamente si comete algún error.

Procedimientos recomendados para las consultas de reglas de análisis

Recomendamos que use un analizador de Modelo avanzado de información de seguridad (ASIM) como origen de consulta, en lugar de usar una tabla nativa. Esto garantizará que la consulta admita cualquier origen de datos o familia de orígenes de datos relevante, actuales o futuros, en lugar de un origen de datos único.

La longitud de la consulta debe ser de entre 1 y 10 000 caracteres y no puede contener "

search *" ni "union *". Puede usar funciones definidas por el usuario para superar la limitación de longitud de consulta, ya que una sola función puede reemplazar docenas de líneas de código.No se admite el uso de funciones ADX para crear consultas de Azure Data Explorer en la ventana de consulta de Log Analytics.

Al usar la función

bag_unpacken una consulta, si se proyectan las columnas como campos mediante "project field1" y la columna no existe, se producirá un error en la consulta. Para evitar que esto suceda, debe proyectar la columna de la siguiente manera:project field1 = column_ifexists("field1","")

Para obtener más ayuda para crear consultas de Kusto, consulte Lenguaje de consulta Kusto en Microsoft Sentinel y Procedimientos recomendados para consultas del Lenguaje de consulta Kusto.

Mejora de alertas

Si desea que las alertas muestren sus hallazgos para que puedan ser visibles inmediatamente en incidentes y realizar un seguimiento e investigar correctamente, use la configuración de mejora de alertas para exponer toda la información importante de las alertas.

Esta mejora de alertas tiene la ventaja adicional de presentar los resultados de una manera fácilmente visible y accesible.

Hay tres tipos de mejoras de alerta que puede configurar:

- Asignación de entidades

- Detalles personalizados

- Detalles de alerta (también conocidos como contenido dinámico)

Asignación de entidades

Las entidades son los jugadores de cualquier lado de cualquier historia de ataque. Identificar todas las entidades de una alerta es esencial para detectar e investigar amenazas. Para asegurarse de que Microsoft Sentinel identifica las entidades de los datos sin procesar, debe asignar los tipos de entidad reconocidos por Microsoft Sentinel a los campos de los resultados de la consulta. Esta asignación integra las entidades identificadas en el campo Entidades del esquema de alertas.

Para más información sobre la asignación de entidades y para obtener instrucciones completas, consulte Asignación de campos de datos a entidades en Microsoft Sentinel.

Detalles personalizados

De forma predeterminada, en los incidentes solo son visibles las entidades de alerta y los metadatos, sin explorar en profundidad los eventos sin procesar en los resultados de la consulta. Para proporcionar a otros campos de los resultados de la consulta visibilidad inmediata en las alertas e incidentes, defínalos como detalles personalizados. Microsoft Sentinel integra estos detalles personalizados en el campo ExtendedProperties de las alertas, lo que hace que se muestren por adelantado en las alertas y en los incidentes creados a partir de esas alertas.

Para obtener más información sobre cómo mostrar detalles personalizados y obtener instrucciones completas, consulta Exposición de detalles de eventos personalizados de alertas en Microsoft Sentinel.

Detalles de alerta

Esta opción permite personalizar las propiedades de las alertas, que de otro modo serían estándar, en función del contenido de varios campos de cada alerta individual. Estas personalizaciones se integran en el campo ExtendedProperties de las alertas. Por ejemplo, puede personalizar el nombre o la descripción de la alerta para incluir un nombre de usuario o una dirección IP en la alerta.

Para obtener más información sobre cómo personalizar los detalles de las alertas y obtener instrucciones completas, consulte Personalización de los detalles de alertas en Microsoft Sentinel.

Nota:

En la plataforma de operaciones de seguridad unificadas, el motor de correlación de Defender XDR solo se encarga de asignar nombres a incidentes, por lo que los nombres de alerta personalizados se pueden invalidar cuando se crean incidentes a partir de estas alertas.

Programación de consultas

Los parámetros siguientes determinan con qué frecuencia se ejecutará la regla programada y qué período de tiempo examinará cada vez que se ejecute.

| Configuración | Comportamiento |

|---|---|

| Ejecutar consulta cada | Controla el intervalo de consulta: frecuencia con la que se ejecuta la consulta. |

| Buscar datos del último | Determina el período de búsqueda: el período de tiempo cubierto por la consulta. |

El intervalo permitido para ambos parámetros es de 5 minutos a 14 días.

El intervalo de consulta debe ser menor o igual que el período de búsqueda. Si es más corto, los períodos de consulta se superpondrán, lo que puede provocar cierta duplicación de resultados. Sin embargo, la validación de reglas no permitirá establecer un intervalo superior al período de búsqueda, ya que eso daría lugar a vacíos en la cobertura.

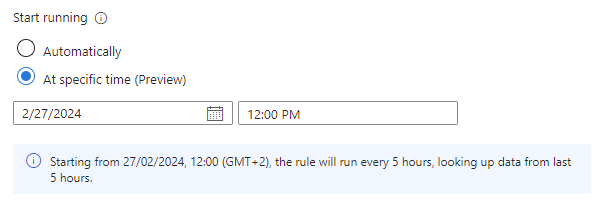

La opción Iniciar ejecución, ahora en versión preliminar, permite crear una regla con el estado Habilitado, pero retrasar su primera ejecución hasta una fecha y hora predeterminadas. Esta configuración es útil si desea que se ejecuten las reglas según cuándo se espera que se ingieren datos desde el origen o cuando los analistas de SOC inicien su día laboral.

| Configuración | Comportamiento |

|---|---|

| Automáticamente | La regla se ejecutará por primera vez inmediatamente después de su creación y, posteriormente, en el intervalo establecido en Ejecutar la consulta cada. |

| En un momento específico (versión preliminar) | Establezca una fecha y hora para que la regla se ejecute por primera vez, después de lo cual se ejecutará en el intervalo establecido en la opción Ejecutar consulta cada. |

La hora de inicio de la ejecución debe estar comprendida entre los 10 minutos y los 30 días posteriores a la hora de creación (o habilitación) de la regla.

La línea de texto de la opción Iniciar ejecución (con el icono de información a la izquierda) resume la programación de consultas actual y la configuración de búsqueda.

Nota:

Retraso de la ingesta

Para tener en cuenta la latencia que puede producirse entre la generación de un evento en el origen y su ingesta en Microsoft Sentinel, y para garantizar una cobertura completa sin duplicación de datos, Microsoft Sentinel ejecuta reglas de análisis programadas con un retraso de cinco minutos desde su hora programada.

Para más información, consulte Control del retraso de ingesta en las reglas de análisis programadas.

Umbral de alerta

Muchos tipos de eventos de seguridad son normales o incluso se esperan en números pequeños, pero son un signo de una amenaza en números mayores. Diferentes escalas de grandes números pueden significar diferentes tipos de amenazas. Por ejemplo, dos o tres intentos de inicio de sesión erróneos en el espacio de un minuto es un signo de un usuario que no recuerda una contraseña, pero cincuenta en un minuto podría ser un signo de un ataque humano y probablemente mil es un ataque automatizado.

Según el tipo de actividad que intenta detectar la regla, puede establecer un número mínimo de eventos (resultados de consulta) necesarios para desencadenar una alerta. El umbral se aplica por separado a cada vez que se ejecuta la regla, no colectivamente.

El umbral también se puede establecer en un número máximo de resultados o en un número exacto.

Agrupación de eventos

Hay dos maneras de controlar la agrupación de eventos en alertas:

Agrupar todos los eventos en una sola alerta: este es el valor predeterminado. La regla genera una única alerta cada vez que se ejecuta, siempre y cuando la consulta devuelva más resultados de los especificados en el umbral de alerta como se explica en la sección anterior. Esta única alerta resume todos los eventos devueltos en los resultados de la consulta.

Desencadenar una alerta para cada evento: la regla genera una alerta única para cada evento (resultado) devuelto por la consulta. Este modo resulta útil si desea que los eventos se muestren individualmente, o si desea agruparlos por determinados parámetros por usuario, nombre de host o cualquier otro elemento. Puede definir estos parámetros en la consulta. |

Las reglas de análisis pueden generar hasta 150 alertas. Si Agrupación de eventos se establece en Desencadenar una alerta para cada evento y la consulta de la regla devuelve más de 150 eventos, los primeros 149 eventos generarán una alerta única (de 149 alertas) y la alerta 150 resumirá todo el conjunto de eventos devueltos. En otras palabras, la alerta 150 es la que se habría generado si la opción Agrupación de eventos se hubiera establecido en Agrupar todos los eventos en una sola alerta.

La configuración Desencadenar una alerta para cada evento puede provocar un problema por el que los resultados de la consulta parecen que faltan o difieren de lo esperado. Para obtener más información sobre este escenario, consulte Solución de problemas de reglas de análisis en Microsoft Sentinel | Problema: no aparecen eventos en los resultados de la consulta.

Supresión

Si desea que esta regla deje de funcionar durante un período de tiempo después de generar una alerta, active la opción Detener la ejecución de la consulta después de generar la alerta. A continuación, debe establecer Detener la ejecución de la consulta durante a la cantidad de tiempo que la consulta debe dejar de ejecutarse, hasta 24 horas.

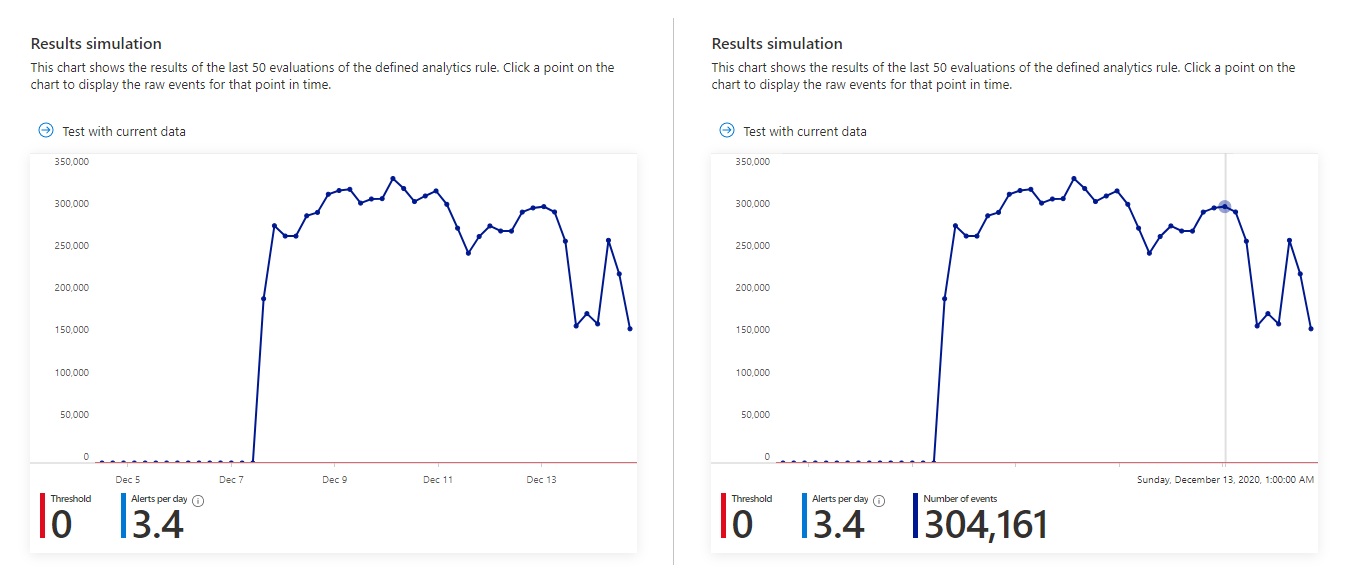

Simulación de resultados

El asistente para reglas de análisis permite probar su eficacia ejecutándolo en el conjunto de datos actual. Al ejecutar la prueba, la ventana Simulación de resultados muestra un gráfico de los resultados que la consulta habría generado durante las últimas 50 veces que se habría ejecutado, según la programación definida actualmente. Si modifica la consulta, puede volver a ejecutar la prueba para actualizar el gráfico. El gráfico muestra el número de resultados durante el período de tiempo definido, que viene determinado por la programación de consulta definida.

Este es el aspecto que podría tener la simulación de resultados en la consulta de la captura de pantalla anterior. El lado izquierdo es la vista predeterminada, mientras que el lado derecho es lo que se ve al mantener el mouse sobre un momento dado del gráfico.

Si ve que la consulta desencadenaría demasiadas alertas o demasiado frecuentes, puede experimentar con la configuración de programación y umbral y volver a ejecutar la simulación.

Configuración de los incidentes

Elija si Microsoft Sentinel convierte las alertas en incidentes accionables.

La creación de incidentes está habilitada de forma predeterminada. Microsoft Sentinel crea un único incidente independiente de cada alerta generada por la regla.

Si no desea que esta regla provoque la aparición de incidentes (por ejemplo, si esta regla es solo para recopilar información para su posterior análisis), seleccione Disabled (Deshabilitado).

Importante

Si ha incorporado Microsoft Sentinel a la plataforma de operaciones de seguridad unificada, Microsoft Defender XDR es responsable de crear incidentes. Sin embargo, si desea que Defender XDR cree incidentes para esta alerta, debe dejar esta opción Habilitada. Defender XDR toma la instrucción definida aquí.

Esto no se debe confundir con el tipo de regla de análisis de Seguridad de Microsoft que crea incidentes para las alertas generadas en los servicios de Microsoft Defender. Estas reglas se deshabilitan automáticamente al incorporar Microsoft Sentinel a la plataforma unificada de operaciones de seguridad.

Si desea que se cree un solo incidente a partir de un grupo de alertas, en lugar de uno para cada alerta, consulte la sección siguiente.

Agrupación de alertas

Elija si las alertas se agrupan en incidentes. De forma predeterminada, Microsoft Sentinel crea un incidente para cada alerta generada. En su lugar, tiene la opción de agrupar varias alertas en un único incidente.

El incidente se crea solo después de que se hayan generado todas las alertas. Todas las alertas se agregarán al incidente inmediatamente después de su creación.

Se pueden agrupar hasta 150 alertas en un solo incidente. Si hay más de 150 alertas generadas por una regla que las agrupa en un solo incidente, se generará un nuevo incidente con los mismos detalles del incidente que el original, y las alertas sobrantes se agruparán en el nuevo incidente.

Para agrupar alertas, establezca la configuración de agrupación de alertas en Habilitado.

Hay algunas opciones que se deben tener en cuenta al agrupar alertas:

Período de tiempo: de forma predeterminada, las alertas creadas hasta 5 horas después de la primera alerta de un incidente se agregan al mismo incidente. Después de 5 horas, se crea un nuevo incidente. Puede modificar este período de tiempo en cualquier lugar entre 5 minutos y 7 días.

Criterios de agrupación: elija cómo determinar qué alertas se incluyen en el grupo. En la tabla siguiente se muestran las posibles opciones:

Opción Descripción Agrupar las alertas en un solo incidente si todas las entidades coinciden Las alertas se agrupan si comparten los mismos valores entre todas las entidades asignadas, definidas antes. Esta es la configuración recomendada. Agrupar todas las alertas desencadenadas por esta regla en un único incidente Todas las alertas que genera esta regla se agrupan aunque no compartan valores idénticos. Agrupar las alertas en un solo incidente si las entidades seleccionadas y los detalles coinciden Las alertas se agrupan si comparten valores idénticos para todas las entidades asignadas, detalles de alerta y detalles personalizados que seleccione para esta configuración. Elija las entidades y los detalles de las listas desplegables que aparecen al seleccionar esta opción.

Es posible que quiera usar esta configuración si, por ejemplo, quiere crear incidentes independientes basados en las direcciones IP de origen o de destino, o si desea agrupar las alertas que coincidan con una entidad y gravedad específicas.

Nota: al seleccionar esta opción, debe tener al menos una entidad o detalle seleccionada para la regla. De lo contrario, se produce un error en la validación de la regla y no se crea la regla.Volver a abrir incidentes: si se ha resuelto y cerrado un incidente y, posteriormente, se genera otra alerta que habría pertenecido a ese incidente, establezca esta opción en Enabled (Habilitado) si quiere que el incidente cerrado se vuelva a abrir, o bien déjela como Disabled (Deshabilitado) si quiere que la alerta cree un incidente nuevo.

La opción para volver a abrir incidentes cerrados no está disponible si ha incorporado Microsoft Sentinel a la plataforma de operaciones de seguridad unificada.

Respuesta automatizada

Microsoft Sentinel le permite establecer respuestas automatizadas para que se produzcan cuando:

- Esta regla de análisis genera una alerta.

- Este análisis genera un incidente a partir de alertas generadas por esta regla de análisis.

- Un incidente se actualiza con las alertas generadas por esta regla de análisis.

Para obtener información sobre los diferentes tipos de respuestas que se pueden crear y automatizar, consulte Automatización de la respuesta a amenazas en Microsoft Sentinel con reglas de automatización.

En el encabezado Reglas de automatización, el asistente muestra una lista de las reglas de automatización ya definidas en todo el área de trabajo, cuyas condiciones se aplican a esta regla de análisis. Puede editar cualquiera de estas reglas existentes o puede crear una nueva regla de automatización que solo se aplique a esta regla de análisis.

Use reglas de automatización para realizar evaluaciones de prioridades básicas, asignaciones, flujos de trabajo y cierres de incidentes.

Automatice tareas más complejas e invoque respuestas de sistemas remotos para corregir amenazas mediante una llamada a los cuadernos de estrategias de estas reglas de automatización. Puede invocar cuadernos de estrategias para incidentes y también para alertas individuales.

Para obtener más información e instrucciones sobre cómo crear cuadernos de estrategias y reglas de automatización, consulte Automatizar las respuestas frente a amenazas.

Para obtener más información sobre cuándo usar el desencadenador creado por el incidente, el desencadenador actualizado por el incidente o el desencadenador creado por la alerta , consulte Uso de desencadenadores y acciones en los cuadernos de estrategias de Microsoft Sentinel.

En el encabezado Automatización de alertas (clásico), es posible que vea una lista de cuadernos de estrategias configurados para ejecutarse automáticamente mediante un método anterior debido a que estará en desuso en marzo de 2026. No puede agregar nada a esta lista. Los cuadernos de estrategias que se enumeran aquí deben tener reglas de automatización creadas, en función del desencadenador creado por alertas, para invocar los cuadernos de estrategias. Una vez hecho esto, seleccione los puntos suspensivos al final de la línea del cuaderno de estrategias que se muestra aquí y seleccione Quitar. Consulte Migración de cuadernos de estrategias de desencadenamiento de alertas de Microsoft Sentinel a reglas de automatización para ver las instrucciones completas.

Pasos siguientes

Al usar reglas de análisis de Microsoft Sentinel para detectar amenazas en su entorno, asegúrese de habilitar todas las reglas asociadas a los orígenes de datos conectados para garantizar una cobertura de seguridad completa para su entorno.

Para automatizar la habilitación de reglas, inserte reglas en Microsoft Sentinel mediante API y PowerShell, aunque para ello es necesario un trabajo adicional. Al usar la API o PowerShell, debe exportar las reglas a JSON antes de habilitar las reglas. La API o PowerShell pueden ser útiles al habilitar reglas en varias instancias de Microsoft Sentinel con una configuración idéntica en cada instancia.

Para más información, vea:

- Exportación de reglas de análisis a plantillas de ARM y su importación desde

- Solución de problemas de reglas de análisis en Microsoft Sentinel

- Exploración e investigación de incidentes en Microsoft Sentinel

- Entidades en Microsoft Sentinel

- Tutorial: Uso de cuadernos de estrategias con reglas de automatización en Microsoft Sentinel

Además, obtenga información de un ejemplo del uso de reglas de análisis personalizadas al supervisar Zoom con un conector personalizado.

Oharrak

Laster erabilgarri: 2024an, GitHub-eko arazoak edukiari buruzko oharrak bidaltzeko mekanismo gisa kenduko dugu apurka-apurka, eta oharrak bidaltzeko sistema berri batekin ordeztuko. Informazio gehiagorako, ikusi: https://aka.ms/ContentUserFeedback.

Bidali eta ikusi honi buruzko oharrak: