Elección de la forma de autorizar el acceso a los datos de blob en Azure Portal

Cuando se accede a los datos de blob desde Azure Portal, este realiza ciertas solicitudes a Azure Storage en segundo plano. Una solicitud a Azure Storage se puede autorizar mediante la cuenta de Microsoft Entra o la clave de acceso a la cuenta de almacenamiento. El portal indica qué método está usando, y le permite alternar entre ambos si tiene los permisos adecuados.

También puede especificar cómo autorizar una operación de carga de blobs individual en Azure Portal. De forma predeterminada, el portal usa el método que ya usa para autorizar una operación de carga de blobs, pero tiene la opción de cambiar esta configuración al cargar un blob.

Permisos necesarios para acceder a datos de blob

En función de cómo quiera autorizar el acceso a los datos de blobs en Azure Portal, necesita permisos específicos. En la mayoría de los casos, estos permisos se proporcionan a través del control de acceso basado en rol de Azure (Azure RBAC). Para más información acerca de Azure RBAC, consulte ¿Qué es el control de acceso basado en rol de Azure (Azure RBAC)?

Uso de la clave de acceso de la cuenta

Para acceder a los datos de blob con la clave de acceso a la cuenta, debe tener asignado un rol de Azure que incluya la acción de Azure RBAC Microsoft.Storage/storageAccounts/listkeys/action. Este rol de Azure puede ser un rol integrado o personalizado. Los roles integrados que Microsoft.Storage/storageAccounts/listkeys/action admite son los siguientes, en orden de permisos mínimos a máximos:

- Rol Lector y acceso a los datos

- El rol Colaborador de una cuenta de almacenamiento

- El rol Colaborador de Azure Resource Manager

- El rol Propietario de Azure Resource Manager

Al intentar acceder a los datos de blob en Azure Portal, este comprueba primero si tiene asignado un rol con Microsoft.Storage/storageAccounts/listkeys/action. Si se le ha asignado un rol con esta acción, Azure Portal usa la clave de cuenta para tener acceso a los datos de blob. Si no tiene un rol asignado con esta acción, el portal intenta acceder a los datos mediante la cuenta de Microsoft Entra.

Importante

Cuando una cuenta de almacenamiento está bloqueada con un bloqueo ReadOnly de Azure Resource Manager, no se permite la operación Crear lista de claves para esa cuenta de almacenamiento. Crear lista de claves es una operación POST y todas las operaciones POST se impiden cuando se configura un bloqueo ReadOnly para la cuenta. Por esta razón, cuando la cuenta está bloqueada con un bloqueo ReadOnly, los usuarios deben usar las credenciales de Microsoft Entra para acceder a los datos de blob en el portal. Para obtener información sobre el acceso a datos de blobs en el portal con el identificador de Entra de Microsoft, consulte Use su cuenta de Microsoft Entra.

Nota:

Los roles clásicos de administrador de suscripciones Administrador del servicio y Coadministrador equivalen al rol Propietario de Azure Resource Manager. El rol Propietario engloba todas las acciones (incluida Microsoft.Storage/storageAccounts/listkeys/action), por lo que un usuario con uno de estos roles administrativos también puede acceder a datos de blob con la clave de cuenta. Para obtener más información, consulte Roles de Azure, roles de Microsoft Entra y roles de administrador de suscripción clásicos .

Use su cuenta de Microsoft Entra

Para acceder a datos de blob desde Azure Portal con la cuenta de Microsoft Entra, se deben cumplir estas dos premisas:

- Se le asigna un rol integrado o personalizado que proporciona acceso a los datos de blobs.

- Se le asigna el rol Lector de Azure Resource Manager, como mínimo, con ámbito al nivel de la cuenta de almacenamiento o superior. El rol Lector concede los permisos más restringidos, pero otro rol de Azure Resource Manager que conceda acceso a los recursos de administración de la cuenta de almacenamiento también es aceptable.

El rol Lector de Azure Resource Manager permite a los usuarios ver recursos de la cuenta de almacenamiento, pero no modificarlos. No proporciona permisos de lectura en los datos de Azure Storage, sino únicamente en los recursos de administración de la cuenta. El rol Lector es necesario para que los usuarios puedan navegar a contenedores de blobs en Azure Portal.

Para obtener información sobre los roles integrados que admiten el acceso a los datos de los blobs, consulte Autorización del acceso a blobs mediante Microsoft Entra ID.

Los roles personalizados pueden admitir diferentes combinaciones de los mismos permisos que proporcionan los roles integrados. Para obtener más información sobre cómo crear roles RBAC de Azure personalizados, consulte el artículo sobre roles personalizados de Azure y la descripción de las definiciones de roles de recursos de Azure.

Desplazamiento a blobs en Azure Portal

Para ver los datos de blobs en el portal, vaya a la Información general de la cuenta de almacenamiento y seleccione los vínculos de Blobs. También tiene la opción de ir a la sección Contenedores del menú.

Determinar el método de autenticación actual

Al navegar a un contenedor, Azure Portal indica si actualmente usa la clave de acceso de la cuenta o la cuenta de Microsoft Entra para autenticarse.

Autenticación con la clave de acceso de la cuenta

Si va a autenticarse mediante la clave de acceso de la cuenta, verá Clave de acceso especificada como método de autenticación en el portal:

Para cambiar al uso de la cuenta de Microsoft Entra, seleccione el vínculo resaltado en la imagen. Si tiene los permisos adecuados a través de los roles de Azure que se le asignan, podrá continuar. Sin embargo, si carece de los permisos adecuados, verá un mensaje de error similar al siguiente:

Cabe mencionar que la lista no contendrá ningún blob si su cuenta de Microsoft Entra no tiene permisos para verlos. Seleccione el vínculo Cambiar a la clave de acceso para volver a usar la clave de acceso para la autenticación.

Autentíquese con su cuenta de Microsoft Entra.

Si va a autenticarse con su cuenta de Microsoft Entra, verá Cuenta de usuario de Microsoft Entra especificado como método de autenticación en el portal:

Para cambiar a mediante la clave de acceso de la cuenta, seleccione el vínculo resaltado en la imagen. Si tiene acceso a la clave de cuenta, podrá continuar. Sin embargo, si no tiene acceso a la clave de cuenta, verá un mensaje de error similar al siguiente:

Tenga en cuenta que no aparecen blobs en la lista si no tiene acceso a las claves de cuenta. Seleccione el vínculo Cambiar a la cuenta de usuario de Microsoft Entra para volver a usar la cuenta de Microsoft Entra para la autenticación.

Especificación de cómo autorizar una operación de carga de blobs

Al cargar un blob desde Azure Portal, puede especificar si desea autenticar y autorizar esa operación con la clave de acceso a la cuenta o con sus credenciales de Microsoft Entra. De forma predeterminada, el portal usa el método de autenticación actual, como se muestra en Determinar el método de autenticación actual.

Para especificar cómo autorizar una operación de carga de blobs, siga estos pasos:

En Azure Portal, vaya al contenedor en el que desea cargar un blob.

Seleccione el botón Cargar.

Expanda la sección Avanzado para mostrar las propiedades avanzadas del blob.

En el campo Tipo de autenticación, indique si desea autorizar la operación de carga mediante su cuenta de Microsoft Entra o con la clave de acceso a la cuenta, tal como se muestra en la siguiente imagen:

El valor predeterminado es la autorización de Microsoft Entra en Azure Portal

Al crear una cuenta de almacenamiento, puede especificar que Azure Portal tiene como valor predeterminado la autorización con el identificador de Entra de Microsoft cuando un usuario navega a datos de blobs. También puede configurar esta opción para una cuenta de almacenamiento existente. Esta configuración especifica solo el método de autorización predeterminado, por lo que debe tener en cuenta que un usuario puede invalidar esta configuración y elegir autorizar el acceso a datos con la clave de la cuenta.

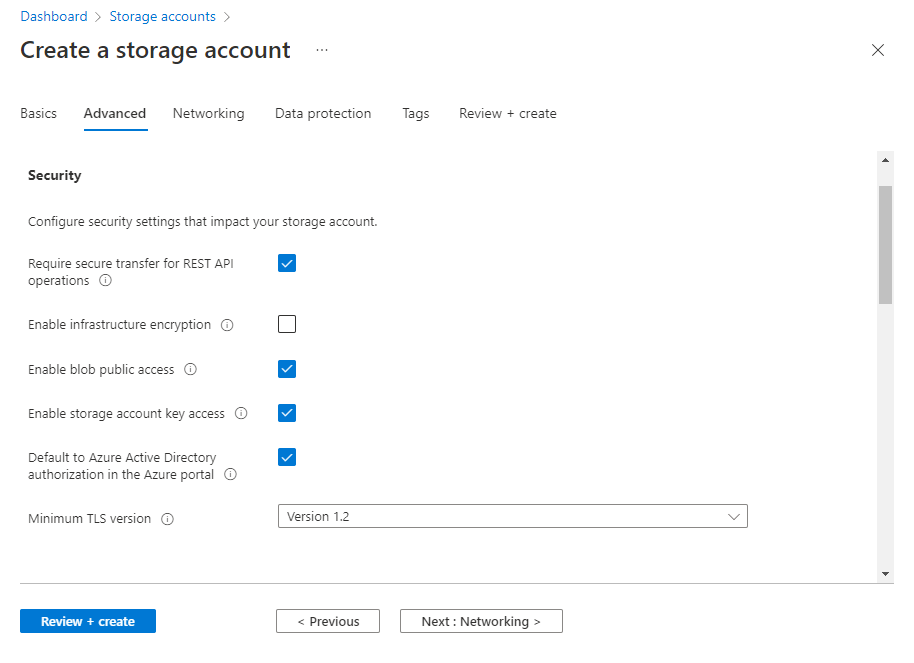

Para especificar que el portal debe usar la autorización de Microsoft Entra de forma predeterminada para el acceso a datos al crear una cuenta de almacenamiento, siga estos pasos:

Cree una cuenta de almacenamiento; siga las instrucciones de Creación de una cuenta de almacenamiento.

En la pestaña Opciones avanzadas, en la sección Seguridad, marque la casilla situada junto a Autorización predeterminada con Microsoft Entra en Azure Portal.

Seleccione el botón Revisar y crear para ejecutar la validación y crear la cuenta.

Para actualizar esta configuración para una cuenta de almacenamiento existente, siga estos pasos:

Vaya a la información general de su cuenta en Azure Portal.

En Configuración, seleccione Configuración.

Establezca Default (Predeterminado) en Autorización de Microsoft Entra en Azure Portal en Habilitado.

La propiedad defaultToOAuthAuthentication de una cuenta de almacenamiento no se establece de forma predeterminada y no devuelve un valor hasta que se establece explícitamente.