Configurar la configuración del servidor para la autenticación de certificados de VPN Gateway P2S

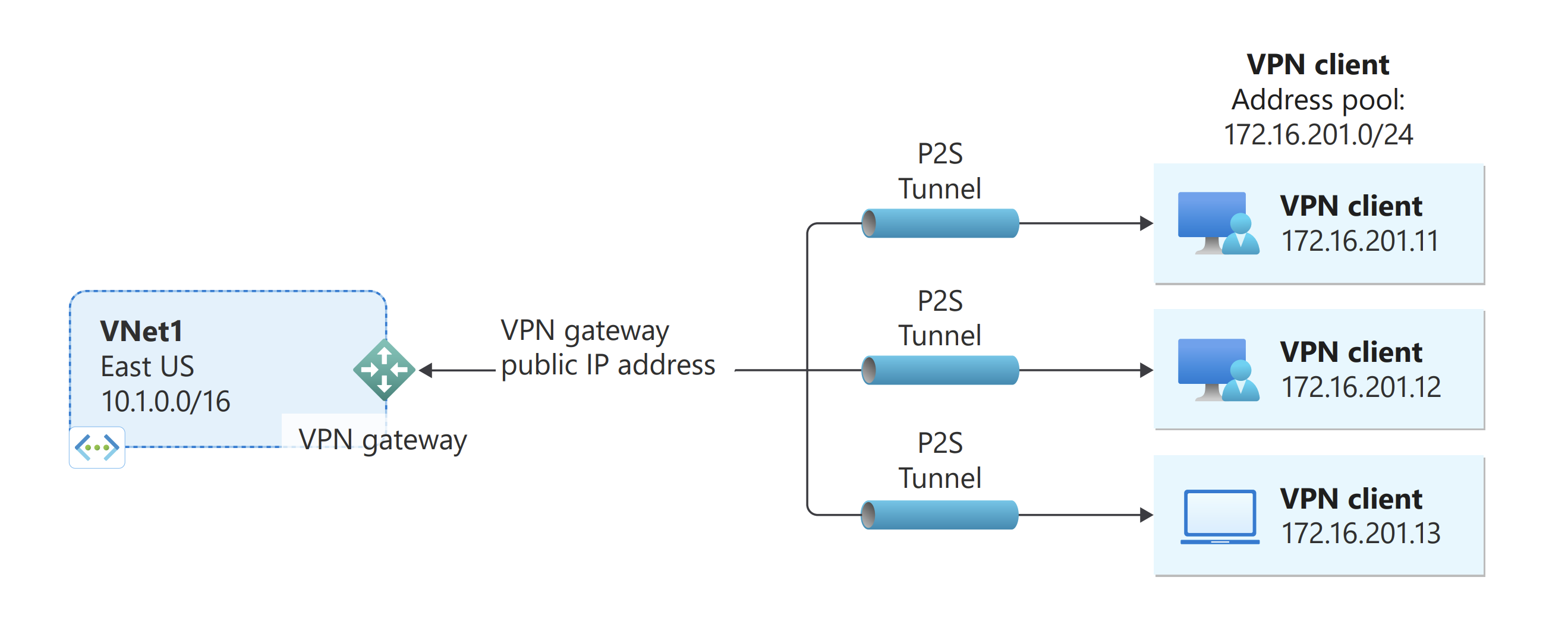

Este artículo le ayuda a configurar las opciones de servidor de punto a sitio (P2S) de VPN Gateway necesarias para permitirle conectar de forma segura clientes individuales que ejecutan Windows, Linux o macOS a una red virtual (VNet) de Azure. Las conexiones VPN de P2S son útiles cuando quiere conectarse a la red virtual desde una ubicación remota, como cuando se realiza la trabajo remoto desde casa o una conferencia. También puede usar P2S en lugar de una VPN de sitio a sitio (S2S) cuando solo tenga algunos clientes que necesiten conectarse a una red virtual.

Las conexiones P2S no requieren un dispositivo VPN ni una dirección IP pública. Hay varias opciones de configuración diferentes disponibles para P2S. Para más información sobre las conexiones VPN de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio.

En los pasos de este artículo se usa Azure Portal para configurar puerta de enlace de VPN de Azure para la autenticación de certificados de punto a sitio.

Las conexiones de autenticación de certificados de Azure P2S usan los siguientes elementos:

- Una puerta de enlace de VPN basada en rutas (y no en directivas). Para obtener más información sobre el tipo de VPN, consulte Configuración de VPN Gateway.

- La clave pública (archivo .cer) de un certificado raíz, que se carga en Azure. Una vez cargado el certificado, se considera un certificado de confianza y se usa para la autenticación.

- Un certificado de cliente que se genera a partir del certificado raíz. El certificado de cliente se instalará en todos los equipos cliente que se conecten a la red virtual. Este certificado se usa para la autenticación de cliente.

- Archivos de configuración del cliente VPN. El cliente VPN se configura mediante los archivos de configuración de cliente de VPN. Estos archivos contienen la información necesaria para que el cliente se conecte a la red virtual. Cada cliente que se conecta debe configurarse con los valores de los archivos de configuración.

Requisitos previos

Este artículo asume los siguientes requisitos previos:

- Una red virtual de Azure.

- Una puerta de enlace de VPN basada en rutas compatible con la configuración de P2S que desea crear y los clientes VPN de conexión. Para ayudar a determinar la configuración de P2S que necesita, consulte la tabla cliente VPN. Si la puerta de enlace usa la SKU básico, comprenda que la SKU básico tiene limitaciones de P2S y no admite la autenticación IKEv2 o RADIUS. Para obtener más información, consulte Acerca de las SKU de puerta de enlace.

Si aún no tiene una puerta de enlace de VPN en funcionamiento compatible con la configuración de P2S que desea crear, consulte Creación y administración de una puerta de enlace de VPN. Cree una puerta de enlace de VPN compatible y vuelva a este artículo para configurar las opciones de P2S.

Generación de certificados

Azure usa certificados para autenticar a los clientes que se conectan a una red virtual a través de una conexión VPN de punto a sitio. Una vez que obtenga el certificado raíz, cargue la información de clave pública en Azure. En ese momento, Azure considera que el certificado raíz es "de confianza" para conectarse de P2S a la red virtual.

También genere certificados de cliente desde el certificado raíz de confianza y, a continuación, vuelva a instalarlos en cada equipo cliente. El certificado de cliente se utiliza para autenticar al cliente cuando se inicia una conexión con la red virtual.

El certificado raíz debe generarse y extraerse antes de configurar las opciones de puerta de enlace de punto a sitio.

Generación de un certificado raíz

Obtenga el archivo .cer del certificado raíz. Puede usar un certificado raíz generado mediante una solución empresarial (opción recomendada) o generar un certificado autofirmado. Después de crear el certificado raíz, exporte los datos (no la clave privada) del certificado público como un archivo .cer con codificación Base64 X.509. Este archivo se carga más adelante en Azure.

Certificado de empresa: Si usa una solución empresarial, puede utilizar la cadena de certificados existente. Obtenga el archivo .cer para el certificado raíz que desee usar.

Certificado raíz autofirmado: Si no usa una solución de certificado de empresa, cree un certificado raíz autofirmado. En caso contrario, los certificados que cree no serán compatibles con las conexiones de P2S y los clientes reciben un error de conexión al intentar conectarse. Puede usar Azure PowerShell, MakeCert o bien OpenSSL. Los pasos descritos en los artículos siguientes describen cómo generar un certificado raíz autofirmado compatible:

- Instrucciones de PowerShell para Windows 10 o posterior: estas instrucciones requieren PowerShell en un equipo que ejecute Windows 10 o posterior. Los certificados de cliente que se generan desde el certificado raíz pueden instalarse en cualquier cliente P2S compatible.

- Instrucciones para MakeCert: con el fin de generar certificados, use MakeCert si no tiene acceso a un equipo con Windows 10 o posterior. Aunque MakeCert está en desuso, todavía puede usarlo para generar certificados. Los certificados de cliente que se generan desde el certificado raíz pueden instalarse en cualquier cliente P2S compatible.

- Linux: instrucciones de OpenSSL

- Linux: instrucciones de strongSwan

Generación de certificados de cliente

Cada equipo cliente que conecta a una red virtual con una conexión de punto a sitio debe tener instalado un certificado de cliente. Se genera desde el certificado raíz y se instala en cada equipo cliente. Si no instala ningún certificado de cliente válido, la autenticación no podrá realizarse cuando el cliente trate de conectarse a la red virtual.

Puede generar un certificado único para cada cliente o puede usar el mismo para varios clientes. La ventaja de generar certificados de cliente únicos es la capacidad de revocar un solo certificado. De lo contrario, si varios clientes usan el mismo certificado de cliente para autenticarse y este se revoca, deberá generar e instalar nuevos certificados para cada cliente que use dicho certificado.

Para generar certificados de cliente, use los métodos siguientes:

Certificado de empresa:

Si usa una solución de certificación de empresa, genere un certificado de cliente con el formato de valor de nombre común name@yourdomain.com. Use este formato en lugar de domain name\username.

Asegúrese de que el certificado de cliente se base en la plantilla de certificado de usuario que tenga Autenticación de cliente como primer elemento de la lista de usuarios. Para comprobar el certificado, haga doble clic en él y vea Uso mejorado de clave en la pestaña Detalles.

Certificado raíz autofirmado: siga los pasos de alguno de los siguientes artículos de certificados de P2S para que los certificados de cliente que cree sean compatibles con las conexiones de P2S.

Si genera un certificado de cliente desde un certificado raíz autofirmado, este se instala automáticamente en el equipo que utilizó para generarlo. Si desea instalar un certificado de cliente en otro equipo cliente, expórtelo como un archivo .pfx junto con toda la cadena de certificados. De esta forma, creará un archivo .pfx que contiene la información del certificado raíz necesaria para que el cliente se autentique.

Los pasos de estos artículos generan un certificado de cliente compatible que puede, posteriormente, exportar y distribuir.

Instrucciones para Windows 10 o posterior, y PowerShell: en estas instrucciones se necesitan Windows 10 o posterior, y PowerShell para generar certificados. Los certificados generados pueden instalarse en cualquier cliente P2S compatible.

Instrucciones para MakeCert: a fin de generar certificados, use MakeCert si no tiene acceso a un equipo con Windows 10 o posterior. Aunque MakeCert está en desuso, todavía puede usarlo para generar certificados. Puede instalar los certificados generados en cualquier cliente P2S compatible.

Linux: Vea las instrucciones de strongSwan u OpenSSL.

Adición del grupo de direcciones de clientes VPN

El grupo de direcciones de cliente es un intervalo de direcciones IP privadas que usted especifica. Los clientes que se conectan de forma dinámica a través de una VPN de punto a sitio reciben una dirección IP de este intervalo. Use un intervalo de direcciones IP privadas que no se superponga a la ubicación local desde la que se va a conectar ni a la red virtual a la que desea conectarse. Si configura varios protocolos y SSTP es uno de ellos, el grupo de direcciones configurado se divide equitativamente entre los protocolos configurados.

En Azure Portal, vaya a VPN Gateway.

En la página de la puerta de enlace, en el panel izquierdo, seleccione Configuración de punto a sitio.

Haga clic en Configurar ahora para abrir la página de configuración.

En la página Configuración de punto a sitio, en el cuadro Grupo de direcciones, agregue el intervalo de direcciones IP privadas que quiere usar. Los clientes VPN reciben de forma dinámica una dirección IP del intervalo que especifique. La máscara de subred mínima es de 29 bits para la configuración activa/pasiva, y de 28 bits para la configuración activa/activa.

Continúe con la sección siguiente para configurar opciones adicionales.

Especificar el túnel y el tipo de autenticación

En esta sección, especificará el tipo de túnel y el tipo de autenticación. Esta configuración puede ser compleja. Puede seleccionar opciones que contengan varios tipos de túnel en la lista desplegable, como IKEv2 y OpenVPN(SSL) o IKEv2 y SSTP (SSL). Solo hay disponibles determinadas combinaciones de tipos de túnel y tipos de autenticación.

El tipo de túnel y el tipo de autenticación deben corresponder al software cliente VPN que desea usar para conectarse a Azure. Cuando tiene varios clientes VPN que se conectan desde distintos sistemas operativos, es importante planear el tipo de túnel y el tipo de autenticación. En la tabla siguiente se muestran los tipos de túnel disponibles y los tipos de autenticación relacionados con el software cliente VPN.

Tabla de cliente VPN

| Autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Cliente VPN de Azure Versión 2.x del cliente de OpenVPN Versión 3.x del cliente de OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN de Azure | |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Nota:

En la página Configuración de punto a sitio, si no ve Tipo de túnel o Tipo de autenticación, significa que la puerta de enlace usa el SKU Básico. La SKU básica no admite la autenticación de IKEv2 o RADIUS. Si desea usar esta configuración, debe eliminar y volver a crear la puerta de enlace mediante una SKU de puerta de enlace diferente.

En Tipo de túnel, seleccione el tipo de túnel que prefiera usar. Para este ejercicio, en la lista desplegable, seleccione IKEv2 y OpenVPN(SSL).

Para Tipo de autenticación, en la lista desplegable, seleccione Certificado de Azure.

Agregar de otra dirección IP pública

Si tiene una puerta de enlace en modo activo-activo, debe especificar una tercera dirección IP pública para configurar el punto a sitio. En el ejemplo, creamos la tercera dirección IP pública con el valor de ejemplo VNet1GWpip3. Si la puerta de enlace no está en modo activo-activo, no es necesario agregar otra dirección IP pública.

Carga de la información de clave pública del certificado raíz

En esta sección, cargará los datos del certificado raíz público en Azure. Una vez cargados los datos del certificado público, Azure lo usa para autenticar los clientes que se conectan. Los clientes que se conectan tienen un certificado de cliente instalado generado a partir del certificado raíz de confianza.

Asegúrese de exportar el certificado raíz como archivo X.509 codificado en Base 64 (.cer) en los pasos anteriores. Debe exportar el certificado en este formato para poder abrirlo con un editor de texto. No es necesario exportar la clave privada.

Abra el certificado con un editor de texto como Bloc de notas. Al copiar los datos del certificado, asegúrese de copiar el texto como una línea continua:

Vaya a la página Puerta de enlace de red virtual -> Configuración de punto a sitio en la sección Certificado raíz. Esta sección solo es visible si ha seleccionado el Certificado de Azure como tipo de autenticación.

En la sección Certificado raíz, puede agregar hasta 20 certificados raíz de confianza.

- Pegue los datos del certificado en el campo Datos de certificado público.

- Asigne un nombre al certificado.

No hacen falta rutas adicionales para este ejercicio. Para obtener más información sobre la característica de enrutamiento personalizado, consulte Anunciar rutas personalizadas.

Seleccione Guardar en la parte superior de la página para guardar todos los valores de configuración.

Generación de los archivos de configuración del perfil del cliente VPN

Todas las opciones de configuración necesarias para los clientes VPN se encuentran en un archivo ZIP de configuración de perfil de cliente VPN. Los archivos de configuración del perfil de cliente VPN son específicos de la configuración de puerta de enlace de VPN P2S para la red virtual. Si se produce algún cambio en la configuración de VPN de punto a sitio después de generar los archivos (por ejemplo, cambios en el tipo de protocolo VPN o en el tipo de autenticación), debe generar archivos de configuración de perfil de cliente VPN nuevos y aplicar la nueva configuración a todos los clientes VPN que quiera conectar. Para obtener más información sobre las conexiones de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio.

Para generar archivos de configuración del perfil del cliente, puede usar PowerShell o Azure Portal. En los ejemplos siguientes se muestran ambos métodos. Cualquiera de los métodos devuelve el mismo archivo ZIP.

Azure portal

En Azure Portal, vaya a la puerta de enlace de red virtual correspondiente a la red virtual a la que quiere conectarse.

En la página de la puerta de enlace de red virtual, seleccione Configuración de punto a sitio para abrir la página de configuración correspondiente.

En la parte superior de la página Configuración de punto a sitio, haga clic en Descargar cliente VPN. Esta operación no descarga el software de cliente VPN, sino que genera el paquete de configuración que se usa para configurar los clientes VPN. La generación del paquete de configuración del cliente tarda unos minutos. Durante este tiempo, es posible que no vea ninguna indicación hasta que se genere el paquete.

Una vez generado el paquete de configuración, el explorador indica que hay disponible un archivo ZIP de configuración de cliente. Tiene el mismo nombre que su puerta de enlace.

Descomprima el archivo para ver las carpetas. Usará algunos de estos archivos, o todos, para configurar el cliente VPN. Los archivos que se generan corresponden a las opciones de autenticación y tipo de túnel que configuró en el servidor P2S.

Configuración de clientes VPN y conexión a Azure

Para conocer los pasos para configurar los clientes VPN y conectarse a Azure, consulte Tabla de cliente VPN en la sección Especificación del tipo de túnel y autenticación. La tabla contiene vínculos a artículos que proporcionan pasos detallados para configurar el software cliente VPN.

Incorporación o eliminación de certificados raíz de confianza

Puede agregar y quitar certificados raíz de confianza de Azure. Al quitar un certificado raíz, los clientes que tienen un certificado generado a partir de esa raíz no podrán autenticarse y, como resultado, no se pueden conectar. Si desea que un cliente se autentique y se conecte, es preciso que instale un nuevo certificado de cliente generado a partir de un certificado raíz que sea de confianza (se cargue) en Azure.

Puede agregar hasta 20 archivos .cer de certificado raíz de confianza a Azure. Para ver instrucciones, consulte la sección Carga del archivo .cer del certificado raíz.

Para eliminar un certificado raíz de confianza:

- Vaya a la página Configuración de punto a sitio de la puerta de enlace de red virtual.

- En la sección Certificado raíz de la página, busque el certificado que desea quitar.

- Seleccione los puntos suspensivos junto al certificado y, luego, Quitar.

Revocar un certificado de cliente

Puede revocar certificados de cliente. La lista de revocación de certificados permite denegar de forma selectiva la conectividad de P2S basada en certificados de cliente individuales. Esto difiere de la forma en que se quita un certificado raíz de confianza. Si quita de Azure un archivo .cer de certificado raíz de confianza, se revoca el acceso para todos los certificados de cliente generados y firmados con el certificado raíz revocado. Cuando revoca un certificado de cliente, en lugar del certificado raíz, permite que los demás certificados generados a partir del certificado raíz sigan usándose para la autenticación.

Lo más habitual es usar el certificado raíz para administrar el acceso a nivel de equipo u organización, mientras que los certificados de cliente revocados se usan para un control de acceso específico para usuarios individuales.

Puede revocar un certificado de cliente si agrega la huella digital a la lista de revocación.

- Recupere la huella digital del certificado de cliente. Para más información, consulte Cómo recuperar la huella digital de un certificado.

- Copie la información en un editor de texto y quite todos los espacios de forma que sea una sola cadena continua.

- Vaya a la página Configuración de punto a sitio de la puerta de enlace de red virtual. Se trata de la misma hoja que utilizó para cargar un certificado raíz de confianza.

- En la sección Certificados revocados, especifique un nombre descriptivo para el certificado (no es necesario que sea el CN del certificado).

- Copie y pegue la cadena de huella digital en el campo Huella digital.

- Se valida la huella digital y se agrega automáticamente a la lista de revocación. Aparece un mensaje en la pantalla que indica que se está actualizando la lista.

- Una vez finalizada la actualización, el certificado no se puede usar para conectarse. Los clientes que intenten conectarse con este certificado reciben un mensaje que indica que el certificado ya no es válido.

Preguntas frecuentes sobre la conexión de punto a sitio

Para ver las preguntas más frecuentes, consulte las preguntas más frecuentes.

Pasos siguientes

Una vez completada la conexión, puede agregar máquinas virtuales a las redes virtuales. Consulte Virtual Machines para más información. Para más información acerca de las redes y las máquinas virtuales, consulte Información general sobre las redes de máquina virtual con Linux y Azure.

Para obtener información sobre solución de problemas de P2S, vea Solución de problemas: conexión de punto a sitio de Azure.