Configuración de una conexión de puerta de enlace de VPN de red virtual a red virtual mediante la CLI de Azure

Este artículo le ayuda a conectarse a redes virtuales mediante el tipo de conexión de red virtual a red virtual. Las redes virtuales pueden estar en la misma región o en distintas, así como pertenecer a una única suscripción o a varias. Al conectar redes virtuales provenientes de distintas suscripciones, no es necesario que las suscripciones estén asociadas con el mismo inquilino.

En este ejercicio, creará las redes virtuales (VNet) necesarias y puertas de enlace de VPN. Tenemos pasos para conectar redes virtuales dentro de la misma suscripción, así como pasos y comandos para el escenario más complicado de conectar redes virtuales en distintas suscripciones.

El comando de la CLI de Azure para crear una conexión es az network vpn-connection. Si va a conectar redes virtuales de distintas suscripciones, siga los pasos descritos en este artículo o en el artículo de PowerShell. Si ya tiene redes virtuales que quiere conectar y están en la misma suscripción, es posible que en su lugar quiera usar los pasos de Azure Portal porque el proceso es menos complicado. Tenga en cuenta que no puede conectar redes virtuales desde distintas suscripciones mediante Azure Portal.

Acerca de la conexión de redes virtuales

Hay varias formas de conectar redes virtuales. En las secciones siguientes, se describen distintas formas de conectar redes virtuales.

De red virtual a red virtual

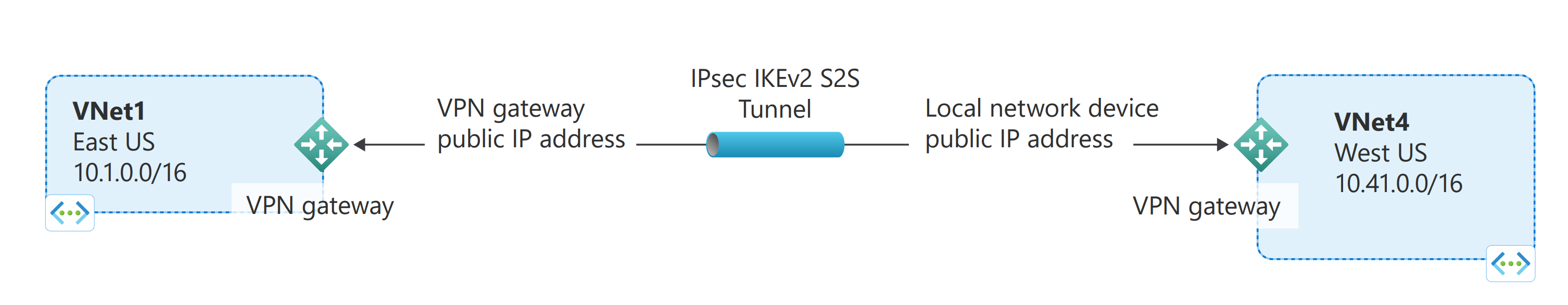

La configuración de una conexión entre redes virtuales es una buena manera de conectar redes virtuales fácilmente. La conexión de una red virtual a otra mediante el tipo de conexión entre redes virtuales es parecida a la creación de una conexión IPsec de sitio a sitio en una ubicación local. Ambos tipos de conectividad usan una puerta de enlace de VPN para proporcionar un túnel seguro mediante IPsec/IKE y los dos funcionan de la misma forma en lo relativo a la comunicación. La diferencia entre ambos tipos de conexión radica en la manera en que se configura la puerta de enlace de red local. Al crear una conexión entre redes virtuales, no se ve el espacio de direcciones de la puerta de enlace de red local. Se crea y rellena automáticamente. Si actualiza el espacio de direcciones de una de las redes virtuales, la otra sabe automáticamente cómo realizar el enrutamiento al espacio de direcciones actualizado. La creación de una conexión de red virtual a red virtual suele ser más rápida y sencilla que la creación de una conexión de sitio a sitio entre redes virtuales, pero no proporciona el mismo nivel de flexibilidad si desea agregar otra conexión, porque el espacio de direcciones de la puerta de enlace de red local no está disponible para su modificación manual.

Conexión de redes virtuales mediante los pasos de sitio a sitio (IPsec)

Si puntualmente trabaja con una configuración de red complicada, puede que prefiera conectar sus redes virtuales mediante los pasos que se indican en Creación de una red virtual con una conexión VPN de sitio a sitio mediante PowerShell, en lugar de los pasos entre redes virtuales. Cuando se usan las instrucciones para la conexión de sitio a sitio, las puertas de enlace de red locales se crean y se configuran manualmente. La puerta de enlace de red local de cada red virtual trata a la otra red virtual como un sitio local. De esta forma, puede especificar más espacios de direcciones para la puerta de enlace de red local a fin de enrutar el tráfico. Si el espacio de direcciones de una red virtual cambia, es preciso que actualice manualmente la puerta de enlace de red local correspondiente para reflejar dicho cambio. No se actualiza automáticamente.

Emparejamiento de VNET

Puede que quiera considerar conectar sus redes virtuales mediante el emparejamiento de VNET. El emparejamiento de VNET no utiliza una puerta de enlace de VPN y tiene distintas restricciones. Además, los precios del emparejamiento de VNET se calculan de forma diferente que los precios de VPN Gateway entre redes virtuales. Para más información, consulte Emparejamiento de VNET.

¿Por qué crear una conexión de red virtual a red virtual?

Puede que desee conectar redes virtuales con una conexión de red virtual a red virtual por las siguientes razones:

Presencia geográfica y redundancia geográfica entre regiones

- Puede configurar su propia replicación geográfica o sincronización con conectividad segura sin recurrir a los puntos de conexión a Internet.

- Con el Equilibrador de carga y el Administrador de tráfico de Azure, puede configurar cargas de trabajo de alta disponibilidad con redundancia geográfica en varias regiones de Azure. Por ejemplo, puede configurar AlwaysOn de SQL con grupos de disponibilidad distribuidos en varias regiones de Azure.

Aplicaciones regionales de niveles múltiples con aislamiento o un límite administrativo

- Dentro de la misma región, se pueden configurar aplicaciones de niveles múltiples con varias redes virtuales conectadas entre sí para cumplir requisitos administrativos o de aislamiento.

Se puede combinar la comunicación entre redes virtuales con configuraciones de varios sitios. Esto permite establecer topologías de red que combinen la conectividad entre entornos con la conectividad entre redes virtuales.

¿Qué instrucciones para la conexión entre redes virtuales debo seguir?

En este artículo, verá dos conjuntos de pasos diferentes de la conexión entre redes virtuales. Un conjunto de pasos para las redes virtuales que residen en la misma suscripción y otro para las redes virtuales que residen en suscripciones diferentes.

Para este ejercicio, puede combinar las configuraciones, o bien elegir con la que desea trabajar. Todas las configuraciones utilizan el tipo de conexión entre redes virtuales. Flujos de tráfico de red entre las redes virtuales que están directamente conectados entre sí.

Conexión de redes virtuales que están en la misma suscripción

Antes de empezar

Antes de empezar, instale la versión más reciente de los comandos de la CLI (2.0 o posteriores). Para obtener más información sobre la instalación de los comandos de la CLI, consulte Instalación de la CLI de Azure.

Planear los intervalos de direcciones IP

En los pasos siguientes, se crean dos redes virtuales junto con sus subredes de puerta de enlace y configuraciones correspondientes. Luego, se crea una conexión VPN entre las dos redes virtuales. Es importante planear los intervalos de direcciones IP para la configuración de red. Tenga en cuenta que hay que asegurarse de que ninguno de los intervalos de VNet o intervalos de red local se solapen. En estos ejemplos, no se incluye ningún servidor DNS. Si desea disponer de resolución de nombres en las redes virtuales, consulte Resolución de nombres.

En los ejemplos usamos los siguientes valores:

Valores para TestVNet1:

- Nombre de la red virtual: TestVNet1

- Grupo de recursos: TestRG1

- Ubicación: Este de EE. UU.

- TestVNet1: 10.11.0.0/16 y 10.12.0.0/16

- front-end: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- GatewayName: VNet1GW

- Public IP: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (para redes virtuales de suscripciones distintas)

Valores para TestVNet4:

- Nombre de la red virtual: TestVNet4

- TestVNet2: 10.41.0.0/16 y 10.42.0.0/16

- front-end: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Grupo de recursos: TestRG4

- Ubicación: Oeste de EE. UU.

- GatewayName: VNet4GW

- Public IP: VNet4GWIP

- Tipo de VPN: RouteBased

- Conexión: VNet4toVNet1

Paso 1: Conexión a la suscripción

Si quiere usar la CLI de Azure localmente (en lugar de usar Azure CloudShell), siga estos pasos para conectarse a la suscripción de Azure. Si usa CloudShell, vaya a la sección siguiente.

Inicie sesión en la suscripción de Azure con el comando az login y siga las instrucciones que aparecen en pantalla. Para más información sobre el inicio de sesión, consulte Introducción a la CLI de Azure.

az loginSi tiene más de una suscripción de Azure, enumere las suscripciones de la cuenta.

az account list --allEspecifique la suscripción que desea usar.

az account set --subscription <replace_with_your_subscription_id>

Paso 2: Creación y configuración de TestVNet1

Cree un grupo de recursos.

az group create -n TestRG1 -l eastusCree TestVNet1 y las subredes para TestVNet1 mediante el comando az network vnet create. En este ejemplo se crea una red virtual denominada TestVNet1 y una subred llamada FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Cree otro espacio de direcciones para la subred de back-end. Tenga en cuenta que, en este paso, se especificaron tanto el espacio de direcciones que se creó antes como el adicional que se va a agregar. Esto se debe a que el comando az network vnet update sobrescribe la configuración anterior. Asegúrese de especificar todos los prefijos de direcciones cuando use este comando.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Cree la subred de back-end.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Cree la subred de la puerta de enlace. Asegúrese de que la subred de puerta de enlace se llame "GatewaySubnet". Este nombre es obligatorio. En este ejemplo, la subred de la puerta de enlace está usando un /27. Aunque es posible crear una subred de puerta de enlace tan pequeña como /29, se recomienda que cree una subred mayor que incluya más direcciones seleccionando al menos /28 o /27. Esto permitirá que haya suficientes direcciones para dar cabida a posibles configuraciones adicionales que podría desear en el futuro.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Una puerta de enlace VPN tiene que tener una dirección IP pública. La dirección IP pública se asigna a la puerta de enlace de VPN que cree para la red virtual. Use el ejemplo siguiente para solicitar una dirección IP pública mediante el comando az network public-ip create:

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusCree la puerta de enlace de red virtual para TestVNet1 mediante el comando az network vnet-gateway create. Si este comando se ejecuta con el parámetro '--no-wait', no se verán los comentarios o resultados. El parámetro "--no-wait" permite que la puerta de enlace se cree en segundo plano. No significa que se termine de crear la puerta de enlace de VPN de inmediato. Se suelen tardar 45 minutos o más en crear una puerta de enlace, según la SKU de puerta de enlace que se use.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Paso 3: Creación y configuración de TestVNet4

Cree un grupo de recursos.

az group create -n TestRG4 -l westusCree TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Cree subredes adicionales para TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Cree la subred de la puerta de enlace.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Solicite una dirección IP pública.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusCree la puerta de enlace de la red virtual TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Paso 4: Creación de las conexiones

Ahora tiene dos redes virtuales con puertas de enlace de VPN. El siguiente paso consiste en crear conexiones de puerta de enlace de VPN entre las puertas de enlace de red virtual. Si usó los ejemplos anteriores, las puertas de enlace de red virtual se encuentran en grupos de recursos distintos. Cuando las puertas de enlace están en grupos de recursos distintos, debe identificar y especificar los identificadores de recursos para cada puerta de enlace al establecer una conexión. Si sus redes virtuales están en el mismo grupo de recursos, puede usar el segundo conjunto de instrucciones porque no es necesario especificar los identificadores de recursos.

Para conectar redes virtuales que residen en grupos de recursos distintos

Obtenga el id. de recurso de VNet1GW de la salida del comando siguiente:

az network vnet-gateway show -n VNet1GW -g TestRG1En la salida, busque la línea

"id:". Los valores entrecomillados se necesitan para crear la conexión en la sección siguiente. Copie estos valores en un editor de texto, como el Bloc de notas, para que pueda pegarlos fácilmente al crear la conexión.Ejemplo:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Copie los valores después de

"id":dentro de las comillas."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Obtenga el id. de recurso de VNet4GW y copie los valores en un editor de texto.

az network vnet-gateway show -n VNet4GW -g TestRG4Cree la conexión de TestVNet1 a TestVNet4. En este paso, creará la conexión de TestVNet1 a TestVNet4. Se hace referencia a una clave compartida en los ejemplos. Puede utilizar sus propios valores para la clave compartida. Lo importante es que la clave compartida coincida en ambas conexiones. Se tardará unos momentos en terminar de crear la conexión.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWCree la conexión de TestVNet4 a TestVNet1. Este paso es similar al anterior, salvo en que se crea la conexión de TestVNet4 a TestVNet1. Asegúrese de que coincidan las claves compartidas. Se tarda unos minutos en establecer la conexión.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWCompruebe las conexiones. Consulte Comprobación de las conexiones.

Para conectar redes virtuales que residen en el mismo grupo de recursos

Cree la conexión de TestVNet1 a TestVNet4. En este paso, creará la conexión de TestVNet1 a TestVNet4. Tenga en cuenta que los grupos de recursos son iguales en los ejemplos. También verá una clave compartida a la que se hace referencia en los ejemplos. Puede usar sus propios valores para la clave compartida, pero esta debe coincidir en ambas conexiones. Se tardará unos momentos en terminar de crear la conexión.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWCree la conexión de TestVNet4 a TestVNet1. Este paso es similar al anterior, salvo en que se crea la conexión de TestVNet4 a TestVNet1. Asegúrese de que coincidan las claves compartidas. Se tarda unos minutos en establecer la conexión.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWCompruebe las conexiones. Consulte Comprobación de las conexiones.

Conexión de redes virtuales que están en suscripciones diferentes

En este escenario, se conectan TestVNet1 y TestVNet5. Las redes virtuales residen en suscripciones distintas. Las suscripciones no necesitan estar asociadas con el mismo inquilino. Los pasos para esta configuración permiten agregar una conexión de red virtual a red virtual adicional para poder conectar TestVNet1 a TestVNet5.

Paso 5: Creación y configuración de TestVNet1

Estas instrucciones son una continuación de los pasos descritos en las secciones anteriores. Tiene que completar el paso 1 y el paso 2 para crear y configurar TestVNet1 y VPN Gateway para TestVNet1. Para esta configuración, no necesita crear la TestVNet4 de la sección anterior, aunque, si la creó, no entrará en conflicto con estos pasos: el tráfico de TestVNet4 no se enruta a TestVNet5. Cuando haya completado el paso 1 y el 2, continúe con el paso 6.

Paso 6: Comprobación de los intervalos de direcciones IP

Cuando cree conexiones adicionales, es importante asegurarse de que el espacio de direcciones IP de la red virtual nueva no se solape con ninguno de los demás intervalos de redes virtuales o de puertas de enlace de red local. En este ejercicio, use los siguientes valores para TestVNet5:

Valores para TestVNet5:

- Nombre de la red virtual: TestVNet5

- Grupo de recursos: TestRG5

- Ubicación: Japón Oriental

- TestVNet5: 10.51.0.0/16 y 10.52.0.0/16

- front-end: 10.51.0.0/24

- BackEnd: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- GatewayName: VNet5GW

- Public IP: VNet5GWIP

- Tipo de VPN: RouteBased

- Conexión: VNet5toVNet1

- ConnectionType: VNet2VNet

Paso 7: Creación y configuración de TestVNet5

Este paso debe realizarse en el contexto de la nueva suscripción, Suscripción 5. Esta parte la puede hacer el administrador de otra organización que posea la suscripción. Para cambiar entre suscripciones, use az account list --all para obtener una lista de las suscripciones disponibles para su cuenta y después use az account set --subscription <subscriptionID> para cambiar a la suscripción que desea usar.

Asegúrese de que está conectado a Suscripción 5 y cree un grupo de recursos.

az group create -n TestRG5 -l japaneastCree TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Agregue subredes.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Agregue la subred de puerta de enlace.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Pida una dirección IP pública.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastCreación de la puerta de enlace de TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Paso 8: Creación de las conexiones

Este paso se divide en dos sesiones de la CLI marcadas como [Suscripción 1] y [Suscripción 5], ya que las puertas de enlace están en suscripciones diferentes. Para cambiar entre suscripciones, use az account list --all para obtener una lista de las suscripciones disponibles para su cuenta y después use az account set --subscription <subscriptionID> para cambiar a la suscripción que desea usar.

[Suscripción 1] Inicie sesión y conéctese a la suscripción 1. Ejecute el siguiente comando para obtener el nombre y el identificador de la puerta de enlace de la salida:

az network vnet-gateway show -n VNet1GW -g TestRG1Copie la salida de

id:. Envíe el identificador y el nombre de la puerta de enlace de red virtual (VNet1GW) al administrador de Suscripción 5 por correo electrónico u otro método.Ejemplo:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Suscripción 5] Inicie sesión y conéctese a la suscripción 5. Ejecute el siguiente comando para obtener el nombre y el identificador de la puerta de enlace de la salida:

az network vnet-gateway show -n VNet5GW -g TestRG5Copie la salida de

id:. Envíe el identificador y el nombre de la puerta de enlace de red virtual (VNet5GW) al administrador de Suscripción 1 por correo electrónico u otro método.[Suscripción 1] En este paso, va a crear la conexión de TestVNet1 a TestVNet5. Puede usar sus propios valores para la clave compartida, pero esta debe coincidir en ambas conexiones. Se tardará unos momentos en terminar de crear la conexión. Asegúrese de conectarse a la suscripción 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Suscripción 5] Este paso es similar al anterior, salvo en que se crea la conexión de TestVNet5 a TestVNet1. Asegúrese de que las claves compartidas coincidan y que se conecta a Suscripción 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Comprobación de las conexiones

Importante

No se admiten grupos de seguridad de red (NSG) en la subred de puerta de enlace. La asociación de grupos de seguridad de red a esta subred podría causar que la puerta de enlace de la red virtual (puertas de enlace de ExpressRoute y VPN) dejase de funcionar como cabría esperar. Para más información acerca de los grupos de seguridad de red, consulte ¿Qué es un grupo de seguridad de red?

Puede comprobar que la conexión se realizó correctamente mediante el comando az network vpn-connection show. En el ejemplo, "-Name" hace referencia al nombre de la conexión que quiere probar. Mientras la conexión aún se está estableciendo, su estado de conexión muestra "Conectando". Una vez establecida la conexión, el estado cambia a "Conectado". Modifica el siguiente ejemplo con los valores para tu entorno.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

P+F sobre conexiones de red virtual a red virtual

Consulte las preguntas más frecuentes de la VPN Gateway para las preguntas más frecuentes sobre red virtual a red virtual.

Pasos siguientes

- Una vez completada la conexión, puede agregar máquinas virtuales a las redes virtuales. Para más información, consulte la documentación sobre máquinas virtuales.

- Para más información acerca de BGP, consulte Información general de BGP y Configuración de BGP.