Descripción de las alertas de seguridad

Las alertas de seguridad de Microsoft Defender for Identity explican en lenguaje claro y gráficos qué actividades sospechosas se identificaron en la red y los actores y equipos implicados en las amenazas. Las alertas se clasifican según la gravedad con códigos de color para que sean fáciles de filtrar visualmente y organizar por fase de amenaza. Cada alerta está diseñada para ayudarlo a comprender de manera rápida lo que sucede exactamente en la red. Las listas de evidencias de alerta contienen vínculos directos a los usuarios y equipos implicados para ayudar a facilitar y dirigir sus investigaciones.

En este artículo, aprenderá la estructura de las alertas de seguridad de Defender for Identity y cómo usarlas.

- Estructura de alertas de seguridad

- Clasificaciones de alertas de seguridad

- Categorías de alertas de seguridad

- Investigación de alertas de seguridad avanzada

- Entidades relacionadas

- Defender for Identity y NNR (resolución de nombres de red)

Estructura de alertas de seguridad

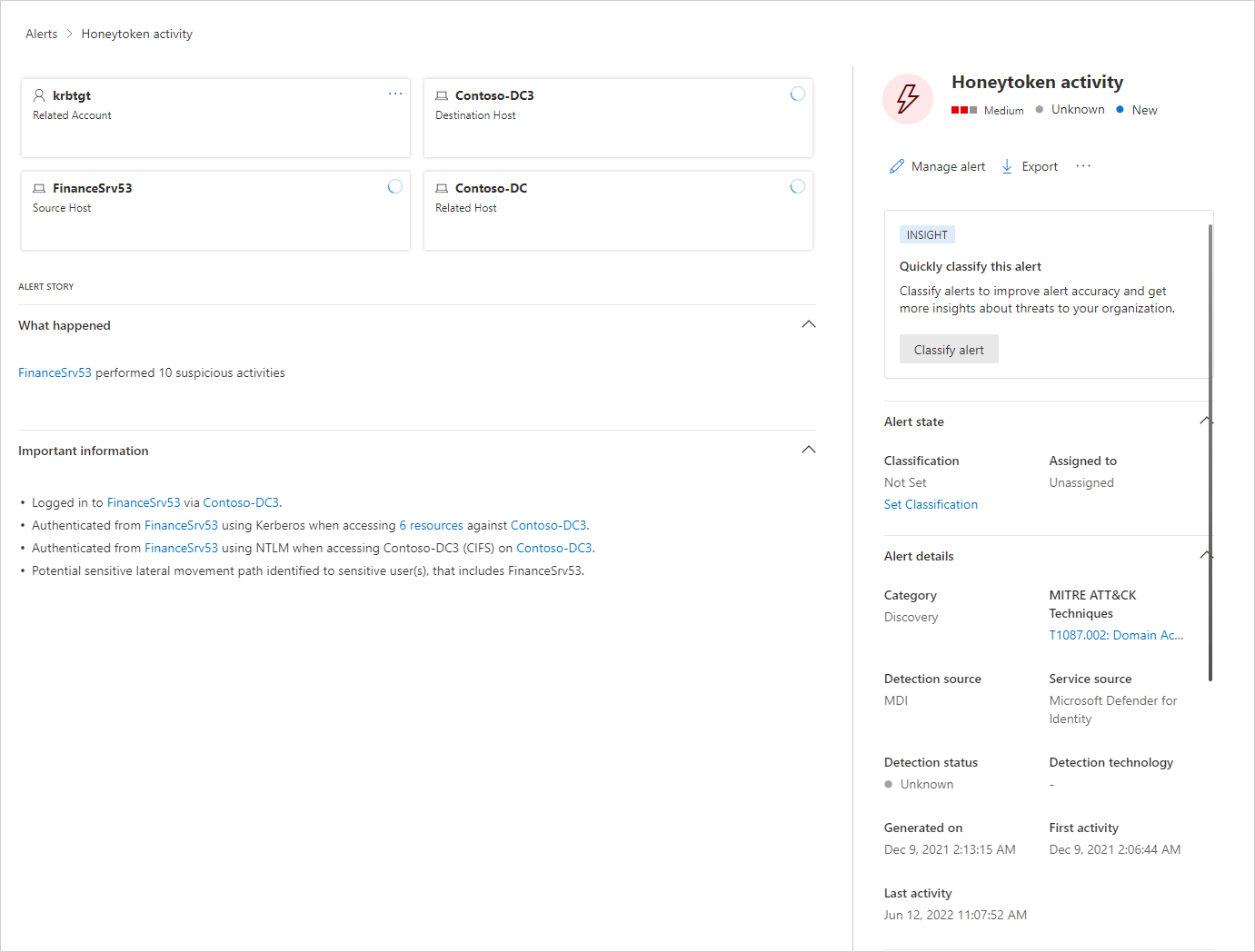

Cada alerta de seguridad de Defender for Identity incluye un Caso de alertas. Esta es la cadena de eventos relacionados con esta alerta en orden cronológico y otra información importante relacionada con la alerta.

En la página de la oferta puede:

Administrar alerta: cambiar el estado, la asignación y la clasificación de la alerta. También puede agregar un comentario aquí.

Exportar: descargar un informe detallado de Excel para su análisis

Vinculación de alerta a otro incidente: vinculación de una alerta a un nuevo incidente existente

Para obtener más información sobre las alertas, consulte: Investigación de alertas en Microsoft Defender XDR.

Clasificaciones de alertas de seguridad

Después de una investigación adecuada, todas las alertas de seguridad de Defender for Identity se pueden clasificar como uno de los siguientes tipos de actividad:

Verdadero positivo (TP): una acción malintencionada detectada por Defender for Identity.

Verdadero positivo benigno (B-TP): una acción detectada por Defender for Identity que es real, pero no malintencionada, como una prueba de penetración o una actividad conocida generada por una aplicación aprobada.

Falso positivo (FP): una falsa alarma, lo que significa que la actividad no ocurrió.

¿Es la alerta de seguridad un TP, B-TP o FP?

Para cada alerta, haga las siguientes preguntas para determinar la clasificación de alertas y ayudar a decidir qué hacer a continuación:

- ¿Qué tan común es esta alerta de seguridad específica en su entorno?

- ¿La alerta se desencadenó por los mismos tipos de equipos o usuarios? Por ejemplo, servidores con el mismo rol o usuarios del mismo grupo o departamento. Si los equipos o usuarios eran similares, puede decidir excluirlo para evitar alertas de FP futuras adicionales.

Nota:

Nota: Un aumento de las alertas de exactamente el mismo tipo, por lo general. reduce el nivel de sospecha o de importancia de la alerta. Para las alertas repetidas, compruebe las configuraciones y use detalles y definiciones de alerta de seguridad para comprender exactamente lo que hace que se desencadenen las repeticiones.

Categorías de alertas de seguridad

Las alertas de seguridad de Defender for Identity se dividen en las siguientes categorías o fases, como las fases que se ven en una cadena típica de eliminación de ciberataques. Obtenga más información sobre cada fase y las alertas diseñadas para detectar cada ataque mediante los vínculos siguientes:

- Alertas de reconocimiento

- Alertas de credenciales en peligro

- Alertas de movimientos laterales

- Alertas de dominación del dominio

- Alertas de exfiltración

Investigación de alertas de seguridad avanzada

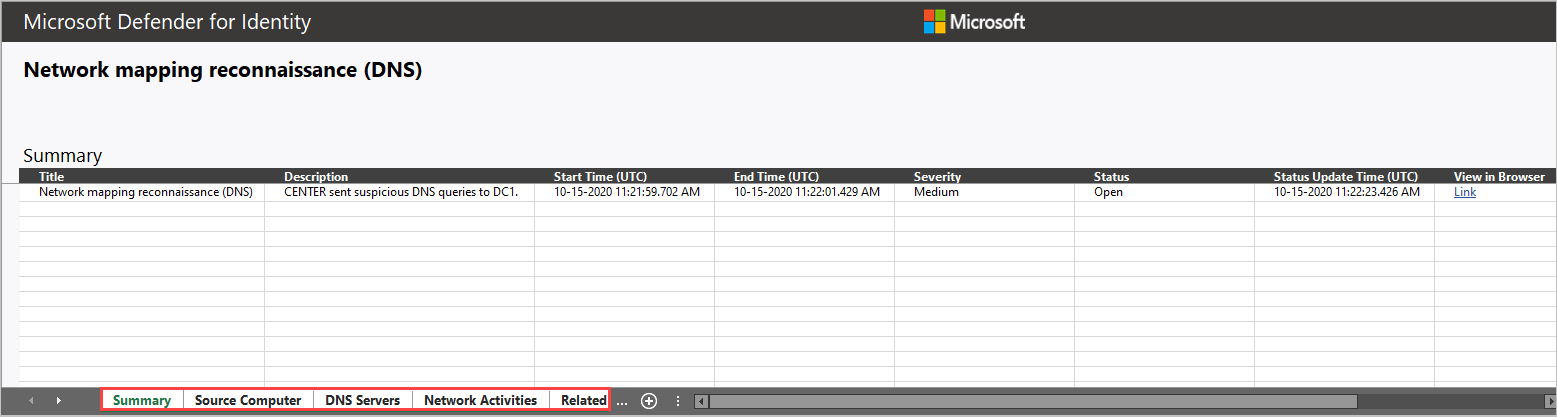

Para obtener más información sobre una alerta de seguridad, seleccione Exportar en una página de detalles de alerta para descargar el informe detallado de alertas de Excel.

El archivo descargado incluye detalles de resumen sobre la alerta en la primera pestaña, entre los que se incluyen:

- Título

- Descripción

- Hora de inicio [UTC]

- Hora de finalización (UTC)

- Gravedad: Baja, Media, Alta

- Estado: abierto/cerrado

- Hora de actualización de estado (UTC)

- Visualización en un explorador

Todas las entidades implicadas ( incluidos cuentas, equipos y recursos) se muestran separadas por su rol. Se proporcionan detalles para la entidad de origen, destino o ataque, en función de la alerta.

La mayoría de las pestañas incluyen los siguientes datos por entidad:

Nombre

Detalles

Tipo

SamName

Equipo de origen

Usuario de origen (si está disponible)

Controladores de dominio

Recurso al que se accede: hora, equipo, nombre, detalles, tipo, servicio.

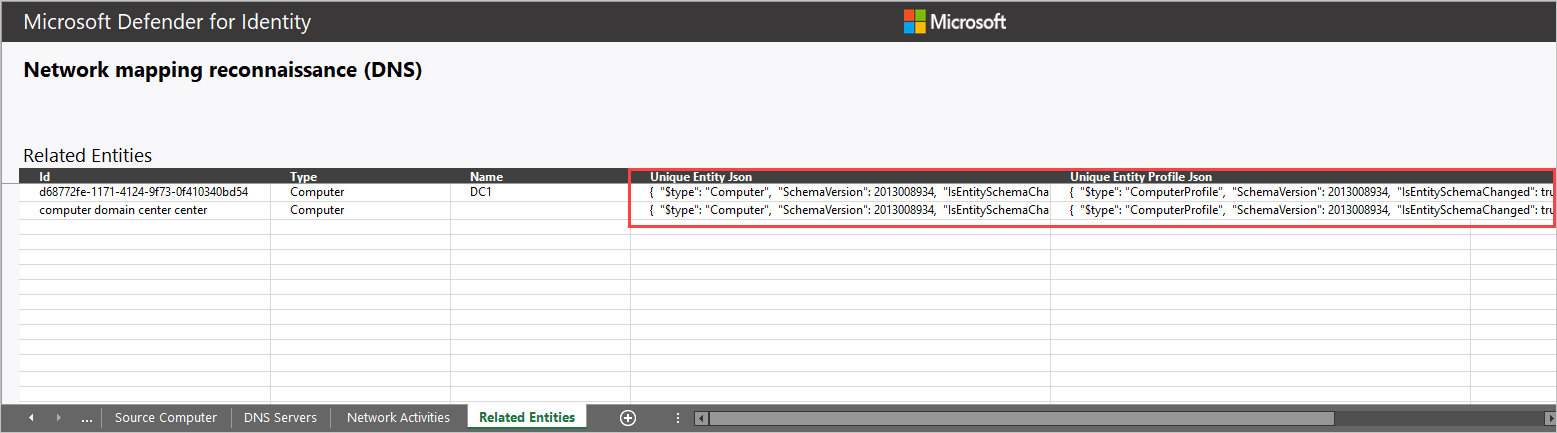

Entidades relacionadas: ID, tipo, nombre, entidad única Json, perfil de entidad única Json

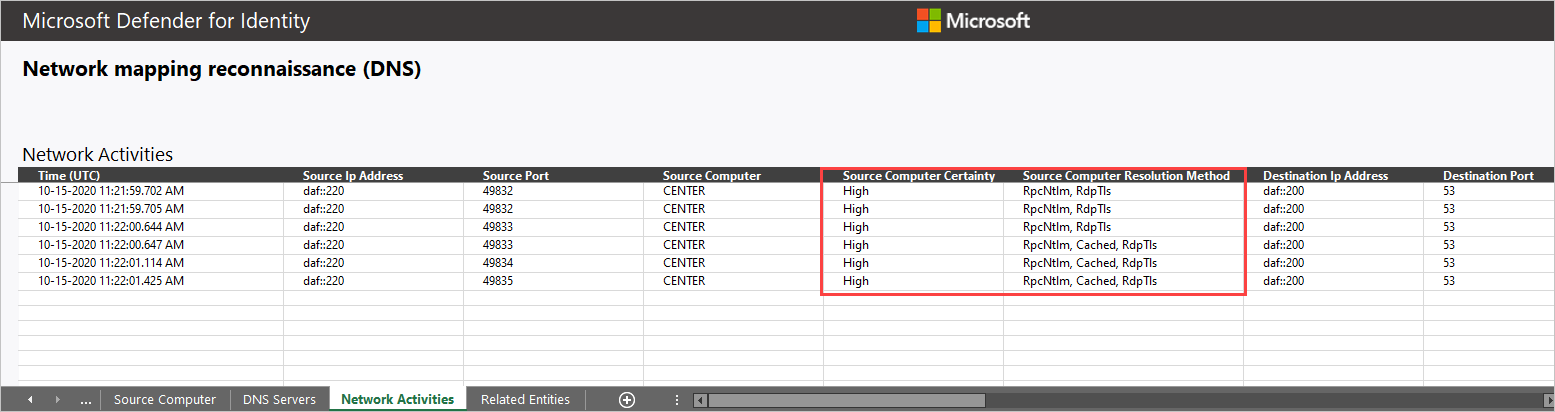

Todas las actividades sin procesar capturadas por los sensores de Defender for Identity relacionadas con la alerta (actividades de red o de eventos), entre las que se incluyen:

- Actividades de red

- Actividades de evento

Algunas alertas tienen pestañas adicionales, como detalles sobre:

- Las cuentas expuestas a ataques cuando el ataque sospechoso usó fuerza bruta.

- En los servidores del Sistema de nombres de dominio (DNS) cuando el sospechoso atacado implicaba el reconocimiento de asignación de red (DNS).

Por ejemplo:

Entidades relacionadas

En cada alerta, la última pestaña proporciona las entidades relacionadas. Las entidades relacionadas son todas las entidades implicadas en una actividad sospechosa, sin la separación del "rol" que desempeñaban en la alerta. Cada entidad tiene dos archivos Json, el Json de entidad única y Json de perfil de entidad única. Use estos dos archivos Json para obtener más información sobre la entidad y para ayudarlo a investigar la alerta.

Archivo Json de entidad única

Incluye los datos de Defender for Identity aprendidos de Active Directory sobre la cuenta. Esto incluye todos los atributos, como Nombre distintivo, SID, Tiempo de bloqueo y Tiempo de vencimiento de contraseña. Para las cuentas de usuario, incluye datos como Departamento, Correo y Número de teléfono. Para las cuentas de equipo, incluye datos como Sistema operativo, Controlador de dominio y Nombre Dns.

Archivo Json de perfil de entidad único

Incluye todos los datos de Defender for Identity con perfiles en la entidad. Defender for Identity usa las actividades de red y eventos capturadas para obtener información sobre los usuarios y equipos del entorno. Información relevante por entidad de perfiles de Defender for Identity. Esta información contribuye a las funcionalidades de identificación de amenazas de Defender for Identity.

¿Cómo puedo usar la información de Defender for Identity en una investigación?

Las investigaciones pueden ser tan detalladas como sea necesario. Estas son algunas ideas de maneras de investigar el uso de los datos proporcionados por Defender for Identity.

- Compruebe si todos los usuarios relacionados pertenecen al mismo grupo o departamento.

- ¿Los usuarios relacionados comparten recursos, aplicaciones o equipos?

- ¿Está activa una cuenta aunque ya se haya pasado el tiempo de vencimiento de contraseñas?

Defender for Identity y NNR (resolución de nombres de red)

Las funcionalidades de detección de Defender for Identity dependen de la resolución activa de nombres de red (NNR) para resolver direcciones IP en equipos de su organización. Con NNR, Defender for Identity puede correlacionar entre actividades sin procesar (que contienen direcciones IP) y los equipos pertinentes implicados en cada actividad. En función de las actividades sin procesar, las entidades de perfiles de Defender for Identity, incluidos los equipos, generan alertas.

Los datos de NNR son cruciales para detectar las siguientes alertas:

- Sospecha de robo de identidad (pass-the-ticket)

- Sospecha de ataque DCSync (replicación de servicios de directorio)

- Reconocimiento de asignación de red (DNS)

Use la información de NNR proporcionada en la pestaña Actividades de red del informe de descarga de alertas para determinar si una alerta es un FP. En los casos de alerta FP, es habitual que el resultado de certeza de NNR sea poco confiable.

La descarga de datos del informe aparece en dos columnas:

Equipo de origen/de destino

- Certeza: la certeza de baja resolución puede indicar una resolución de nombres incorrecta.

Equipo de origen/de destino

- Método de resolución: proporciona los métodos NNR que se usan para resolver la dirección IP en el equipo de la organización.

Para obtener más información sobre cómo trabajar con alertas de seguridad de Defender for Identity, consulte Trabajar con alertas de seguridad.