Configuración de Servidor Azure Multi-Factor Authentication para aplicaciones web de IIS

Use la sección Autenticación de IIS del Servidor Azure Multi-Factor Authentication (MFA) para habilitar y configurar la autenticación de IIS para la integración con aplicaciones web de Microsoft IIS. El servidor Azure Multi-Factor Authentication instala un complemento que puede filtrar las solicitudes realizadas al servidor web IIS para agregar la Azure Multi-Factor Authentication. El complemento IIS proporciona compatibilidad para la autenticación basada en formularios y la autenticación HTTP de Windows integrada. También se pueden configurar IP de confianza para eximir direcciones IP internas de la autenticación en dos fases.

Importante

En septiembre de 2022, Microsoft anunció la entrada en desuso del Servidor Multi-Factor Authentication de Azure. A partir del 30 de septiembre de 2024, las implementaciones del Servidor Multi-Factor Authentication de Microsoft Azure ya no atenderán las solicitudes de autenticación multifactor (MFA), lo que podría provocar un error en las autenticaciones de su organización. Para garantizar que los servicios de autenticación funcionen sin interrupciones y sigan siendo compatibles, las organizaciones deben migrar los datos de autenticación de los usuarios al servicio Azure Multi-Factor Authentication basado en la nube mediante la utilidad de migración más reciente incluida en la última actualización del Servidor Microsoft Azure Multi-Factor Authentication. Para más información, consulte Migración de Servidor Microsoft Azure Multi-Factor Authentication.

Para empezar a trabajar con MFA basado en la nube, consulte Tutorial: Protección de eventos de inicio de sesión de usuario con Azure Multi-Factor Authentication.

Cuando se usa Azure Multi-Factor Authentication basado en la nube, no hay ninguna alternativa al complemento de IIS proporcionado por el servidor de Azure Multi-Factor Authentication (MFA). En su lugar, use el proxy de aplicación web (WAP) con Servicios de federación de Active Directory (AD FS) o el proxy de aplicación de Microsoft Entra.

Mediante la autenticación IIS basada en formularios con el servidor Azure Multi-Factor Authentication

Para proteger una aplicación web IIS que usa la autenticación basada en formularios, instale el Servidor Azure Multi-Factor Authentication en el servidor web IIS y configure el servidor de acuerdo con el procedimiento siguiente:

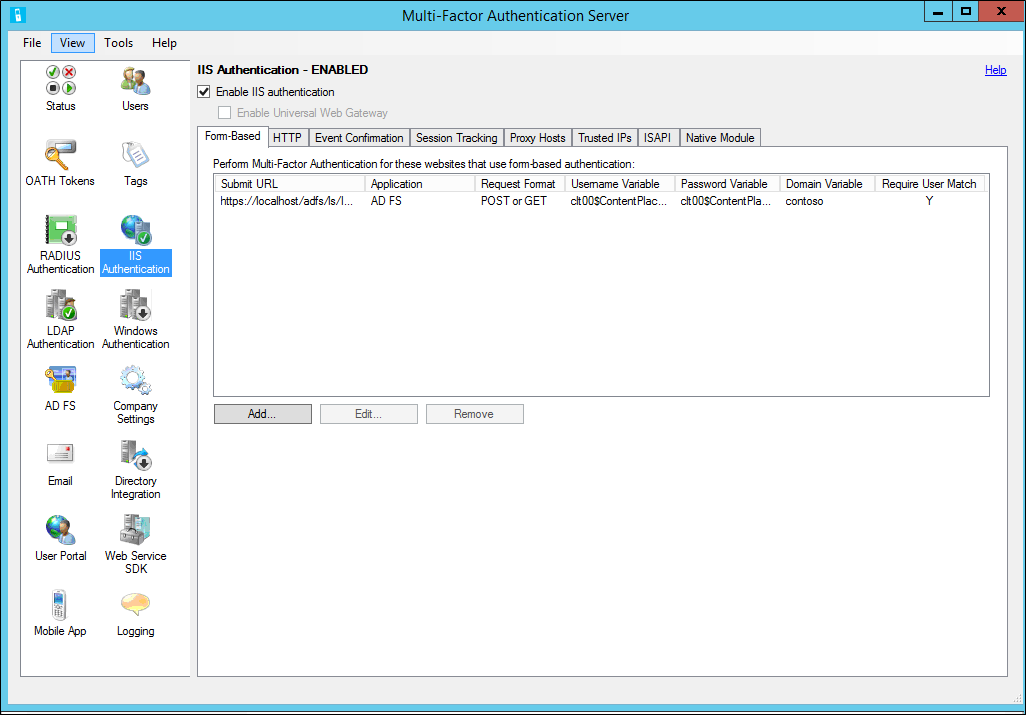

En Servidor Azure Multi-Factor Authentication, haga clic en el icono Autenticación de IIS en el menú izquierdo.

Haga clic en la pestaña Basados en formularios.

Haga clic en Agregar.

Para detectar automáticamente el nombre de usuario, la contraseña y las variables de dominio, escriba la dirección URL de inicio de sesión (como

https://localhost/contoso/auth/login.aspx) en el cuadro de diálogo Configuración automática de sitio web basado en formularios y haga clic en Aceptar.Active la casilla Requerir coincidencia de usuario de Multi-Factor Authentication si todos los usuarios se importaron o importarán al Servidor y están sujetos a la autenticación multifactor. Si aún no se importó al Servidor un número significativo de usuarios o se van a excluir de la autenticación multifactor, deje la casilla desactivada.

Si no se pueden detectar automáticamente las variables de página, haga clic en Especificar manualmente en el cuadro de diálogo Configuración automática de sitio web basado en formularios.

En el cuadro de diálogo Agregar sitio web basado en formularios, escriba la dirección URL en la página de inicio de sesión en el campo URL de envío y escriba un nombre de aplicación (opcional). El nombre de la aplicación aparece en los informes de Azure Multi-Factor Authentication y puede mostrarse en los mensajes de autenticación SMS o de aplicación móvil.

Seleccione el formato de solicitud correcto. Esto se establece en POST o GET para la mayoría de las aplicaciones web.

Especifique las variables de nombre de usuario, contraseña y dominio (si aparece en la página de inicio de sesión). Para buscar los nombres de los cuadros de entrada, vaya a la página de inicio de sesión en un explorador web, haga clic con el botón derecho en la página y seleccione Ver código fuente.

Active la casilla Requerir coincidencia de usuario de Azure Multi-Factor Authentication si todos los usuarios se importaron o importarán al Servidor y están sujetos a la autenticación multifactor. Si aún no se importó al Servidor un número significativo de usuarios o se van a excluir de la autenticación multifactor, deje la casilla desactivada.

Haga clic en Avanzada para revisar la configuración avanzada, incluido lo siguiente:

- Seleccionar un archivo de página de denegación personalizado

- Almacenar en caché las autenticaciones correctas en el sitio web durante un período mediante las cookies.

- Seleccionar si autenticar las credenciales principales en un dominio de Windows, directorio LDAP o servidor RADIUS.

Haga clic en Aceptar para volver al cuadro de diálogo Agregar sitio web basado en formularios.

Haga clic en OK.

Una vez detectadas o especificadas las variables de página y dirección URL, los datos del sitio web se mostrarán en el panel Basados en formularios.

Uso de la autenticación integrada de Windows con el servidor Azure Multi-Factor Authentication

Para proteger una aplicación web IIS que usa la autenticación integrada HTTP de Windows, instale el servidor Azure Multi-Factor Authentication en el servidor web IIS y configure el servidor con los siguientes pasos:

- En Servidor Azure Multi-Factor Authentication, haga clic en el icono Autenticación de IIS en el menú izquierdo.

- Haga clic en la pestaña HTTP.

- Haga clic en Agregar.

- En el cuadro de diálogo Agregar URL base, escriba la dirección URL para el sitio web donde se realiza la autenticación HTTP (como

http://localhost/owa) y proporcione un nombre de aplicación (opcional). El nombre de la aplicación aparece en los informes de Azure Multi-Factor Authentication y puede mostrarse en los mensajes de autenticación SMS o de aplicación móvil. - Ajuste el tiempo de espera de inactividad y los tiempos de sesión máximos si el valor predeterminado no es suficiente.

- Active la casilla Requerir coincidencia de usuario de Multi-Factor Authentication si todos los usuarios se importaron o importarán al Servidor y están sujetos a la autenticación multifactor. Si aún no se importó al Servidor un número significativo de usuarios o se van a excluir de la autenticación multifactor, deje la casilla desactivada.

- Active la casilla Caché de cookies si lo desea.

- Haga clic en OK.

Habilitar complementos IIS para el servidor Azure Multi-Factor Authentication

Después de configurar las direcciones URL basadas en formularios o de autenticación HTTP y la configuración, seleccione las ubicaciones donde se deben cargar y habilitar los complementos de IIS de Azure Multi-Factor Authentication en IIS. Utilice el siguiente procedimiento:

- Si se ejecuta en IIS 6, haga clic en la pestaña ISAPI. Seleccione el sitio web en el que se está ejecutando la aplicación web (por ejemplo, el sitio web predeterminado) para habilitar el complemento del filtro ISAPI de Azure Multi-Factor Authentication para ese sitio.

- Si se ejecuta en IIS 7 o posterior, haga clic en la pestaña Módulo nativo. Seleccione el servidor, los sitios web o las aplicaciones para habilitar el complemento de IIS en los niveles deseados.

- Haga clic en el cuadro Habilitar autenticación IIS en la parte superior de la pantalla. Azure Multi-Factor Authentication está ahora protegiendo la aplicación IIS seleccionada. Asegúrese de que los usuarios se han importado en el servidor.

IP de confianza

Las IP de confianza permiten a los usuarios omitir Azure Multi-Factor Authentication para las solicitudes de sitio web procedentes de determinadas direcciones IP o subredes. Por ejemplo, puede que desee excluir a determinados usuarios de Azure Multi-Factor Authentication mientras inicia sesión desde la oficina. En ese caso, puede especificar la subred de la oficina como entrada de IP de confianza. Para configurar direcciones IP de confianza, use el procedimiento siguiente:

- En la sección Autenticación de IIS, haga clic en la pestaña IP de confianza.

- Haga clic en Agregar.

- Cuando aparezca el cuadro de diálogo Agregar IP de confianza, seleccione el botón de radio IP única, Intervalo IP o Subred.

- Escriba la dirección IP, el intervalo de direcciones IP o la subred que deban permitirse. Si especifica una subred, seleccione la máscara de red adecuada y haga clic en Aceptar.