Microsoft Power Platform-ren segurtasuna

Power Platform amaierako irtenbideak azkar eta erraz sortzeko ahalmena jartzen du garatzaile ez-profesionalen eta profesionalen eskuetan. Segurtasuna funtsezkoa da irtenbide hauetarako. Power Platform industriako babesa eskaintzeko eraikia dago.

Erakundeak hodeirako trantsizioa bizkortzen ari dira, eragiketetan eta negozioen erabakiak hartzeko teknologia aurreratuak txertatuz. Langile gehiago ari dira urrunetik lan egiten. Bezeroek lineako zerbitzuen eskaria gora egiten ari da. Jada ez da nahikoa tokiko aplikazioen segurtasun tradizionala. Hodeian jatorrizko, maila anitzeko, defentsa sakoneko segurtasun irtenbide bat bilatzen duten erakundeek beren negozio adimeneko datuetarako Power Platform. Segurtasun nazionaleko agentziek, finantza-erakundeek eta osasun-hornitzaileek Power Platform konfiantza dute haien informaziorik sentikorrena.

Microsoft-ek inbertsio handiak egin ditu segurtasunean 2000ko hamarkadaren erdialdetik. Microsoft-eko 3.500 ingeniari baino gehiagok egiten dute lan etengabe aldatzen ari den mehatxuen panorama modu proaktiboan aurre egiteko. Microsoft-en segurtasuna txiparen BIOS nukleoan hasten da eta erabiltzailearen esperientziaraino hedatzen da. Gaur egun, gure segurtasun pila industriako aurreratuena da. Microsoft orokorrean mundu mailako lider gisa ikusten da aktore gaiztoen aurkako borrokan. Milioika ordenagailu, bilioika saio-hasiera eta zettabyte datu Microsoft-en babesaren esku daude.

Power Platform oinarri sendo horren gainean eraikitzen da. Azure-k munduko datu sentikorrenak zerbitzatzeko eta babesteko eskubidea lortu zuen segurtasun pila bera erabiltzen du, eta Microsoft 365 informazioa babesteko eta betetzeko tresna aurreratuenekin integratzen da. Power Platform Hodeiaren garaian gure bezeroen kezkarik zailenen inguruan diseinatutako muturreko babesa eskaintzen du:

- Nola kontrola dezakegu nor konekta daitekeen, nondik konektatzen diren eta nola konektatzen diren? Nola kontrola ditzakegu konexioak?

- Nola gordetzen dira gure datuak? Nola enkriptatzen da? Zein kontrol dauzkagu gure datuekin?

- Nola kontrolatu eta babes ditzakegu gure datu sentikorrak? Nola bermatu dezakegu gure datuak erakundetik kanpo ezin direla filtratzea?

- Nola ikuskatu dezakegu nork egin dezakeen zer? Nola erreakziona dezakegu azkar jarduera susmagarriak antzematen baditugu?

Gobernamendua

Power Platform zerbitzua arautzen da Microsoft lineako zerbitzuen baldintzen eta Microsoft Enterprise pribatutasun-adierazpenaren arabera. Datuak prozesatzeko kokapena jakiteko, ikusi Microsoft Online Services Baldintzak eta Datuak babesteko gehigarria.

Microsoft Trust Center Power Platform betetze-informaziorako baliabide nagusia da. Ikasi gehiago Microsoft estandarrak betetzeko eskaintzak.

Power Platform zerbitzuak Segurtasunaren Garapeneko Bizi-zikloa (SDL) jarraitzen du. SDL segurtasuna bermatzeko eta betetzeko eskakizunak onartzen dituen praktika zorrotzen multzoa da. Lortu informazio gehiago Microsoft Security Development Lifecycle Practices atalean.

Ohiko Power Platform segurtasun-kontzeptuak

Power Platform hainbat zerbitzu biltzen ditu. Serie honetan landuko ditugun segurtasun-kontzeptu batzuk horiei guztiei aplikatzen zaizkie. Beste kontzeptu batzuk zerbitzu indibidualen espezifikoak dira. Segurtasun-kontzeptuak desberdinak direnean, deituko ditugu.

Power Platform zerbitzu guztietan komunak diren segurtasun kontzeptuak hauek dira:

- Power Platform Zerbitzu-arkitektura, edo informazioa sisteman zehar nola igarotzen den

- Autentifikatzea Power Platform zerbitzuetan, edo erabiltzaileek zerbitzuetara sarbidea nola lortzen duten

- Datu-iturburuetara konektatzea eta autentifikatzea, edo zerbitzuak datu-iturburuetara nola konektatzen diren eta erabiltzaileek datuak atzitzeko modua

- Datuen biltegiratzea Power Platform, edo datuak nola babesten diren atsedenean edo sistema eta zerbitzuen artean igarotzean

Power Platform zerbitzuaren arkitektura

Power Platform zerbitzuak Azure, Microsoft-en cloud computing plataforman eraikita daude. Power Platform Zerbitzu-arkitektura lau osagaik osatzen dute:

- Web front-end clusterra

- Amaierako lukua

- Premium azpiegitura

- Plataforma Mugikorrak

Web front-end clusterra

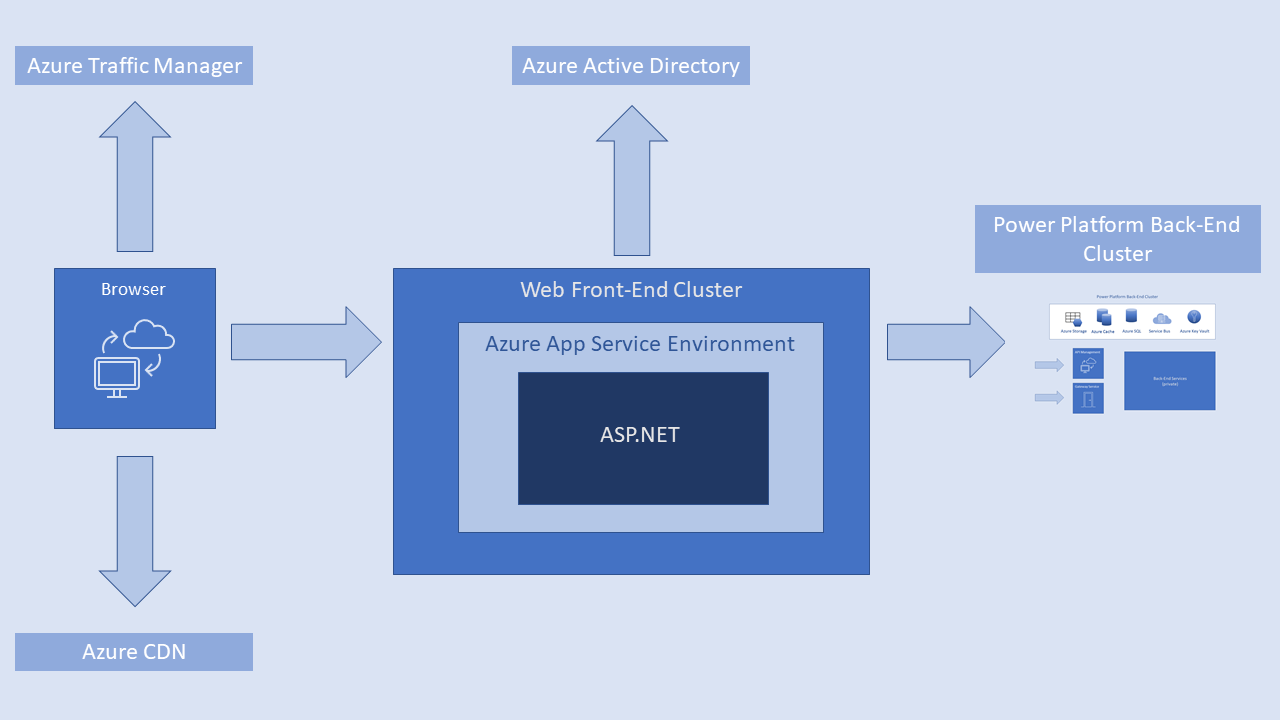

Web UI bat erakusten duten Power Platform zerbitzuei dagokie. Web front-end klusterrak aplikazioaren edo zerbitzuaren hasierako orria erabiltzailearen arakatzaileari eskaintzen dio. Hasieran bezeroak kautotzeko eta tokenak emateko erabiltzen Microsoft Entra da, back-end zerbitzuaren Power Platform ondorengo bezero-konexioetarako.

Web front-end kluster batek Azure App Service ingurunean exekutatzen den ASP.NET webgune batek osatzen du. Erabiltzaile batek Power Platform zerbitzu edo aplikazio bat bisitatzen duenean, bezeroaren DNS zerbitzuak Azure Traffic Manager-en datu-zentro egokiena (normalean hurbilen) eskura dezake. Informazio gehiago lortzeko, ikus Azure Traffic Manager-en errendimendu-trafikoa bideratzeko metodoa.

Web front-end klusterrak saioa hasteko eta autentifikazio-sekuentzia kudeatzen du. Erabiltzailea kautotu ondoren, sarbideko token bat Microsoft Entra lortzen du. ASP.NET Osagaiak tokena analizatzen du erabiltzailea zein erakundetakoa den zehazteko. Ondoren, osagaiak Power Platform backend-zerbitzu globala kontsultatzen du arakatzaileari erakundearen maizterrak zein back-end kluster dauden zehazteko. Ondorengo bezeroen interakzioak back-end klusterarekin zuzenean gertatzen dira, web front-end bitartekariaren beharrik gabe.

Arakatzaileak baliabide estatikoak lortzen ditu, hala nola .js, .css eta irudi fitxategiak, batez ere Azure Content Delivery Network (CDN) batetik. Gobernu Burujabeko kluster hedapenak salbuespena dira. Betetze-arrazoiengatik, inplementazio hauek Azure CDN ezabatzen dute. Horren ordez, web front-end kluster bat erabiltzen dute betetzen den eskualde bateko eduki estatikoa ostatzeko.

Power Platform amaierako lukua

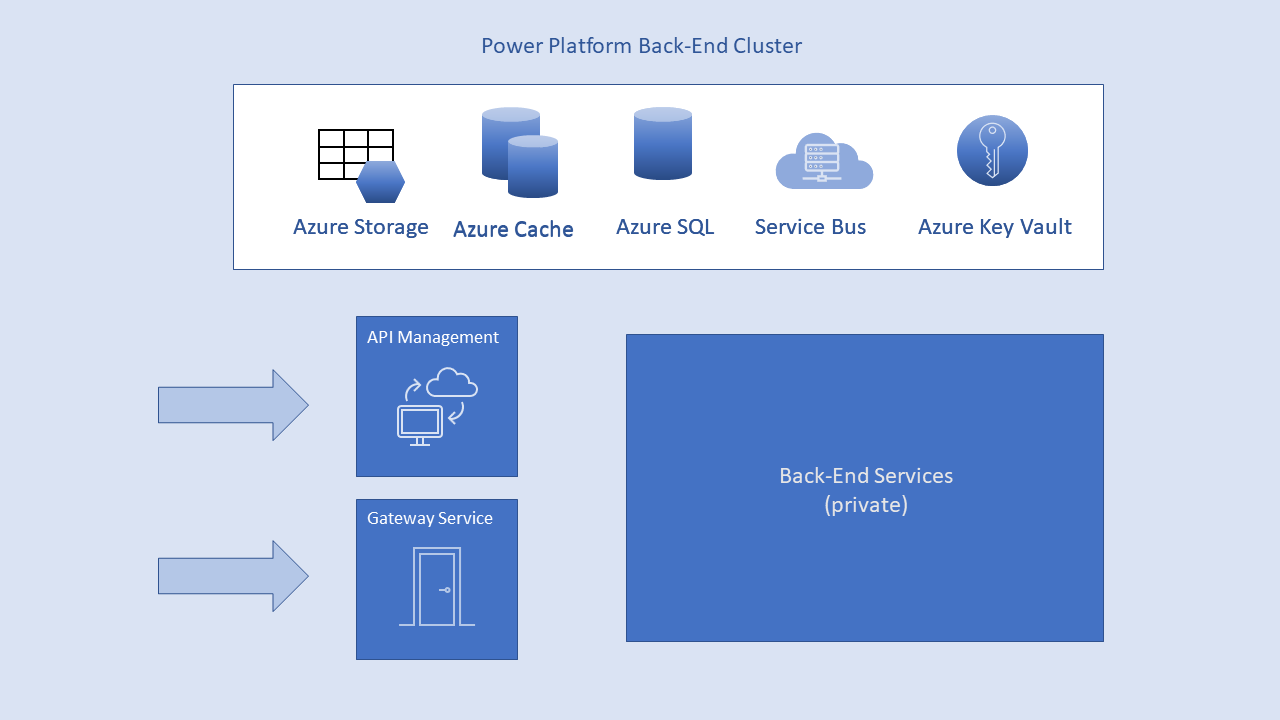

Back-end cluster-a Power Platform zerbitzu batean dauden funtzionalitate guztien ardatza da. Zerbitzu amaierako puntuek, atzeko planoko lan-zerbitzuek, datu-baseek, cacheek eta beste osagai batzuek osatzen dute.

Backend-a Azure eskualde gehienetan eskuragarri dago eta eskualde berrietan zabaltzen da eskuragarri dauden heinean. Eskualde batek hainbat kluster har ditzake. Konfigurazio honek Power Platform zerbitzuak eskalatze horizontal mugagabea ahalbidetzen du, kluster bakar baten eskalatze-mugak bertikala eta horizontala lortu ondoren.

Atzeko klusterrak egoerak dira. Back-end kluster batek esleitutako maizter guztien datu guztiak hartzen ditu. Maizter jakin baten datuak dituen clusterra maizterraren etxeko cluster deritzo. Autentifikatutako erabiltzailearen etxeko kluster bati buruzko informazioa Power Platform backend zerbitzu globalak ematen dio web front-end klusterari. Web frontend-ak informazioa erabiltzen du eskaerak maizterraren etxeko back-end klusterera bideratzeko.

Maizterren metadatuak eta datuak klusterren mugen barruan gordetzen dira. Salbuespena Azure geografia bereko parekatutako eskualde batean kokatutako bigarren mailako backend-kluster batera erreplikatzea da. Bigarren mailako klusterrak hutsegite gisa balio du eskualdeko etenaldiren bat badago, eta pasiboa da beste edozein unetan. Klusterraren sare birtualeko makina ezberdinetan exekutatzen diren mikrozerbitzuek backend funtzionaltasuna ere eskaintzen dute. Mikro-zerbitzu hauetatik bi bakarrik daude eskuragarri Internet publikotik:

- Atebidearen zerbitzua

- Azure API kudeaketa

Power Platform Premium azpiegitura

Power Platform Premium-ek konektore-multzo hedatu baterako sarbidea eskaintzen du ordainpeko zerbitzu gisa. Power Platform sortzaileek ez dute mugatu premium konektoreak erabiltzeko, baina aplikazioen erabiltzaileek bai. Hau da, premium konektoreak dituen aplikazio baten erabiltzaileek lizentzia egokia izan behar dute haietara sartzeko. Power Platform backend zerbitzuak erabiltzaileak premium konektoreetarako sarbidea duen zehazten du.

Plataforma Mugikorrak

Power Platform AndroidWindows (UWP) aplikazioak iOS onartzen ditu. Aplikazio mugikorretarako segurtasun kontuak bi kategoriatan banatzen dira:

- Gailuaren komunikazioa

- Gailuko aplikazioa eta datuak

Gailuaren komunikazioa

Power Platform mugikorretarako aplikazioek nabigatzaileek erabiltzen dituzten konexio eta autentifikazio sekuentzia berberak erabiltzen dituzte. Android eta iOS aplikazioek nabigatzaile-saio bat irekitzen dute aplikazioan. Windows-eko aplikazioek broker bat erabiltzen dute saioa hasteko Power Platform zerbitzuekin komunikazio-kanal bat ezartzeko.

Ondorengo taulak ziurtagirietan oinarritutako autentifikazioa (CBA) onartzen du mugikorretarako aplikazioetarako:

| CBA-ren laguntza-zerbitzua | iOS | Android | Leihoak |

|---|---|---|---|

| Hasi saioa zerbitzuan | Onartzen da | Onartzen da | Ez da onartzen |

| SSRS ADFS lokala (konektatu SSRS zerbitzarira) | Ez da onartzen | Onartzen da | Ez da onartzen |

| SSRS aplikazioaren proxy | Onartzen da | Onartzen da | Ez da onartzen |

Mugikorreko aplikazioak modu aktiboan komunikatzen dira Power Platform zerbitzuekin. Aplikazioen erabileraren estatistikak eta antzeko datuak erabilera eta jarduera kontrolatzen dituzten zerbitzuetara transmititzen dira. Ez da bezeroaren daturik barne hartu.

Gailuko aplikazioa eta datuak

Mugikorretarako aplikazioa eta behar dituen datuak modu seguruan gordetzen dira gailuan. Microsoft Entra eta eguneratze-tokenak industriaren segurtasun-neurri estandarrak erabiliz biltegiratzen dira.

Gailuan gordetako datuek aplikazioen datuak, erabiltzaileen ezarpenak eta aurreko saioetan atzitutako aginte-panelak eta txostenak barne hartzen dituzte. Cachea harea-kutxa batean gordetzen da barne-biltegian. Cachea aplikazioak soilik eskura dezake eta sistema eragileak enkriptatu dezake.

- iOS: Zifratua automatikoa da erabiltzaileak sarbide-kode bat ezartzen duenean.

- Android: Enkriptatzea ezarpenetan konfigura daiteke.

- Windows: enkriptatzea BitLocker-ek kudeatzen du.

Microsoft Intune fitxategi mailako enkriptatzea erabil daiteke datuen enkriptatzea hobetzeko. Intune gailu mugikorren eta aplikazioen kudeaketa eskaintzen duen software-zerbitzua da. Hiru plataforma mugikorrek Intune onartzen dute. Intune gaituta eta konfiguratuta dagoenez, gailu mugikorreko datuak enkriptatzen dira eta Power Platform aplikazioa ezin da SD txartelean instalatu.

Windows aplikazioek Windows Information Protection (WIP) ere onartzen dute.

Cachedun datuak ezabatzen dira erabiltzaileak honako hau egitean:

- desinstalatzen duenean aplikazioa

- Power Platform zerbitzutik kentzen dira

- Ez du saioa hasten pasahitza aldatu ondoren edo token bat iraungi ondoren

Erabiltzaileak berariaz gaitu edo desgaitzen du geokokapena. Gaituta badago, geokokapen-datuak ez dira gailuan gordetzen eta ez dira Microsoft-ekin partekatzen.

Erabiltzaileak berariaz gaitu edo desgaitzen ditu jakinarazpenak. Jakinarazpenak gaituta Android badaude eta iOS datu geografikoak bizitzeko baldintzak onartzen ez badituzte.

Power Platform Zerbitzu mugikorrak ez dira gailuko beste aplikazio-karpetetara edo fitxategietara sartzen.

Tokenetan oinarritutako autentifikazio-datu batzuk eskuragarri daude Microsoft-eko beste aplikazio batzuentzat, hala nola Authenticator-ek, saio-hasiera bakarra gaitzeko. Datu horiek autentifikazio liburutegiaren Microsoft Entra SDK bidez ematen dira.

Erlazionatutako artikuluak

Power Platform zerbitzuetan autentifikatzea

Datu-iturburuetara konektatzea eta horiek autentifikatzea

Datu-biltegia Power Platform

Power Platform segurtasunaren inguruak maiz egindako galderak

Ikusi ere

- Segurtasuna Microsoft Dataverse

- Microsoft lineako zerbitzuen baldintzak

- Microsoft Enterprise pribatutasun adierazpena

- Datuak babesteko eranskina

- Microsoft Segurtasuna garatzeko bizi-zikloaren praktikak

- Errendimenduaren trafikoa bideratzeko metodoa Azure Traffic Manager-erako

- Microsoft Intune

- Windows Information Protection (WIP)