Babestu ingurune lehenetsia

Zure erakundeko langile bakoitzak lehenetsitako Power Platform ingurunerako sarbidea du. Power Platform Administratzaile gisa, ingurune hori ziurtatzeko moduak kontuan hartu behar dituzu, fabrikatzaileen produktibitate pertsonalerako erabilgarri mantenduz. Artikulu honek iradokizunak eskaintzen ditu.

Esleitu administratzaile rolak zentzuz

Kontuan izan zure administratzaile erabiltzaileek Power Platform administratzaile rola izan behar duten ala ez. Egokiagoa al litzateke inguruneko administratzaile edo sistemaren administratzaile rola? Nolanahi ere, mugatu Power Platform administrazio-eginkizun indartsuagoa erabiltzaile gutxi batzuetara. Lortu informazio gehiago Power Platform inguruneak administratzeari buruz.

Komunikatu asmoa

Power Platform Center of Excellence (CoE) taldearen funtsezko erronketako bat ingurune lehenetsiaren aurreikusitako erabilerak jakinaraztea da. Hona hemen gomendio batzuk.

Aldatu izena lehenetsitako inguruneari

Ingurune lehenetsia TenantName (lehenetsia) izenarekin sortzen da. inguruaren izena alda dezakezu deskribatzaileagoa den zerbaitetara, adibidez Ekoizkortasun pertsonaleko ingurunea, asmoa argi deitzeko. .

Erabili Power Platform zentroa

Microsoft Power Platform hub komunikazio gunearen txantiloia SharePoint da. Zure erakundeak Power Platform-ren erabilerari buruzko arduradunentzako informazio-iturri zentral baterako abiapuntu bat eskaintzen du. Hasierako edukiak eta orriaren txantiloiak errazten dute sortzaileei informazioa eskaintzea:

- Produktibitate pertsonalaren erabilera kasuak

- Nola sortu aplikazioak eta fluxuak

- Non sortu aplikazioak eta fluxuak

- Nola jarri harremanetan CoE laguntza-taldearekin

- Kanpoko zerbitzuekin integratzeko arauak

Gehitu estekak zure sortzaileek lagungarri izan ditzaketen barne baliabideetarako.

Mugatu guztiekin partekatzea

Egileek aplikazioak parteka ditzakete beste erabiltzaile indibidualekin eta segurtasun taldeekin. Lehenespenez, zure erakunde osoarekin partekatzea edo Guztiak desgaituta dago. Demagun prozesu itxi bat erabiltzea asko erabiltzen diren aplikazioen inguruan, honelako politikak eta eskakizunak betearazteko:

- Segurtasuna berrikusteko politika

- Enpresa berrikusteko politika

- Aplikazioen Bizi-zikloaren kudeaketa (ALM) eskakizunak

- Erabiltzaileen esperientzia eta markaren eskakizunak

Partekatu guztiekin eginbidea lehenespenez desgaituta dago Power Platformn. Ezarpen hau desgaituta mantentzea gomendatzen dugu nahi gabeko erabiltzaileekin mihise-aplikazioen gehiegizko esposizioa mugatzeko. Zure erakundeko Guztiak taldeak zure maizterrean saioa hasi duten erabiltzaile guztiak ditu, gonbidatuak eta barne kideak barne. Ez dira zure maizterren barneko langile guztiak soilik. Gainera, Guztiak taldeko kidetasuna ezin da editatu ezta ikusi ere. Guztiak taldeari buruzko informazio gehiago lortzeko, joan /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone helbidera.

Barneko langile guztiekin edo jende talde handi batekin partekatu nahi baduzu, kontuan hartu kide horien lehendik dagoen segurtasun talde batekin partekatzea edo segurtasun talde bat sortzea eta zure aplikazioa segurtasun talde horrekin partekatzea.

Partekatu guztiekin desgaituta dagoenean, administratzaile talde txiki batek soilik parteka dezake aplikazio bat inguruneko guztiekin. Administratzailea bazara, PowerShell komando hau exekutatu dezakezu Guztiekin partekatzea gaitu behar baduzu Guztiekin.

Lehenik eta behin, ireki PowerShell administratzaile gisa eta hasi saioa zure Power Apps kontuan komando hau exekutatuz.

Add-PowerAppsAccountExekutatu Get-TenantSettings cmdlet-a zure erakundearen maizter-ezarpenen zerrenda objektu gisa lortzeko.

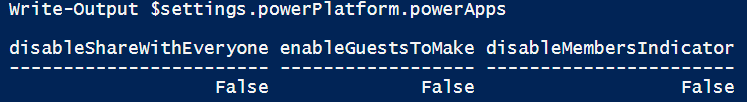

powerPlatform.PowerAppsobjektuak hiru bandera ditu:

Exekutatu PowerShell komando hauek ezarpenen objektua lortzeko eta aldagaia guztiekin partekatzeko faltsu gisa ezarri.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseExekutatu

Set-TenantSettingscmdlet ezarpenak objektuarekin, sortzaileek beren aplikazioak maizter guztiekin partekatzeko aukera izan dezaten.Set-TenantSettings $settingsGuztiekinrekin partekatzea desgaitzeko, jarraitu urrats berdinak baina

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Datu-galera prebenitzeko politika ezartzea

Ingurune lehenetsia ziurtatzeko beste modu bat datuen galera prebenitzeko (DLP) politika sortzea da. DLP politika bat izatea bereziki garrantzitsua da ingurune lehenetsirako, zure erakundeko langile guztiek sarbidea baitute. Hona hemen politika betetzen laguntzeko gomendio batzuk.

Pertsonalizatu DLP gobernuaren mezua

Pertsonalizatu zure erakundearen DLP politika urratzen duen aplikazio bat sortzen badu bistaratzen den errore-mezua. Zuzendu egilea zure erakundearen Power Platform zentrora eta eman zure CoE taldearen helbide elektronikoa.

CoE taldeak denboran zehar DLP politika hobetzen duen heinean, baliteke aplikazio batzuk nahi gabe hautsi ditzakezu. Ziurtatu DLP gidalerroak urratzen dituen mezuak harremanetarako xehetasunak edo informazio gehiagorako esteka dituela arduradunei aurrera egiteko.

Erabili PowerShell cmdlet hauek gobernu politikaren mezua pertsonalizatzeko:

| Komandoa | Deskribapenak |

|---|---|

| Ezarri-PowerAppDlpErrorSettings | Ezarri gobernu-mezua |

| Ezarri-PowerAppDlpErrorSettings | Eguneratu gobernu-mezua |

Blokeatu konektore berriak ingurune lehenetsian

Lehenespenez, konektore berri guztiak zure DLP gidalerroko Enpresaz kanpoko taldean kokatzen dira. Beti talde lehenetsia alda dezakezu Enpresa edo Blokeatu gisa. Ingurune lehenetsiari aplikatzen zaion DLP gidalerro baterako, Blokeatutako taldea lehenetsi gisa konfiguratzea gomendatzen dugu, konektore berriak erabilezinak izaten jarraituko dutela ziurtatzeko, zure administratzaileetako batek berrikusi arte.

Mugatu fabrikatzaileak aurrez eraikitako konektoreetara

Mugatu ekoizleak oinarrizko konektoreetara blokeatu ezin direnetara, gainerakoetara sarbidea eragozteko.

Eraman blokeatu ezin diren konektore guztiak negozioaren datu-taldera.

Mugitu blokeatu daitezkeen konektore guztiak blokeatutako datu-taldera.

Mugatu konektore pertsonalizatuak

Konektore pertsonalizatuek aplikazio edo fluxu bat integratzen dute etxeko zerbitzu batekin. Zerbitzu hauek garatzaileei bezalako erabiltzaile teknikoei zuzenduta daude. Ideia ona da zure erakundeak sortutako APIen aztarna murriztea, ingurune lehenetsiko aplikazio edo fluxuetatik dei daitezkeenak. Egileek ingurune lehenetsian APIentzako konektore pertsonalizatuak sortu eta erabiltzea saihesteko, sortu arau bat URL eredu guztiak blokeatzeko.

Ekoizleei API batzuetara atzitzeko (adibidez, enpresen oporren zerrenda itzultzen duen zerbitzu bat), konfiguratu hainbat arau URL ereduak enpresa eta enpresaz kanpoko datu taldeetan sailkatzen dituztenak. Ziurtatu konexioek beti erabiltzen dutela HTTPS protokoloa. Lortu informazio gehiago konektore pertsonalizatuetarako DLP politikari buruz.

Integrazio segurua Exchange-rekin

Office 365 Outlook konektoreablokeatu ezin den konektore estandarretako bat da. Egileek sarbidea duten postontzietan mezu elektronikoak bidali, ezabatu eta erantzuteko aukera ematen die. Konektore honen arriskua ere bere gaitasun indartsuenetako bat da: mezu elektroniko bat bidaltzeko gaitasuna. Esate baterako, sortzaile batek posta elektronikoaren eztanda bidaltzen duen fluxua sor dezake.

Zure erakundeko Exchange administratzaileak Exchange zerbitzarian arauak ezar ditzake aplikazioetatik mezu elektronikoak bidal ez daitezen. Irteerako mezu elektronikoak blokeatzeko konfiguratutako arauetatik fluxu edo aplikazio zehatzak baztertu ere egin daitezke. Arau hauek helbide elektronikoen zerrenda baimendu batekin konbina ditzakezu, aplikazio eta fluxuen mezu elektronikoak postontzi talde txiki batetik soilik bidal daitezkeela ziurtatzeko.

Aplikazio edo fluxu batek Office 365 Outlook konektorea erabiliz mezu elektroniko bat bidaltzen duenean, SMTP goiburu zehatzak txertatzen ditu mezuan. Goiburuetako esaldi erreserbatuak erabil ditzakezu mezu elektroniko bat fluxu edo aplikazio batetik sortu den identifikatzeko.

Fluxu batetik bidalitako mezu elektroniko batean txertatutako SMTP goiburuak adibide hau du:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Goiburuko xehetasunak

Hurrengo taulak x-ms-mail-application goiburuan ager daitezkeen balioak deskribatzen ditu erabilitako zerbitzuaren arabera:

| Zerbitzuak | Balioa |

|---|---|

| Power Automate | Microsoft Power Automate; Erabiltzaile-agentea: azure-logic-apps/1.0 (workflow <GUID>; bertsioa <bertsio zenbakia>) Microsoft-flow /1.0 |

| Power Apps | Microsoft Power Apps; Erabiltzaile-agentea: PowerApps/ (; AppName= <aplikazioaren izena>) |

Ondorengo taulak x-ms-mail-operation-type goiburuan ager daitezkeen balioak deskribatzen ditu egiten ari den ekintzaren arabera:

| Balioa | Deskribapenak |

|---|---|

| Erantzun | Erantzun posta elektronikoko eragiketetarako |

| Aurrera | Posta elektronikoa birbidaltzeko eragiketak egiteko |

| Bidali | Posta elektronikoa bidaltzeko eragiketak barne, SendEmailWithOptions eta SendApprovalEmail |

x-ms-mail-environment-id goiburuak ingurunearen ID balioa dauka. Goiburu honen presentzia erabiltzen ari zaren produktuaren araberakoa da:

- Power Appsn, beti dago presente.

- Power Automaten, 2020ko uztailaren ondoren sortutako konexioetan bakarrik dago.

- Logic Apps-en, ez da inoiz presente.

Ingurune lehenetsirako Potential Exchange arauak

Hona hemen Exchange arauak erabiliz blokeatu nahi dituzun posta elektronikoko ekintza batzuk.

Blokeatu kanpoko hartzaileei irteerako mezu elektronikoak: blokeatu kanpoko hartzaileei bidalitako irteerako mezu guztiak Power Automate eta Power Apps. Arau honek sortzaileei euren aplikazio edo fluxuetatik bazkide, saltzaile edo bezeroei mezu elektronikoak bidaltzea eragozten die.

Blokeatu irteerako birbidaltzea: blokeatu kanpoko hartzaileei birbidaltzen zaizkien mezu elektroniko guztiak Power Automate eta Power Apps non bidaltzailea baimendutako postontzien zerrenda batekoa ez den. Arau honek sortzaileei sarrerako mezu elektronikoak kanpoko hartzaile bati automatikoki birbidaltzen dituen fluxua sortzea eragozten du.

Posta elektronikoa blokeatzeko arauekin kontuan hartu beharreko salbuespenak

Hona hemen Exchange arauen salbuespen potentzial batzuk posta elektronikoa blokeatzeko malgutasuna gehitzeko:

Salbuestu aplikazio eta fluxu zehatzak: Gehitu salbuespen-zerrenda bat lehenago iradokitako arauei, onartutako aplikazio edo fluxuek kanpoko hartzaileei mezu elektronikoak bidal ditzaten.

Erakunde-mailako baimen-zerrenda: eszenatoki honetan, zentzuzkoa da irtenbidea ingurune dedikatu batera eramatea. Inguruneko hainbat fluxuk irteerako mezu elektronikoak bidali behar badituzte, salbuespen-arau orokor bat sor dezakezu ingurune horretatik irteerako mezu elektronikoak baimentzeko. Ingurune horretako sortzaile eta administratzaileen baimenak zorrotz kontrolatu eta mugatu behar dira.

Aplikatu maizter arteko isolamendua

Power Platform konektore-sistema bat du, Microsoft Entra n oinarritutako konektore-sistema bat, baimendutako Microsoft Entra erabiltzaileei aplikazioak eta fluxuak datu biltegietara konektatzeko aukera ematen diena. Maizterren isolamenduak Microsoft Entra baimendutako datu-iturrietatik haien maizterra eta haietatik datozen datuen mugimendua arautzen du.

Maizterren isolamendua maizter mailan aplikatzen da eta maizterren ingurune guztietan eragiten du, ingurune lehenetsian barne. Langile guztiak ingurune lehenetsian sortzaileak direnez, maizterrak isolatzeko politika sendo bat konfiguratzea funtsezkoa da ingurumena ziurtatzeko. Zure langileak konektatu daitezkeen maizterrak esplizituki konfiguratzea gomendatzen dizugu. Gainontzeko maizter guztiak sarrerako eta irteerako datuen fluxua blokeatzen duten arau lehenetsiek estali behar dituzte.

Power Platform maizterren isolamendua Microsoft Entra ID osoko maizterraren murrizketaren desberdina da. Ez du eraginik Microsoft Entra IDan oinarritutako sarbidea kanpoan Power Platform. Microsoft Entra IDan oinarritutako autentifikazioa erabiltzen duten konektoreetarako bakarrik funtzionatzen du, hala nola, Office 365 Outlook eta SharePoint konektoreak.

Ikusi ere

Murriztu maizter arteko sarrerako eta irteerako sarbidea (aurrebista)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)

Oharrak

Laster erabilgarri: 2024an, GitHub-eko arazoak edukiari buruzko oharrak bidaltzeko mekanismo gisa kenduko dugu apurka-apurka, eta oharrak bidaltzeko sistema berri batekin ordeztuko. Informazio gehiagorako, ikusi: https://aka.ms/ContentUserFeedback.

Bidali eta ikusi honi buruzko oharrak: