Tunnista Defender for Endpoint -arkkitehtuuri ja käyttöönottomenetelmä

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Jos olet jo määrittänyt Microsoft Defender for Endpoint käyttöönoton vaiheet ja olet määrittänyt Rooleja ja käyttöoikeudet Defender for Endpointille, seuraava vaihe on luoda perehdyttämissuunnitelma. Suunnitelmasi alkaa arkkitehtuurin tunnistamisesta ja käyttöönottomenetelmän valitsemisesta.

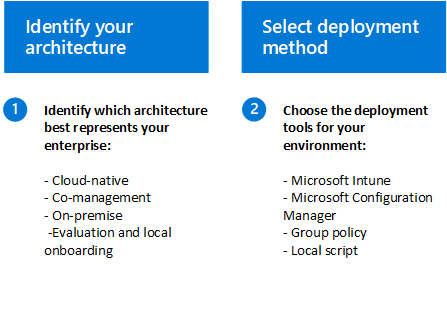

Ymmärrämme, että jokainen yritysympäristö on ainutlaatuinen, joten olemme tarjonneet useita vaihtoehtoja, joiden avulla voit valita joustavasti, miten palvelu otetaan käyttöön. Päätettäessä, miten päätepisteet voidaan lisätä Defender for Endpoint -palveluun, on kaksi tärkeää vaihetta:

Vaihe 1: Arkkitehtuurin tunnistaminen

Ympäristöstä riippuen jotkin työkalut sopivat paremmin tiettyihin arkkitehtuureja varten. Seuraavassa taulukossa voit päättää, mikä Defender for Endpoint -arkkitehtuuri sopii parhaiten organisaatiollesi.

| Architecture | Kuvaus |

|---|---|

| Pilven alkuperäinen | Suosittelemme käyttämään Microsoft Intune pilvipalvelun päätepisteiden käyttöönottoon, määrittämiseen ja korjaamiseen yrityksille, joilla ei ole paikallista määritysten hallintaratkaisua tai jotka pyrkivät vähentämään paikallista infrastruktuuriaan. |

| Yhteishallinta | Organisaatioille, jotka isännöivät sekä paikallisia että pilvipohjaisia kuormituksia, suosittelemme käyttämään Microsoftin ConfigMgr ja Intune hallintatarpeisiinsa. Nämä työkalut tarjoavat kattavan joukon pilvipohjaisia hallintaominaisuuksia ja ainutlaatuisia yhteishallintavaihtoehtoja, joilla valmistellaan, otetaan käyttöön, hallitaan ja suojataan päätepisteitä ja sovelluksia koko organisaatiossa. |

| Paikallinen | Suosittelemme tätä arkkitehtuuria yrityksille, jotka haluavat hyödyntää Microsoft Defender for Endpoint pilvipohjaisia ominaisuuksia ja samalla maksimoida Configuration Manager tai Active Directory -toimialueen palvelut investoinnit. |

| Arviointi ja paikallinen perehdytys | Suosittelemme tätä arkkitehtuuria SOC-keskuksille (security operations centers), jotka haluavat arvioida tai suorittaa Microsoft Defender for Endpoint pilottikokeilun, mutta joilla ei ole olemassa olevia hallinta- tai käyttöönottotyökaluja. Tätä arkkitehtuuria voidaan käyttää myös laitteiden käyttöönottoon pienissä ympäristöissä, joissa ei ole hallintainfrastruktuuria, kuten DMZ (Demilitarized Zone). |

Vaihe 2: Valitse käyttöönottotapa

Kun olet määrittänyt ympäristösi arkkitehtuurin ja luonut luettelon vaatimukset-osiossa kuvatulla tavalla, valitse ympäristön päätepisteille soveltuvat käyttöönottotyökalut alla olevan taulukon avulla. Tämä auttaa sinua suunnittelemaan käyttöönoton tehokkaasti.

| Päätepiste | Käyttöönottotyökalu |

|---|---|

| Windows |

Paikallinen komentosarja (enintään 10 laitetta) Ryhmäkäytäntö Microsoft Intune/ mobiililaitteiden Laitehallinta Microsoft Configuration Manager VDI-komentosarjat |

|

Windows-palvelimet Linux-palvelimet |

Microsoft Defender for Cloud -integraatio |

| Macos |

Paikallinen komentosarja Microsoft Intune JAMF Pro Mobiililaitteiden hallinta |

| Linux-palvelimet |

Paikallinen komentosarja Nukke Ansible Kokki Suolatanko |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Mobiilisovellusten hallinta |

Huomautus

Laitteissa, joita ei hallita Microsoft Intune tai Microsoft Configuration Manager, voit vastaanottaa suojausmääritykset Microsoft Defender for Endpoint suojauksen hallinnan avulla Microsoft Defender suoraan Intune.

Seuraavat vaiheet

Kun olet valinnut Defender for Endpoint -arkkitehtuurin ja käyttöönottomenetelmän, jatka vaiheeseen 4 – Perehdytyslaitteet.

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.