Linux-Microsoft Defender for Endpoint suorituskykyongelmien vianmääritys

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Tässä asiakirjassa on ohjeita siitä, miten voit kaventaa Linuxin Defender for Endpointiin liittyviä suorituskykyongelmia käytettävissä olevien diagnostiikkatyökalujen avulla, jotta voit ymmärtää ja lieventää olemassa olevaa resurssipulaa ja prosesseja, jotka tekevät järjestelmästä tällaisen tilanteen. Suorituskykyongelmat johtuvat pääasiassa yhden tai useamman laitteiston alijärjestelmän pullonkauloista järjestelmän resurssien käyttöprofiilin mukaan. Joskus sovellukset ovat herkkiä levyn I/O-resursseille ja saattavat tarvita enemmän suoritinkapasiteettia, ja joskus jotkin määritykset eivät ole kestäviä, ja ne saattavat käynnistää liian monta uutta prosessia ja avata liian monta tiedostokuvaajaa.

Käynnissä olevien sovellusten ja laitteen ominaisuuksien mukaan suorituskyky saattaa olla huono, kun Defender for Endpoint suoritetaan Linuxissa. Erityisesti sovellukset tai järjestelmäprosessit, jotka käyttävät useita resursseja, kuten suoritinta, levyä ja muistia lyhyen ajankohdan aikana, voivat aiheuttaa suorituskykyongelmia Defender for Endpointissa Linuxissa.

Varoitus

Varmista ennen aloittamista, että muut suojaustuotteet eivät ole tällä hetkellä käytössä laitteessa. Useat suojaustuotteet voivat olla ristiriidassa isännän suorituskyvyn kanssa ja vaikuttaa siihen.

Suorituskykyongelmien vianmääritys reaaliaikaisten suojaustilastojen avulla

Koskee seuraavia:

- Vain virustentorjuntaan liittyvät suorituskykyongelmat

Reaaliaikainen suojaus (RTP) on Defender for Endpoint on Linux -ominaisuus, joka valvoo ja suojaa laitettasi jatkuvasti uhkilta. Se koostuu tiedostojen ja prosessien valvonnasta ja muista heurisikoista.

Seuraavien vaiheiden avulla voit tehdä vianmäärityksen ja lieventää näitä ongelmia:

Poista reaaliaikainen suojaus käytöstä jollakin seuraavista menetelmistä ja huomaa, paraneeko suorituskyky. Tämä lähestymistapa auttaa kaventamaan sitä, vaikuttaako Defender for Endpoint Linuxissa suorituskykyongelmiin. Jos organisaatiosi ei hallitse laitettasi, reaaliaikainen suojaus voidaan poistaa käytöstä komentoriviltä:

mdatp config real-time-protection --value disabledConfiguration property updatedJos organisaatiosi hallitsee laitettasi, järjestelmänvalvojasi voi poistaa reaaliaikaisen suojauksen käytöstä kohdassa Defender for Endpointin asetusten määrittäminen Linuxissa annettujen ohjeiden avulla.

Huomautus

Jos suorituskykyongelma jatkuu, kun reaaliaikainen suojaus ei ole käytössä, ongelman alkuperäinen osa voi olla päätepisteen tunnistaminen ja vastaus (EDR). Noudata tässä tapauksessa tämän artikkelin kohtaa Suorituskykyongelmien vianmääritys käyttämällä Microsoft Defender for Endpoint Asiakasanalysaattoria.

Jos haluat löytää sovellukset, jotka käynnistävät eniten skannauksia, voit käyttää Defenderin Linux-päätepisteelle keräämiä reaaliaikaisia tilastoja.

Huomautus

Tämä ominaisuus on käytettävissä versiossa 100.90.70 tai uudemman versiona.

Tämä ominaisuus on oletusarvoisesti käytössä - ja

InsiderFast-Dogfoodkanavissa. Jos käytät eri päivityskanavaa, tämä ominaisuus voidaan ottaa käyttöön komentoriviltä:mdatp config real-time-protection-statistics --value enabledTämä ominaisuus edellyttää reaaliaikaisen suojauksen käyttöönottoa. Voit tarkistaa reaaliaikaisen suojauksen tilan suorittamalla seuraavan komennon:

mdatp health --field real_time_protection_enabledVarmista, että

real_time_protection_enabledmerkintä ontrue. Muussa tapauksessa ota se käyttöön suorittamalla seuraava komento:mdatp config real-time-protection --value enabledConfiguration property updatedJos haluat kerätä nykyiset tilastotiedot, suorita:

mdatp diagnostic real-time-protection-statistics --output jsonHuomautus

Kun käytät

--output jsonkaksoisviivaa, varmista, että tulostusmuoto on valmis jäsennystä varten.Tämän komennon tuloste näyttää kaikki prosessit ja niihin liittyvät tarkistustoiminnot.

Lataa Linux-järjestelmän Python-jäsennysmalli high_cpu_parser.py komennolla:

wget -c https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/linux/diagnostic/high_cpu_parser.pyTämän komennon tulosteen tulee olla seuraavanlainen:

--2020-11-14 11:27:27-- https://raw.githubusercontent.com/microsoft.mdatp-xplat/master/linus/diagnostic/high_cpu_parser.py Resolving raw.githubusercontent.com (raw.githubusercontent.com)... 151.101.xxx.xxx Connecting to raw.githubusercontent.com (raw.githubusercontent.com)| 151.101.xxx.xxx| :443... connected. HTTP request sent, awaiting response... 200 OK Length: 1020 [text/plain] Saving to: 'high_cpu_parser.py' 100%[===========================================>] 1,020 --.-K/s in 0sKirjoita seuraavat komennot:

mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.pyYllä oleva tulos on luettelo suorituskykyyn liittyvistä ongelmista. Ensimmäinen sarake on prosessitunnus (PID), toinen sarake on prosessin nimi ja viimeinen sarake on skannattujen tiedostojen määrä vaikutuksen mukaan lajiteltuna. Esimerkiksi komennon tulos on seuraavankaltainen:

... > mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.py | head 27432 None 76703 73467 actool 1249 73914 xcodebuild 1081 73873 bash 1050 27475 None 836 1 launchd 407 73468 ibtool 344 549 telemetryd_v1 325 4764 None 228 125 CrashPlanService 164Jos haluat parantaa Defender for Endpointin suorituskykyä Linuxissa, etsi se, jolla on suurin numero rivillä

Total files scanned, ja lisää sille poikkeus. Lisätietoja on kohdassa Defender for Endpointin poissulkemisten määrittäminen ja vahvistaminen Linuxissa.Huomautus

Sovellus tallentaa tilastotiedot muistiin ja seuraa vain tiedostotoimintoa sen aloittamisen ja reaaliaikaisen suojauksen käyttöönoton jälkeen. Prosesseja, jotka käynnistettiin ennen reaaliaikaista suojausta tai niiden aikana, ei lasketa. Lisäksi lasketaan vain tapahtumat, jotka käynnistivät skannauksia.

Suorituskykyongelmien vianmääritys Microsoft Defender for Endpoint Client Analyzerin avulla

Koskee seuraavia:

- Kaikkien käytettävissä olevien Defender for Endpoint -osien, kuten AV:n ja EDR:n, suorituskykyongelmat

Microsoft Defender for Endpoint Client Analyzer (MDECA) voi kerätä jäljitystietoja, lokeja ja diagnostiikkatietoja Linux-laitteiden suorituskykyongelmien vianmääritykseen.

Huomautus

- Microsoftin asiakastukipalvelut (CSS) käyttävät säännöllisesti Microsoft Defender for Endpoint Client Analyzer -työkalua keräämään tietoja, kuten (mutta ei rajoitettu) IP-osoitteita ja tietokoneiden nimiä, jotka auttavat Microsoft Defender for Endpoint kohtaamiesi ongelmien vianmäärityksessä. Lisätietoja tietosuojatiedoista on kohdassa Microsoftin tietosuojatiedot.

- Yleisenä parhaana käytäntönä on, että päivität Microsoft Defender for Endpoint agentin uusimpaan saatavilla olevaan versioon ja varmistat, että ongelma jatkuu edelleen, ennen kuin tutkit asiaa tarkemmin.

Jos haluat suorittaa asiakasanalysaattorin suorituskykyongelmien vianmääritystä varten, katso Asiakasanalysaattorin suorittaminen macOS:ssä ja Linuxissa.

Yleisten poissulkemisten määrittäminen suorituskyvyn parantamiseksi

Määritä Linux-Microsoft Defender for Endpoint, joka sisältää poissulkemisia prosesseille tai levysijainneille, jotka vaikuttavat suorituskykyongelmiin. Lisätietoja on ohjeaiheessa Linuxin Microsoft Defender for Endpointin poisjättöjen määrittäminen ja vahvistaminen. Jos sinulla on edelleen suorituskykyongelmia, ota yhteyttä tukeen saadakseen lisäohjeita ja lievennystä.

AuditD-suorituskykyongelmien vianmääritys

Tausta:

Linux-käyttöjärjestelmäjakaumien Microsoft Defender for Endpoint käyttää AuditD-kehystä tietyntyyppisten telemetriatapahtumien keräämiseen.

Järjestelmän tapahtumat, jotka lisätään kohteeseen

/etc/audit/rules.d/lisättyjen sääntöjen mukaan, lisäävät audit.log ja voivat vaikuttaa isäntien valvontaan ja ylätason kokoelmaan.Tapahtumat, jotka Microsoft Defender for Endpoint on Lisännyt Linuxissa, merkitään

mdatpavaimella.Jos AuditD-palvelu on määritetty väärin tai offline-tilassa, jotkin tapahtumat saattavat puuttua. Lisätietoja tällaisen ongelman vianmäärityksestä on artikkelissa: Puuttuvien tapahtumien tai ilmoitusten ongelmien vianmääritys Microsoft Defender for Endpoint Linuxissa.

Tietyissä palvelinkuormitusten yhteydessä saattaa ilmetä kaksi ongelmaa:

High CPUresurssien kulutus prosessistamdatp_audisp_plugin./var/log/audit/audit.logsuuren tai usein pyörivän.

Nämä ongelmat saattavat ilmetä palvelimilla, joissa on useita auditointitapahtumia. Tällaisia ongelmia voi ilmetä, jos AuditD:ssä on useita kuluttajia tai liian monta sääntöä, jotka liittyvät Microsoft Defender for Endpoint ja kolmansien osapuolten kuluttajien yhdistelmään, tai suuri kuormitus, joka tuottaa paljon tapahtumia. Tällaisten ongelmien vianmääritys aloitetaan keräämällä MDEClientAnalyzer-lokit mallissa, johon ongelma ilmenee.

Parhaana käytäntönä suosittelemme AuditD-lokien määrittämistä kiertämään, kun tiedoston enimmäiskokoraja saavutetaan. Tämä määritys estää AuditD-lokien kertymisen yksittäiseen tiedostoon ja kierretyt lokitiedostot voidaan siirtää pois levytilan säästämiseksi. Tämän saavuttamiseksi voit määrittää kohteen arvoksi max_log_file_actionrotateauditd.conf-tiedostossa .

Huomautus

Yleisenä parhaana käytäntönä on, että päivität Microsoft Defender for Endpoint agentin uusimpaan saatavilla olevaan versioon ja varmistat, että ongelma jatkuu edelleen, ennen kuin tutkit asiaa tarkemmin. Että on olemassa muita määrityksiä, jotka voivat vaikuttaa AuditD-alijärjestelmän suoritinkantaan. Tarkemmin disp_qos sanottuna kohteessa auditd.conf voidaan määrittää lossy suuren suoritinkulutuksen vähentämiseksi. Tämä tarkoittaa kuitenkin sitä, että jotkin tapahtumat saattavat pudota suorittimen huippukäytön aikana.

XMDEClientAnalyzer

Kun käytät XMDEClientAnalyzeria, seuraavissa tiedostoissa näytetään tuloste, joka tarjoaa merkityksellisiä tietoja ongelmien vianmääritykseen.

auditd_info.txtauditd_log_analysis.txt

auditd_info.txt

Sisältää yleisen AuditD-määrityksen ja näyttää seuraavat tiedot:

Mitkä prosessit on rekisteröity AuditD-kuluttajiksi.

Auditctl -stuloste:enabled=2(Ehdota, että valvottu on muuttumattomassa tilassa (edellyttää uudelleenkäynnistystä, jotta määritysmuutokset tulevat voimaan.)Auditctl -loutput (Näyttää, mitä sääntöjä ytimeen on tällä hetkellä ladattu, mikä voi poiketa siitä, mitä levyllä on kohteessa/etc/auditd/rules.d/mdatp.rules. Näyttää myös Microsoft Defender for Endpoint liittyvät säännöt.)

auditd_log_analysis.txt

Sisältää tärkeitä koostettuja tietoja, jotka ovat hyödyllisiä AuditD:n suorituskykyongelmien tutkimisessa.

Mikä osa omistaa eniten raportoidut tapahtumat (Microsoft Defender for Endpoint tapahtumat merkitään merkinnällä

key=mdatp).Tärkeimmät raportoinnin aloittajat.

Yleisimmät järjestelmäkutsut (verkko- tai tiedostojärjestelmätapahtumat ja muut).

Mitkä tiedostojärjestelmän polut ovat meluisimpia.

Voit lieventää useimpia AuditD:n suorituskykyongelmia toteuttamalla AuditD:n poissulkemisen. Jos annetut poikkeukset eivät paranna suorituskykyä, voimme käyttää rate limiter-vaihtoehtoa. Tämä vähentää AuditD:n luomien tapahtumien määrää kokonaan.

Huomautus

Poissulkemisia tulisi tehdä vain vähäisen uhan ja suurten melun aloittelejien tai polkujen vuoksi. Älä esimerkiksi jätä pois /bin/bash-kohdetta, joka uhkaa luoda suuren sokean pisteen. Yleisiä virheitä kannattaa välttää poissulkemisia määritettäessä.

Poissulkemistyypit

XMDEClientAnalyzer-tukityökalu sisältää syntaksin, jonka avulla voidaan lisätä AuditD:n poissulkemisen määrityssääntöjä.

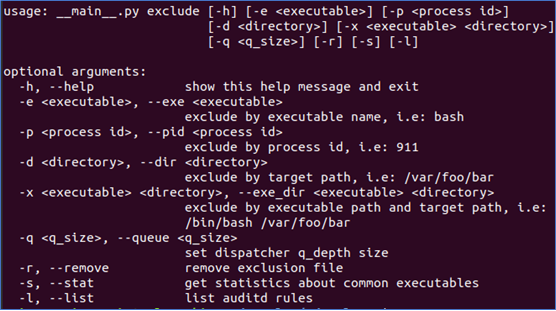

AuditD-poissulkeminen – tukityökalun syntaksin ohje:

Käynnistäjän tekemä

-

-e/ -exefull binary path (täysi binaaripolku > ) Poistaa kaikki tämän käynnistäjän tapahtumat

Polun mukaan

-

-d / -dirtäydellinen polku hakemistoon Poistaa tähän hakemistoon > kohdistuvat tiedostojärjestelmätapahtumat

Esimerkkejä:

Jos /opt/app/bin/app kirjoittaa kohteeseen /opt/app/cfg/logs/1234.log, voit tukityökalun avulla sulkea pois eri vaihtoehdoilla:

-e /opt/app/bin/app

-d /opt/app/cfg

-x /usr/bin/python /etc/usercfg

-d /usr/app/bin/

Lisää esimerkkejä:

./mde_support_tool.sh exclude -p <process id>

./mde_support_tool.sh exclude -e <process name>

Jos haluat jättää pois useamman kuin yhden kohteen, yhdistä poikkeukset yhdeksi riviksi:

./mde_support_tool.sh exclude -e <process name> -e <process name 2> -e <process name3>

Tietyt käynnistäjät käyttävät -x-merkintää, joka sulkee pois alihakemistojen käytön:

./mde_support_tool.sh exclude -x /usr/sbin/mv /tmp

Yllä oleva jättää pois /tmp-alikansion seurannan, kun mv-prosessia käsitellään.

Rate Limiter

XMDEClientAnalyzer-tukityökalu sisältää syntaksin, jonka avulla voidaan rajoittaa auditD-laajennuksen raportoimien tapahtumien määrää. Tämä asetus määrittää AuditD:n nopeusrajoituksen maailmanlaajuisesti, jolloin kaikki valvontatapahtumat laskevat.

Huomautus

Tätä toimintoa tulee käyttää huolellisesti rajoittamaan valvotun alijärjestelmän raportoimien tapahtumien määrää kokonaisuutena. Tämä voi vähentää myös muiden tilaajien tapahtumien määrää.

Rotta-erotinvaihtoehtoa voidaan käyttää tämän nopeusrajoituksen käyttöönottoon tai käytöstä poistamiseen.

Ottaa käyttöön: ./mde_support_tool.sh ratelimit -e true

Poistaa käytöstä: ./mde_support_tool.sh ratelimit -e false

Kun rotanerotin on käytössä, AuditD:hen lisätään sääntö, joka käsittelee 2500 tapahtumaa sekunnissa.

Huomautus

Ota yhteyttä Microsoftin tukeen, jos tarvitset apua AuditD:hen liittyvien suorituskykyongelmien analysoinnissa ja lieventämisessä tai AuditD-poissulkemisten käyttöönotossa suuressa mittakaavassa.

Tutustu myös seuraaviin ohjeartikkeleihin:

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.