Vastaustoimintoihin ryhtyminen laitteessa

Koskee seuraavia:

Tärkeää

Jotkin tämän artikkelin tiedot liittyvät tuotteen ennakkojulkaisuversioon, jota voidaan muuttaa huomattavasti ennen kaupallista julkaisua. Microsoft ei anna mitään takuita tässä annettujen tietojen suhteen.

Reagoi nopeasti havaittuihin hyökkäyksiin eristämällä laitteita tai keräämällä tutkimuspaketti. Kun olet ottanut toiminnon käyttöön laitteissa, voit tarkistaa toimintotiedot toimintokeskuksessa.

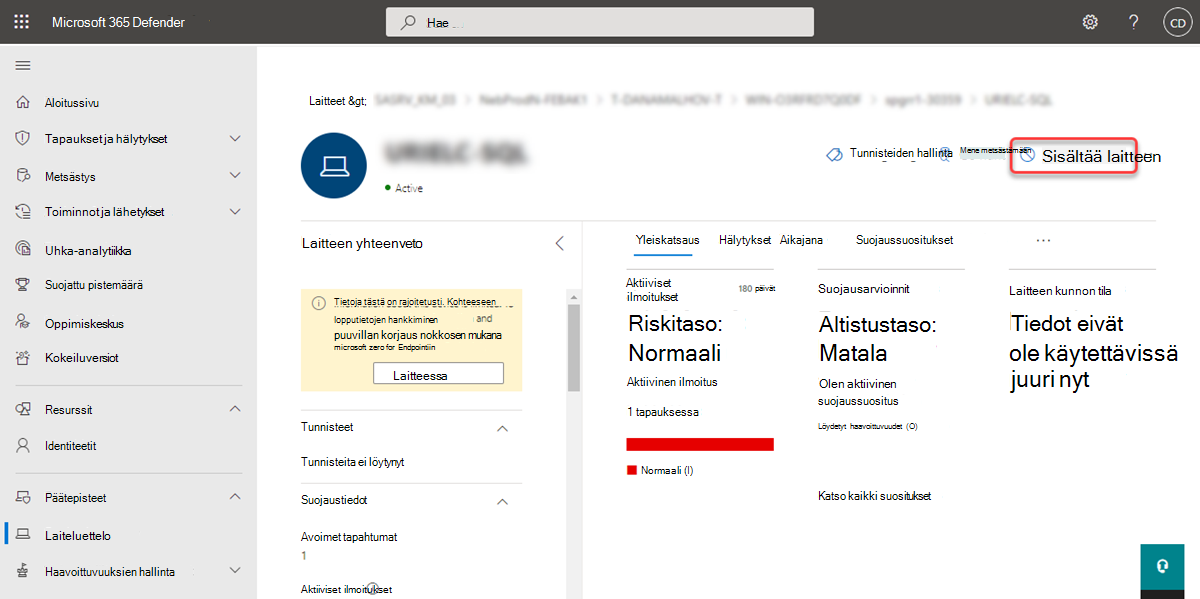

Vastaustoiminnot suoritetaan tietyn laitesivun yläosassa, ja ne sisältävät seuraavat:

- Tunnisteiden hallinta

- Aloita automatisoitu tutkinta

- Aloita reaaliaikainen vastausistunto

- Kerää tutkimuspaketti

- Suorita virustarkistus

- Rajoita sovelluksen suoritusta

- Eristä laite

- Sisältää laitteen

- Ota yhteyttä uhka-asiantuntijaan

- Toimintokeskus

Tärkeää

Defender for Endpoint Plan 1 sisältää vain seuraavat manuaaliset vastaustoiminnot:

- Suorita virustarkistus

- Eristä laite

- Pysäytä ja aseta tiedosto karanteeniin

- Lisää ilmaisin tiedoston estämiseksi tai sallimiseksi.

Microsoft Defender for Business ei tällä hetkellä sisällä Lopeta ja aseta tiedosto karanteeniin -toimintoa.

Tilauksesi on sisällettävä Defender for Endpoint -palvelupaketti 2, jotta kaikki tässä artikkelissa kuvatut vastaustoiminnot voidaan ottaa käyttöön.

Laitesivut ovat mistä tahansa seuraavista näkymistä:

- Ilmoitusjono – Valitse laitenimi laitekuvakkeen vierestä ilmoitusjonosta.

- Laiteluettelo – Valitse laitteen nimen otsikko laiteluettelosta.

- Hakuruutu : Valitse laite avattavasta valikosta ja anna laitteen nimi.

Tärkeää

Lisätietoja kunkin vastaustoiminnon saatavuudesta ja tuesta on kunkin ominaisuuden kohdassa tuetut/vähimmäiskäyttöjärjestelmävaatimukset.

Tunnisteiden hallinta

Luo looginen ryhmäliitos lisäämällä tunnisteita tai hallitsemalla tunnisteita. Laitetunnisteet tukevat verkon asianmukaista yhdistämismääritystä, jonka avulla voit liittää eri tunnisteita kontekstin sieppaamiseksi ja ottaa käyttöön dynaamisen luettelon luomisen osana tapausta.

Lisätietoja laitteen tunnisteista on kohdassa Laitetunnisteiden luominen ja hallinta.

Aloita automatisoitu tutkinta

Voit aloittaa uuden yleisen tarkoituksen automatisoidun tutkinnan laitteessa tarvittaessa. Kun tutkimus on käynnissä, kaikki muut laitteesta luodut hälytykset lisätään meneillään olevaan automatisoituun tutkimukseen, kunnes tutkimus on valmis. Lisäksi jos sama uhka näkyy muissa laitteissa, nämä laitteet lisätään tutkintaan.

Lisätietoja automatisoiduista tutkimuksista on artikkelissa Yleiskatsaus automatisoiduista tutkimuksista.

Aloita reaaliaikainen vastausistunto

Reaaliaikainen vastaus on ominaisuus, jonka avulla voit käyttää laitetta välittömästi käyttämällä etäliittymäyhteyttä. Näin voit tehdä perusteellista tutkimustyötä ja ryhtyä välittömiin toimiin tunnistettujen uhkien nopeaan hillitsemiseen reaaliajassa.

Reaaliaikainen reagointi on suunniteltu parantamaan tutkimuksia siten, että voit kerätä rikosteknisiä tietoja, suorittaa komentosarjoja, lähettää epäilyttäviä entiteettejä analysoitaviksi, korjata uhkia ja etsiä ennakoivasti uusia uhkia.

Lisätietoja live-vastauksesta on kohdassa Laitteiden entiteettien tutkiminen reaaliaikaisen vastauksen avulla.

Tutkimuspaketin kerääminen laitteista

Osana tutkinta- tai vastausprosessia voit kerätä tutkimuspaketin laitteesta. Keräämällä tutkimuspaketin voit tunnistaa laitteen nykyisen tilan ja ymmärtää tarkemmin hyökkääjän käyttämiä työkaluja ja tekniikoita.

Paketin (Zip-tiedosto) lataaminen ja laitteessa tapahtuneiden tapahtumien tutkiminen:

Valitse Kerää tutkimuspaketti laitteen sivun yläreunan vastaustoimintojen riviltä.

Määritä tekstiruudussa, miksi haluat suorittaa tämän toiminnon. Valitse Vahvista.

Zip-tiedosto ladataan.

Vaihtoehtoiset vaiheet:

Valitse laitesivun vastaustoimintojen osiosta Kerää tutkimuspaketti .

Lisää kommentteja ja valitse Vahvista.

Valitse toimintokeskus laitteen sivun vastaustoimintojen osiosta.

Lataa kokoelmapaketti napsauttamalla Pakettikokoelma-pakettia .

Windows-laitteissa paketti sisältää seuraavat kansiot:

Kansio Kuvaus Automaattiset ajot Sisältää joukon tiedostoja, jotka kukin edustavat tunnetun automaattisen käynnistyksen aloituspisteen (ASEP) rekisterin sisältöä, jotta voidaan tunnistaa hyökkääjän pysyvyys laitteessa. MUISTIINPANO: Jos rekisteriavainta ei löydy, tiedosto sisältää seuraavan sanoman: "VIRHE: Järjestelmä ei löytänyt määritettyä rekisteriavainta tai -arvoa."Asennetut ohjelmat Tämä .CSV tiedosto sisältää luettelon asennetuista ohjelmista, joiden avulla voidaan tunnistaa, mitä laitteeseen on asennettu. Lisätietoja on kohdassa Win32_Product luokka. Verkkoyhteydet Tämä kansio sisältää joukon arvopisteitä, jotka liittyvät yhteystietoihin ja joiden avulla voidaan tunnistaa yhteydet epäilyttäviin URL-osoitteisiin, hyökkääjän komento- ja hallintainfrastruktuuriin (C&C), mahdollisiin sivuttaisiin siirtoihin tai etäyhteyksiin. - ActiveNetConnections.txt: Näyttää protokollatilastot ja nykyiset TCP-/IP-verkkoyhteydet. Tarjoaa mahdollisuuden etsiä prosessin luomia epäilyttäviä yhteyksiä.

- Arp.txt: Näyttää nykyisen osoitteen selvitysprotokollan (ARP) välimuistitaulukot kaikille liittymiä varten. ARP-välimuisti voi paljastaa verkon muita isäntiä, jotka ovat vaarantuneet tai epäilyttävät järjestelmät verkossa, joita on saatettu käyttää sisäisen hyökkäyksen suorittamiseen.

- DnsCache.txt: Näyttää DNS-asiakkaan selvitystoiminnon välimuistin sisällön, joka sisältää sekä paikallisesta Hosts-tiedostosta esiladatun merkinnän että tietokoneen määrittämiä nimikyselyitä koskevat äskettäin hankitut resurssitietueet. Tämä voi auttaa epäilyttävien yhteyksien tunnistamisessa.

- IpConfig.txt: Näyttää kaikkien sovitinten täydellisen TCP/IP-määrityksen. Sovittimet voivat edustaa fyysisiä liittymiä, kuten asennettuja verkkosovittimia tai loogisia liittymiä, kuten puhelinverkkoyhteyksiä.

- FirewallExecutionLog.txt ja pfirewall.log

MUISTIINPANO: pfirewall.log on oltava kohteessa %windir%\system32\logfiles\firewall\pfirewall.log, joten se sisällytetään tutkimuspakettiin. Lisätietoja palomuurin lokitiedoston luomisesta on kohdassa Windows Defenderin palomuurin määrittäminen laajennetun suojauslokin avullaTiedostojen ennakkosyötteenä Windows Prefetch -tiedostot on suunniteltu nopeuttamaan sovelluksen käynnistysprosessia. Sen avulla voidaan seurata kaikkia järjestelmässä viimeksi käytettyjä tiedostoja ja etsiä jäljitystiedostoja sovelluksista, jotka on ehkä poistettu, mutta jotka löytyvät edelleen prefetch-tiedostoluettelosta. - Prefetch-kansio: Sisältää kohteen prefetch-tiedostojen kopion

%SystemRoot%\Prefetch. HUOMAUTUS: Prefetch-tiedoston katseluohjelma kannattaa ladata prefetch-tiedoston katseluohjelmaan, jotta prefetch-tiedostoja voidaan tarkastella. - PrefetchFilesList.txt: Sisältää luettelon kaikista kopioiduista tiedostoista, joiden avulla voidaan seurata, onko prefetch-kansiossa kopiointivirheitä.

Vuorokausi Sisältää .CSV tiedoston, jossa luetellaan käynnissä olevat prosessit, ja sen avulla voidaan tunnistaa laitteessa käynnissä olevat nykyiset prosessit. Tästä voi olla hyötyä, kun tunnistetaan epäilyttävä prosessi ja sen tila. Ajoitetut tehtävät Sisältää .CSV -tiedoston, jossa luetellaan ajoitetut tehtävät, joiden avulla voidaan tunnistaa rutiinit, jotka suoritetaan automaattisesti valitussa laitteessa, jotta voidaan etsiä epäilyttävää koodia, joka on määritetty suoritettavaksi automaattisesti. Suojaustapahtumaloki Sisältää suojauksen tapahtumalokin, joka sisältää kirjautumis- tai uloskirjautumistoimintojen tietueet tai muut järjestelmän valvontakäytännössä määritetyt suojaukseen liittyvät tapahtumat. MUISTIINPANO: Avaa tapahtumalokitiedosto tapahtumien katseluohjelmalla.Palvelut Sisältää .CSV -tiedoston, jossa luetellaan palvelut ja niiden tilat. Windows Serverin SMB (Message Block) -istunnot Lists tiedostojen, tulostimien ja sarjaporttien ja verkon solmujen välisen sekalaisen viestinnän jaettuja käyttöoikeuksia. Tämä voi auttaa tunnistamaan tietojen suodattimen tai sivuttaisen siirron. Sisältää SMBInboundSessions- ja SMBOutboundSession-tiedostoja.

MUISTIINPANO: Jos istuntoja (saapuvia tai lähteviä) ei ole, saat tekstitiedoston, joka kertoo, että SMB-istuntoja ei löytynyt.Järjestelmän tiedot Sisältää SystemInformation.txt-tiedoston, jossa on luettelo järjestelmätiedoista, kuten käyttöjärjestelmän versioista ja verkkokorteista. Tilapäiset hakemistot Sisältää joukon tekstitiedostoja, joissa on luettelo tiedostoista, joiden sijainti on %Temp% jokaiselle järjestelmän käyttäjälle. Tämä voi auttaa seuraamaan epäilyttäviä tiedostoja, jotka hyökkääjä on saattanut pudottaa järjestelmään.

MUISTIINPANO: Jos tiedosto sisältää seuraavan sanoman: "Järjestelmä ei löydä määritettyä polkua", se tarkoittaa, että tälle käyttäjälle ei ole väliaikaista hakemistoa, ja syynä voi olla se, että käyttäjä ei kirjautunut järjestelmään.Käyttäjät ja Ryhmät Sisältää luettelon tiedostoista, jotka kukin edustavat ryhmää ja sen jäseniä. WdSupportLogs Sisältää MpCmdRunLog.txt ja MPSupportFiles.cab MUISTIINPANO: Tämä kansio luodaan vain Windows 10 versiossa 1709 tai uudemmassa, kun helmikuun 2020 päivityskokoelma tai uudempi on asennettu:CollectionSummaryReport.xls Tämä tiedosto on yhteenveto tutkimuspaketin keräämisestä, se sisältää arvopisteiden luettelon, tietojen poimimiseen käytetyn komennon, suorituksen tilan ja virhekoodin, jos tapahtuu virhe. Tämän raportin avulla voit seurata, sisältääkö paketti kaikki odotetut tiedot, ja tunnistaa, onko virheitä. MacOS- ja Linux-laitteiden kokoelmapaketit sisältävät seuraavat:

Objekti macOS Linux Sovellukset Luettelo kaikista asennetuista sovelluksista Ei käytettävissä Levyasema - Vapaan tilan määrä

- Luettelo kaikista käyttöönotetuista levyasemista

- Luettelo kaikista osioista

- Vapaan tilan määrä

- Luettelo kaikista käyttöönotetuista levyasemista

- Luettelo kaikista osioista

Tiedosto Luettelo kaikista avoimista tiedostoista, jotka vastaavat näitä tiedostoja käyttäviä prosesseja Luettelo kaikista avoimista tiedostoista, jotka vastaavat näitä tiedostoja käyttäviä prosesseja Historia Shell-historia Ei käytettävissä Ytimen moduulit Kaikki ladatut moduulit Ei käytettävissä Verkkoyhteydet - Aktiiviset yhteydet

- Aktiiviset kuunteluyhteydet

- ARP-taulukko

- Palomuurisäännöt

- Liittymämääritys

- Välityspalvelimen asetukset

- VPN-asetukset

- Aktiiviset yhteydet

- Aktiiviset kuunteluyhteydet

- ARP-taulukko

- Palomuurisäännöt

- IP-luettelo

- Välityspalvelimen asetukset

Vuorokausi Luettelo kaikista käynnissä olevista prosesseista Luettelo kaikista käynnissä olevista prosesseista Palvelut ja ajoitetut tehtävät - Todistukset

- Määritysprofiilit

- Laitteistotiedot

- Suorittimen tiedot

- Laitteistotiedot

- Käyttöjärjestelmän tiedot

Järjestelmän suojaustiedot - Extensible Firmware Interface (EFI) -eheystiedot

- Palomuurin tila

- Haittaohjelmien poistotyökalun (MRT) tiedot

- Järjestelmän eheyssuojauksen (SIP) tila

Ei käytettävissä Käyttäjät ja ryhmät - Kirjautumishistoria

- Sudoers

- Kirjautumishistoria

- Sudoers

Suorita virustentorjuntaohjelman Microsoft Defender laitteissa

Osana tutkinta- tai reagointiprosessia voit aloittaa virustentorjuntatarkistuksen etäyhteydellä tunnistaaksesi ja korjataksesi haittaohjelmia, jotka saattavat olla vaarantuneessa laitteessa.

Tärkeää

- Tätä toimintoa tuetaan macOS:ssä ja Linuxissa asiakasversiossa 101.98.84 tai uudemmille versioille. Voit myös käyttää reaaliaikaista vastausta toiminnon suorittamiseen. Lisätietoja live-vastauksesta on kohdassa Laitteiden entiteettien tutkiminen reaaliaikaisen vastauksen avulla

- Microsoft Defender virustentorjuntatarkistus voidaan suorittaa yhdessä muiden virustentorjuntaratkaisujen kanssa riippumatta siitä, onko Microsoft Defender virustentorjunta aktiivinen virustentorjuntaratkaisu vai ei. Microsoft Defender virustentorjunta voi olla passiivitilassa. Lisätietoja on artikkelissa Microsoft Defender virustentorjuntaohjelman yhteensopivuus.

Olet valinnut Suorita virustentorjuntatarkistus, valitse suoritettava tarkistustyyppi (nopea tai täysi) ja lisää kommentti ennen tarkistuksen vahvistamista.

Toimintokeskus näyttää tarkistustiedot, ja laitteen aikajana sisältää uuden tapahtuman, joka kuvastaa sitä, että laitteeseen on lähetetty tarkistustoiminto. Microsoft Defender virustentorjuntahälytykset kuvastavat tarkistuksen aikana esiin nousseet tunnistuksia.

Huomautus

Kun käynnistät tarkistuksen Defender for Endpoint -vastaustoiminnon avulla, Microsoft Defender virustentorjuntaohjelman ScanAvgCPULoadFactor-arvo on yhä käytössä ja rajoittaa tarkistuksen suoritinvaikutusta. Jos ScanAvgCPULoadFactoria ei ole määritetty, oletusarvo on suorittimen enimmäiskuormituksen raja 50 % tarkistuksen aikana. Lisätietoja on kohdassa configure-advanced-scan-types-microsoft-defender-antivirus.

Rajoita sovelluksen suoritusta

Sen lisäksi, että voit sisältää hyökkäyksen pysäyttämällä haitallisia prosesseja, voit myös lukita laitteen ja estää mahdollisesti haitallisten ohjelmien myöhempien yritysten suorittamisen.

Tärkeää

- Tämä toiminto on käytettävissä laitteissa, joissa on Windows 10, versio 1709 tai uudempi versio, Windows 11 ja Windows Server 2019 tai uudempi versio.

- Tämä ominaisuus on käytettävissä, jos organisaatiosi käyttää Microsoft Defender virustentorjuntaohjelmaa.

- Tämän toiminnon on täytettävä Windows Defenderin sovellusohjausobjektin koodin eheyskäytäntömuodot ja allekirjoitusvaatimukset. Lisätietoja on artikkelissa Koodin eheyskäytännön muodot ja allekirjoittaminen.

Sovelluksen suorittamisen rajoittamiseksi käytetään koodin eheyskäytäntöä, joka sallii tiedostojen suorittamisen vain, jos ne on allekirjoitettu Microsoftin myöntämällä varmenteella. Tämä rajoitusmenetelmä voi auttaa estämään hyökkääjää hallitsemasta vaarantuneita laitteita ja suorittamasta muita haitallisia toimia.

Huomautus

Voit milloin tahansa kumota sovellusten käytön rajoittamisen. Laitteen sivulla oleva painike muuttuu niin, että siinä lukee Poista sovellusrajoitukset, ja suoritat sitten samat vaiheet kuin sovelluksen suorittamisen rajoittaminen.

Kun olet valinnut laitteen sivulla Rajoita sovelluksen suorittamista , kirjoita kommentti ja valitse Vahvista. Toimintokeskus näyttää skannaustiedot ja laitteen aikajana sisältää uuden tapahtuman.

Ilmoitus laitteen käyttäjälle

Kun sovellus on rajoitettu, näyttöön tulee seuraava ilmoitus, joka ilmoittaa käyttäjälle, että sovelluksen suorittamista on rajoitettu:

Huomautus

Ilmoitus ei ole käytettävissä Windows Server 2016:ssa ja Windows Server 2012 R2:ssa.

Eristä laitteet verkosta

Hyökkäyksen vakavuuden ja laitteen luottamuksellisuuden mukaan saatat haluta eristää laitteen verkosta. Tämä toiminto voi auttaa estämään hyökkääjää hallitsemasta vaarantunutta laitetta ja suorittamasta lisätoimia, kuten tietojen suodatusta ja sivuttaista siirtoa.

Tärkeää

- Laitteiden eristämistä verkosta tuetaan macOS:ssä asiakasversiossa 101.98.84 tai uudemman version kanssa. Voit myös käyttää reaaliaikaista vastausta toiminnon suorittamiseen. Lisätietoja live-vastauksesta on kohdassa Laitteiden entiteettien tutkiminen reaaliaikaisen vastauksen avulla

- Täysi eristys on käytettävissä laitteissa, joissa on käytössä Windows 11, Windows 10, versio 1703 tai uudempi, Windows Server 2022, Windows Server 2019, Windows Server 2016 ja Windows Server 2012 R2.

- Voit käyttää laitteen eristysominaisuutta kaikissa tuetuissa linux-Microsoft Defender for Endpoint, jotka on lueteltu järjestelmävaatimuksissa. Varmista, että seuraavat edellytykset ovat käytössä: iptables, ip6tables ja Linux-ydin, jossa on CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES ja CONFIG_IP_NF_MATCH_OWNER.

- Valikoiva eristys on käytettävissä laitteissa, joissa on käytössä Windows 10 versio 1709 tai uudempi versio ja Windows 11.

- Kun laite eristetään, vain tietyt prosessit ja kohteet sallitaan. Täten täyden VPN-tunnelin takana olevat laitteet eivät pääse Microsoft Defender for Endpoint pilvipalveluun laitteen eristämisen jälkeen. Suosittelemme, että käytät jaettua tunnelointi-VPN:ää Microsoft Defender for Endpoint ja Microsoft Defender virustentorjuntaan pilvipohjaisessa suojaukseen liittyvässä liikenteessä.

- Ominaisuus tukee VPN-yhteyttä.

- Sinulla on oltava vähintään yksi seuraavista roolikäyttöoikeudesta: Aktiiviset korjaustoiminnot. Lisätietoja on artikkelissa Roolien luominen ja hallinta.

- Sinulla on oltava laitteen käyttöoikeus laiteryhmän asetusten perusteella. Lisätietoja on kohdassa Laiteryhmien luominen ja hallinta.

- Poissulkemista sekä macOS- että Linux-eristyksessä ei tueta.

- Eristetty laite poistetaan eristyksestä, kun järjestelmänvalvoja muokkaa tai lisää uuden iptable-säännön eristettyun laitteeseen.

- Microsoft Hyper-V suoritettavan palvelimen eristäminen estää verkkoliikenteen kaikkiin palvelimen ali näennäiskoneisiin.

Tämä laitteen eristysominaisuus katkaisee vaarantuneen laitteen verkosta säilyttäen samalla yhteyden Defender for Endpoint -palveluun, joka valvoo laitetta edelleen.

Windows 10 versiossa 1709 tai uudemmassa voit hallita paremmin verkon eristystasoa. Voit myös ottaa Käyttöön Outlookin, Microsoft Teamsin ja Skype for Business yhteyden (eli valikoivan eristyksen).

Huomautus

Voit yhdistää laitteen uudelleen verkkoon milloin tahansa. Laitteen sivulla oleva painike muuttuu niin, että Vapauta eristyksestä, ja suoritat sitten samat vaiheet kuin laitteen eristäminen.

Kun olet valinnut laitesivulta Eristä laite , kirjoita kommentti ja valitse Vahvista. Toimintokeskus näyttää skannaustiedot ja laitteen aikajana sisältää uuden tapahtuman.

Huomautus

Laite pysyy yhteydessä Defender for Endpoint -palveluun, vaikka se olisi eristetty verkosta. Jos olet ottanut Käyttöön Outlookin ja Skype for Business tietoliikenteen, pystyt viestimään käyttäjälle, kun laite on eristetty. Valikoiva eristys toimii vain Outlookin ja Microsoft Teamsin perinteisissä versioissa.

Vapauta laite väkisin eristyksestä

Laitteen eristysominaisuus on korvaamaton työkalu laitteiden suojaamiseksi ulkoisilta uhilta. On kuitenkin tapauksia, joissa eristetyt laitteet eivät vastaa.

Näille esiintymille on ladattava komentosarja, jonka avulla voit vapauttaa laitteet väkisin eristyksestä. Komentosarja on käytettävissä käyttöliittymässä olevan linkin kautta.

Huomautus

- Järjestelmänvalvojat ja suojausasetusten hallinta tietoturvakeskuksessa voivat vapauttaa laitteita väkisin eristyksestä.

- Komentosarja on kelvollinen vain tietylle laitteelle.

- Komentosarja vanhenee kolmen päivän kuluttua.

Laitteen vapauttaminen väkisin eristyksestä:

- Valitse laitteen sivulla Lataa komentosarja, jos haluat pakottaa laitteen vapauttamisen eristyksestä toimintovalikosta.

- Valitse oikeanpuoleisessa ohjatussa toiminnossa Lataa komentosarja.

Vähimmäisvaatimukset

Väkisin vapautuvan laitteen eristyksestä -ominaisuuden vähimmäisvaatimukset ovat seuraavat:

- Tukee vain Windowsia

- Seuraavia Windows-versioita tuetaan:

- Windows 10 21H2 ja 22H2 yhdessä kilotavua KB5023773

- Windows 11 versio 21H2, kaikki versiot, joissa on KB5023774

- Windows 11 versio 22H2, kaikki versiot, joissa on KB5023778

Ilmoitus laitteen käyttäjälle

Kun laite eristetään, näyttöön tulee seuraava ilmoitus, joka ilmoittaa käyttäjälle, että laite eristetään verkosta:

Huomautus

Ilmoitus ei ole käytettävissä muissa kuin Windows-ympäristöissä.

Sisältää laitteet verkosta

Kun olet tunnistanut hallitsemattoman laitteen, joka on vaarantunut tai mahdollisesti vaarantunut, haluat ehkä sisältää kyseisen laitteen verkosta estääksesi mahdollisen hyökkäyksen siirtymisen sivuttain verkon läpi. Kun sisällytät laitteen, mikä tahansa Microsoft Defender for Endpoint perehdytyslaite estää saapuvan ja lähtevän tietoliikenteen kyseisen laitteen kanssa. Tämä toiminto voi auttaa estämään naapurilaitteiden vaarantumisen samalla, kun suojaustoimintojen analyytikko paikantaa, tunnistaa ja korjaa uhan vaarantuneessa laitteessa.

Huomautus

Saapuvan ja lähtevän tietoliikenteen estämistä "suljetulla" laitteella tuetaan perehdytetyissä Microsoft Defender for Endpoint Windows 10 ja Windows Server 2019+ -laitteissa.

Kun laitteet on eristetty, suosittelemme tutkimaan ja korjaamaan uhan laitteissa mahdollisimman pian. Korjauksen jälkeen sinun tulee poistaa laitteet eristyksestä.

Laitteen sisällytys

Siirry Laitteen varasto -sivulle ja valitse sisällytettävä laite.

Valitse Laitteen pikaikkunan Toiminnot-valikosta Sisällytä laite .

Kirjoita Sisällytä laite -ponnahdusikkunaan kommentti ja valitse Vahvista.

Tärkeää

Jos laitteita on paljon, ne saattavat aiheuttaa suorituskykyongelmia Defenderissä päätepisteillä kytketyissä laitteissa. Microsoft suosittelee, että enintään 100 laitetta sisältää kerrallaan enintään 100 laitetta ongelmien välttämiseksi.

Laitteen sisällytys laitteen sivulta

Laite voidaan sisältää myös laitteen sivulla valitsemalla Toimintoriviltä Sisällytä laite :

Huomautus

Saattaa kestää jopa viisi minuuttia, ennen kuin uuden laitteen tiedot tavoittavat Microsoft Defender for Endpoint perehdytetyissä laitteissa.

Tärkeää

- Jos sisällytetty laite muuttaa IP-osoitettaan, kaikki Microsoft Defender for Endpoint perehdytetyissä laitteissa tunnistavat tämän ja alkavat estää yhteydenpidon uuteen IP-osoitteeseen. Alkuperäistä IP-osoitetta ei enää estetä (muutosten näkeminen voi kestää jopa viisi minuuttia).

- Jos laitteen sisältämää IP-osoitetta käytetään verkon toisessa laitteessa, laitteen sisältävässä laitteessa on varoitus, jossa on linkki kehittyneeseen metsästykseen (esitäytetyllä kyselyllä). Tämä tarjoaa näkyvyyden muille laitteille, jotka käyttävät samaa IP-osoitetta ja auttavat sinua tekemään tietoisen päätöksen, jos haluat jatkaa laitteen sisältämistä.

- Jos sisällytetty laite on verkkolaite, näyttöön tulee varoitus, joka ilmoittaa, että tämä voi aiheuttaa verkkoyhteysongelmia (esimerkiksi sisältää reitittimen, joka toimii oletusyhdyskäytävänä). Tässä vaiheessa voit valita, haluatko sisältää laitteen vai et.

Kun olet sisältänyt laitteen, jos toiminta ei vastaa odotettua, varmista, että BFE (Base Filtering Engine) -palvelu on käytössä Defender for Endpoint -laitteissa.

Lopeta laitteen lisääminen

Voit lopettaa laitteen sisältämisen milloin tahansa.

Valitse laite laitteen varastosta tai avaa laitesivu.

Valitse toimintovalikosta Vapauta eristystoiminnosta . Tämä toiminto palauttaa tämän laitteen yhteyden verkkoon.

Sisällytä verkon käyttäjä

Kun verkon käyttäjätiedot saattavat vaarantua, sinun on estettävä käyttäjätietoja käyttämästä verkkoa ja eri päätepisteitä. Defender for Endpoint voi "sisältää" identiteetin, estää sen käytön ja auttaa estämään hyökkäyksiä- erityisesti kiristyshaittaohjelmia. Kun käyttäjätiedot sisältyvät, kaikki tuetut Microsoft Defender for Endpoint perehdytetyssä laitteessa estävät saapuvan liikenteen tiettyihin hyökkäyksiin liittyviin protokolliin (verkkokirjautumiset, RPC, SMB, RDP), lopettavat meneillään olevat etäistunnot ja uloskirjaavat olemassa olevat RDP-yhteydet (itse istunnon päättäminen, mukaan lukien kaikki siihen liittyvät prosessit), ja ottaa laillisen liikenteen käyttöön. Tämä toiminto voi auttaa vähentämään merkittävästi hyökkäyksen vaikutusta. Kun käyttäjätiedot on sisällytetty, suojaustoimintojen analyytikoilla on ylimääräistä aikaa paikantaa, tunnistaa ja korjata vaarantuneen identiteetin uhka.

Huomautus

Saapuvan tietoliikenteen estämistä "suljetun" käyttäjän kanssa tuetaan perehdytetyissä Microsoft Defender for Endpoint Windows 10 ja 11 laitteessa (seurannan versio 8740 tai uudempi), Windows Server 2019+ -laitteissa sekä Windows Servers 2012R2- ja 2016-laitteissa modernin agentin kanssa.

Tärkeää

Kun Sisällytä käyttäjä -toiminto on otettu käyttöön toimialueen ohjauskoneessa, se käynnistää GPO-päivityksen oletustoimialueen ohjauskonekäytännössä. Ryhmäkäytäntöobjektin muutos aloittaa synkronoinnin ympäristösi toimialueen ohjauskoneissa. Tämä on odotettua toimintaa, ja jos valvot ympäristöäsi AD GPO -muutosten vuoksi, saatat saada ilmoituksen tällaisista muutoksista. Jos Kumoat Sisällytä käyttäjä -toiminnon, ryhmäkäytäntöobjektin muutokset palautetaan aiempaan tilaan, jolloin AD-ryhmäkäytäntöobjektit synkronoidaan uudelleen ympäristössäsi. Lue lisätietoja toimialueen ohjauskoneiden suojauskäytäntöjen yhdistämisestä.

Käyttäjän sisällytys

Tällä hetkellä sisältävät käyttäjät ovat käytettävissä automaattisesti vain automaattisen hyökkäyshäiriön avulla. Kun Microsoft havaitsee käyttäjän vaarantuvan Sisällytä käyttäjä -käytäntö määritetään automaattisesti.

Näytä käyttäjän toimintojen sisällytys

Kun käyttäjä on sisällytetty, voit tarkastella toimintoa toimintokeskuksen historianäkymässä. Tässä näet, milloin toiminto tapahtui ja ketkä organisaatiosi käyttäjät olivat sisällä:

Lisäksi sen jälkeen, kun käyttäjätietoja pidetään "sisällytettyinä", Defender for Endpoint estää tämän käyttäjän, eikä hän voi suorittaa haitallisia sivuttaisliikkeitä tai etäsalausta laitteessa tai millekään tuetulle Defender for Endpoint -laitteelle. Nämä lohkot näkyvät hälytyksinä, joiden avulla näet nopeasti laitteet, joita vaarantunut käyttäjä yritti käyttää, ja mahdolliset hyökkäystekniikat:

Kumoa käyttäjän toimintojen sisällytys

Voit vapauttaa käyttäjän lohkot ja eristämisen milloin tahansa:

- Valitse Sisällytä käyttäjä -toiminto toimintokeskuksessa. Valitse sivuruudussa Kumoa

- Valitse käyttäjä joko käyttäjävarastosta, Tapaus-sivun sivuruudusta tai ilmoituksen sivuruudusta ja valitse Kumoa

Tämä toiminto palauttaa tämän käyttäjän yhteyden verkkoon.

Tutkintaan liittyvät ominaisuudet, joissa on käyttäjä

Kun käyttäjä on hallinnassa, voit tutkia mahdollisen uhan tarkastelemalla vaarantuneen käyttäjän estämiä toimintoja. Laitteen aikajananäkymässä näet tietoja tietyistä tapahtumista, kuten protokollan ja käyttöliittymän askelvälistä sekä siihen liittyvästä MITRE-tekniikasta.

Lisäksi voit laajentaa tutkimusta käyttämällä kehittynyttä metsästystä. Etsi deviceEvents-taulukosta mikä tahansa "Toimintotyyppi", joka alkaa merkkijonolla "Sisältää". Sen jälkeen voit tarkastella kaikkia eri yksittäislohkotapahtumia suhteessa vuokraajasi käyttäjän lisäämiseen, syventyä tarkemmin kunkin lohkon kontekstiin ja poimia kyseisiin tapahtumiin liittyvät eri entiteetit ja tekniikat.

Ota yhteyttä uhka-asiantuntijaan

Voit pyytää Microsoftin uhka-asiantuntijalta lisätietoja mahdollisesti vaarantuneesta laitteesta tai jo vaarantuneista laitteista. Microsoftin uhka-asiantuntijat voidaan käyttää suoraan Microsoft Defender XDR sisällä oikea-aikaista ja tarkkaa vastausta varten. Asiantuntijat tarjoavat merkityksellisiä tietoja paitsi mahdollisesti vaarantuneesta laitteesta, myös ymmärtääkseen paremmin monimutkaisia uhkia, saamiasi kohdennettuja hyökkäysilmoituksia tai jos tarvitset lisätietoja ilmoituksista tai uhkatietokontekstista, jonka näet portaalin koontinäytössä.

Lisätietoja on kohdassa Päätepisteiden hyökkäysilmoitusten määrittäminen ja hallinta .

Toiminnon tietojen tarkistaminen toimintokeskuksessa

Toimintokeskus tarjoaa tietoja laitteessa tai tiedostossa tehdyistä toiminnoista. Voit tarkastella seuraavia tietoja:

- Tutkimuspaketin kerääminen

- Virustentorjuntatarkistus

- Sovellusrajoitus

- Laitteen eristys

Näytetään myös kaikki muut liittyvät tiedot, kuten lähetyspäivämäärä/-kellonaika, käyttäjän lähettäminen ja se, onnistuiko vai epäonnistuiko toiminto.

Tutustu myös seuraaviin ohjeartikkeleihin:

- Vastaustoimintoihin ryhtyminen tiedostossa

- Manuaaliset vastaustoiminnot Microsoft Defender for Endpoint palvelupaketti 1:ssä

- Raportin epätarkkuus

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.