Tutki sivuttaisen liikkeen polkuja ATA:n avulla

Koskee: Advanced Threat Analytics -versio 1.9

Vaikka tekisit parhaasi luottamuksellisten käyttäjien suojelemiseksi ja järjestelmänvalvojillasi on monimutkaisia salasanoja, joita he vaihtavat usein, heidän koneensa kovettuvat ja heidän tietonsa tallennetaan turvallisesti, hyökkääjät voivat edelleen käyttää luottamuksellisia tilejä sivuttaisten siirtopolkujen avulla. Sivuttaisten siirtojen hyökkäyksissä hyökkääjä hyödyntää esiintymiä, kun arkaluontoiset käyttäjät kirjautuvat tietokoneeseen, jossa ei-herkällä käyttäjällä on paikalliset oikeudet. Hyökkääjät voivat siirtyä sivuttain, käyttää vähemmän arkaluontoista käyttäjää ja siirtyä sitten tietokoneen läpi saadakseen luottamuksellisen käyttäjän tunnistetiedot.

Mikä on sivuttaisen liikkeen polku?

Sivuttainen liike tapahtuu, kun hyökkääjä käyttää ei-luottamuksellisia tilejä päästäkseen käsiksi arkaluonteisiin tileihin. Tämä voidaan tehdä käyttämällä Epäilyttävä toiminta -oppaassa kuvattuja menetelmiä. Hyökkääjät tunnistavat verkon järjestelmänvalvojat sivuttaisen liikkeen avulla ja oppivat, mitä koneita he voivat käyttää. Näiden tietojen ja lisäsiirtojen avulla hyökkääjä voi hyödyntää toimialueen ohjauskoneiden tietoja.

ATA:n avulla voit tehdä ennaltaehkäiseviä toimia verkossasi, jotta hyökkääjät eivät onnistu sivuttaisliikkeessä.

Riskialttiiden tilien etsiminen

Voit selvittää, mitkä verkon luottamukselliset tilit ovat haavoittuvassa asemassa, koska ne ovat yhteydessä ei-luottamuksellisiin tileihin tai resursseihin, toimimalla tietyssä ajassa seuraavasti:

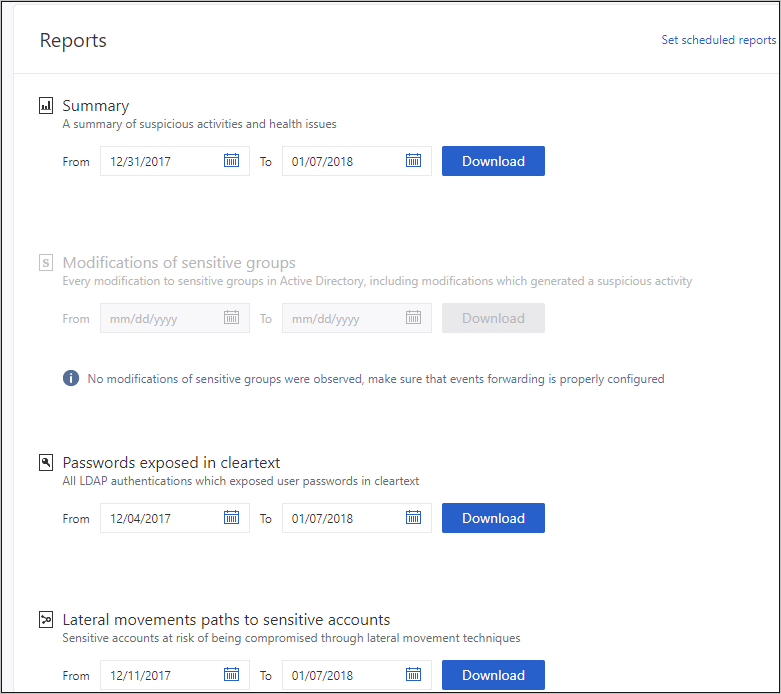

Valitse ATA-konsolivalikosta

.

.Jos sivuttaisia liikepolkuja ei löydy, raportti näkyy harmaana, jos sivuttaisia siirtopolkuja ei löydy. Jos sivuttaisten siirtojen polkuja on, raportin päivämäärät valitsevat automaattisesti ensimmäisen päivämäärän, kun asiaan liittyviä tietoja on olemassa.

Valitse Lataa.

Luotu Excel-tiedosto sisältää tietoja arkaluontoisista tileistäsi, jotka ovat vaarassa. Yhteenveto-välilehdessä on kaavioita, joissa on yksityiskohtaiset tiedot arkaluontoisten tilien, tietokoneiden ja riskialttiiden resurssien keskiarvoista. Tiedot-välilehdessä on luettelo arkaluonteisista tileistä, joista kannattaa olla huolissasi. Huomaa, että polut ovat aiemmin luotuja polkuja, jotka eivät ehkä ole käytettävissä tänään.

Tutki

Nyt kun tiedät, mitkä luottamukselliset tilit ovat vaarassa, voit tutustua ATA:hen tarkemmin ja ryhtyä ehkäiseviin toimenpiteisiin.

Etsi ATA-konsolista entiteettiprofiiliin lisätty lateraalisen liikkeen merkki, kun entiteetti on sivuttaisen liikkeen polun

tai

tai  . Tämä on käytettävissä, jos sivuttaisen liikkeen polku oli kahden viime päivän aikana.

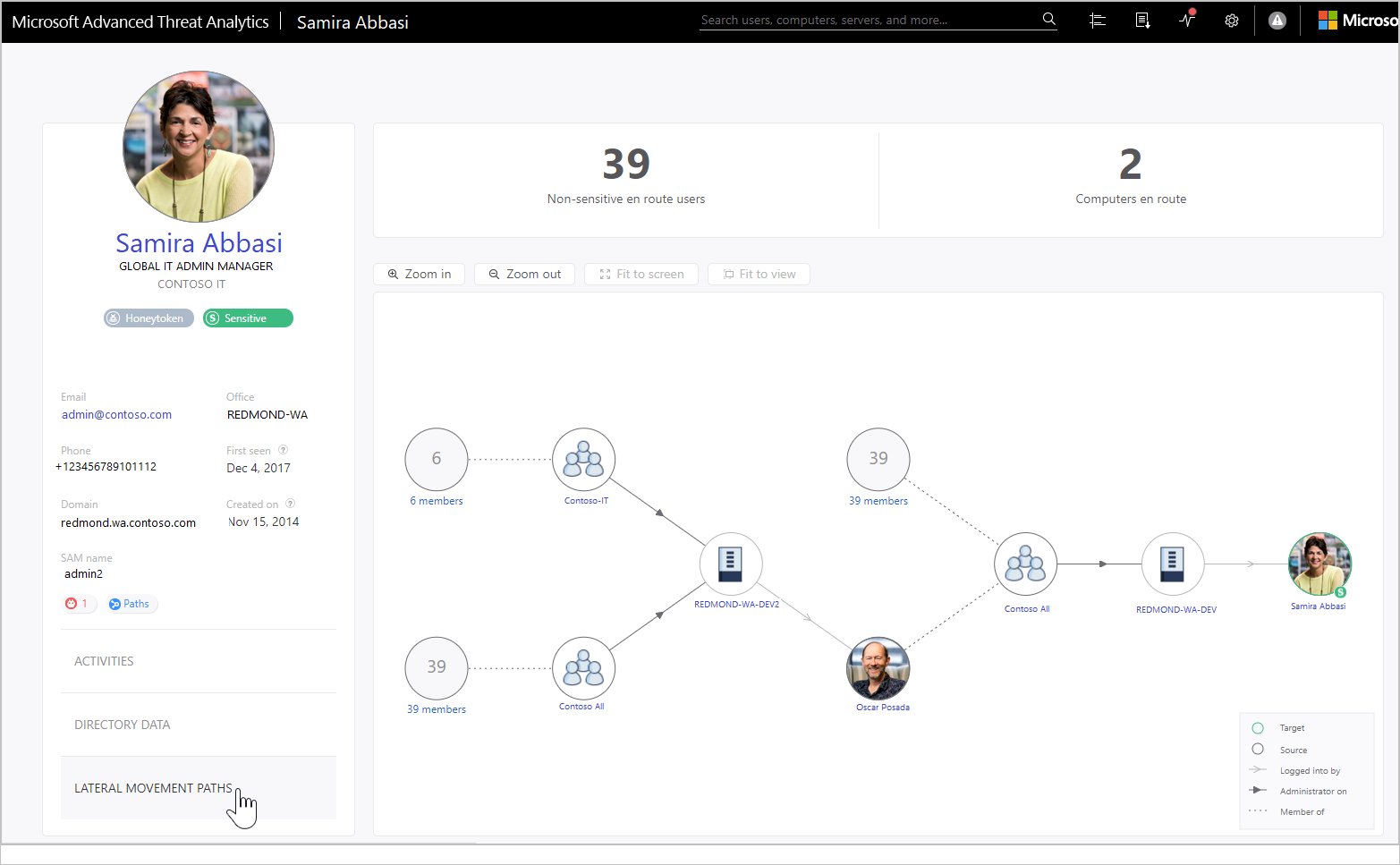

. Tämä on käytettävissä, jos sivuttaisen liikkeen polku oli kahden viime päivän aikana.Valitse avautuvalta käyttäjäprofiilisivulta Sivuttaiset siirtopolut -välilehti.

Näytettävä kaavio tarjoaa kartan arkaluontoisen käyttäjän mahdollisista poluista. Kaavio näyttää yhteydet, jotka on tehty kahden viime päivän aikana.

Tarkista kaaviosta, mitä voit oppia arkaluontoisten käyttäjien tunnistetietojen altistumisesta. Tässä kartassa voit esimerkiksi seurata sisäänkirjautumista harmailla nuolilla nähdäksesi, mihin Samira on kirjautunut etuoikeutetuilla tunnistetiedoillaan. Tässä tapauksessa Samiran luottamukselliset tunnistetiedot tallennettiin tietokoneeseen REDMOND-WA-DEV. Katso sitten, ketkä muut käyttäjät kirjautuivat sisään tietokoneisiin, jotka ovat luoneet eniten altistumista ja haavoittuvuutta. Näet tämän katsomalla järjestelmänvalvojaa mustilla nuolilla , jotta näet, kellä on resurssin järjestelmänvalvojan oikeudet. Tässä esimerkissä kaikki ryhmän jäsenet, Contoso Kaikki , voivat käyttää kyseisen resurssin käyttäjätietoja.

Ennaltaehkäisevät parhaat käytännöt

Paras tapa estää sivuttaisliike on varmistaa, että luottamukselliset käyttäjät käyttävät järjestelmänvalvojan tunnistetietojaan vain, kun he kirjautuvat kovettuille tietokoneille, joissa ei ole luottamuksellisia käyttäjiä, joilla on järjestelmänvalvojan oikeudet samassa tietokoneessa. Varmista esimerkissä, että jos Samira tarvitsee REDMOND-WA-DEV-käyttöoikeuden, hän kirjautua sisään muulla käyttäjänimellä ja salasanalla kuin järjestelmänvalvojan tunnistetiedoilla tai poistaa Contoso All -ryhmän REDMOND-WA-DEV-järjestelmänvalvojien paikallisesta järjestelmänvalvojaryhmästä.

On myös suositeltavaa, että varmistat, ettei kelläkään ole tarpeettomia paikallisia järjestelmänvalvojan käyttöoikeuksia. Tarkista esimerkissä, tarvitseeko kaikki Contosossa todella redmond-WA-DEV-järjestelmänvalvojan oikeuksia.

Varmista, että henkilöillä on pääsy vain tarvittaviin resursseihin. Esimerkissä Oscar Posada laajentaa merkittävästi Samiran altistumista. Onko välttämätöntä, että heidät sisällytetään Contoso All -ryhmään? Onko alaryhmiä, joita voisit luoda altistumisen minimoimiseksi?

Vihje

Jos toimintaa ei havaita kahden viime päivän aikana, kaaviota ei näytetä, mutta sivuttaisen liikkeen polkuraportti on edelleen käytettävissä, jotta se voi antaa tietoja sivuttaisen liikkeen poluista viimeisten 60 päivän ajalta.

Vihje

Jos haluat ohjeita siitä, miten voit määrittää palvelimet sallimaan ATA:n suorittaa SAM-R-toimintoja, joita tarvitaan sivuttaisten siirtopolkujen tunnistamiseen, määritä SAM-R.