Muistiinpano

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää kirjautua sisään tai vaihtaa hakemistoa.

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää vaihtaa hakemistoa.

Microsoft-suojauksen altistumishallinta auttaa hallitsemaan yrityksesi hyökkäyspintaa ja altistumisriskiä tehokkaasti. Yhdistämällä resursseja ja tekniikoita hyökkäyspolut kuvaavat polut, joiden avulla hyökkääjät voivat siirtyä organisaatiosi sisäisestä aloituskohdasta kriittisiin resursseihin. Microsoft Defender for Cloud Apps havainnut, että OAuth-sovellusten avulla luottamuksellisten tietojen käyttö liiketoiminnan kannalta tärkeissä sovelluksissa, kuten Microsoft Teamsissa, SharePointissa ja Outlookissa, on lisääntynyt. Tutkimusten ja lievennyksen tukemiseksi nämä sovellukset on integroitu hyökkäyspolkuun ja hyökkäyspintakarttanäkymiin Microsoft-suojauksen altistumishallinta.

Ennakkovaatimukset

Aloita OAuth-sovellushyökkäyspolkuominaisuuksien käyttö altistumisen hallinnassa varmista, että täytät seuraavat vaatimukset.

Microsoft Defender for Cloud Apps käyttöoikeus, jossa on käytössä sovellusten hallinta.

Microsoft 365 -sovellusliitin on aktivoitava. Lisätietoja yhdistämisestä ja siitä, mitkä sovellusliittimet antavat suojaussuosituksia, on artikkelissa Sovellusten yhdistäminen näkyvyyden ja hallinnan saamiseksi Microsoft Defender for Cloud Apps avulla.

Valinnainen: Hyökkäyspolkutietojen täydet käyttöoikeudet on suositeltavaa hankkia E5-suojauskäyttöoikeus, Defender for Endpoint tai Defender for Identity -käyttöoikeus.

Pakolliset roolit ja käyttöoikeudet

Jotta voit käyttää kaikkia altistumisen hallintakokemuksia, tarvitset joko unified role-based-access-control (RBAC) -roolin tai Entra ID -roolin. Tarvitaan vain yksi.

- Altistumisen hallinta (luettu) (Unified RBAC)

Vaihtoehtoisesti voit käyttää jotakin seuraavista Entra ID -rooleista:

| Lupa | Toiminnot |

|---|---|

| Yleiset Hallinta | (luku- ja kirjoitusoikeudet) |

| Suojauksen Hallinta | (luku- ja kirjoitusoikeudet) |

| Suojausoperaattori | (luku- ja rajoitetut kirjoitusoikeudet) |

| Yleinen lukija | (lukuoikeudet) |

| Suojauksen lukija | (lukuoikeudet) |

Huomautus

Tällä hetkellä käytettävissä vain kaupallisissa pilvipalveluympäristöissä. Microsoft-suojauksen altistumishallinta tiedot ja ominaisuudet eivät ole tällä hetkellä käytettävissä Yhdysvaltain hallituksen pilvipalveluissa - GCC, GCC High, DoD ja China Gov.

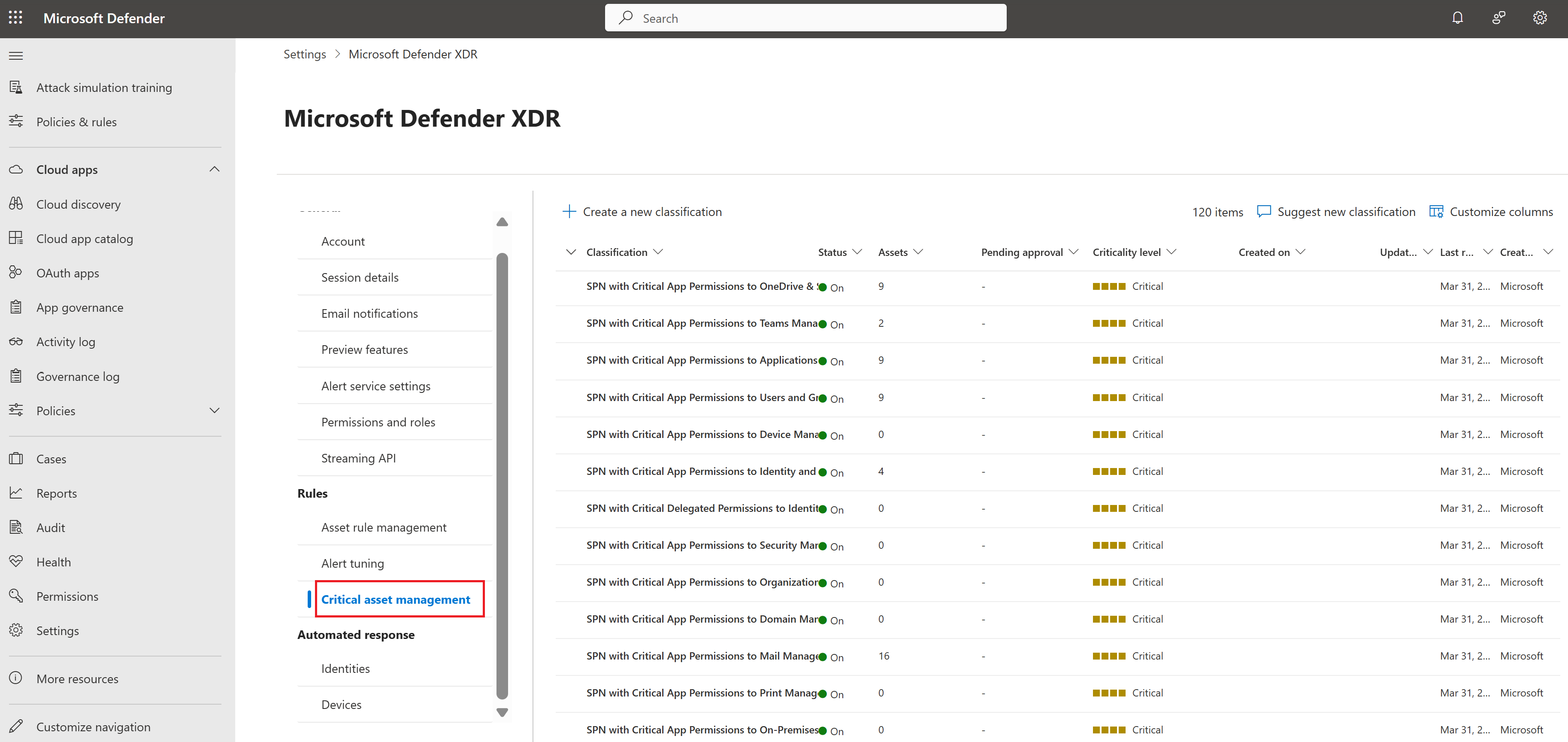

Kriittinen resurssienhallinta – palvelun päänimet

Microsoft Defender for Cloud Apps määrittää joukon kriittisiä OAuth-käyttöoikeuksia. OAuth-sovelluksia, joilla on nämä käyttöoikeudet, pidetään arvokkaina resursseina. Jos se vaarantuu, hyökkääjä voi saada suuret oikeudet SaaS-sovelluksiin. Tämän riskin huomioon ottamiseksi hyökkäyspolut käsittelevät palvelun päänimiä näillä käyttöoikeuksilla kohdetavoitteina.

Tärkeiden resurssien käyttöoikeuksien tarkasteleminen

Jos haluat tarkastella käyttöoikeuksien täydellistä luetteloa, siirry Microsoft Defender portaaliin ja siirry kohtaan Asetukset > Microsoft Defender XDR > Säännöt > Kriittinen resurssien hallinta.

Käyttäjän työnkulun tutkinta: OAuth-sovelluksiin liittyvien hyökkäyspolkujen tarkasteleminen

Kun ymmärrät, mitkä käyttöoikeudet edustavat arvokkaita kohteita, tutki seuraavien vaiheiden avulla, miten nämä sovellukset näkyvät ympäristösi hyökkäyspoluilla. Pienissä organisaatioissa, joissa on hallittavissa oleva määrä hyökkäyspolkuja, suosittelemme, että tutkit kunkin hyökkäyspolun seuraavan jäsennellyllä tavalla:

Huomautus

OAuth-sovellukset näkyvät hyökkäyspolun pintakartassa vain, kun tietyt ehdot havaitaan.

Esimerkiksi OAuth-sovellus saattaa näkyä hyökkäyspolussa, jos havaitaan haavoittuva komponentti, jolla on helposti hyödynnettävä aloituskohta. Tämä aloituskohta mahdollistaa sivusuuntaisen siirtämisen palvelun päänimiin, joilla on suuret oikeudet.

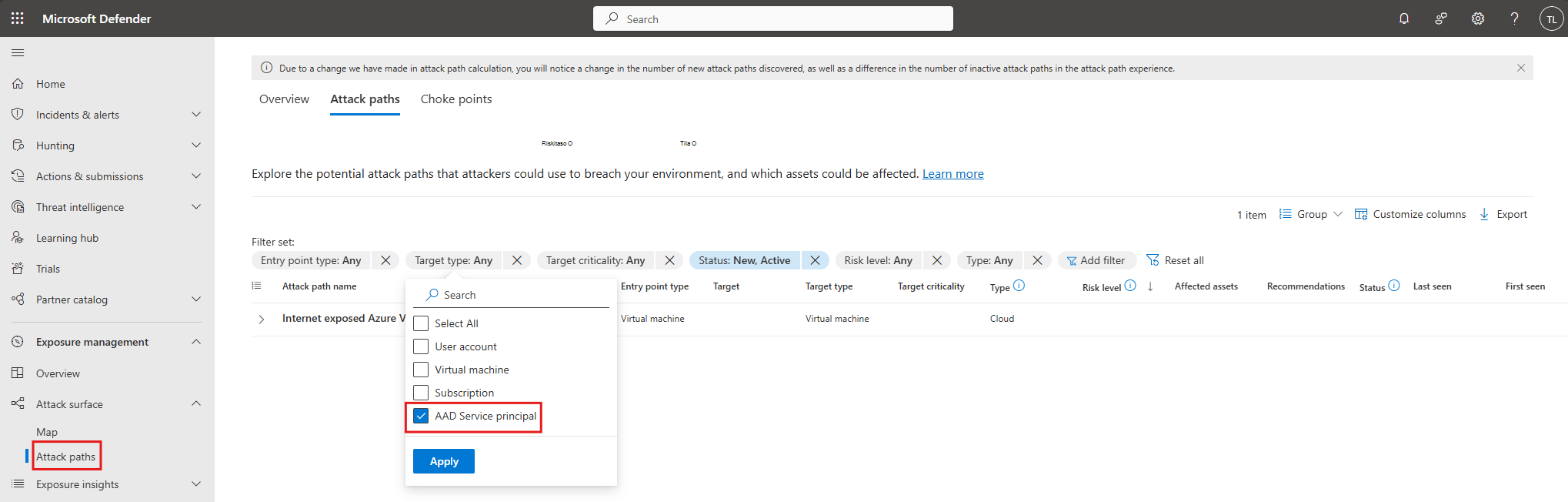

Siirry kohtaan Altistumisen hallinta > Hyökkäyspinta > Hyökkäyspolut.

Suodata kohdetyypin mukaan: AAD-palvelun päänimi

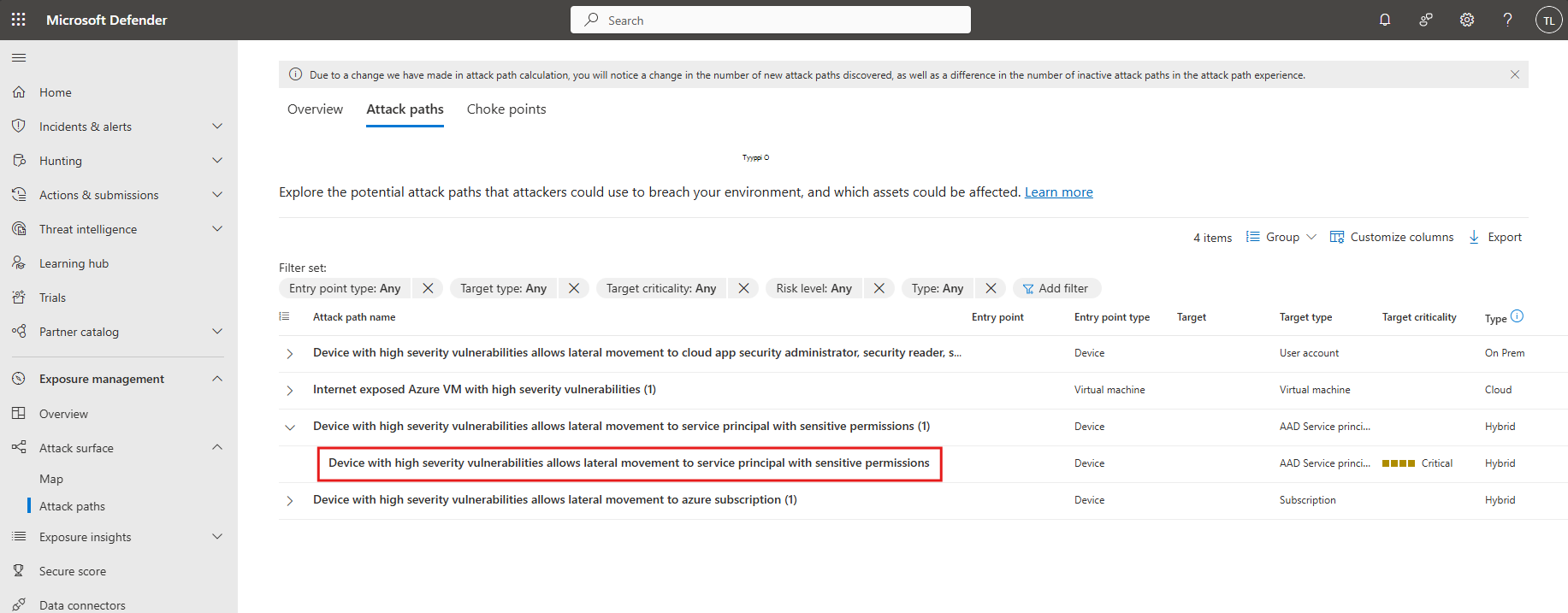

Valitse hyökkäyspolku nimeltä "Korkean vakavuusasteen haavoittuvuuksilla varustettu laite sallii sivuttaisen siirtämisen palvelun päänimeen, jolla on luottamukselliset käyttöoikeudet"

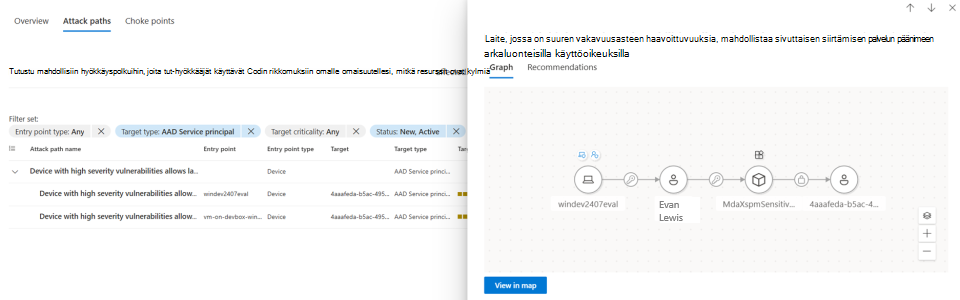

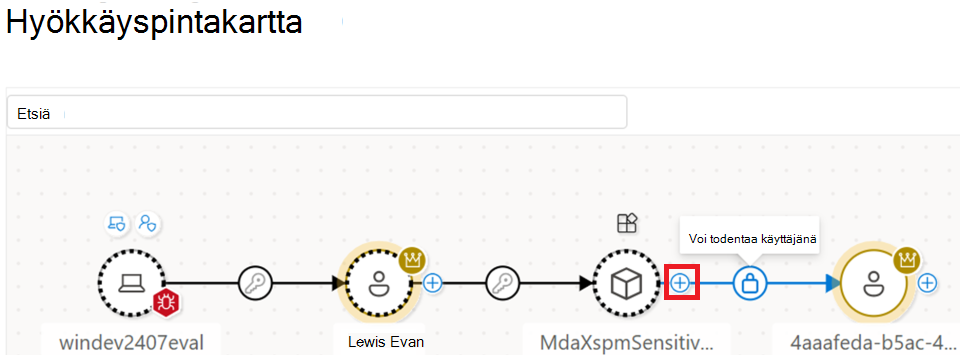

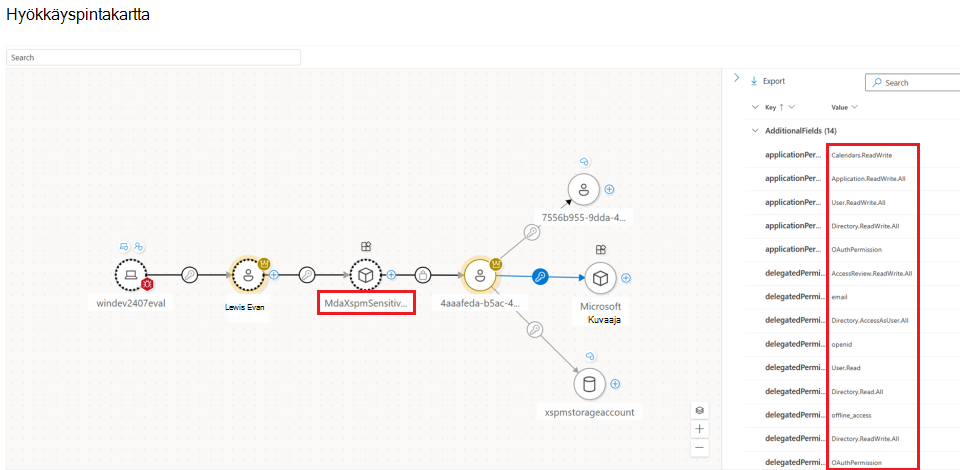

Napsauta Näytä kartassa -painiketta nähdäksesi hyökkäyspolun.

Valitse +-merkki, jos haluat laajentaa solmuja ja tarkastella yksityiskohtaisia yhteyksiä.

Voit tarkastella OAuth-sovelluksen käyttöoikeuksia viemällä hiiren osoittimen tai valitsemalla solmuja ja reunoja.

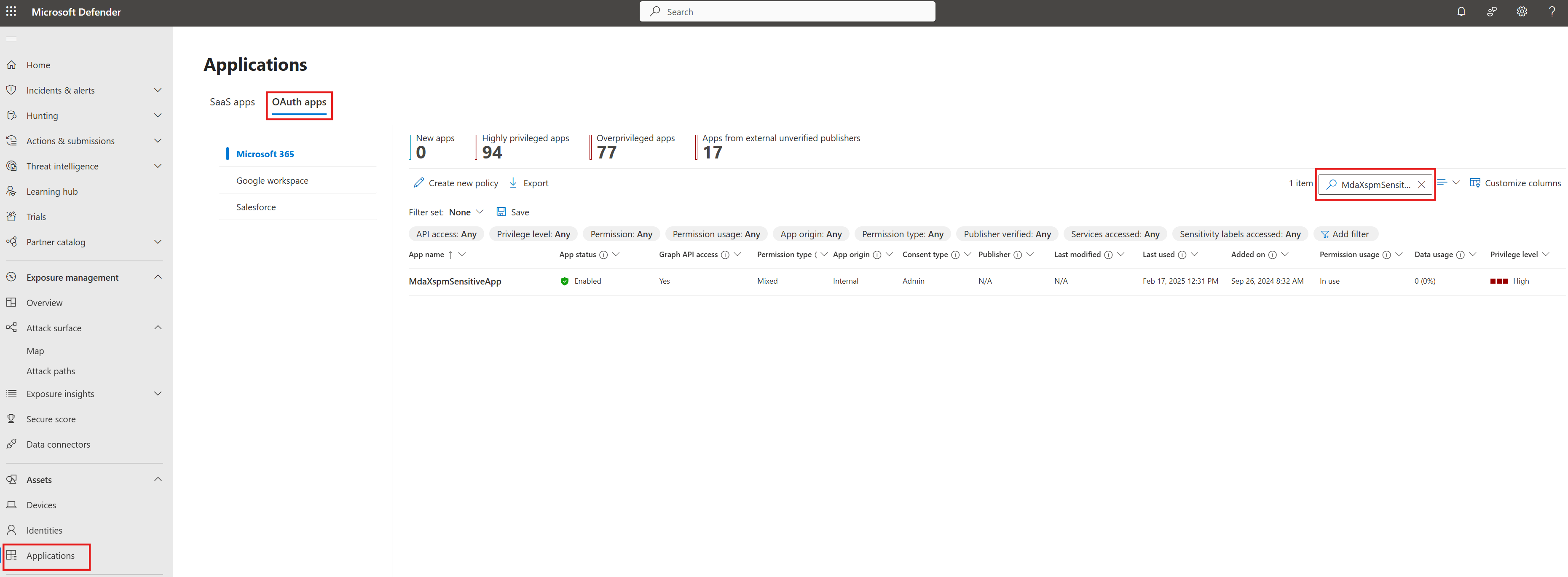

Kopioi OAuth-sovelluksen nimi ja liitä se Sovellukset-sivun hakupalkkiin.

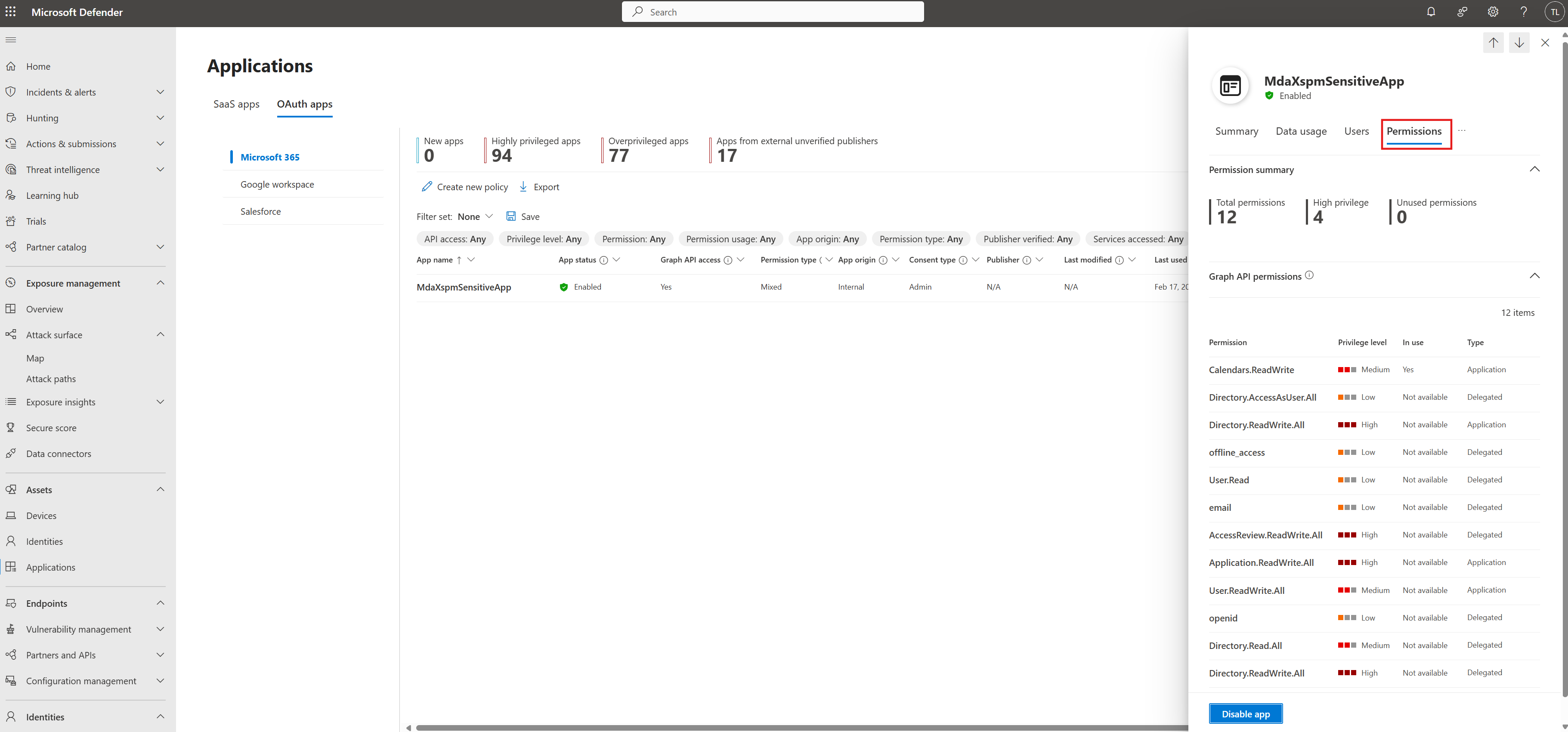

Valitse sovelluksen nimi, jos haluat tarkastella määritettyjä käyttöoikeuksia ja käyttötietoja, mukaan lukien sitä, käytetäänkö suurten oikeuksien käyttöoikeuksia aktiivisesti.

Valinnainen: Jos päätät, että OAuth-sovellus tulee poistaa käytöstä, voit poistaa sen käytöstä Sovellukset-sivulta.

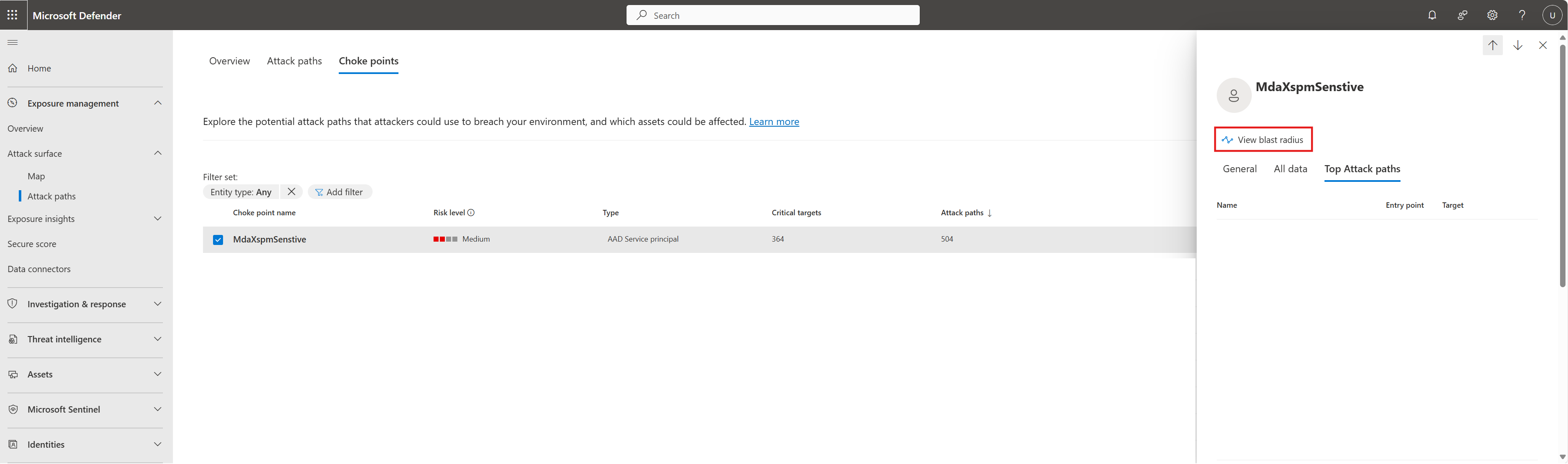

Päätöksentekijän käyttäjän työnkulku: Priorisoi hyökkäyspolku kuristuspisteiden avulla

Jos organisaatiossa on lukuisia hyökkäyspolkuja, joita ei voi tutkia manuaalisesti, suosittelemme käyttämään hyökkäyspolkutietoja ja käyttämään Choke Points -kokemusta priorisointityökaluna. Tämän lähestymistavan avulla voit:

- Tunnista resurssit, joihin liittyy eniten hyökkäyspolkuja.

- Tee tietoon perustuvia päätöksiä siitä, mitkä resurssit priorisoidaan tutkimusta varten.

- Suodata Microsoft Entra OAuth-sovelluksen mukaan, jotta näet, mitkä OAuth-sovellukset ovat mukana eniten hyökkäyspoluilla.

- Päätä, mihin OAuth-sovelluksiin sovelletaan pienintä oikeutta.

Näin pääset alkuun:

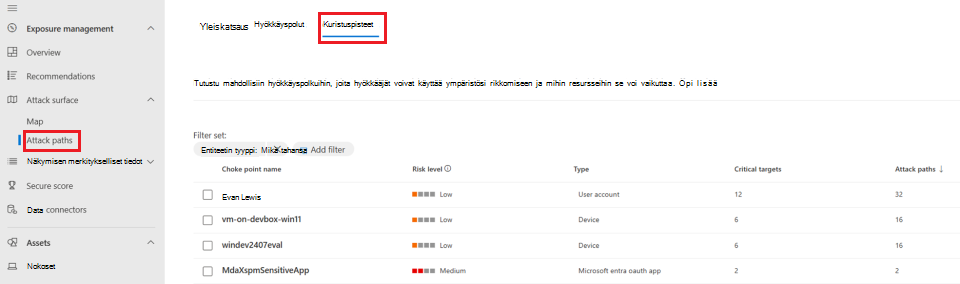

Siirry Hyökkäyspolut Kuristuspisteet > -sivulle.

Valitse kuristuskohdan nimi, jos haluat lisätietoja hyökkäyspolusta, kuten nimestä, aloituskohdasta ja kohteesta.

Valitse Näytä räjähdyssäde, jos haluat tutkia tarkemmin hyökkäyspintakartan kuristuskohtaa.

Jos choke-piste on OAuth-sovellus, jatka tutkimusta Sovellukset-sivulla edellä olevien vaiheiden 7–9 mukaisesti.

Analysoi hyökkäyksen pintakartta ja etsi kyselyillä

Attack-pintakartassa näet yhteydet käyttäjän omistamista sovelluksista, OAuth-sovelluksista ja palvelun päänimistä. Nämä suhdetiedot ovat käytettävissä seuraavissa tiedoissa:

ExposureGraphEdges-taulukko (näyttää yhteydet)

ExposureGraphNodes-taulukko (sisältää solmun ominaisuudet, kuten käyttöoikeudet)

Tunnista kaikki OAuth-sovellukset, joilla on tärkeät käyttöoikeudet, käyttämällä seuraavaa Kehittynyt metsästys -kyselyä:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Seuraavat vaiheet

Lisätietoja on seuraavissa artikkeleissa: