Analyytikkoraportti uhka-analytiikassa

Koskee seuraavia:

Haluatko kokea Microsoft Defender for Endpointin? Rekisteröidy maksuttomaan kokeiluversioon.

Jokainen uhka-analytiikkaraportti sisältää dynaamisia osia ja kattavan kirjallisen osan nimeltä analyytikkoraportti. Jos haluat käyttää tätä osiota, avaa raportti jäljitetystä uhasta ja valitse Analyytikkoraportti-välilehti .

Uhka-analytiikkaraportin analyytikkoraporttiosa

Tutustu erilaisiin analyytikkoraporttityyppeihin

Uhka-analytiikkaraportti voidaan luokitella johonkin seuraavista raporttityypeistä:

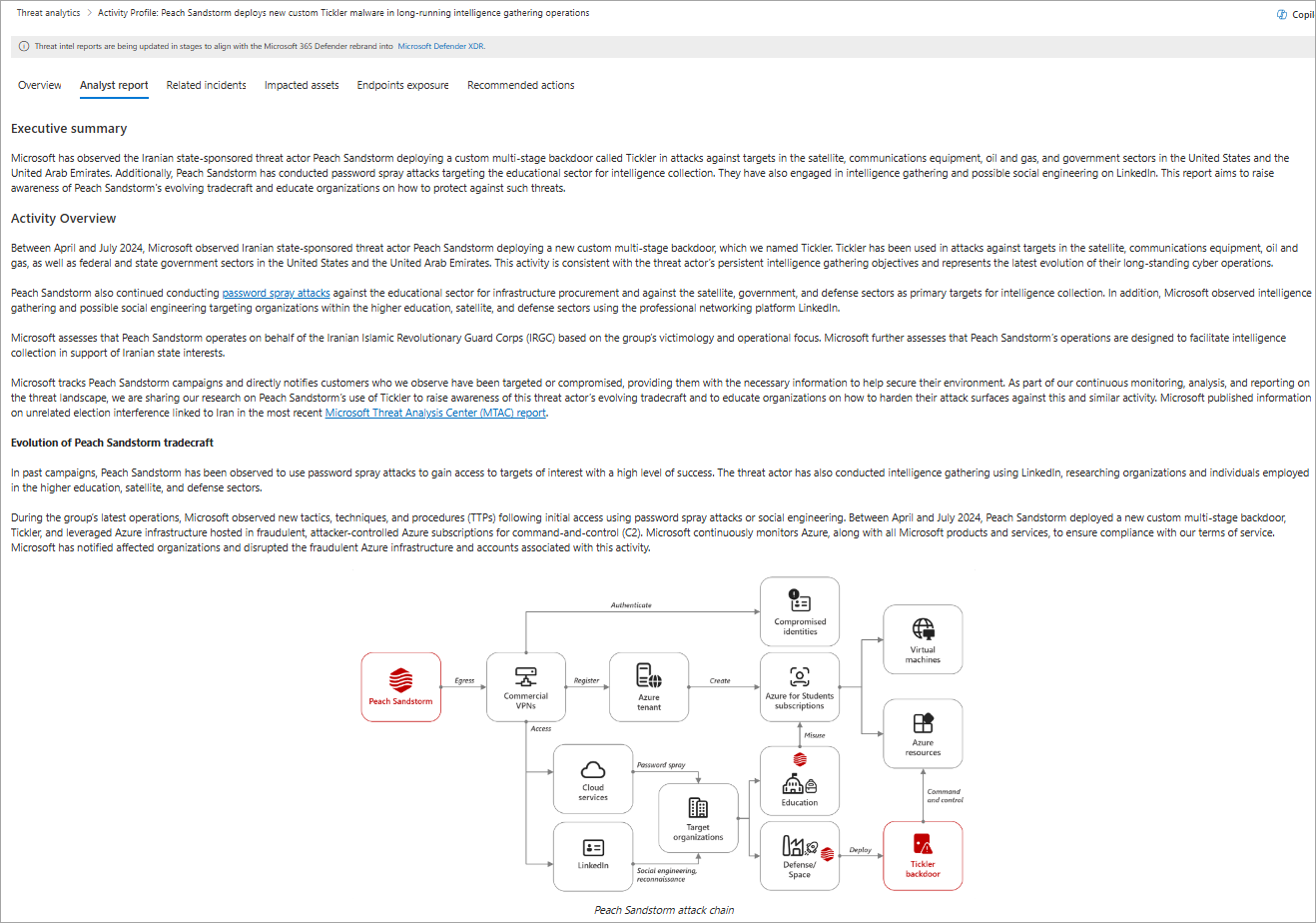

- Toimintaprofiili – antaa tietoja tietystä hyökkäyskampanjasta, joka liittyy usein uhkatoimijaan. Tässä raportissa kerrotaan, miten hyökkäys tapahtui, miksi siitä pitäisi välittää ja miten Microsoft suojaa asiakkaitaan siltä. Toimintaprofiili voi sisältää myös tietoja, kuten tapahtumien aikajanan, hyökkäysketjut sekä toiminnot ja menetelmät.

- Toimijaprofiili – antaa tietoja tietystä Microsoftin jäljittämästä uhkatoimijasta merkittävien kyberhyökkäysten takana. Tässä raportissa käsitellään toimijan motivaatioita, teollisuutta ja/tai maantieteellisiä tavoitteita sekä niiden taktiikoita, tekniikoita ja menettelytapoja. Toimijaprofiili voi sisältää myös tietoja toimijan hyökkäysinfrastruktuurista, haittaohjelmasta (mukautetuista tai avoin lähdekoodi) ja heidän käyttämistään toiminnoista sekä merkittävistä tapahtumista tai kampanjoista, joihin he kuuluivat.

- Tekniikkaprofiili – antaa tietoja tietystä uhkien toimijoiden käyttämästä tekniikasta – esimerkiksi PowerShellin haitallisesta käytöstä tai tunnistetietojen keräämisestä yrityssähköpostin kompromississa (BEC) – ja siitä, miten Microsoft suojaa asiakkaitaan havaitsemalla tekniikkaan liittyviä toimintoja.

- Uhkien yleiskatsaus – tekee yhteenvedon useista profiiliraporteista kertomukseksi, joka antaa laajemman kuvan uhasta, joka käyttää tai liittyy näihin raportteihin. Uhkatoimijat käyttävät eri tekniikoita esimerkiksi paikallisten tunnistetietojen varastamiseen, ja paikallisten tunnistetietojen varkauden uhkien yleiskatsaus saattaa linkittää raakavoimien hyökkäysten, Kerberos-hyökkäysten tai tietoja varastavien haittaohjelmien tekniikkaprofiileihin. Microsoft Threat Intelligence käyttää antureitaan asiakasympäristöihin vaikuttavissa huippuuhissa arvioidakseen, mikä uhka saattaa ansaita tämän raporttityypin.

- Työkaluprofiili – antaa tietoja tietystä mukautetusta tai avoimen lähdekoodin työkalusta, joka liittyy usein uhkatoimintoon. Tässä raportissa käsitellään työkalun ominaisuuksia, tavoitteita, joita sitä käyttävä uhkatoimija saattaa yrittää saavuttaa, ja sitä, miten Microsoft suojaa asiakkaitaan tunnistamalla siihen liittyvää toimintaa.

- Haavoittuvuusprofiili – antaa tietoja tietystä CVE (Common Vulnerabilities and Exposures) -tunnuksesta tai tuotteeseen vaikuttavista samankaltaisten CVE:iden ryhmästä. Haavoittuvuusprofiilissa käsitellään yleensä huomattavia heikkouksia, kuten uhkatoimijoiden käyttämiä haavoittuvuuksia ja merkittäviä hyökkäyskampanjoita. Se kattaa vähintään yhden seuraavista tietotyypeistä: haavoittuvuuden tyyppi, palveluihin vaikuttavat palvelut, nollapäiväinen tai luonnossa tapahtuva hyödyntäminen, vakavuuspisteet ja mahdolliset vaikutukset sekä Microsoftin kattavuus.

Skannaa analyytikkoraportti

Analyytikkoraportin jokainen osa on suunniteltu tarjoamaan toiminnallisia tietoja. Raportit vaihtelevat, mutta useimmat raportit sisältävät seuraavassa taulukossa kuvatut osiot.

| Raporttiosa | Kuvaus |

|---|---|

| Tiivistelmä | Tilannevedos uhasta, johon saattaa sisältyä, milloin se nähtiin ensimmäisen kerran, sen motivaatiot, merkittävät tapahtumat, tärkeimmät tavoitteet ja erilliset työkalut ja tekniikat. Näiden tietojen avulla voit arvioida tarkemmin, miten voit priorisoida uhan toimialan, maantieteellisen sijainnin ja verkon kontekstissa. |

| Yleiskatsaus | Tekninen analyysi uhasta, joka raporttityypistä riippuen saattaa sisältää hyökkäyksen tiedot ja sen, miten hyökkääjät voivat käyttää uutta tekniikkaa tai hyökkäyspintaa. Tässä osiossa on myös eri otsikoita ja muita aliosioita, jotka antavat raporttityypistä riippuen enemmän kontekstia ja yksityiskohtia. Esimerkiksi haavoittuvuusprofiilissa on erillinen osio, jossa luetellaan vaikutustekniikat, kun taas toimijaprofiili voi sisältää työkaluja ja TTP-jaattribuutio-osioita . |

| Tunnistamis- ja metsästyskyselyt | Microsoftin suojausratkaisujen tarjoamat erityiset ja yleiset tunnistuksia , jotka voivat pintaan liittyviä toimintoja tai uhkiin liittyviä komponentteja. Tässä osiossa on myös metsästyskyselyitä mahdollisen uhkatoiminnan ennakoivaan tunnistamiseen. Useimmat kyselyt tarjotaan täydentämään tunnistusta, erityisesti sellaisten mahdollisesti haitallisten komponenttien tai käyttäytymisen paikantamiseen, joita ei voitu dynaamisesti arvioida haitallisiksi. |

| MITRE ATT&havaitut CK-tekniikat | Miten havaitut tekniikat kartoittavat MITRE ATT&CK-hyökkäyskehystä |

| Suosituksia | Toteutettavissa olevat vaiheet, jotka voivat pysäyttää tai auttaa vähentämään uhan vaikutusta. Tässä osiossa on myös lievennyksiä, joita ei seurata dynaamisesti osana uhka-analytiikkaraporttia. |

| Lisätietoja | Microsoft ja kolmannen osapuolen julkaisut, joihin analyytikot viittaavat raportin laatimisen aikana. Uhka-analytiikan sisältö perustuu Microsoftin tutkijoiden vahvistamiin tietoihin. Yleisesti saatavilla olevat tiedot, kolmannen osapuolen lähteet tunnistetaan selvästi sellaisiksi. |

| Muutosloki | Raportin julkaisuaika ja siihen tehtyjen merkittävien muutosten ajankohta. |

Ymmärrät, miten kukin uhka voidaan havaita

Analyytikkoraportti tarjoaa myös tietoja eri Microsoft-ratkaisuista, jotka voivat auttaa tunnistamaan uhan. Se listaa soveltuvin osin tähän uhkaan liittyvät tunnistuksia kustakin seuraavissa osioissa luetelluista tuotteista. Näiden uhkakohtaisten tunnistusten hälytykset näkyvät Uhka-analytiikka-sivun hälytysten tilakorteissa.

Joissakin analyytikkoraporteissa mainitaan myös hälytyksiä, jotka on suunniteltu yleisesti merkitsemään epäilyttävää käyttäytymistä ja joita ei ehkä liitetä jäljitettyyn uhkaan. Tällaisissa tapauksissa raportissa ilmoitetaan selvästi, että hälytyksen voi käynnistää liittymätön uhkatoiminta ja että sitä ei valvota Uhka-analytiikka-sivun tilakorteissa.

Microsoft Defenderin virustentorjunta

Virustentorjuntaohjelman tunnistuksia on käytettävissä laitteissa, joissa on käytössä Microsoft Defender Virustentorjunta Windowsissa. Nämä tunnistuksia linkitetään niiden haittaohjelmatietosanakuvaukset Microsoftin suojaustiedustelu, kun niitä on saatavilla.

Microsoft Defender for Endpoint

Päätepisteiden tunnistus- ja vastausilmoitukset annetaan laitteille, jotka on otettu käyttöön Microsoft Defender for Endpoint. Nämä hälytykset perustuvat Defenderin päätepistetunnistimen keräämiin suojaussignaaleihin ja muihin päätepistetoimintoihin, kuten virustentorjuntaan, verkon suojaukseen ja peukaloinnin suojaukseen, jotka toimivat tehokkaina signaalilähteinä.

Microsoft Defender for Office 365

Myös Defender for Office 365 tunnistamiset ja lievennykset sisältyvät analyytikkoraportteihin. Defender for Office 365 on saumaton integrointi Microsoft 365 -tilauksiin, jotka suojaavat sähköpostin, linkkien (URL-osoitteiden), liitetiedostojen ja yhteistyötyökalujen uhkilta.

Microsoft Defender for Identity

Defender for Identity on pilvipohjainen suojausratkaisu, joka auttaa suojaamaan käyttäjätietojen valvonnan koko organisaatiossasi. Se käyttää sekä paikallinen Active Directory että pilvipalvelun käyttäjätietojen signaaleja, joiden avulla voit paremmin tunnistaa, tunnistaa ja tutkia organisaatioosi suunnattuja kehittyneitä uhkia.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps tarjoaa SaaS-sovelluksille täyden suojauksen, joka auttaa valvomaan ja suojaamaan pilvipalvelusovelluksesi tietoja, käyttämällä perustavanlaatuista pilvipalvelujen käytön suojauksen välittäjän (CASB) toimintoa, SaaS Security Posture Management (SSPM) -ominaisuuksia, edistynyttä uhkien suojausta ja sovellusten suojausta.

Microsoft Defender for Cloud

Defender for Cloud on pilvinatiivi sovelluksen suojausympäristö (CNAPP), joka koostuu suojaustoimenpiteistä ja käytännöistä, jotka on suunniteltu suojaamaan pilvipohjaisia sovelluksia erilaisilta uhilta ja haavoittuvuuksilta.

Löydä hienovaraisia uhka-artefakteja kehittyneen metsästyksen avulla

Vaikka tunnistamisten avulla voit tunnistaa ja pysäyttää jäljitetty uhka automaattisesti, monet hyökkäystoimet jättävät hienovaraisia jälkiä, jotka edellyttävät enemmän tarkastusta. Joissakin hyökkäysaktiviteeteissa ilmenee käyttäytymistä, joka voi olla myös normaalia, joten niiden tunnistaminen dynaamisesti voi aiheuttaa toiminnallista kohinaa tai jopa vääriä positiivisia. Metsästyskyselyiden avulla voit ennakoivasti paikantaa nämä mahdollisesti haitalliset komponentit tai käyttäytymisen.

Microsoft Defender XDR kehittyneet metsästyskyselyt

Kehittynyt metsästys tarjoaa Kusto Query Languageen perustuvan kyselyliittymän, joka yksinkertaistaa uhkatoiminnan hienovaraisten indikaattorien löytämistä. Sen avulla voit myös tuoda esiin tilannekohtaisia tietoja ja tarkistaa, liittyvätkö ilmaisimet uhkaan.

Microsoftin analyytikot ovat tarkistaneet analyytikkoraporttien kehittyneet metsästyskyselyt, ja ne ovat valmiita suoritettavaksi kehittyneessä metsästyskyselyeditorissa. Kyselyjen avulla voit myös luoda mukautettuja tunnistussääntöjä , jotka käynnistävät hälytyksiä tuleville vastaavuuksille.

Microsoft Sentinel kyselyt

Analyytikkoraportit voivat sisältää myös Microsoft Sentinel asiakkaille sovellettavia metsästyskyselyitä.

Microsoft Sentinel on tehokkaita metsästyshaku- ja kyselytyökaluja, joilla voit etsiä tietoturvauhkia organisaatiosi tietolähteistä. Jotta voit etsiä ennakoivasti uusia poikkeamia, joita suojaussovellukset tai edes ajoitetut analytiikkasäännöt eivät tunnista, Sentinel metsästyskyselyt opastavat sinua kysymään oikeat kysymykset, jotta löydät ongelmia tiedoista, joita sinulla jo on verkossasi.

Käytä muita lievennyksiä

Uhka-analytiikka seuraa dynaamisesti tiettyjen tietoturvapäivitysten ja suojattujen määritysten tilaa. Tämäntyyppiset tiedot ovat käytettävissä kaavioina ja taulukoina Päätepisteet-altistuksissa ja Suositellut toiminnot -välilehdissä, ja ne ovat toistettavissa olevia suosituksia, jotka koskevat tätä uhkaa ja saattavat koskea myös muita uhkia.

Näiden seurattujen suositusten lisäksi analyytikkoraportissa voidaan keskustella myös lievennyksistä, joita ei valvota dynaamisesti, koska ne koskevat vain raportissa käsiteltävää uhkaa tai tilannetta. Seuraavassa on joitakin esimerkkejä tärkeistä lievennyksistä, joita ei seurata dynaamisesti:

- Estä sähköpostiviestit, joissa on .lnk liitetiedostoja tai muita epäilyttäviä tiedostotyyppejä

- Paikallisen järjestelmänvalvojan salasanojen satunnaistaminen

- Loppukäyttäjien kouluttaminen tietojenkalastelusähköpostista ja muista uhkavektoreista

- Tiettyjen hyökkäyspinnan pienentämissääntöjen ottaminen käyttöön

Vaikka voitkin käyttää Päätepisteet-altistuksia ja Suositellut toiminnot -välilehtiä arvioidaksesi suojausasenteesi uhkaa vastaan, näiden suositusten avulla voit ryhtyä muihin toimiin suojausasenteesi parantamiseksi. Lue huolellisesti kaikki analyytikkoraportin lievennysohjeet ja sovella niitä aina, kun se on mahdollista.

Tutustu myös seuraaviin ohjeartikkeleihin:

- Uhka-analytiikan yleiskatsaus

- Etsi ennakoivasti uhkia kehittyneellä metsästyksellä

- Mukautetut tunnistussäännöt

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.