Microsoft Defender for Office 365 tapausten ja hälytysten hallinta Microsoft Defender XDR

Vihje

Tiesitkö, että voit kokeilla Microsoft Defender XDR ominaisuuksia ilmaiseksi palvelupakettiin Office 365 2? Käytä 90 päivän Defender for Office 365 kokeiluversiota Microsoft Defender-portaalin kokeilukeskuksessa. Lue lisätietoja siitä, kuka voi rekisteröityä, ja kokeiluversion ehdot täältä.

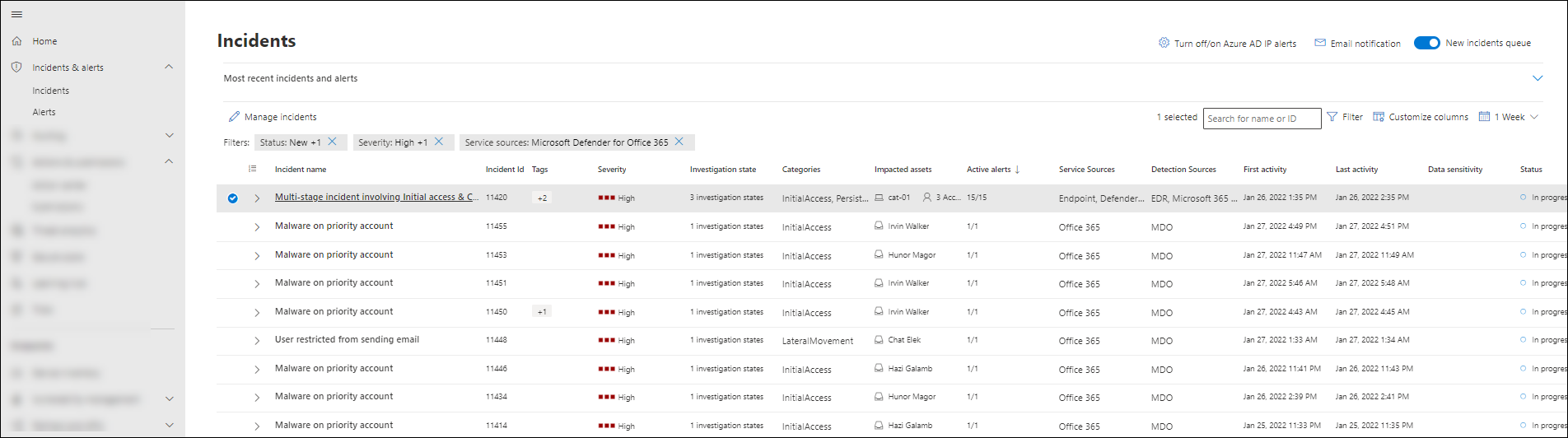

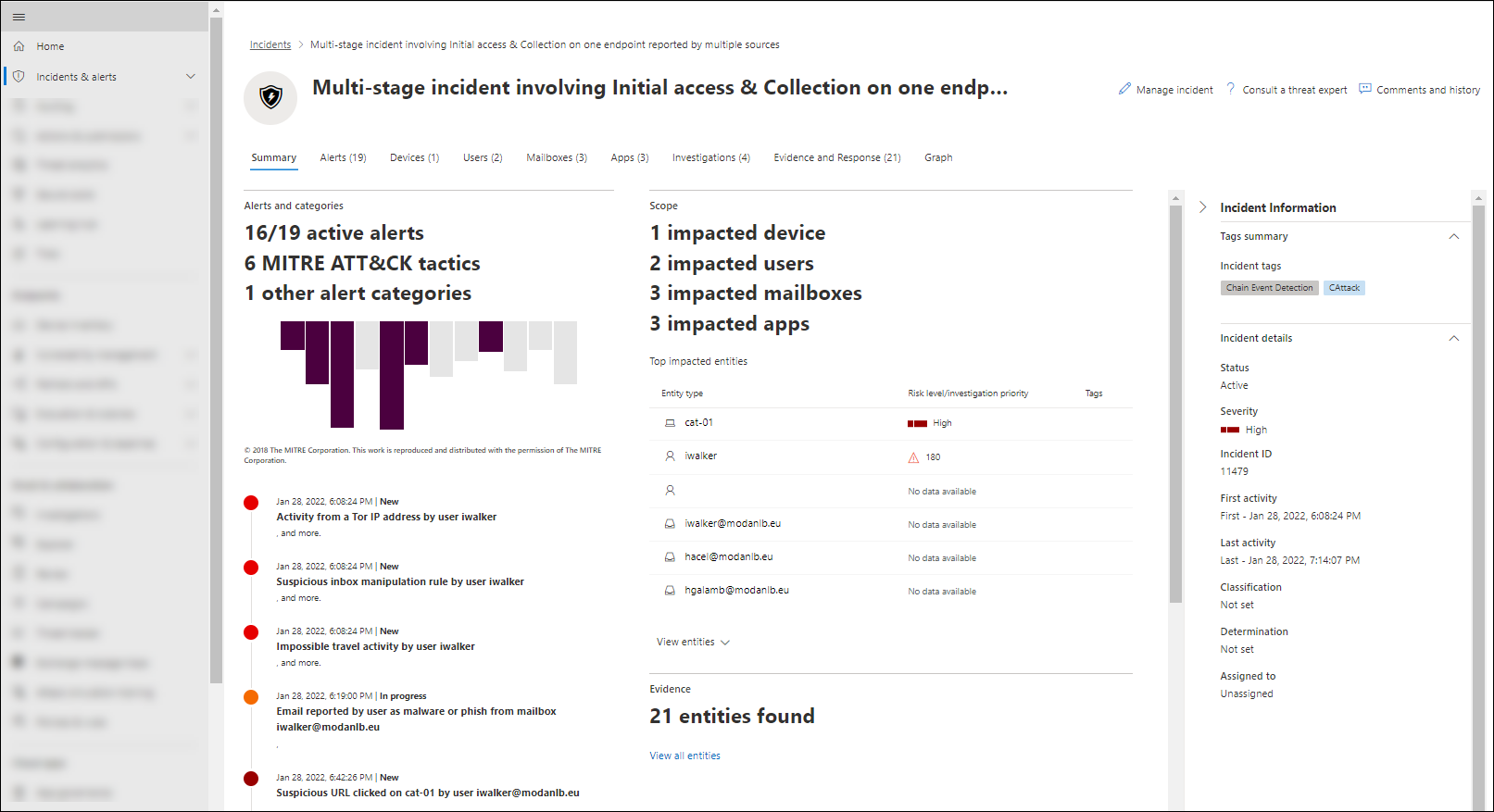

tapaus Microsoft Defender XDR on kokoelma korreloituja ilmoituksia ja niihin liittyviä tietoja, jotka määrittävät hyökkäyksen koko tarinan. Defender for Office 365 hälytykset, automaattinen tutkinta ja reagointi sekä tutkimusten tulokset integroidaan ja korreloivat suoraan Microsoft Defender XDR --sivulla osoitteessa https://security.microsoft.com/incidents-queue. Viittaamme tähän sivuun Tapahtumajonona.

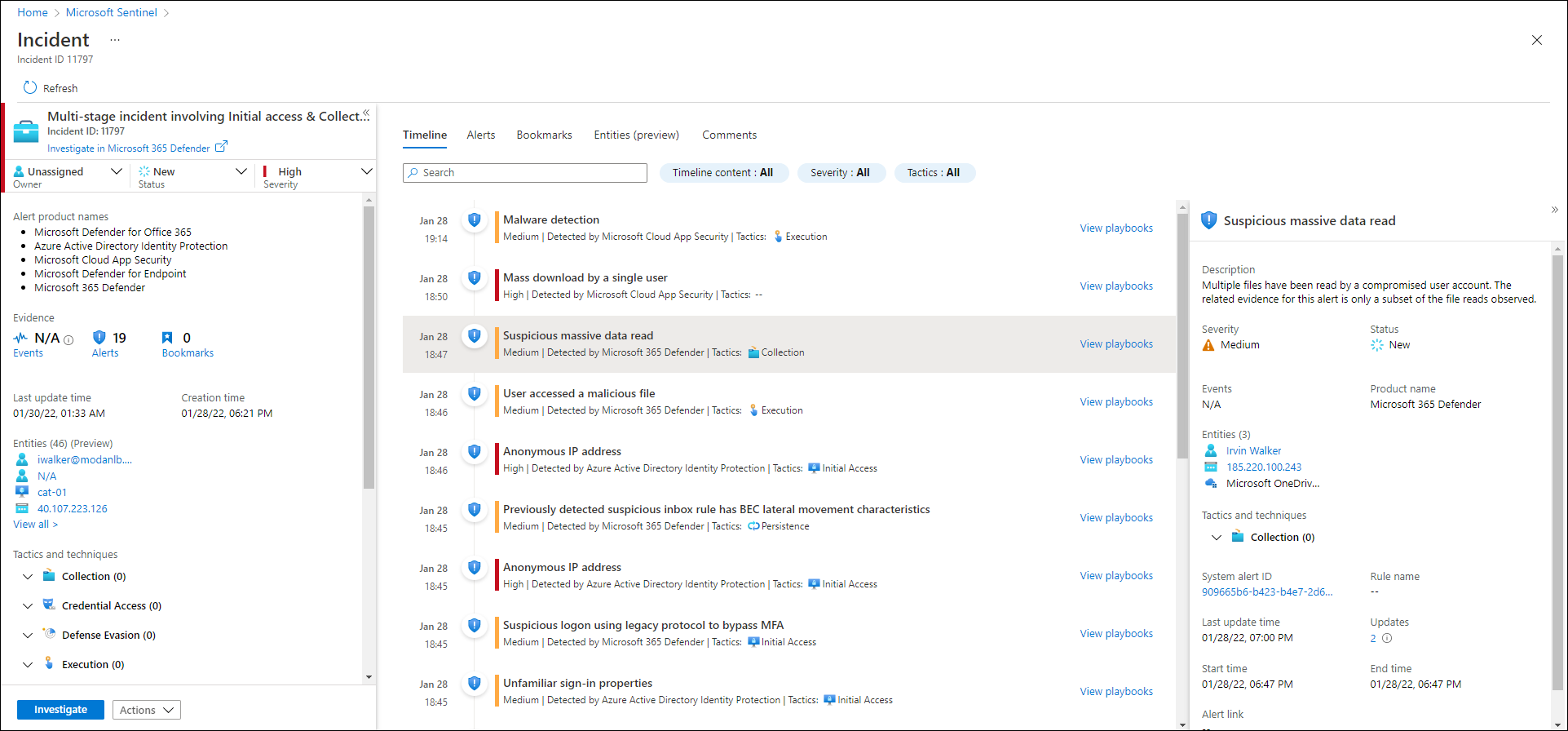

Ilmoituksia luodaan, kun vahingollinen tai epäilyttävä toiminta vaikuttaa entiteettiin (esimerkiksi sähköpostiin, käyttäjiin tai postilaatikoihin). Hälytykset tarjoavat arvokkaita merkityksellisiä tietoja käynnissä tai valmiista hyökkäyksistä. Jatkuva hyökkäys voi kuitenkin vaikuttaa useisiin entiteetteihin, mikä aiheuttaa useita ilmoituksia eri lähteistä. Jotkin sisäiset hälytykset käynnistävät automaattisesti AIR-toistokirjat. Nämä pelikirjat tekevät sarjan tutkintavaiheita etsiäkseen muita vaikutuksen kohteena olevia entiteettejä tai epäilyttävää toimintaa.

Katso tästä lyhyestä videosta, miten voit hallita Microsoft Defender for Office 365 ilmoituksia Microsoft Defender XDR.

Defender for Office 365 hälytykset, tutkimukset ja niiden tiedot korreloivat automaattisesti. Kun suhde määritetään, järjestelmä luo tapahtuman, joka antaa suojaustiimeille näkyvyyden koko hyökkäykseen.

Suosittelemme vahvasti, että SecOps-tiimit hallitsevat tapauksia ja hälytyksiä Defender for Office 365 Tapahtumat-jonossa osoitteessa https://security.microsoft.com/incidents-queue. Tällä lähestymistavalla on seuraavat edut:

Useita hallintavaihtoehtoja:

- Priorisointi

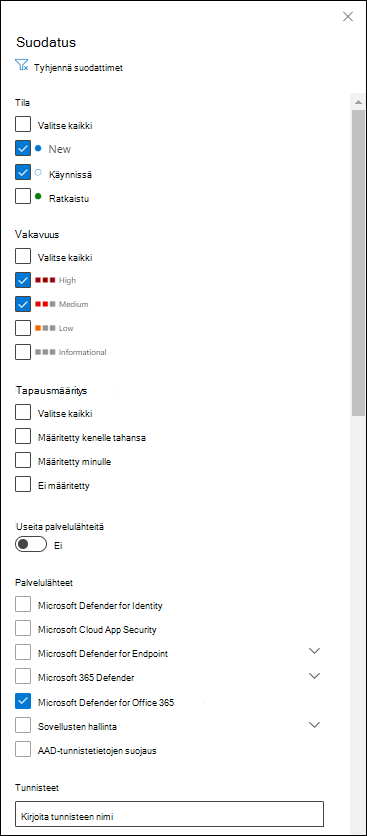

- Suodatus

- Luokittelu

- Tunnisteiden hallinta

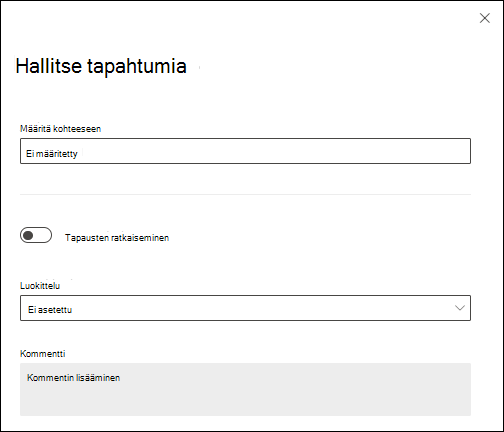

Voit ottaa tapauksia suoraan jonosta tai määrittää ne jollekulle. Kommentit ja kommenttihistoria voivat auttaa seuraamaan edistymistä.

Jos hyökkäys vaikuttaa muihin Microsoft Defender* suojaamiin kuormituksiin, myös niihin liittyvät hälytykset, tutkimukset ja niiden tiedot korreloivat samaan tapahtumaan.

*Microsoft Defender for Endpoint, Microsoft Defender for Identity ja Microsoft Defender for Cloud Apps.

Monitasoista korrelaatiologiikkaa ei tarvita, koska järjestelmä tarjoaa logiikan.

Jos korrelaatiologiikka ei täysin vastaa tarpeitasi, voit lisätä hälytyksiä olemassa oleviin tapauksiin tai luoda uusia tapauksia.

Aiheeseen liittyvät Defender for Office 365 hälytykset, LENTOtutkinta ja tutkimusten odottavat toimet lisätään automaattisesti tapauksiin.

Jos AIR-tutkinta ei löydä uhkaa, järjestelmä ratkaisee liittyvät hälytykset automaattisesti Jos kaikki tapahtuman hälytykset on ratkaistu, tapahtuman tilaksi muuttuu myös Ratkaistu.

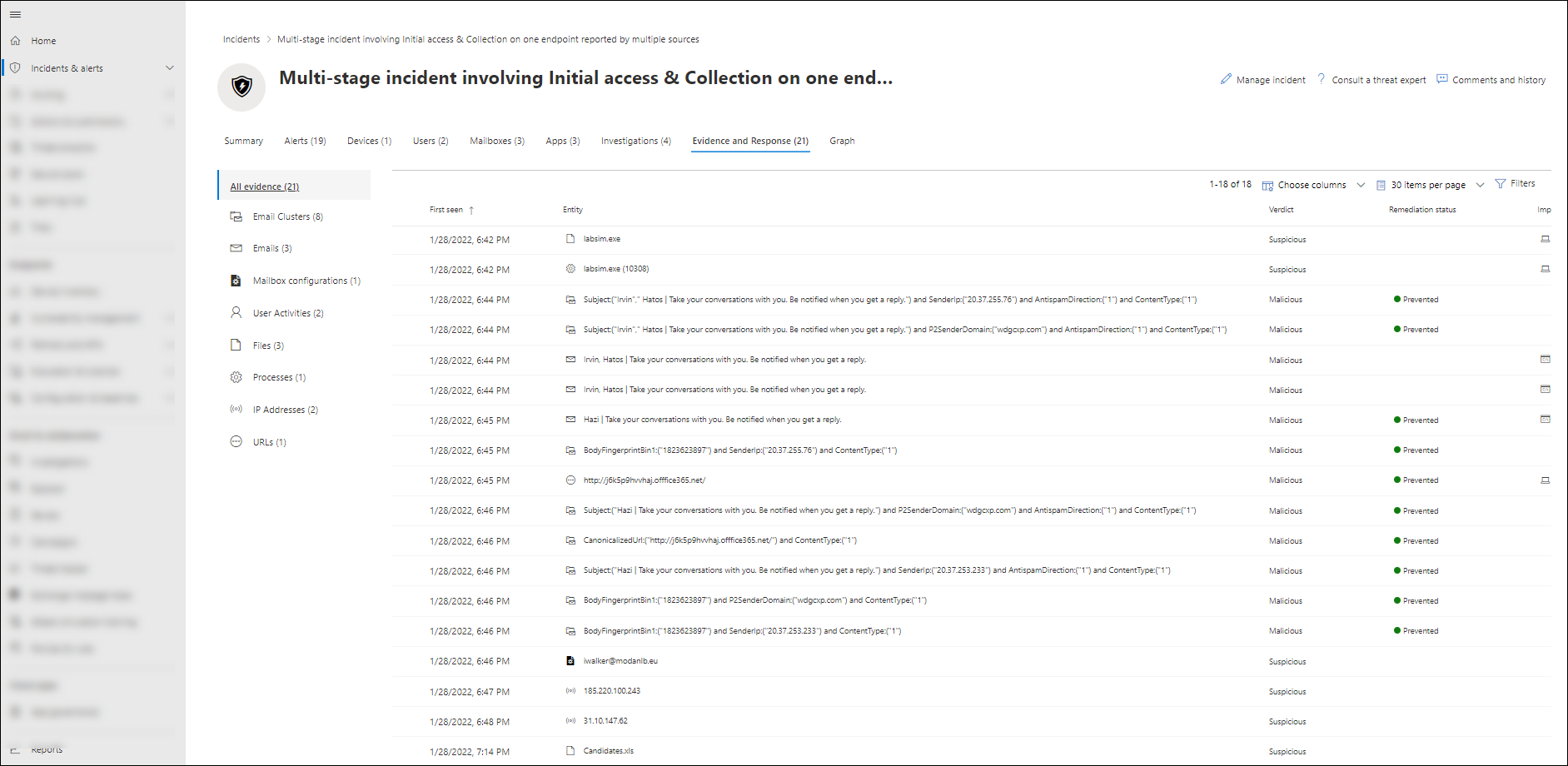

Aiheeseen liittyvät todisteet ja vastaustoimet koostetaan automaattisesti tapauksen Todiste ja vastaus -välilehdelle.

Suojausryhmän jäsenet voivat ryhtyä toimiin suoraan tapauksista. He voivat esimerkiksi poistaa sähköpostin postilaatikoista tai poistaa epäilyttäviä Saapuneet-kansion sääntöjä postilaatikoista.

Suositellut sähköpostitoiminnot luodaan vain, kun haitallisen sähköpostin viimeisin toimitussijainti on pilvipalvelupostilaatikko.

Odottavat sähköpostitoiminnot päivitetään viimeisimmän toimitussijainnin perusteella. Jos manuaalinen toiminto on jo korjannut sähköpostiviestin, tila ilmaisee sitä.

Suositellut toiminnot luodaan vain sähköposti- ja sähköpostiklustereille, jotka on määritetty kriittisimmäksi uhaksi:

- Haittaohjelmien

- Erittäin luotettava tietojenkalastelu

- Haitalliset URL-osoitteet

- Haitalliset tiedostot

Huomautus

Tapaukset eivät edusta vain staattisia tapahtumia. Ne edustavat myös hyökkäystarinoita, jotka tapahtuvat ajan mittaan. Hyökkäyksen edetessä uusia Defender for Office 365 hälytyksiä, ilmatutkimuksia ja niiden tietoja lisätään jatkuvasti olemassa olevaan tapahtumaan.

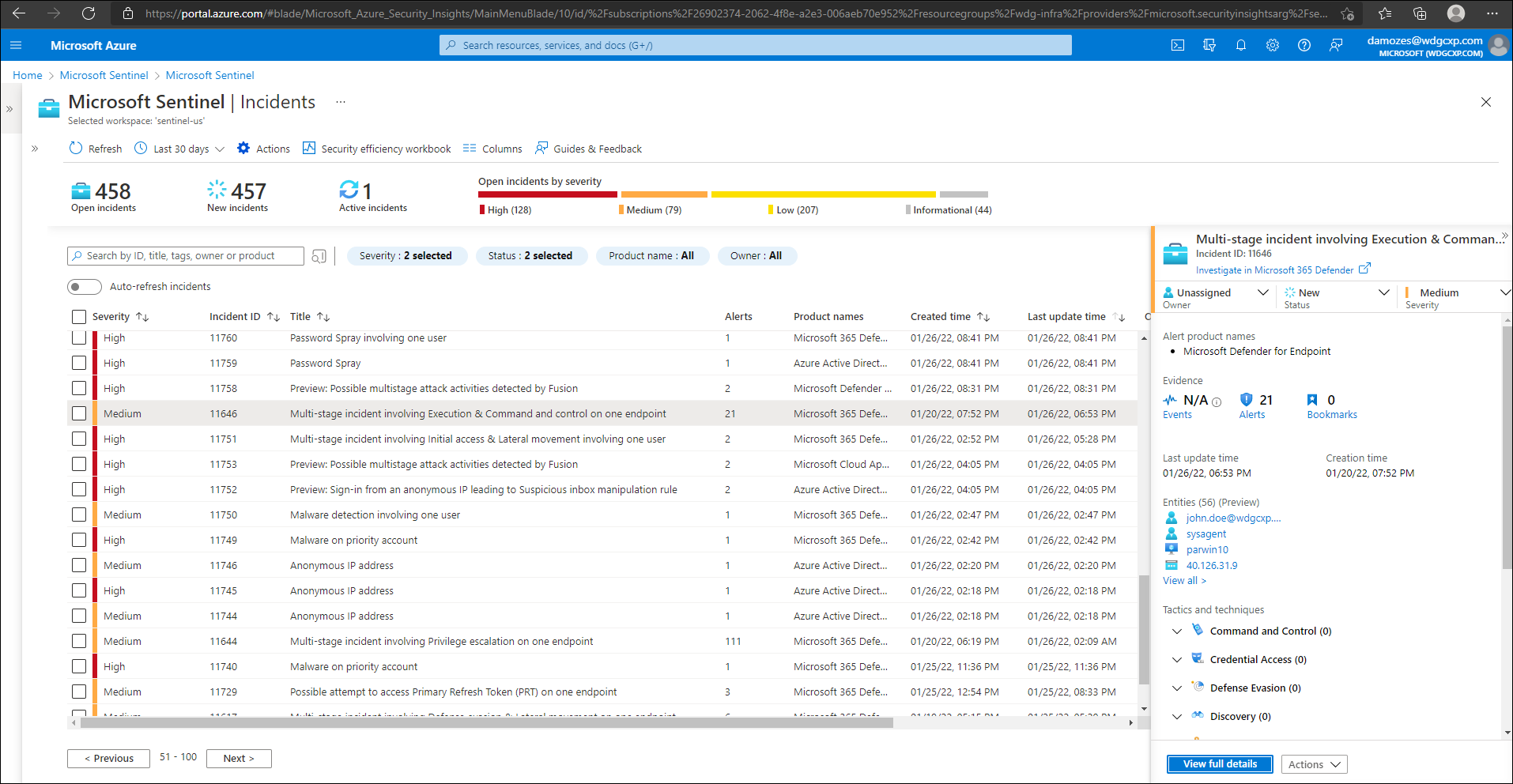

Tapausten hallinta Microsoft Defender portaalin Tapahtumat-sivulla osoitteessa https://security.microsoft.com/incidents-queue:

Hallitse tapauksia Microsoft Sentinelin Tapahtumat-sivulla osoitteessa https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Suoritettavat vastaustoiminnot

Suojaustiimit voivat tehdä monenlaisia vastaustoimintoja sähköpostissa Defender for Office 365-työkalujen avulla:

Voit poistaa viestejä, mutta voit myös tehdä seuraavat toimet sähköpostissa:

- Siirrä Saapuneet-kansioon

- Siirrä roskapostiksi

- Siirrä poistettuihin kohteisiin

- Pehmeä poisto

- Kova poisto.

Voit suorittaa nämä toiminnot seuraavista sijainneista:

- Todisteet ja vastaus -välilehti tapauksen tiedoista Tapaukset-sivulla** osoitteessa https://security.microsoft.com/incidents-queue (suositus).

- Threat Explorer osoitteessa https://security.microsoft.com/threatexplorer.

- Yhdistetty toimintokeskus osoitteessa https://security.microsoft.com/action-center/pending.

Voit käynnistää AIR-pelikirjan manuaalisesti mistä tahansa sähköpostiviestistä käyttämällä Threat Explorerin Käynnistä tutkimus -toimintoa.

Voit ilmoittaa epätosi-positiivisista tai epätosi-negatiivisista tunnistuksia suoraan Microsoftille Threat Explorerin tai järjestelmänvalvojan lähettämien tietojen avulla.

Voit estää havaitsemattomat haitalliset tiedostot, URL-osoitteet tai lähettäjät vuokraajan sallittujen ja estettyjen luettelon avulla.

Defender for Office 365 toiminnot integroidaan saumattomasti metsästyskokemuksiin, ja toimintahistoria näkyy Historia-välilehdellä yhtenäisessä toimintokeskuksessa osoitteessa https://security.microsoft.com/action-center/history.

Tehokkain tapa ryhtyä toimiin on käyttää sisäistä integrointia tapausten kanssa Microsoft Defender XDR. Voit hyväksyä AIR:in suosittelemat toimet Defender for Office 365 Microsoft Defender XDR tapauksen Todisteet ja vastaus -välilehdellä. Tätä tahditusmenetelmää suositellaan seuraavista syistä:

- Tutkit koko hyökkäystarinan.

- Voit hyötyä sisäisestä korrelaatiosta muiden kuormitusten kanssa: Microsoft Defender for Endpoint, Microsoft Defender for Identity ja Microsoft Defender for Cloud Apps.

- Voit suorittaa toimintoja sähköpostissa yhdestä paikasta.

Toimit sähköpostilla manuaalisen tutkinnan tai metsästystoiminnan tuloksen perusteella. Threat Explorerin avulla tietoturvatiimin jäsenet voivat ryhtyä toimiin kaikissa sähköpostiviesteissä, jotka saattavat edelleen olla pilvipalvelupostilaatikoissa. He voivat ryhtyä toimiin organisaation sisäisissä viesteissä, jotka on lähetetty organisaatiosi käyttäjien välillä. Threat Explorer -tiedot ovat käytettävissä viimeisten 30 päivän ajalta.

Katso tästä lyhyestä videosta, miten Microsoft Defender XDR yhdistää eri tunnistuslähteiden, kuten Defender for Office 365, hälytykset tapauksiin.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle