Uhkien tutkinta ja reagointi

Vihje

Tiesitkö, että voit kokeilla Microsoft Defender XDR ominaisuuksia ilmaiseksi palvelupakettiin Office 365 2? Käytä 90 päivän Defender for Office 365 kokeiluversiota Microsoft Defender-portaalin kokeilukeskuksessa. Lisätietoja siitä, ketkä voivat rekisteröityä ja kokeilla käyttöehtoja, on artikkelissa Kokeile Microsoft Defender for Office 365.

Microsoft Defender for Office 365 uhkien tutkinta- ja vastausominaisuudet auttavat suojausanalyytikoita ja järjestelmänvalvojia suojaamaan organisaationsa Microsoft 365 yrityskäyttäjiä toiminnoilla:

- Se helpottaa kyberhyökkäysten tunnistamista, seurantaa ja ymmärtämistä.

- Auttaa vastaamaan nopeasti uhkiin Exchange Online, SharePoint Onlinessa, OneDrive for Business ja Microsoft Teamsissa.

- Merkityksellisten tietojen ja tietojen tarjoaminen auttaa tietoturvatoimintoja estämään kyberhyökkäyksiä organisaatiotaan vastaan.

- Automaattisten tutkimusten ja vastausten käyttäminen Office 365 kriittisissä sähköpostipohjaisissa uhissa.

Uhkien tutkinta- ja vastaustoiminnot tarjoavat merkityksellisiä tietoja uhkista ja niihin liittyvistä vastaustoiminnoista, jotka ovat käytettävissä Microsoft Defender portaalissa. Nämä merkitykselliset tiedot voivat auttaa organisaatiosi suojaustiimiä suojaamaan käyttäjiä sähköposti- tai tiedostopohjaisista hyökkäyksistä. Ominaisuuksien avulla voidaan valvoa signaaleja ja kerätä tietoja useista lähteistä, kuten käyttäjän toiminnasta, todennuksesta, sähköpostista, vaarantuneista tietokoneista ja suojaustapauksista. Liiketoiminnan päätöksentekijät ja tietoturvatiimisi voivat käyttää näitä tietoja organisaatioosi kohdistuvien uhkien ymmärtämiseen ja niihin vastaamiseen sekä immateriaalioikeuksien suojaamiseen.

Tutustu uhkatutkimus- ja vastaustyökaluihin

uhkatutkimus- ja vastaustoiminnot Microsoft Defender portaalissa osoitteessa https://security.microsoft.com ovat erilaisia työkaluja ja vastaustyönkulkuja, jotka sisältävät seuraavat:

Tutkimusmatkailija

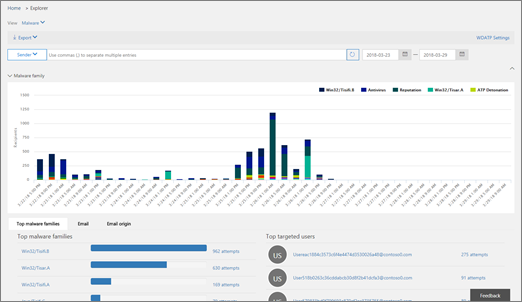

Explorerin (ja reaaliaikaisten tunnistusten) avulla voit analysoida uhkia, tarkastella hyökkäysten määrää ajan kuluessa ja analysoida uhkaperheiden, hyökkääjäinfrastruktuurin ja paljon muuta. Explorer (kutsutaan myös nimellä Threat Explorer) on aloituspaikka minkä tahansa suojausanalyytikon tutkimustyönkululle.

Jos haluat tarkastella tätä raporttia ja käyttää sitä Microsoft Defender portaalissa osoitteessahttps://security.microsoft.com, siirry kohtaan Sähköposti & yhteistyön>hallinta. Voit myös siirtyä suoraan Resurssienhallinta-sivulle valitsemalla https://security.microsoft.com/threatexplorer.

Office 365 Uhkatietoyhteys

Tämä ominaisuus on käytettävissä vain, jos sinulla on aktiivinen Office 365 E5, G5- tai Microsoft 365 E5- tai G5-tilaus tai Uhkien tiedustelu -lisäosa. Lisätietoja on Office 365 Enterprise E5 -tuotesivulla.

Microsoft Defender for Office 365 tiedot on sisällytetty Microsoft Defender XDR kattavan suojaustutkimuksen suorittamiseksi Office 365 postilaatikoissa ja Windows-laitteissa.

Tapaukset

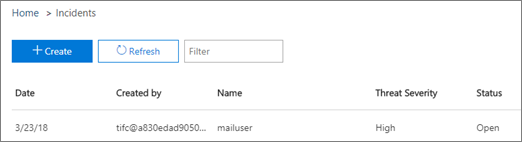

Käytä Vaaratilanteet-luetteloa (tätä kutsutaan myös tutkinnaksi) nähdäksesi luettelon lentosuojaustapauksista. Välikohtauksia käytetään seuraamaan uhkauksia, kuten epäilyttäviä sähköpostiviestejä, sekä suorittamaan lisätutkimuksia ja korjauksia.

Jos haluat tarkastella organisaatiosi nykyisten tapausten luetteloa Microsoft Defender-portaalissa osoitteessa https://security.microsoft.com, siirry kohtaan Tapaukset & hälytykset>Tapaukset. Voit myös siirtyä suoraan Vaaratilanteet-sivulle valitsemalla https://security.microsoft.com/incidents.

Hyökkäyssimulaatiokoulutus

Hyökkäyssimulaatiokoulutus avulla voit määrittää ja suorittaa realistisia kyberhyökkäyksiä organisaatiossasi ja tunnistaa haavoittuvassa asemassa olevia ihmisiä, ennen kuin todellinen kyberhyökkäys vaikuttaa liiketoimintaasi. Lisätietoja on artikkelissa Tietojenkalasteluhyökkäyksen simulointi.

Jos haluat tarkastella tätä ominaisuutta ja käyttää sitä Microsoft Defender-portaalissa osoitteessahttps://security.microsoft.com, siirry kohtaan Sähköposti & yhteistyö>Hyökkäyssimulaatiokoulutus. Voit myös siirtyä suoraan Hyökkäyssimulaatiokoulutus sivulle valitsemalla https://security.microsoft.com/attacksimulator?viewid=overview.

Automatisoitu tutkimus ja reagointi

Käyttämällä automatisoituja tutkimus- ja reagointiominaisuuksia voit säästää aikaa ja vaivaa, jotka korreloivat sisältöä, laitteita ja organisaatiosi uhkien vuoksi riskialttiita henkilöitä. AIR-prosessit voivat alkaa aina, kun tietyt hälytykset käynnistyvät tai kun tietoturvatiimisi käynnistää ne. Lisätietoja on artikkelissa Office 365 automatisoitu tutkimus ja reagointi.

Uhkien älykkyyden pienoissovellukset

Osana Microsoft Defender for Office 365 plan 2 -tarjousta tietoturva-analyytikot voivat tarkastella tunnetun uhan tietoja. Tästä on hyötyä sen määrittämiseksi, onko olemassa muita ennaltaehkäiseviä mittareita/vaiheita, joilla käyttäjät voidaan pitää turvassa.

Miten nämä ominaisuudet saadaan?

Microsoft 365:n uhkatutkimus- ja vastausominaisuudet sisältyvät Microsoft Defender for Office 365-palvelupakettiin 2, joka sisältyy Enterprise E5:een tai lisäosana tiettyihin tilauksiin. Lisätietoja on artikkelissa Defender for Office 365 palvelupaketti 1 vs. palvelupaketin 2 pikaikkuna.

Pakolliset roolit ja käyttöoikeudet

Microsoft Defender for Office 365 käyttää roolipohjaista käyttöoikeuksien hallintaa. Käyttöoikeudet määritetään tiettyjen roolien kautta Microsoft Entra ID, Microsoft 365 -hallintakeskus tai Microsoft Defender-portaalissa.

Vihje

Vaikka jotkin roolit, kuten suojauksen järjestelmänvalvoja, voidaan määrittää Microsoft Defender-portaalissa, harkitse joko Microsoft 365 -hallintakeskus tai Microsoft Entra ID käyttämistä. Lisätietoja rooleista, rooliryhmistä ja käyttöoikeuksista on seuraavissa resursseissa:

| Toiminta | Roolit ja käyttöoikeudet |

|---|---|

| koontinäytön Microsoft Defenderin haavoittuvuuksien hallinta käyttäminen Näytä viimeisimmät tai nykyiset uhat |

Jokin seuraavista:

Nämä roolit voidaan määrittää joko Microsoft Entra ID (https://portal.azure.com) tai Microsoft 365 -hallintakeskus (https://admin.microsoft.com). |

| Uhkien analysointi Resurssienhallinnan (ja reaaliaikaisten tunnistusten) avulla | Jokin seuraavista:

Nämä roolit voidaan määrittää joko Microsoft Entra ID (https://portal.azure.com) tai Microsoft 365 -hallintakeskus (https://admin.microsoft.com). |

| Tapahtumien tarkastelu (kutsutaan myös tutkinnaksi) Sähköpostiviestien lisääminen tapahtumaan |

Jokin seuraavista:

Nämä roolit voidaan määrittää joko Microsoft Entra ID (https://portal.azure.com) tai Microsoft 365 -hallintakeskus (https://admin.microsoft.com). |

| Sähköpostitoimintojen käynnistäminen tapahtumassa Epäilyttävien sähköpostiviestien etsiminen ja poistaminen |

Jokin seuraavista:

Yleisen järjestelmänvalvojan* ja suojauksen järjestelmänvalvojan roolit voidaan määrittää joko Microsoft Entra ID (https://portal.azure.com) tai Microsoft 365 -hallintakeskus (https://admin.microsoft.com). Haku- ja tyhjennys-rooli on määritettävä Microsoft 36 Defender -portaalin (https://security.microsoft.com) Sähköposti-& yhteistyörooleissa. |

| Integroi Microsoft Defender for Office 365 palvelupaketti 2 Microsoft Defender for Endpoint kanssa Integroi Microsoft Defender for Office 365 palvelupaketti 2 SIEM-palvelimeen |

Joko Microsoft Entra ID () tai Microsoft 365 -hallintakeskus (https://portal.azure.com) määritetty yleinen järjestelmänvalvoja*- tai suojauksen järjestelmänvalvoja -https://admin.microsoft.comrooli. --- plus --- Sopiva rooli lisäsovelluksissa (kuten Microsoft Defender Security Center tai SIEM-palvelimessa). |

Tärkeää

* Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Alemman käyttöoikeuden auttaminen parantaa organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.