Vaihe 5: Käyttötapausten kehittäminen ja testaaminen

Koskee seuraavia:

- Microsoft Defender XDR

Suositellut menetelmät Microsoft Defender XDR käyttöönottamiseksi Security Operations Centerissä (SOC) riippuvat SOC-tiimin nykyisistä työkaluista, prosesseista ja osaamisaluejoukosta. Kyberhygienian ylläpitäminen eri ympäristöissä voi olla haastavaa, koska kymmenistä, ellei sadoista tietoturvalähteistä tulee valtava määrä tietoja.

Suojaustyökalut liittyvät toisiinsa. Yhden ominaisuuden ottaminen käyttöön suojaustekniikassa tai prosessin muuttaminen voi puolestaan rikkoa toisen ominaisuuden. Tästä syystä Microsoft suosittelee, että SOC-tiimisi virallistaa menetelmän käyttötapausten määrittämiseksi ja priorisoimiseksi. Käyttötapaukset auttavat määrittämään vaatimuksia ja testiprosesseja SOC-toiminnoille eri tiimeissä. Se luo menetelmän mittareiden sieppaamiseksi sen määrittämiseksi, onko oikeat roolit ja tehtävien yhdistelmä tasattu oikeaan tiimiin oikean osaamisalueen kanssa.

Käyttötapausprosessin kehittäminen ja virallistaminen

SOC:n olisi määriteltävä korkean tason standardi ja prosessi käyttötapausten kehittämiseksi, jota SOC:n valvontatiimi säätelisi. SOC-valvontatiimin tulee tehdä yhteistyötä liiketoimintasi, IT-, legal-, HR- ja muiden ryhmien kanssa priorisoidakseen SOC:n käyttötapauksia, jotka lopulta siirtyvät SOC-tiimin runbookeihin ja pelikirjoihin. Käyttötapausten prioriteetti perustuu tavoitteisiin, kuten vaatimustenmukaisuuteen tai tietosuojaan.

SOC-valvontatoimintoja, jotka liittyvät käyttötapausten kehittämiseen, ovat seuraavat:

- Vaatimukset

- Henkilöstö- tai koulutustarpeet

- Ohjelmistolisenssit

- Toimittajasopimus

- Suunnitelman hallinta

- Käyttötapausrekisterin ylläpito

- Mallien ylläpito tai päivittäminen

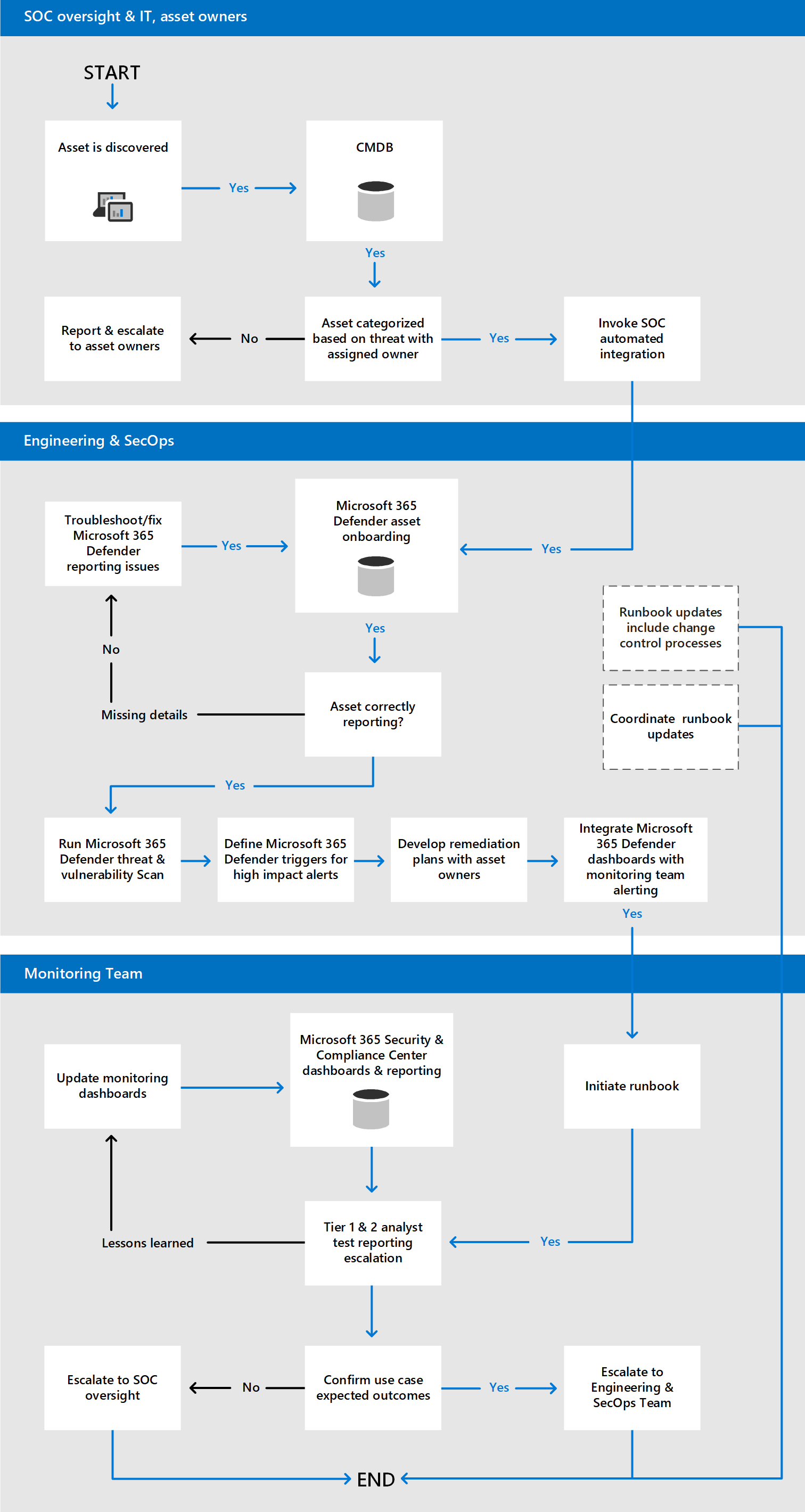

Voit helpottaa runbookin ja pelikirjan luontiprosesseja luomalla käyttötapauksen päätöspuun. Tässä kuvassa on esimerkki.

Kun korkean tason käyttötapausstandardi on määritetty ja hyväksytty, seuraava vaihe on todellisen käyttötapauksen luominen ja testaaminen. Seuraavissa osioissa käytetään esimerkkeinä tietojenkalastelun vastaisia sekä uhkien ja haavoittuvuuksien tarkistusskenaarioita.

Käyttötapauksen esimerkki 1: Uusi tietojenkalastelun variantti

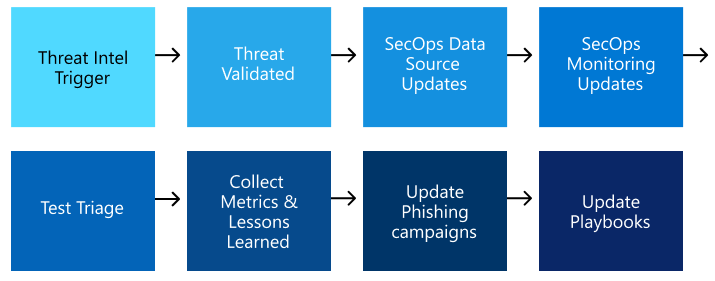

Ensimmäinen vaihe käyttötapauksen luomisessa on työnkulun jäsennys tarinataulun avulla. Tässä on esimerkki korkean tason tarinataulusta uudelle tietojenkalastelun hyödyntämisilmoitukselle uhkien tiedustelutiimille.

Käynnistä käyttötapauksen työnkulku, esimerkiksi 1

Kun tarinapalsta on hyväksytty, seuraava vaihe on käyttötapauksen työnkulun käynnistäminen. Tässä on esimerkki tietojenkalastelun vastaisesta kampanjasta.

Käyttötapauksen esimerkki 2: Uhkien ja haavoittuvuuden tarkistus

Toinen skenaario, jossa käyttötapausta voidaan käyttää, on uhkien ja haavoittuvuuden tarkistus. Tässä esimerkissä SOC edellyttää, että uhat ja haavoittuvuudet korjataan resursseihin hyväksytyillä prosesseilla, jotka sisältävät resurssien tarkistuksen.

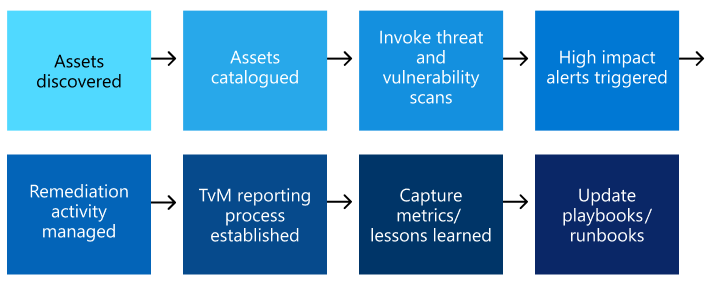

Tässä on esimerkki korkean tason tarinataulusta resurssien Microsoft Defenderin haavoittuvuuksien hallinta.

Käynnistä käyttötapauksen työnkulku, esimerkiksi 2

Tässä on esimerkki uhkien ja haavoittuvuuksien tarkistuksen prosessista.

Analysoi käyttötapauksen tulosta ja opittuja asioita

Kun käyttötapaus on hyväksytty ja testattu, suojaustiimien välillä on tunnistettava aukkoja henkilöiden, prosessien ja Microsoft Defender XDR teknologioiden kanssa. Microsoft Defender XDR teknologioita on analysoitava sen määrittämiseksi, pystyvätkö ne saavuttamaan halutut tulokset. Näitä voidaan seurata tarkistusluettelon tai matriisin avulla.

Esimerkiksi tietojenkalastelun vastaisessa esimerkissä SOC-tiimit olisivat voineet tehdä löytöjä tästä taulukosta.

| SOC-tiimi | Vaatimus | Ihmiset tarpeiden täyttämiseksi | Prosessi vaatimuksen täyttämiseksi | Relevantit teknologiat | Aukko tunnistettu | Käyttötapauksen muutosloki | Vapautettu (Y/N) |

|---|---|---|---|---|---|---|---|

| Uhkien tiedustelu- ja analytiikkatiimi | Tietolähteet ruokkivat oikein uhkatietomoottoreita. | Uhkien tiedusteluanalyytikko/-insinööri | Vahvistetut tietosyötevaatimukset, hyväksyttyjen lähteiden uhkatietokäynnistimet | Microsoft Defender for Identity, Microsoft Defender for Endpoint | Threat Intelligence -tiimi ei käyttänyt automaatiokomentosarjaa linkittääkseen Microsoft Defender XDR-ohjelmointirajapintaan uhkien intel-moottoreiden kanssa | Microsoft Defender XDR lisääminen tietolähteiksi uhkamoottoreihin Päivitä käyttötapauksen suorituskirja |

N |

| Valvontaryhmä | Tietolähteet syöttävät valvontakoontinäyttöjä oikein | Tason 1,2 SOC-analyytikko– valvonta & ilmoitukset | Security & Compliance Centerin suojattujen pisteytysten raportoinnin työnkulku |

Microsoft Defender XDR ilmoitusten tutkiminen Suojattujen pisteiden valvonta |

SoC-analyytikoilla ei ole mekanismia ilmoittaa onnistuneesta uudesta tietojenkalastelun varianttitunnisoinnista suojatun pistemäärän parantamiseksi Sähköpostin suojausraporttien tarkasteleminen Microsoft Defender portaalissa |

Suojatun pistemäärän seurannan prosessin lisääminen raportointityönkulkuihin | N |

| Suunnittelu- ja secops-tiimi | Muutosten hallintapäivitykset tehdään SOC-tiimin runbookeissa | Tason 2 SOC-asiantuntija | SOC-tiimien runbookien hallinnan ilmoitusmenettelyn muuttaminen | Hyväksytyt muutokset suojauslaitteissa | SOC-suojaustekniikan Microsoft Defender XDR liitettävyyden muutokset edellyttävät hyväksyntää | Lisää Microsoft Defender for Cloud Apps, Defender for Identity, Defender for Endpoint, Security & Compliance Center SOC runbooksiin | Y |

Lisäksi SOC-tiimit olisivat voineet tehdä alla olevassa taulukossa kuvatut havainnot edellä kuvatun Defenderin haavoittuvuuden hallintaskenaarion osalta:

| SOC-tiimi | Vaatimus | Ihmiset tarpeiden täyttämiseksi | Prosessi vaatimuksen täyttämiseksi | Relevantit teknologiat | Aukko tunnistettu | Käyttötapauksen muutosloki | Vapautettu (Y/N) |

|---|---|---|---|---|---|---|---|

| SOC-valvonta | Kaikki hyväksyttyihin verkkoihin yhdistetyt resurssit tunnistetaan ja luokitellaan | SOC-valvonta, liiketoimintayksikön omistajat, sovellusten omistajat, IT-resurssien omistajat jne. | Keskitetty resurssienhallintajärjestelmä resurssiluokan ja riskiin perustuvien määritteiden etsimiseen ja luettelemiseen. | ServiceNow tai muut resurssit. Microsoft 365 -laitevarasto |

Vain 70% varoista on löydetty. Microsoft Defender XDR korjausten seuranta, joka on voimassa vain tunnetuissa resursseista | Kypsät resurssien elinkaaren hallintapalvelut sen varmistamiseksi, Microsoft Defender XDR kattavuus on 100 % | N |

| Tekniset & SecOps Teams | Resurssien suuri vaikutus ja vakavat haavoittuvuudet korjataan käytännön mukaisesti | SecOps-insinöörit, SOC-analyytikot: Haavoittuvuus & vaatimustenmukaisuus, tietoturvatekniikka | Suuren riskin ja kriittisten haavoittuvuuksien luokittelun määritetty prosessi | Microsoft Defenderin haavoittuvuuksien hallinta koontinäytöt | Defender for Endpoint on tunnistanut suuren vaikutuksen, hälytyslaitteet ilman Microsoftin suosittelemaa toimintoa tai korjaussuunnitelmaa | Lisää työnkulku, jossa ilmoitetaan resurssien omistajille, kun korjaustoimintoa tarvitaan 30 päivän kuluessa käytäntöä kohden. Ota lippujärjestelmä käyttöön ja ilmoita korjausvaiheista resurssien omistajille. | N |

| Teamsin valvonta | Uhkan ja haavoittuvuuden tila raportoidaan yrityksen intranet-portaalin kautta | Tason 2 SOC-analyytikko | Automaattisesti luodut raportit Microsoft Defender XDR, jotka osoittavat resurssien korjauksen edistymisen |

Microsoft Defender XDR ilmoitusten tutkiminen Suojattujen pisteiden valvonta |

Näkymistä tai koontinäyttöraporteista ei välitetä resurssien omistajille resurssien uhka- ja haavoittuvuustilasta. | Create automaatiokomentosarjan suuren riskin ja kriittisen resurssihaavoittuvuuden tilan täyttämiseksi organisaatiolle. | N |

Näissä esimerkkikäyttötapauksissa testaus paljasti useita aukkoja SOC-tiimin vaatimuksissa, jotka vahvistettiin kunkin tiimin vastuiden perustavoiksi. Käyttötapausten tarkistusluettelo voi olla mahdollisimman kattava sen varmistamiseksi, että SOC-tiimi on valmis Microsoft Defender XDR integrointia varten uusiin tai olemassa oleviin SOC-vaatimuksiin. Koska tämä on toistuva prosessi, käyttötapausten kehitysprosessi ja käyttötapauksen tuotossisältö palvelevat luonnollisesti SOC:n runbookien päivittämistä ja kypsymistä oppimillaan opetteluilla.

Tuotannon runbookien ja pelikirjojen päivittäminen

Kun käyttötapaustestaus on poistettu kaikista puutteista, niissä kerätyt opetukset ja mittarit voidaan sisällyttää SOC-tiimisi tuotannon runbookeihin (käyttöprosesseihin) ja pelikirjoihin (tapausten käsittely- ja eskalointimenettelyt).

SOC-joukkueen runbookien ja pelikirjojen ylläpito voidaan järjestää lukuisilla tavoilla. Kukin SOC-tiimi voi olla vastuussa omastaan, tai kaikille tiimeille voi olla yksi keskitetty versio, joka jaetaan keskussäilössä. Yksittäisten organisaatioiden runbook- ja pelikirjojen hallinta perustuu kokoon, osaamisjoukkoon, rooleihin ja tehtävien erotteluun. Kun runbook on päivitetty, playbook-päivitysprosessin tulisi noudattaa.

Käytä vakiokehystä eskalointia varten

Playbookit ovat vaiheita, joita SOC-tiimien on noudatettava todellisen tapahtuman ilmetessä käyttötapauksen onnistuneen integroinnin ja testin perusteella. Siksi on välttämätöntä, että SOC noudattaa muodollista lähestymistapaa tapausten käsittelyyn, kuten NIST Incident Response Standard , josta on tullut yksi johtavista toimialan standardeista tapausten käsittelyyn.

NIST:n nelivaiheinen tapaustenkäsittelyprosessi sisältää neljä vaihetta:

- Valmistelu

- Tunnistaminen ja analysointi

- Eristäminen, hävittäminen ja palauttaminen

- Tapausten jälkeinen toiminta

Esimerkki: Valmisteluvaiheen toiminnan seuranta

Yksi eskalaatiovedon perustuksista on varmistaa, että kunkin SOC-joukkueen on tarkoitus tehdä vain vähän monitulkintaisuutta ennen tapahtumaa tai tapahtumaa tai sen jälkeen. Siksi on hyvä käytäntö luetella vaiheittaiset ohjeet.

Valmisteluvaihe voi esimerkiksi sisältää tehtävien jos/sitten- tai XoR-matriisin. Uuden tietojenkalastelun esimerkkitapauksen tapauksessa tällainen matriisi voi näyttää tältä:

| Miksi eskalointi on perusteltua? | Seuraava vaihe |

|---|---|

| SOC-valvontailmoitus kriittiseksi arvioiduksi käynnistetyksi >500/tunti | Siirry Playbook A:n osioon 2, Aktiviteetti 5 :een (linkki pelikirjaosioon) |

| Verkkokauppa ilmoitti mahdollisesta DDoS-hyökkäyksestä | Käynnistä Playbook B-Section C, Activity 19 (linkki pelikirjaosioon) |

| Johtaja ilmoitti epäilyttävästä sähköpostista keihäänkalasteluyrityksenä | Siirry Playbook 5:n osioon 2, Aktiviteetti 5 :een (linkki pelikirjaosioon) |

Valmisteluvaiheen suorittamisen jälkeen organisaatioiden tulee käynnistää jäljellä olevat vaiheet NIST:n ohjeiden mukaan:

- Tunnistaminen ja analysointi

- Eristäminen, hävittäminen ja palauttaminen

- Tapausten jälkeinen toiminta

Seuraavat vaiheet

Vaihe 6. SOC-ylläpitotehtävien tunnistaminen

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.