Korkean käytettävyyden ulkopuolisen todennuksen vaihe 5: Liitetyn todentamisen määrittäminen Microsoft 365:lle

Tässä viimeisessä vaiheessa, jossa otetaan käyttöön Microsoft 365:n liitetty todennus Azure-infrastruktuuripalveluissa, saat ja asennat julkisen varmenteen myöntäjän myöntämän varmenteen, tarkistat määrityksesi ja asennat ja suoritat Microsoft Entra Yhdistä hakemiston synkronointipalvelimessa. Microsoft Entra Connect määrittää Microsoft 365 -tilauksesi sekä Active Directory -liittoutumispalvelut (AD FS) ja verkkosovelluksen välityspalvelimet liitettyä todentamista varten.

Katso Microsoft 365:n suuren käytettävyyden liitetyn todennuksen käyttöönotto Azuressa kaikissa vaiheissa.

Hanki julkinen varmenne ja kopioi se hakemiston synkronointipalvelimeen

Hanki digitaalinen varmenne julkiselta varmenteiden myöntäjältä seuraavilla ominaisuuksilla:

X.509-varmenne, joka sopii SSL-yhteyksien luomiseen.

Aiheen vaihtoehtoinen nimi (SAN) -laajennettu ominaisuus on määritetty liittoutumispalvelusi FQDN:ksi (esimerkki: fs.contoso.com).

Varmenteessa on oltava yksityinen avain, ja se on tallennettava PFX-muodossa.

Lisäksi organisaatiosi tietokoneiden ja laitteiden on luotettava digitaalisen varmenteen myöntäjään. Tämä luottamus luodaan, koska siihen on asennettu julkisen varmenteen myöntäjän päävarmenne, joka on asennettu luotettujen varmenteiden päämyöntäjien tallennusvälineisiin tietokoneisiin ja laitteisiin. Microsoft Windows -tietokoneissa on yleensä joukko tällaisia varmenteita, jotka on asennettu usein käytetyiltä sertifiointiviranomaisilta. Jos julkisen varmenteen myöntäjän päävarmennetta ei ole vielä asennettu, sinun on otettava se käyttöön organisaatiosi tietokoneissa ja laitteissa.

Lisätietoja organisaation ulkopuolisen todennuksen varmennevaatimuksista on kohdassa Liittoutumisen asennuksen ja määrityksen edellytykset.

Kun saat varmenteen, kopioi se kansioon, joka sijaitsee hakemiston synkronointipalvelimen C:-asemassa. Voit esimerkiksi nimetä tiedoston SSL.pfx ja tallentaa sen C:\Certs-kansioon hakemiston synkronointipalvelimessa.

Tarkista määritykset

Sinun pitäisi nyt olla valmis määrittämään Microsoft 365:Microsoft Entra Connect- ja Federated Authentication -asetukset. Voit varmistaa, että olet, tässä on tarkistusluettelo:

Organisaatiosi julkinen toimialue lisätään Microsoft 365 -tilaukseesi.

Organisaatiosi Microsoft 365 -käyttäjätilit on määritetty organisaatiosi julkisen toimialueen nimeen, ja ne voivat kirjautua sisään.

Olet määrittänyt liittoutumispalvelun FQDN:n julkisen toimialuenimesi perusteella.

Liittoutumispalvelusi FQDN:n julkinen DNS-tietue osoittaa Internetiin suunnatun Azure-kuormituksentasaimen julkiseen IP-osoitteeseen verkkosovelluksen välityspalvelimia varten.

Yksityinen DNS A-tietue liittoutumispalvelun FQDN:lle viittaa sisäisen Azure-kuormituksentasaimen yksityiseen IP-osoitteeseen AD FS -palvelimia varten.

Julkisen varmenteen myöntäjän myöntämä digitaalinen varmenne, joka soveltuu SSL-yhteyksille san-yhteyksiin liittoutumispalvelusi FQDN:n kanssa, on PFX-tiedosto, joka on tallennettu hakemistosi synkronointipalvelimeen.

Julkisen varmenteen myöntäjän päävarmenne asennetaan tietokoneisiin ja laitteisiin luotettujen varmenteiden päämyöntäjien säilöön.

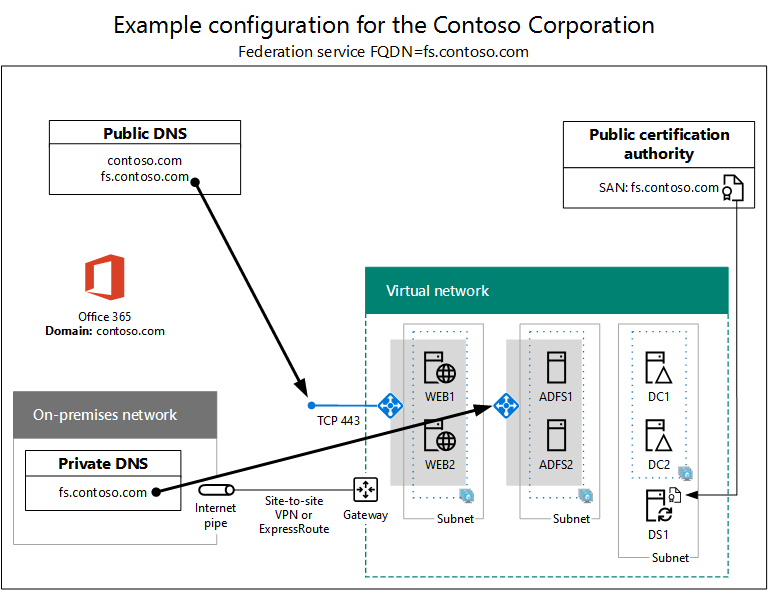

Tässä on esimerkki Contoso-organisaatiolle:

Esimerkki määritys azuren korkeaan käytettävyyteen liitettyä todennusinfrastruktuuria varten

Suorita Microsoft Entra Yhdistä ja määritä liitetty todennus

Microsoft Entra Connect -työkalu määrittää AD FS -palvelimet, verkkosovelluksen välityspalvelimet ja Microsoft 365:n liitettyä todentamista varten seuraavasti:

Luo etätyöpöytäyhteys hakemiston synkronointipalvelimeen toimialuetilillä, jolla on paikallisen järjestelmänvalvojan oikeudet.

Avaa Internet Explorer hakemiston synkronointipalvelimen työpöydältä ja siirry https://aka.ms/Azure kohtaan AD Connect.

Valitse Microsoft Entra Yhdistä-sivullaLataa ja valitse sitten Suorita.

Valitse Tervetuloa Microsoft Entra yhdistäminen -sivulla Hyväksyn ja valitse sitten Jatka.

Valitse Pika-asetukset-sivullaMukauta.

Valitse Asenna pakolliset osat -sivulla Asenna.

Valitse Käyttäjän kirjautumissivullaLiittoutuminen AD FS:n kanssa ja valitse sitten Seuraava.

Kirjoita Yhdistä Microsoft Entra ID -sivulle Microsoft Entra dc -järjestelmänvalvojan tai Yleisen järjestelmänvalvojan tilin nimi ja salasana Microsoft 365 -tilauksellesi ja valitse sitten Seuraava.

Varmista Yhdistä hakemistot -sivulla, että paikallinen Active Directory toimialuepalvelut (AD DS) -puuryhmä on valittuna toimialuepuuryhmässä, kirjoita toimialueen järjestelmänvalvojan tilin nimi ja salasana, valitse Lisää hakemisto ja valitse sitten Seuraava.

Valitse Microsoft Entra kirjautumisen määrityssivullaSeuraava.

Valitse Toimialue ja OU -suodatussivullaSeuraava.

Valitse Käyttäjien yksilöiminen -sivulla Seuraava.

Valitse Suodata käyttäjät ja laitteet -sivulla Seuraava.

Valitse Valinnaiset ominaisuudet -sivulla Seuraava.

Valitse AD FS -klusterisivullaMääritä uusi AD FS -klusteri.

Valitse Selaa ja määritä julkisen varmenteen myöntäjän SSL-varmenteen sijainti ja nimi.

Kirjoita pyydettäessä varmenteen salasana ja valitse sitten OK.

Varmista, että Aiheen nimi - ja Liittoutumispalvelun nimi -asetukseksi on määritetty liittoutumispalvelun FQDN, ja valitse sitten Seuraava.

Kirjoita AD FS -palvelinten sivulle ensimmäisen AD FS -palvelimesi nimi (Table M - Item 4 - Virtual machine name column) ja valitse sitten Lisää.

Kirjoita toisen AD FS -palvelimen nimi (Table M - Item 5 - Virtual machine name column), valitse Lisää ja valitse sitten Seuraava.

Kirjoita WWW Sovellusvälityspalvelin palvelimien sivulle ensimmäisen verkkosovelluksen välityspalvelimen nimi (Table M - Item 6 - Virtual machine name column) ja valitse sitten Lisää.

Kirjoita toisen verkkosovelluksen välityspalvelimen nimi (Table M - Item 7 - Virtual machine name column), valitse Lisää ja valitse sitten Seuraava.

Kirjoita toimialueen järjestelmänvalvojan tunnistetietojen sivulla toimialueen järjestelmänvalvojan tilin käyttäjänimi ja salasana ja valitse sitten Seuraava.

Kirjoita AD FS -palvelutili -sivulle yrityksen järjestelmänvalvojatilin käyttäjänimi ja salasana ja valitse sitten Seuraava.

Valitse Microsoft Entra Toimialue-sivunToimialue-kohdasta organisaatiosi DNS-toimialuenimi ja valitse sitten Seuraava.

Valitse Valmis määritettäväksi - sivulla Asenna.

Valitse Asennuksen valmis -sivulla Tarkista. Sinun pitäisi nähdä kaksi viestiä, jotka ilmaisevat, että sekä intranetin että Internet-määrityksen tarkistaminen onnistui.

Intranet-viestin tulee sisältää Azuren sisäisen kuormituksentasaimen yksityinen IP-osoite AD FS -palvelimia varten.

Internet-sanomassa tulee olla luettelo Azuren Internet-yhteyden kuormituksentasaimen julkisesta IP-osoitteesta verkkosovelluksen välityspalvelimia varten.

- Valitse Asennus valmis -sivulla Lopeta.

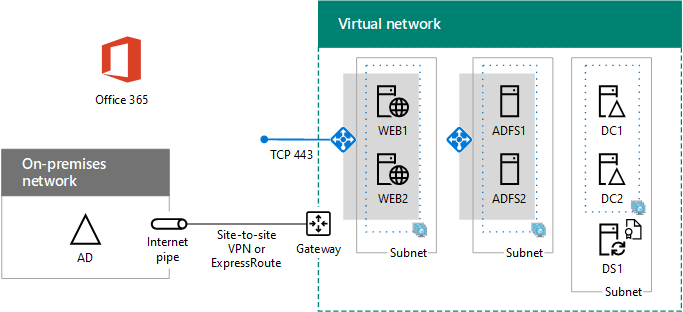

Tässä on lopullinen määritys, jossa on palvelinten paikkamerkkien nimet.

Vaihe 5: Korkean käytettävyyden liitetyn todennusinfrastruktuurin lopullinen määritys Azuressa

Microsoft 365:n suuren käytettävyyden federoitu todennusinfrastruktuuri Azuressa on valmis.

Katso myös

Korkean käytettävyyden liitetyn todennuksen käyttöönotto Microsoft 365:ssä Azuressa

Microsoft 365 dev/test -ympäristön liitetyt käyttäjätiedot

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle