Yleiskatsaus Microsoft Defender for Endpoint suunnitelmaan 1

Koskee seuraavia

Microsoft Defender for Endpoint on yrityksen päätepisteen suojausympäristö, joka on suunniteltu auttamaan kaltaisiasi organisaatioita ehkäisemään, havaitsemaan, tutkimaan ja vastaamaan kehittyneisiin uhkiin. Meillä on ilo ilmoittaa, että Defender for Endpoint on nyt saatavilla kahdessa palvelupaketissa:

- Defender for Endpoint Plan 1, kuvattu tässä artikkelissa; Ja

- Defender for Endpoint Plan 2, yleisesti saatavilla ja tunnettiin aiemmin nimellä Defender for Endpoint.

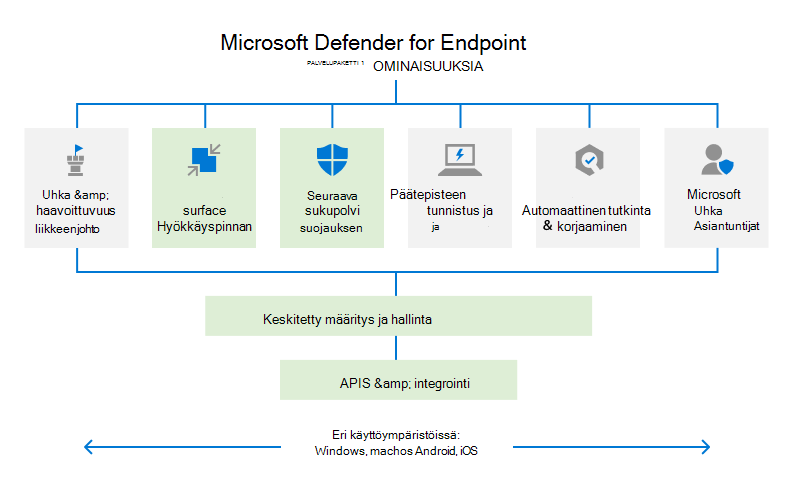

Seuraavassa kuvassa olevat vihreät ruudut kuvaavat, mitä Defender for Endpoint -palvelupaketti 1 sisältää:

Tämän oppaan avulla voit tehdä seuraavaa:

- Yleiskatsaus Defender for Endpoint -palvelupakettiin 1 sisältyvistä

- Opi määrittämään Defender for Endpoint Plan 1 ja määrittämään se

- Aloita Microsoft Defender portaalin käyttö, jossa voit tarkastella tapauksia ja hälytyksiä, hallita laitteita ja käyttää raportteja havaituista uhista

- Yleiskatsaus ylläpitoon ja toimintoihin

Defender for Endpoint Plan 1 -ominaisuudet

Defender for EndpointIn palvelupaketti 1 sisältää seuraavat ominaisuudet:

- Seuraavan sukupolven suojaus , joka sisältää alan johtavan, vankan haittaohjelmien ja virustentorjunnan

- Manuaalisia vastaustoimintoja, kuten tiedoston lähettämistä karanteeniin, joita suojausryhmäsi voi käyttää laitteissa tai tiedostoissa, kun uhkia havaitaan

- Hyökkäyspinnan vähentämisominaisuudet , jotka koventavat laitteita, estävät nollapäivähyökkäyksiä ja tarjoavat tarkan hallinnan päätepisteiden käyttöön ja toimintaan

- Keskitetty määritys ja hallinta Microsoft Defender portaalin kanssa ja integrointi Microsoft Intune kanssa

- Suojaus useille eri ympäristöille, kuten Windows-, macOS-, iOS- ja Android-laitteille

Seuraavissa osioissa on lisätietoja näistä ominaisuuksista.

Seuraavan sukupolven suojaus

Seuraavan sukupolven suojaus sisältää vankan virustentorjunnan ja haittaohjelmien torjuntaohjelman. Seuraavan sukupolven suojauksen ansiosta saat seuraavia:

- Käyttäytymiseen perustuva, heuristinen ja reaaliaikainen virustentorjunta

- Pilvipalveluun toimitettu suojaus, joka sisältää lähes välittömän tunnistamisen ja uusien ja nousevien uhkien estämisen

- Erilliset suojaus- ja tuotepäivitykset, mukaan lukien Microsoft Defender virustentorjuntaan liittyvät päivitykset

Lisätietoja on artikkelissa Seuraavan sukupolven suojauksen yleiskatsaus.

Manuaaliset vastaustoiminnot

Manuaaliset vastaustoiminnot ovat toimintoja, joita suojausryhmäsi voi suorittaa, kun päätepisteissä tai tiedostoissa havaitaan uhkia. Defender for Endpoint sisältää tiettyjä manuaalisia vastaustoimintoja, jotka voidaan suorittaa laitteessa , jonka havaitaan olevan mahdollisesti vaarantunut tai jossa on epäilyttävää sisältöä. Voit myös suorittaa vastaustoimintoja tiedostoille , jotka tunnistetaan uhkiksi. Seuraavassa taulukossa on yhteenveto manuaalisista vastaustoiminnoista, jotka ovat käytettävissä Defender for Endpoint -palvelupaketti 1:ssä.

| Tiedosto tai laite | Toiminta | Kuvaus |

|---|---|---|

| Laite | Suorita virustarkistus | Aloittaa virustentorjunnan tarkistuksen. Jos laitteessa havaitaan uhkia, niihin vastataan usein virustentorjuntatarkistuksen aikana. |

| Laite | Eristä laite | Katkaisee laitteen yhteyden organisaatiosi verkkoon säilyttäen yhteyden Defender for Endpointiin. Tämän toiminnon avulla voit valvoa laitetta ja ryhtyä tarvittaessa lisätoimiin. |

| Tiedosto | Lisää ilmaisin tiedoston estämiseksi tai sallimiseksi | Estä ilmaisimet estävät kannettavien suoritettavien tiedostojen lukemisen, kirjoittamisen tai suorittamisen laitteissa. Salli ilmaisimet estävät tiedostojen estämisen tai korjaamisen. |

Lisätietoja on seuraavissa artikkeleissa:

Hyökkäyspinta-alan rajoittaminen

Organisaatiosi hyökkäyspinnat ovat kaikki paikkoja, joissa olet altis kyberhyökkäyksille. Defender for Endpointin palvelupaketti 1:n avulla voit pienentää hyökkäyspintoja suojaamalla organisaatiosi käyttämät laitteet ja sovellukset. Defender for Endpoint -palvelupakettiin 1 sisältyvät hyökkäysalueen vähentämisominaisuudet on kuvattu seuraavissa osissa.

- Hyökkäyspinta-alan rajoittamissäännöt

- Ransomware-lievennys

- Laitehallinta

- Verkkosuojaus

- Verkon suojaus

- Verkon palomuuri

- Sovellusohjausobjekti

Lisätietoja hyökkäyspinnan vähentämistoiminnoista Defender for Endpointissa on kohdassa Yleiskatsaus hyökkäyksen pinnan vähentämiseen.

Hyökkäyspinta-alan rajoittamissäännöt

Hyökkäyspinnan pienentämissäännöt kohdistuvat tiettyihin ohjelmistoihin, joita pidetään riskialttiina. Tällaisia toimintamalleja ovat esimerkiksi seuraavat:

- Käynnistetään suoritettavat tiedostot ja komentosarjat, jotka yrittävät ladata tai suorittaa muita tiedostoja

- Suoritetaan hämärtymättömiä tai muuten epäilyttäviä komentosarjoja

- Aloitetaan toiminta, jota sovellukset eivät yleensä aloita normaalin työn aikana

Lailliset yrityssovellukset voivat osoittaa tällaista ohjelmistotoimintaa; Näitä käyttäytymismalleja pidetään kuitenkin usein riskialttiina, koska hyökkääjät käyttävät niitä yleisesti väärin haittaohjelmien kautta. Hyökkäyspinnan pienentämissäännöt voivat rajoittaa riskialttiita toimintamalleja ja auttaa pitämään organisaatiosi turvassa.

Lisätietoja on artikkelissa Hyökkäyspinnan vähentämissääntöjen käyttö haittaohjelmatartuntojen ehkäisemiseksi.

Ransomware-lievennys

Valvotun kansion käytön myötä saat kiristyshaittaohjelman lievennyksen. Valvotun kansion käyttö sallii vain luotettavien sovellusten käyttää suojattuja kansioita päätepisteissäsi. Sovellukset lisätään luotettujen sovellusten luetteloon niiden levinneisyyden ja maineen perusteella. Suojaustoimintatiimisi voi myös lisätä tai poistaa sovelluksia luotettujen sovellusten luettelosta.

Lisätietoja on artikkelissa Tärkeiden kansioiden suojaaminen valvotulla kansion käyttötavalla.

Laitteen ohjausobjekti

Joskus organisaatiosi laitteisiin kohdistuu uhkia siirrettävien asemien, kuten USB-asemien, tiedostoina. Defender for Endpoint sisältää ominaisuuksia, jotka auttavat estämään luvattomien oheislaitteiden uhkia vaarantamasta laitteitasi. Voit määrittää Defender for Endpointin estämään tai sallimaan siirrettävät laitteet ja tiedostot siirrettävissä laitteissa.

Lisätietoja on artikkelissa USB-laitteiden ja siirrettävien tietovälineiden hallinta.

Verkkosuojaus

Verkon suojauksen avulla voit suojata organisaatiosi laitteita verkkouhkilta ja ei-toivotulta sisällöltä. Verkkosuojaus sisältää verkkouhkien suojauksen ja verkkosisällön suodatuksen.

- Verkkouhkien suojaus estää pääsyn tietojenkalastelusivustoihin, haittaohjelmavektoreihin, hyödyntämissivustoihin, epäluotettuihin tai alhaisen maineen sivustoihin ja sivustoihin, jotka nimenomaisesti estät.

- Verkkosisällön suodatus estää pääsyn tiettyihin sivustoihin niiden luokan perusteella. Luokkia voivat olla aikuisten sisältö, vapaa-ajan sivustot, juridiset vastuusivustot ja paljon muuta.

Lisätietoja on artikkelissa Verkkosuojaus.

Verkon suojaus

Verkon suojauksen avulla voit estää organisaatiotasi käyttämästä vaarallisia toimialueita, jotka saattavat isännöidä tietojenkalasteluhuijauksia, hyväksikäyttöjä ja muuta haitallista sisältöä Internetissä.

Lisätietoja on artikkelissa Verkon suojaaminen.

Verkon palomuuri

Verkon palomuurisuojauksen avulla voit määrittää säännöt, jotka määrittävät, mihin verkkoliikenteeseen organisaatiosi laitteisiin tai organisaatioon sallitaan. Defender for Endpointin avulla saat verkon palomuurin ja lisäsuojauksen avulla:

- Verkon suojausuhkien riskin vähentäminen

- Luottamuksellisten tietojen ja immateriaalioikeuksien suojaaminen

- Tietoturvainvestointien laajentaminen

Lisätietoja on artikkelissa Windows Defender palomuuri, jossa on edistynyt suojaus.

Sovellusohjausobjekti

Sovelluksen hallinta suojaa Windowsin päätepisteet suorittamalla vain luotettuja sovelluksia ja koodia järjestelmäytimessä (ydin). Suojaustiimisi voi määrittää sovelluksen ohjaussääntöjä, jotka tarkastelevat sovelluksen määritteitä, kuten sen yhteissuunnitteluvarmenteita, mainetta, käynnistysprosessia ja paljon muuta. Sovelluksen ohjausobjekti on käytettävissä Windows 10 tai uudemmassa.

Lisätietoja on ohjeaiheessa Windowsin sovellusten hallinta.

Keskitetty hallinta

Defender for Endpointin palvelupaketti 1 sisältää Microsoft Defender-portaalin, jonka avulla suojaustiimisi voi tarkastella havaittuja uhkia koskevia nykyisiä tietoja, ryhtyä asianmukaisiin toimiin uhkien lieventämiseksi ja hallita keskitetysti organisaatiosi uhkien suojausasetuksia.

Lisätietoja on Microsoft Defender portaalin yleiskatsauksessa.

Roolipohjaisen käytön hallinta

Roolipohjaisen käytön hallinnan (RBAC) avulla suojauksen järjestelmänvalvoja voi luoda rooleja ja ryhmiä ja myöntää asianmukaisen käyttöoikeuden Microsoft Defender portaaliin (https://security.microsoft.com). RBAC:n avulla voit hallita tarkasti sitä, ketkä voivat käyttää Defender for Cloudia ja mitä he voivat nähdä ja tehdä.

Lisätietoja on artikkelissa Portaalin käyttöoikeuksien hallinta roolipohjaisen käytön hallinnan avulla.

Raportointi

Microsoft Defender portaali (https://security.microsoft.com) tarjoaa helpon pääsyn tunnistettuja uhkia koskeviin tietoihin ja toimiin näiden uhkien käsittelemiseksi.

- Aloitussivu sisältää kortteja, jotka näyttävät yhdellä silmäyksellä, mitkä käyttäjät tai laitteet ovat vaarassa, kuinka monta uhkaa havaittiin ja mitä hälytyksiä/tapauksia luotiin.

- Tapaukset & hälytykset -osiossa luetellaan kaikki tapaukset, jotka on luotu käynnistettyjen hälytysten seurauksena. Hälytykset ja tapaukset luodaan, kun uhkia havaitaan eri laitteissa.

- Toimintokeskus luettelee toteutetut korjaustoiminnot. Jos esimerkiksi tiedosto lähetetään karanteeniin tai URL-osoite on estetty, jokainen toiminto näkyy Historia-välilehden Toimintokeskuksessa.

- Raportit-osio sisältää raportteja, jotka näyttävät havaitut uhat ja niiden tilan.

Lisätietoja on artikkelissa Microsoft Defender for Endpoint palvelupaketin 1 käytön aloittaminen.

Api

Defender for Endpoint -ohjelmointirajapinnoilla voit automatisoida työnkulkuja ja integroida ne organisaatiosi mukautettuihin ratkaisuihin.

Lisätietoja on artikkelissa Defender for Endpoint -ohjelmointirajapinnat.

Käyttöympäristöjen välinen tuki

Useimmat organisaatiot käyttävät eri laitteita ja käyttöjärjestelmiä. Defender for Endpoint Plan 1 tukee seuraavia käyttöjärjestelmiä:

- Windows 10 ja 11

- Windows 7 (ESU vaaditaan) Pro tai Enterprise

- Windows 8.1 Pro, Enterprise ja Pro Education

- macOS (kolme viimeisintä julkaisua ovat tuettuja)

- iOS

- Android-käyttöjärjestelmä

Palvelimet edellyttävät lisäkäyttöoikeutta, kuten:

- Microsoft Defender palvelinten palvelupakettiin 1 tai 2 (suositellaan yritysasiakkaille) osana Defender for Cloud -tarjousta. Lisätietoja. katso Palvelinten Microsoft Defender yleiskatsaus.

- Microsoft Defender for Endpoint palvelimille (suositellaan yritysasiakkaille). Lisätietoja on artikkelissa Defender for Endpointin käyttöönotto Windows Serverissä.

- Microsoft Defender for Business servers (pienille ja keskisuurille yrityksille, joilla on Microsoft Defender for Business). Lisätietoja on artikkelissa Microsoft Defender for Business servers hankkiminen.

Katso Microsoftin käyttöoikeudet ja tuoteehdot.

Seuraavat vaiheet

- Defender for Endpoint -palvelupaketti 1:n määrittäminen

- Defender for Endpoint -palvelupaketin 1 käytön aloittaminen

- Hallitse Defender for Endpoint -palvelupakettia 1

- Lisätietoja Microsoft Defender for Endpoint ja Microsoft Defender virustentorjuntaan sulkemisista

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle