MacOS:n verkon suojaus

Koskee seuraavia:

- Microsoft Microsoft Defender XDR for Endpoint Plan 1

- Microsoft Microsoft Defender XDR for Endpoint Plan 2

- Microsoft Defender XDR

Yleiskatsaus

MicrosoftIn verkkosuojaus auttaa vähentämään laitteiden hyökkäyspintaa Internet-pohjaisista tapahtumista. Se estää työntekijöitä käyttämästä mitään sovellusta vaarallisten toimialueiden käyttämiseen, jotka saattavat isännöidä:

- tietojenkalasteluhuijaukset

- Hyödyntää

- muu haitallinen sisältö Internetissä

Verkon suojaus laajentaa Microsoft Defender XDR SmartScreeniä estääksesi kaikki lähtevät HTTP-liikenneet, jotka yrittävät muodostaa yhteyden alhaisen maineen lähteisiin. Lähtevän HTTP-liikenteen estot perustuvat toimialueeseen tai isäntänimeen.

Saatavuus

MacOS:n verkkosuojaus on nyt käytettävissä kaikissa Microsoft Defender for Endpoint macOS-laitteissa, jotka täyttävät vähimmäisvaatimukset. Kaikki tällä hetkellä määritetyt verkkosuojaus- ja Web Threat Protection -käytännöt pakotetaan macOS-laitteissa, joissa verkon suojaus on määritetty estotilaan.

MacOS:n verkkosuojauksen käyttöönottoa varten suosittelemme seuraavia toimintoja:

- Create laiteryhmän pienelle laitejoukolle, jonka avulla voit testata verkon suojausta.

- Arvioi Web Threat Protectionin, kompromissien mukautettujen ilmaisimien, verkkosisällön suodatuksen ja Microsoft Defender for Cloud Apps täytäntöönpanokäytäntöjen vaikutusta, jotka kohdistuvat macOS-laitteisiin, joissa verkon suojaus on estotilassa.

- Ota valvonta- tai estotilakäytäntö käyttöön tässä laiteryhmässä ja varmista, ettei ongelmia tai katkenneita työvirtoja ole.

- Ota verkon suojaus vähitellen käyttöön suuremmassa laitejoukossa, kunnes se otetaan käyttöön.

Nykyiset ominaisuudet

- Mukautetut toimialueita ja IP:tä koskevat kompromissi-indikaattorit.

- Verkkosisällön suodatuksen tuki:

- Estä laiteryhmiin suodatetut sivustoluokat Microsoft Defender portaalissa luotujen käytäntöjen avulla.

- Käytäntöjä sovelletaan selaimiin, mukaan lukien Chromium Microsoft Edge for macOS.

- Kehittynyt metsästys - Verkkotapahtumat näkyvät koneen aikajanalla ja kyselevät kehittyneessä metsästyksessä turvallisuustutkintaa varten.

- Microsoft Defender for Cloud Apps:

- Varjo-IT-resurssienetsintä – Selvitä, mitä sovelluksia organisaatiossasi käytetään.

- Estä sovelluksia käyttämästä organisaatiossasi kokonaisia sovelluksia (kuten Slack ja Facebook).

- Yrityksen VPN yhdessä tai rinnakkain verkon suojauksen kanssa:

- Vpn-ristiriitoja ei tällä hetkellä tunnisteta.

- Jos kohtaat ristiriitoja, voit antaa palautetta tämän sivun alareunassa olevan palautekanavan kautta.

Tunnetut ongelmat

- Block/Warn UX ei ole mukautettavissa, ja se saattaa vaatia muita ulkoasun ja tuntumän muutoksia. (Asiakaspalautetta kerätään suunnittelun parantamisen edistämiseksi)

- VMwaren Sovelluskohtainen tunneli -ominaisuuden kanssa on tunnettu sovelluksen yhteensopimattomuusongelma. (Tämä yhteensopimattomuus voi johtaa kyvyttömyyteen estää sovelluskohtaisen tunnelin läpi menevää liikennettä.)

- Blue Coat Proxyn kanssa on tunnettu sovelluksen yhteensopimattomuusongelma. (Tämä yhteensopimattomuus voi aiheuttaa verkkokerrosten kaatumisen toisiinsa liittymättömissä sovelluksissa, kun sekä Blue Coat Proxy että Network Protection ovat käytössä.)

Tärkeät muistiinpanot

- Emme suosittele verkon suojauksen hallintaa järjestelmäasetuksista Katkaise yhteys -painikkeen avulla. Sen sijaan voit hallita macOS:n verkkosuojausta mdatp-komentorivityökalun tai JAMF/Intune avulla.

- MacOS-verkkouhkien suojauksen tehokkuuden arvioimiseksi suosittelemme, että kokeilet sitä muissa selaimissa kuin Microsoft Edge for macOS:ssä (esimerkiksi Safari). Microsoft Edge for macOS:ssä on sisäänrakennettu verkkouhkien suojaus, joka on käytössä riippumatta siitä, onko arvioitava Mac-verkkosuojausominaisuus käytössä vai ei.

Huomautus

Microsoft Edge for macOS ei tällä hetkellä tue verkkosisällön suodatusta, mukautettuja ilmaisimia tai muita yrityksen ominaisuuksia. Verkon suojaus kuitenkin tarjoaa tämän suojauksen Microsoft Edge for macOS:lle, jos verkkosuojaus on käytössä.

Ennakkovaatimukset

- Käyttöoikeudet: Microsoft Defender XDR päätepisteen palvelupakettiin 1 tai Microsoft Defender XDR päätepisteen palvelupakettiin 2 (voi olla kokeiluversio)

- Käyttöönotetut koneet:

- MacOS-vähimmäisversio: 11

- Tuotteen versio 101.94.13 tai uudempi

Käyttöönotto-ohjeet

Microsoft Defender XDR päätepisteelle

Asenna uusin tuoteversio Microsoft autoUpdaten kautta. Jos haluat avata Microsoftin automaattisen update-apuohjelman, suorita seuraava komento päätteestä:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Määritä tuote organisaatiosi tiedoilla julkisen dokumentaation ohjeiden avulla.

Verkon suojaus on oletusarvoisesti poissa käytöstä, mutta se voidaan määrittää suoritettavaksi jossakin seuraavista tiluksista (kutsutaan myös täytäntöönpanotasoiksi):

- Valvonta: voit varmistaa, että se ei vaikuta toimialakohtaisiin sovelluksiin, tai saada käsityksen siitä, kuinka usein lohkoja esiintyy

- Estä: verkon suojaus estää yhteyden haitallisiin sivustoihin

- Poistettu käytöstä: kaikki verkkosuojaukseen liittyvät osat on poistettu käytöstä

Voit ottaa tämän ominaisuuden käyttöön jollakin seuraavista tavoista: manuaalisesti, JAMF:n kautta tai Intune kautta. Seuraavissa osissa kuvataan kukin näistä menetelmistä yksityiskohtaisesti.

Manuaalinen käyttöönotto

Määritä pakotustaso suorittamalla seuraava komento päätteestä:

mdatp config network-protection enforcement-level --value [enforcement-level]

Jos haluat esimerkiksi määrittää verkkosuojauksen suoritettavaksi estotilassa, suorita seuraava komento:

mdatp config network-protection enforcement-level --value block

Jos haluat varmistaa, että verkkosuojaus on käynnistetty, suorita seuraava komento päätteestä ja varmista, että se tulostaa "started":

mdatp health --field network_protection_status

JAMF-käyttöönotto

Onnistunut JAMF-käyttöönotto edellyttää määritysprofiilia verkon suojauksen täytäntöönpanotason määrittämiseksi. Kun olet luonut tämän määritysprofiilin, määritä se laitteille, joissa haluat ottaa verkon suojauksen käyttöön.

Pakotustason määrittäminen

Huomautus: Jos olet jo määrittänyt Microsoft Defender XDR Macin Endpointille tässä lueteltujen ohjeiden avulla, päivitä aiemmin käyttöön otetulla sisällöllä käyttämäsi plist-tiedosto alla luetellulla sisällöllä ja ota se uudelleen käyttöön JAMF:stä.

- ValitseTietokoneet-kokoonpanoprofiilit-kohdassa>Asetukset Sovellukset>& Mukautetut asetukset

- Valitse Lataa tiedosto (PLIST-tiedosto)

- Määritä oletustoimialue asetukseksi com.microsoft.wdav

- Lataa seuraava plist-tiedosto

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>networkProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Intune käyttöönotto

Onnistunut Intune käyttöönotto edellyttää määritysprofiilia verkon suojauksen täytäntöönpanotason määrittämiseksi. Kun olet luonut tämän määritysprofiilin, määritä se laitteille, joissa haluat ottaa verkon suojauksen käyttöön.

Pakotustason määrittäminen Intune avulla

Huomautus

Jos olet jo määrittänyt Microsoft Defender for Endpoint Macissa aiempien ohjeiden mukaisesti (XML-tiedoston kanssa), poista aiempi Mukautettu määrityskäytäntö ja korvaa se alla edellisten ohjeiden mukaisesti.

- AvaaLaitteen määrityksenhallinta>. ValitseProfiilien>hallinta>Create Profiili.

- Muuta YmpäristömacOS-käyttöjärjestelmäksi ja Profiilityyppi-asetukseksiAsetukset-luettelo. Valitse Luo.

- Määritä profiilin nimi.

- Valitse Määritysasetukset-näytössäLisää asetuksia. Valitse Microsoft Defender>Verkkosuojaus ja valitse Pakotustaso-valintaruutu.

- Määritä estettävä pakotustaso. Valitse Seuraava

- Avaa määritysprofiili ja lataa com.microsoft.wdav.xml tiedosto. (Tämä tiedosto on luotu vaiheessa 3.)

- Valitse OK

- Valitse Hallitse>varauksia. Valitse Sisällytä-välilehdessä laitteet, joissa haluat ottaa käyttöön verkon suojauksen.

Mobiilimäärityksen käyttöönotto

Jos haluat ottaa määrityksen käyttöön .mobileconfig-tiedoston kautta, jota voidaan käyttää muiden kuin Microsoft MDM -ratkaisujen kanssa tai jakaa suoraan laitteisiin:

Tallenna seuraavat tiedot muodossa com.microsoft.wdav.xml.mobileconfig

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Varmista, että yllä oleva tiedosto on kopioitu oikein. Suorita Terminalissa seuraava komento ja varmista, että se tulostaa OK:

plutil -lint com.microsoft.wdav.xml

Ominaisuuksien tutkiminen

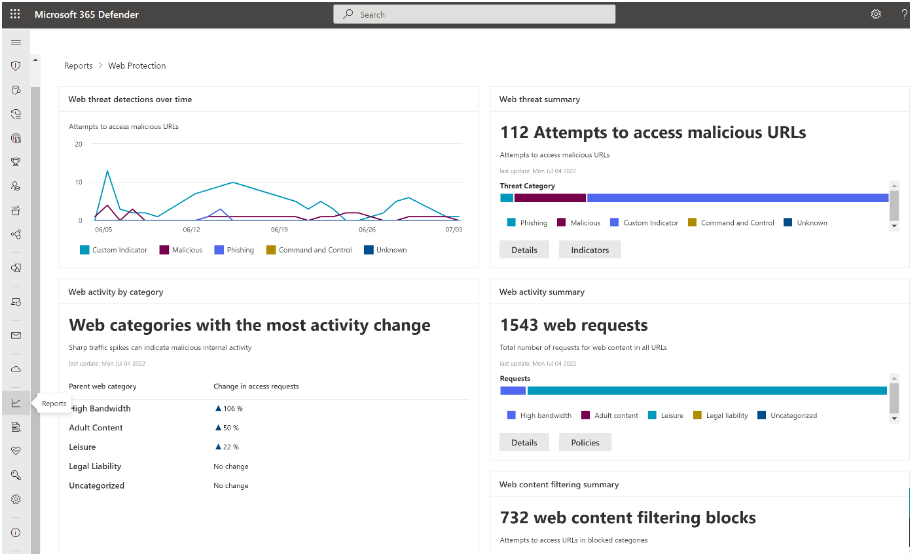

Lue, miten voit suojata organisaatiosi verkkouhkia vastaan käyttämällä verkon uhkien suojausta.

- Verkkouhkien suojaus on osa Microsoft Defender for Endpoint verkkosuojausta. Se suojaa laitteesi verkkouhkia vastaan verkon suojauksen avulla.

Suorita Kompromissi-työnkulun mukautetut ilmaisimet , niin saat mukautetun ilmaisimen tyypin lohkot.

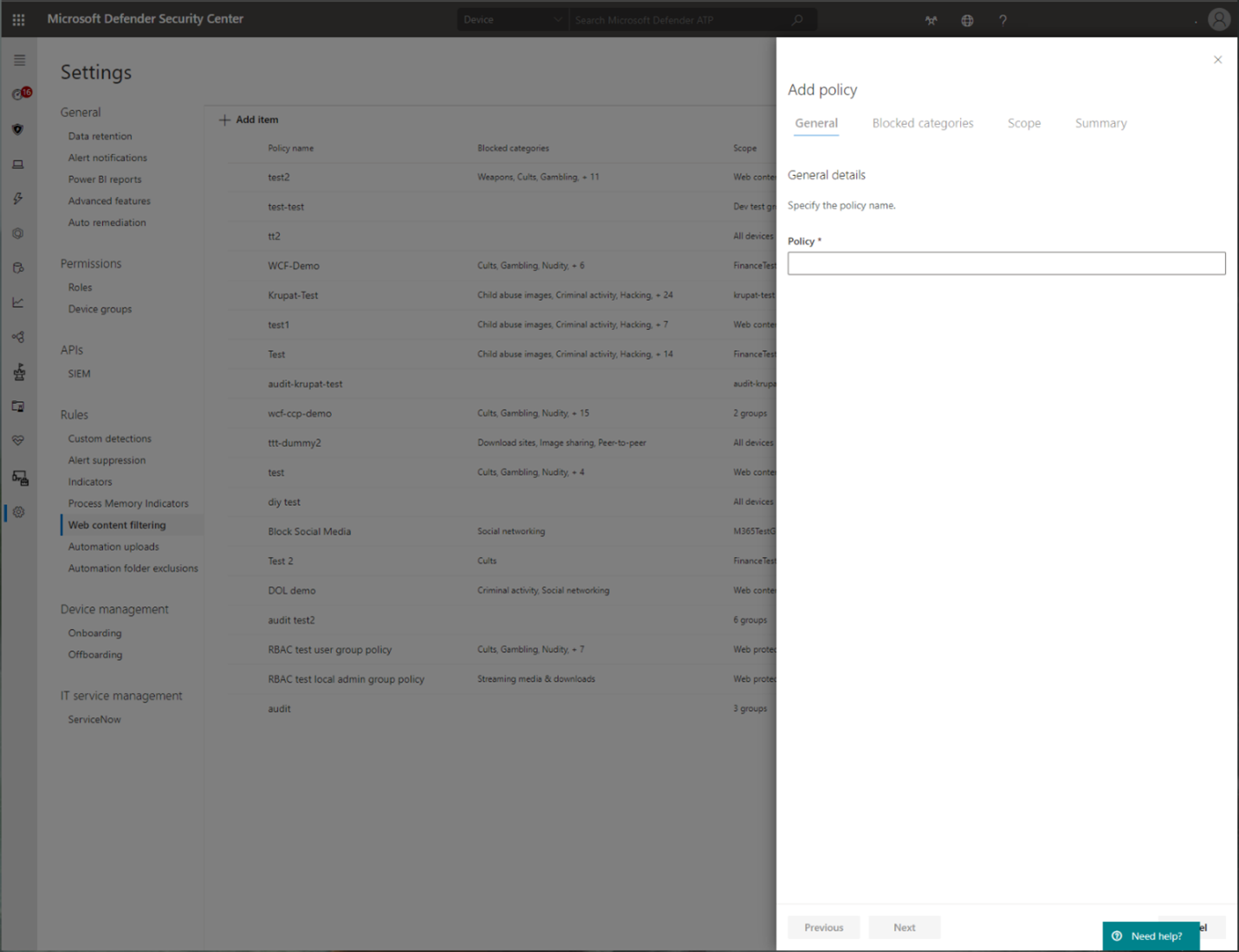

Tutustu verkkosisällön suodatukseen.

Huomautus

Jos poistat käytännön tai muutat laiteryhmiä samanaikaisesti, tämä voi aiheuttaa viiveen käytännön käyttöönotossa. Pro-vinkki: Voit ottaa käytännön käyttöön valitsematta mitään luokkaa laiteryhmästä. Tämä toiminto luo vain valvonta -käytännön, joka auttaa ymmärtämään käyttäjän toimintaa ennen estokäytännön luomista.

Laiteryhmän luontia tuetaan Defender for Endpoint -palvelupaketti 1:ssä ja palvelupakettissa 2.

Integroi Microsoft Defender for Endpoint Defender for Cloud Appsin ja verkon suojausta käyttävien macOS-laitteiden kanssa sisältää päätepistekäytännön pakotusominaisuudet.

Huomautus

Etsintää ja muita ominaisuuksia ei tällä hetkellä tueta näissä ympäristöissä.

Skenaarioita

Seuraavia skenaarioita tuetaan.

Verkkouhilta suojautuminen

Verkkouhkien suojaus on osa päätepisteen Microsoft Defender XDR verkkosuojausta. Se suojaa laitteesi verkkouhkia vastaan verkon suojauksen avulla. Integroimalla Microsoft Edge for macOS:n ja suositut muut kuin Microsoft-selaimet, kuten Chrome ja Firefox, verkkouhkien suojaus pysäyttää verkkouhat ilman verkkovälityspalvelinta. Verkkouhkien suojaus voi suojata laitteita, kun ne ovat paikallisia tai poissa. Verkkouhkien suojaus estää pääsyn seuraavantyyppisiin sivustoihin:

- tietojenkalastelusivustot

- haittaohjelmavektorit

- hyödynnä sivustoja

- ei-luotetut tai alhaisen maineen sivustot

- sivustot, jotka on estetty mukautetussa ilmaisinluettelossa

Lisätietoja on artikkelissa Organisaation suojaaminen verkkouhkia vastaan

Kompromissien mukautetut ilmaisimet

Kompromissivastaavuuden ilmaisin on olennainen ominaisuus jokaisessa päätepisteen suojausratkaisussa. Tämä ominaisuus antaa SecOpsille mahdollisuuden määrittää luettelo ilmaisimista havaitsemiseksi ja estämiseksi (ennaltaehkäisy ja reagointi).

Create entiteettien tunnistamisen, estämisen ja poissulkemisen määrittäviä ilmaisimia. Voit määrittää suoritettavan toiminnon sekä toiminnon käyttöönoton keston ja sen laiteryhmän laajuuden, jossa sitä käytetään.

Tällä hetkellä tuettuja lähteitä ovat Defender for Endpointin pilvitunnistusmoduuli, automatisoitu tutkimus- ja korjausmoduuli sekä päätepisteiden estomoduuli (Microsoft Defender virustentorjunta).

Lisätietoja on ohjeaiheessa: Create URL-osoitteiden ja URL-osoitteiden/toimialueiden ilmaisimet.

Verkkosisällön suodatus

Verkkosisällön suodatus on osa Microsoft Defender for Endpoint ja Microsoft Defender for Business www-suojausominaisuuksia. Verkkosisällön suodattamisen avulla organisaatiosi voi seurata ja säännellä verkkosivustojen käyttöä sisältöluokkiensa perusteella. Monet näistä verkkosivustoista (vaikka ne eivät olisi haitallisia) voivat olla ongelmallisia vaatimustenmukaisuusmääräysten, kaistanleveyden käytön tai muiden huolenaiheiden vuoksi.

Määritä laiteryhmien käytännöt estämään tietyt luokat. Luokan estäminen estää määritettyjen laiteryhmien käyttäjiä käyttämästä luokkaan liittyviä URL-osoitteita. Url-osoitteet valvotaan automaattisesti kaikissa luokissa, joita ei ole estetty. Käyttäjät voivat käyttää URL-osoitteita häiriöittä. Keräät käyttöoikeustilastoja, joiden avulla voit luoda mukautetumman käytäntöpäätöksen. Käyttäjät näkevät estoilmoituksen, jos heidän tarkastelemansa sivun elementti kutsuu estettyä resurssia.

Verkkosisällön suodatus on käytettävissä tärkeimmissä verkkoselaimissa verkkosuojauksen suorittamilla lohkoilla (Safari, Chrome, Firefox, Brave ja Opera). Lisätietoja selaimen tuesta on kohdassa Edellytykset.

Lisätietoja raportoinnista on kohdassa Verkkosisällön suodattaminen.

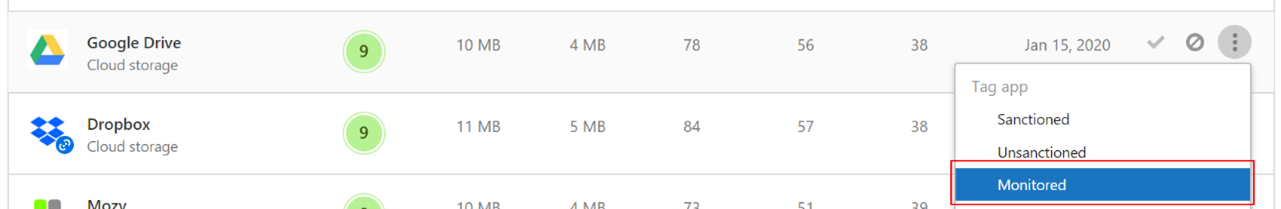

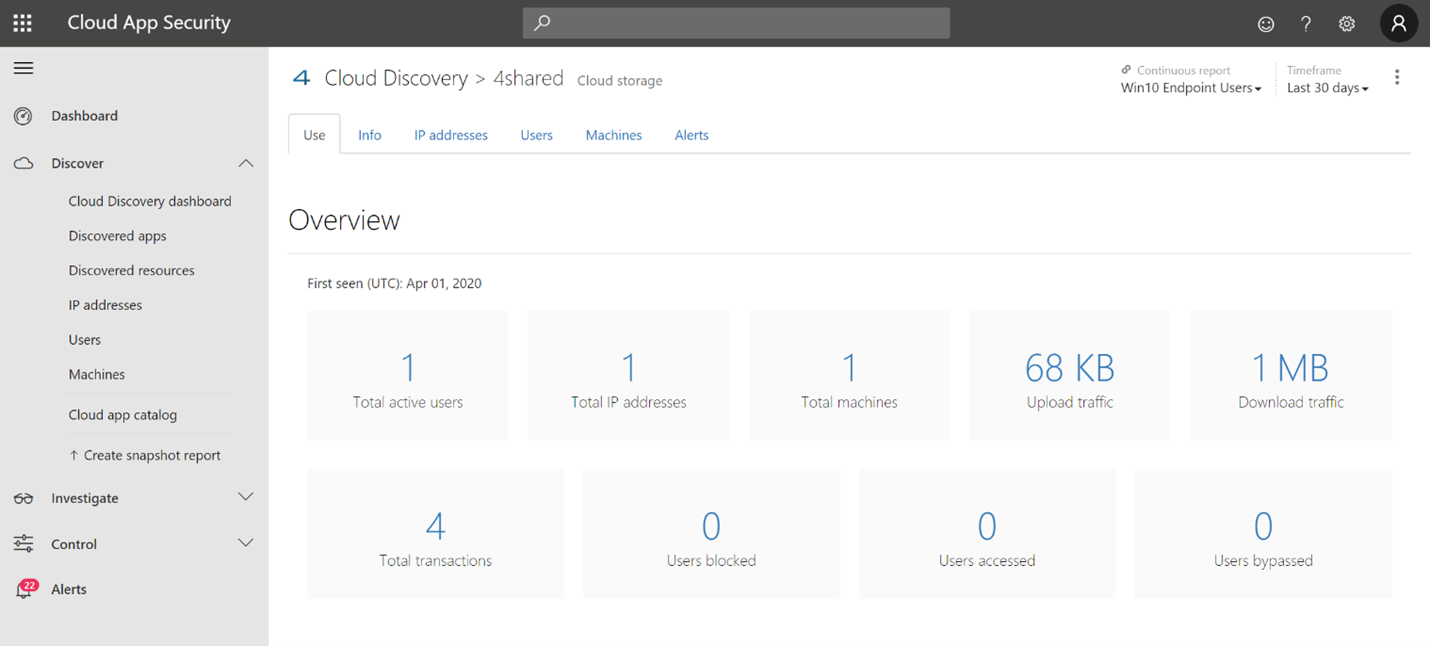

Microsoft Defender for Cloud Apps

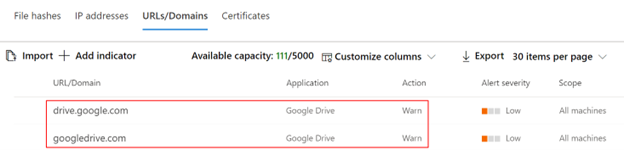

Microsoft Defender for Cloud Apps /Cloud App Catalog tunnistaa sovellukset, joista haluat loppukäyttäjiä varoitettavan, kun he käyttävät päätepisteen Microsoft Defender XDR, ja merkitsee heidät valvotuiksi. Valvotuissa sovelluksissa luetellut toimialueet synkronoidaan myöhemmin päätepisteen Microsoft Defender XDR:

10–15 minuutin kuluessa nämä toimialueet luetellaan Microsoft Defender XDR kohdassa Ilmaisimien > URL-osoitteet/toimialueet, joissa on action=Warn. Loppukäyttäjät saavat varoitusviestejä pakotettavan käyttöoikeussopimuksen (katso lisätietoja tämän artikkelin lopusta) yrittäessään käyttää näitä toimialueita:

Kun loppukäyttäjä yrittää käyttää valvottuja toimialueita, Defender for Endpoint varoittaa heitä.

Käyttäjä saa tavallisen lohkokokemuksen ja seuraavan ilmoitusruutuviestin, joka näkyy käyttöjärjestelmässä, mukaan lukien estetun sovelluksen nimi (esimerkiksi Blogger.com)

Jos käyttäjä kohtaa lohkon, käyttäjällä on kaksi mahdollista ratkaisua:

Käyttäjä ohitetaan

- Saat paahtoleipäviestin käyttökokemuksen painamalla Poista esto -painiketta. Lataamalla verkkosivun uudelleen käyttäjä voi jatkaa pilvisovellusta ja käyttää sitä. (Tämä toiminto on sovellettavissa seuraavan 24 tunnin ajan, jonka jälkeen käyttäjän on avattava esto uudelleen)

Käyttäjien koulutus

- Saat paahtoleipäviestin käyttökokemuksen painamalla itse paahtoleipäviestiä. Loppukäyttäjä ohjataan mukautettuun uudelleenohjauksen URL-osoitteeseen, joka on määritetty yleisesti Microsoft Defender for Cloud Apps (lisätietoja tämän sivun alaosassa)

Huomautus

Seuranta ohitetaan sovelluskohtaisessa palvelimessa** – Voit seurata, kuinka moni käyttäjä on ohittanut varoituksen sovellussivulla Microsoft Defender for Cloud Apps.

Lisäys

Käyttäjän koulutuskeskuksen SharePoint-sivustomalli

Monissa organisaatioissa on tärkeää ottaa Microsoft Defender for Cloud Apps tarjoamat pilvipalveluohjausobjektit ja määrittää loppukäyttäjille rajoituksia tarvittaessa, mutta myös kouluttaa ja valmentaa heitä:

- tietty tapaus

- miksi se on tapahtunut

- mitä ajattelua tämän päätöksen taustalla on?

- miten estettyjen sivustojen kohtaamista voidaan lieventää

Odottamattoman toiminnan sattuessa käyttäjien hämmennystä saattaa vähentyä antamalla heille mahdollisimman paljon tietoa, ei vain selittääkseen, mitä on tapahtunut, vaan myös kouluttaakseen heitä olemaan tietoisempia, kun he seuraavan kerran valitsevat pilvisovelluksen työnsä suorittamiseksi. Näitä tietoja voivat olla esimerkiksi seuraavat:

- Organisaation suojaus- ja yhteensopivuuskäytännöt ja ohjeet Internetiä ja pilvipalvelua varten

- Hyväksytyt/suositellut pilvisovellukset käyttöä varten

- Rajoitetut tai estetyt pilvisovellukset käyttöä varten

Tälle sivulle suosittelemme, että organisaatiosi käyttää Perus-SharePoint-sivustoa.

Tärkeitä asioita, jotka on hyvä tietää

- Voi kestää jopa kaksi tuntia (yleensä vähemmän), ennen kuin sovellustoimialueet leviävät ja päivitetään päätepistelaitteissa, kun ne on merkitty valvotuiksi.

- Oletusarvon mukaan kaikkiin sovelluksiin ja toimialueisiin, jotka on merkitty valvotuiksi Microsoft Defender for Cloud Apps portaalissa, suoritetaan kaikki organisaation perehdytyt päätepisteet.

- Kaikkia URL-osoitteita ei tällä hetkellä tueta, eikä niitä lähetetä Microsoft Defender for Cloud Apps päätepisteen Microsoft Defender XDR, jos Microsoft Defender for Cloud Apps valvottuja sovelluksia, joten käyttäjää ei varoiteta käyttöoikeusyrityksestä (esimerkiksi google.com/drive ei tueta, kun taas drive.google.com tuetaan).

Ei käyttäjän ilmoitusta kolmansien osapuolten selaimissa? Tarkista ilmoitusruutujen asetukset.

Tutustu myös seuraaviin ohjeartikkeleihin:

- Microsoft Defender XDR Macin päätepisteelle

- Microsoft Microsoft Defender XDR for Cloud Appsin päätepisteintegraatio Microsoft Defender XDR

- Tutustu Microsoft Edgen innovatiivisiin ominaisuuksiin

- Verkon suojaaminen

- Ota verkon suojaus käyttöön

- Verkkosuojaus

- Ilmaisimien luominen

- Verkkosisällön suodatus

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle