Microsoft Defender XDR petosominaisuuden hallinta

Koskee seuraavia:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint

Tärkeää

Jotkin tämän artikkelin tiedot liittyvät aiempiin tuotteisiin tai palveluihin, joita voidaan muuttaa huomattavasti ennen kaupallista julkaisua. Microsoft ei anna nimenomaisia eikä oletettuja takuita tässä annetuista tiedoista.

Microsoft Defender XDR tarjoaa sisäänrakennetun petosominaisuuden avulla ihmisen ylläpitämän sivuliikkeen korkean luottamuksen havaitsemisen, mikä estää hyökkäyksiä pääsemästä organisaation kriittisiin resursseihin. Useat hyökkäykset, kuten yrityssähköpostin kompromissi (BEC),kiristyshaittaohjelmat, organisaation rikkomiset ja kansallisvaltion hyökkäykset, käyttävät usein sivuttaista liikettä ja niitä voi olla vaikea havaita suurella luottamuksella alkuvaiheessa. Defender XDR petostekniikka tarjoaa erittäin luotettavat tunnistuksia, jotka perustuvat Microsoft Defender for Endpoint signaalien kanssa korreloituihin petossignaaleihin.

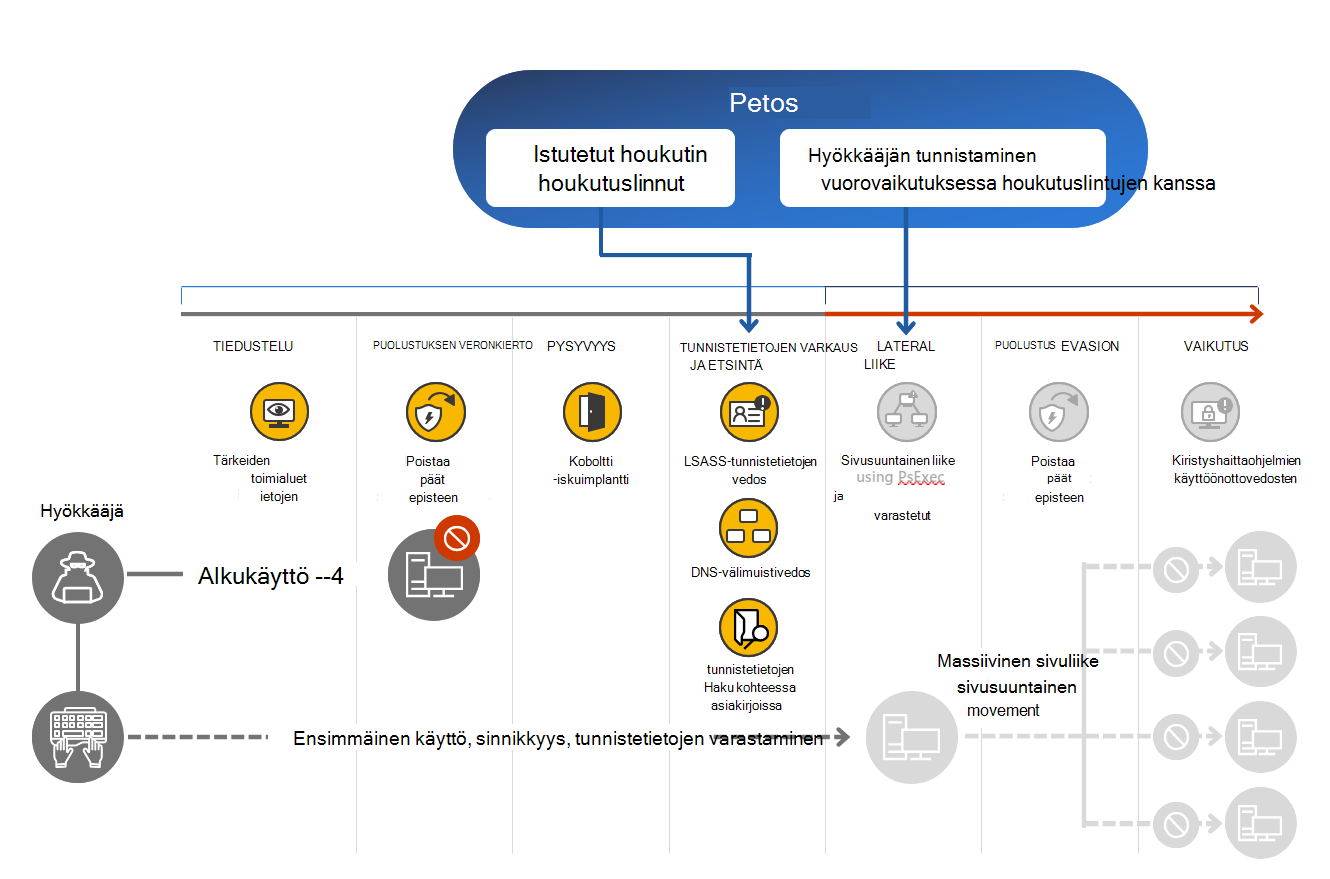

Petosominaisuus luo automaattisesti aidon näköisiä decoy-tilejä, isäntiä ja vieheitä. Luodut valeresurssit otetaan sitten automaattisesti käyttöön tietyille asiakkaille. Kun hyökkääjä on vuorovaikutuksessa purkamisen tai houkutinten kanssa, petosominaisuus antaa erittäin luotettavat hälytykset, auttaa tietoturvatiimin tutkimuksissa ja antaa heille mahdollisuuden tarkkailla hyökkääjän menetelmiä ja strategioita. Kaikki petosominaisuuden antamat hälytykset korreloivat automaattisesti tapauksiin, ja ne integroidaan täysin Microsoft Defender XDR. Lisäksi petostekniikka on integroitu Defender for Endpointiin, mikä minimoi käyttöönottotarpeet.

Yleiskatsaus petoksesta on seuraavassa videossa.

Ennakkovaatimukset

Seuraavassa taulukossa on lueteltu Microsoft Defender XDR petosominaisuuden käyttöönottovaatimukset.

| Vaatimus | Tiedot |

|---|---|

| Tilausvaatimukset | Yksi näistä tilauksista: - Microsoft 365 E5 - Microsoft Security E5 - Microsoft Defender for Endpoint palvelupaketti 2 |

| Käyttöönottovaatimukset | Vaatimukset: - Defender for Endpoint on ensisijainen EDR-ratkaisun - automatisoitu tutkimus- ja vastausominaisuudet Defender for Endpointissa on määritetty - Laitteet liitetään taihybridi liitetään Microsoft Entra - PowerShell on otettu käyttöön laitteissa - Petosominaisuus kattaa asiakkaat, jotka toimivat Windows 10 RS5:ssä ja sitä uudemmissa esikatseluversioissa |

| Käyttöoikeudet | Petoksen ominaisuuksien määrittäminen edellyttää, että Microsoft Entra -hallintakeskus tai Microsoft 365 -hallintakeskus on määritetty jokin seuraavista rooleista: - yleinen järjestelmänvalvoja - Suojauksen järjestelmänvalvoja - Hallinta portaalijärjestelmän asetukset |

Mitä on petostekniikka?

Petostekniikka on suojaustoimenpide, joka antaa välittömät hälytykset mahdollisesta hyökkäyksestä tietoturvatiimeille, jolloin ne voivat vastata reaaliaikaisesti. Petostekniikka luo väärennettyjä resursseja, kuten laitteita, käyttäjiä ja isäntiä, jotka näyttävät kuuluvan verkkoosi.

Hyökkääjät, jotka käsittelevät petosominaisuuden määrittämiä valeverkkoresursseja, voivat auttaa suojausryhmiä estämään mahdollisia hyökkäyksiä vaarantamasta organisaatiota ja valvomaan hyökkääjien toimia, jotta puolustajat voivat parantaa ympäristönsä suojausta edelleen.

Miten Microsoft Defender XDR petosominaisuus toimii?

Microsoft Defender -portaalin sisäinen petosominaisuus käyttää sääntöjä, joiden avulla voit tehdä ympäristösi mukaisia decoy- ja lure-vieheitä. Ominaisuus soveltaa koneoppimista ehdottaakseen decoyja ja vieheitä, jotka on räätälöity verkkoosi. Voit myös käyttää petosominaisuutta luodaksesi manuaalisesti desikot ja houkuttimet. Nämä decoy-koodaukset ja vieheet otetaan sitten automaattisesti käyttöön verkossasi ja istutetaan laitteille, jotka määrität PowerShellin avulla.

Kuva 1. Petostekniikka: ihmisen operoimien sivuttaisliikkeiden erittäin luotettavan tunnistamisen avulla se varoittaa tietoturvaryhmiä, kun hyökkääjä on vuorovaikutuksessa valeisäntien tai vieheiden kanssa

Decoy-koodaukset ovat väärennettyjä laitteita ja tilejä, jotka näyttävät kuuluvan verkkoon. Vieheet ovat valesisältöä, joka on istutettu tiettyihin laitteisiin tai tileihin, ja niitä käytetään houkuttelemaan hyökkääjää. Sisältö voi olla asiakirja, määritystiedosto, välimuistiin tallennetut tunnistetiedot tai sisältö, jota hyökkääjä voi todennäköisesti lukea, varastaa tai käsitellä. Lures jäljittelee tärkeitä yrityksen tietoja, asetuksia tai tunnistetietoja.

Petosominaisuudessa on saatavilla kahdenlaisia viehejä:

- Perusviehet – istutetut asiakirjat, linkitettyjä tiedostoja ja vastaavia, joilla ei ole mitään tai vähäistä vuorovaikutusta asiakasympäristön kanssa.

- Kehittyneet vieheet – istutettu sisältö, kuten välimuistiin tallennetut tunnistetiedot ja sieppaukset, jotka vastaavat asiakasympäristöön tai ovat vuorovaikutuksessa asiakasympäristön kanssa. Hyökkääjät voivat esimerkiksi käsitellä decoy-tunnistetietoja, jotka on syötetty vastauksia Active Directory -kyselyihin ja joiden avulla he voivat kirjautua sisään.

Huomautus

Vieheet istutetaan vain Windows-asiakkaille, jotka on määritetty petossäännön laajuudessa. Yritykset käyttää mitä tahansa decoy-isäntää tai tiliä missä tahansa Defender for Endpoint-perehdytetyssä asiakkaassa aiheuttavat kuitenkin petosilmoituksen. Lue, miten voit lisätä asiakkaita perehdyttämiseen Microsoft Defender for Endpoint. Vieheiden istuttaminen Windows Server 2016:een ja sitä uudempiin on suunniteltu tulevaa kehitystä varten.

Voit määrittää dekoodauksia, vieheitä ja käyttöalueen petossäännössä. Lisätietoja petossääntöjen luomisesta ja muokkaamisesta on kohdassa Petosominaisuuden määrittäminen .

Kun hyökkääjä käyttää decoy-koodausta tai houkutinta missä tahansa Defender for Endpoint -perehdytetyssä asiakkaassa, petosominaisuus käynnistää hälytyksen, joka ilmaisee mahdollisen hyökkääjän toiminnan riippumatta siitä, onko petokset otettu käyttöön asiakkaassa vai ei.

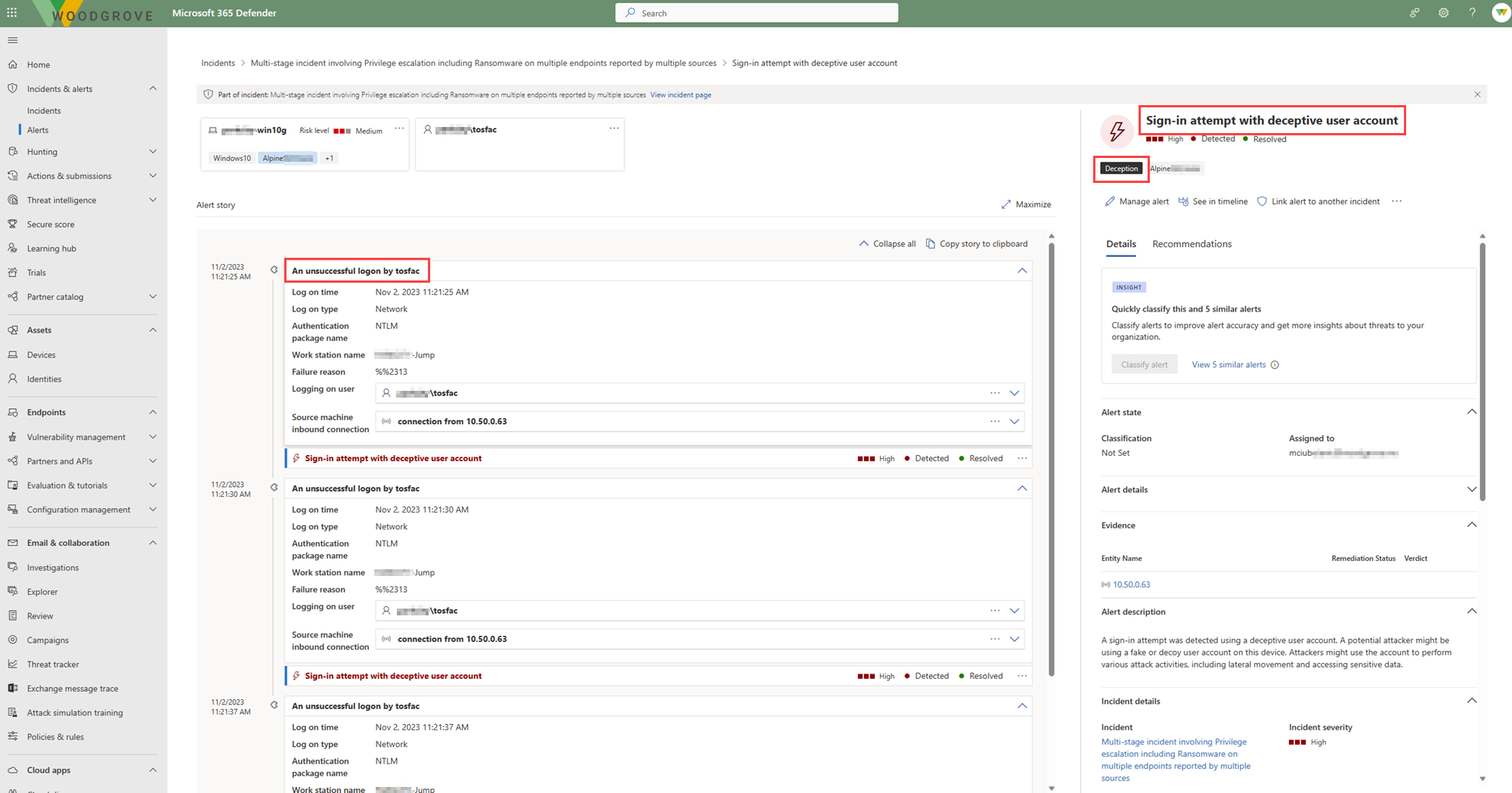

Petoksen aktivoimien tapausten ja hälytysten tunnistaminen

Petostunnistukseen perustuvat ilmoitukset sisältävät otsikossa petollisia ilmoituksia. Esimerkkejä ilmoitusotsikoista ovat:

- Kirjautumisyritys petollisen käyttäjätilin avulla

- Yhteysyritys petolliseen isäntään

Ilmoituksen tiedot sisältävät:

- Petoksen tunniste

- Decoy-laite tai käyttäjätili, josta ilmoitus on peräisin

- Hyökkäyksen tyyppi, kuten kirjautumisyritykset tai sivuttaisten siirtoyritysten tyypit

Kuva 2. Petokseen liittyvän hälytyksen tiedot

Seuraavat vaiheet

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle