Tietoturvan arvioiminen ja Microsoft Defender XDR

Koskee seuraavia:

- Microsoft Defender XDR

Miten tämä artikkelisarja toimii

Tämä sarja on suunniteltu läpi koko XDR-kokeiluympäristön määritysprosessi alusta loppuun, jotta voit arvioida Microsoft Defender XDR ominaisuuksia ja ominaisuuksia ja jopa ylentää arviointiympäristön suoraan tuotantoon, kun olet valmis.

Jos et ole ennen ajatellut XDR-suojausta, voit lukea sarjan seitsemän linkitettyä artikkelia, jotta saat tuntumaan siltä, miten kattava ratkaisu on.

- Ympäristön luominen

- Tämän Microsoft XDR -tekniikan määrittäminen tai siihen tutustuminen

- Tämän XDR:n avulla tutkiminen ja siihen vastaaminen

- Kokeiluympäristön ylentäminen tuotantoon

Mikä on XDR ja Microsoft Defender XDR?

XDR-suojaus on askel eteenpäin kyberturvallisuudessa, koska se ottaa uhkatiedot järjestelmistä, jotka olivat kerran eristettyjä ja yhdistävät ne, jotta näet kuviot ja toimit niissä nopeammin.

Esimerkiksi Microsoft XDR ilmoittaa yhdessä paikassa päätepisteen (päätepisteen tunnistaminen ja vastaus tai EDR), sähköpostin, sovelluksen ja käyttäjätietojen suojauksen.

Microsoft Defender XDR on XDR(eXtended detection and response) -ratkaisu, joka kerää, korreloi ja analysoi automaattisesti signaali-, uhka- ja hälytystietoja microsoft 365 -ympäristöstäsi, mukaan lukien päätepiste, sähköposti, sovellukset ja käyttäjätiedot. Se hyödyntää tekoälyä ja automaatiota lopettaakseen hyökkäykset automaattisesti ja korjatakseen kyseiset resurssit turvalliseen tilaan.

Microsoftin suositukset Microsoft Defender XDR suojauksen arviointiin

Microsoft suosittelee, että luot arvioinnin olemassa olevassa Office 365-tuotantotilauksessa. Näin saat heti reaalimaailman merkityksellisiä tietoja ja voit hienosäätää asetuksia, jotka toimivat ympäristössäsi nykyisiä uhkia vastaan. Kun olet saanut kokemusta ja olet tutustunut käyttöympäristöön, ylennä kukin komponentti yksi kerrallaan tuotantoon.

Kyberturvallisuushyökkäyksen anatomia

Microsoft Defender XDR on pilvipohjainen, yhdistetty yrityspuolustusohjelmisto, joka on ennen murtoa ja sen jälkeen. Se koordinoi ennaltaehkäisyä, havaitsemista, tutkimuksia ja vastauksia päätepisteiden, käyttäjätietojen, sovellusten, sähköpostin, yhteistyösovellusten ja kaikkien niiden tietojen välillä.

Tässä kuvassa hyökkäys on käynnissä. Tietojenkalastelusähköposti saapuu organisaatiosi työntekijän Saapuneet-kansioon, joka tietämättään avaa sähköpostiliitteen. Tämä asentaa haittaohjelmia, mikä johtaa tapahtumaketjuun, joka voi päättyä luottamuksellisten tietojen varkauteen. Mutta tässä tapauksessa Defender for Office 365 on toiminnassa.

Kuvassa:

- Exchange Online Protection, joka on osa Microsoft Defender for Office 365, voi tunnistaa tietojenkalastelusähköpostin ja käyttää postinkulun sääntöjä (kutsutaan myös siirtosäännöiksi) varmistaakseen, ettei se koskaan saavu Saapuneet-kansioon.

- Defender for Office 365 käyttää turvallisia liitteitä liitteen testaamiseen ja sen määrittämiseen, että se on haitallista, joten saapuva sähköposti ei ole käyttäjän käytettävissä, tai käytännöt estävät sähköpostiviestin saapumisen ollenkaan.

- Defender for Endpoint hallitsee laitteita, jotka muodostavat yhteyden yrityksen verkkoon, ja havaitsee laite- ja verkkohaavoittuvuuksia, joita muuten voitaisiin hyödyntää.

- Defender for Identity panee merkille äkilliset tilin muutokset, kuten oikeuksien eskaloinnin tai suuren riskin sivuliikkeen. Se raportoi myös helposti hyödynnetyistä käyttäjätieto-ongelmista, kuten rajoittamattomasta Kerberos-delegoinnista, tietoturvatiimin korjattavaksi.

- Microsoft Defender for Cloud Apps havaitsee poikkeavan toiminnan, kuten mahdottoman matkustamisen, tunnistetietojen käytön ja epätavallisen latauksen, tiedostojen jakamisen tai sähköpostin edelleenlähetystoiminnan ja raportoi niistä tietoturvatiimille.

Microsoft Defender XDR osat suojatuissa laitteissa, käyttäjätiedoissa, tiedoissa ja sovelluksissa

Microsoft Defender XDR koostuu näistä suojaustekniikoista, jotka toimivat yhdessä. XDR- ja Microsoft Defender XDR ominaisuudet eivät hyödy kaikista näistä osista. Voit toteuttaa voittoja ja tehokkuutta käyttämällä myös yhtä tai kahta.

| Osa | Kuvaus | Viitemateriaali |

|---|---|---|

| Microsoft Defender for Identity | Microsoft Defender for Identity tunnistaa, tunnistaa ja tutkia kehittyneitä uhkia, vaarantuneita käyttäjätietoja ja organisaatioosi suunnattuja haitallisia insider-toimintoja Active Directory -signaalien avulla. | Mikä on Microsoft Defender for Identity? |

| Exchange Online Protection | Exchange Online Protection on alkuperäinen pilvipohjainen SMTP-rele- ja suodatuspalvelu, joka auttaa suojaamaan organisaatiota roskapostilta ja haittaohjelmilta. | Exchange Online Protection (EOP) -yleiskatsaus – Office 365 |

| Microsoft Defender for Office 365 | Microsoft Defender for Office 365 suojaa organisaatiosi sähköpostiviestien, linkkien ja yhteistyötyökalujen aiheuttamia haitallisia uhkia vastaan. | Microsoft Defender for Office 365 – Office 365 |

| Microsoft Defender for Endpoint | Microsoft Defender for Endpoint on yhdistetty ympäristö laitteiden suojaamiseen, murron jälkeiseen tunnistamiseen, automaattiseen tutkintaan ja suositeltuun vastaukseen. | Microsoft Defender for Endpoint – Windowsin suojaus |

| Microsoft Defender for Cloud Apps | Microsoft Defender for Cloud Apps on kattava SaaS-ratkaisu, joka tuo syvän näkyvyyden, vahvat tietojen hallintatoiminnot ja parannetun uhkien suojauksen pilvisovelluksillesi. | Mikä on Defender for Cloud Apps? |

| Microsoft Entra ID -tunnuksien suojaus | Microsoft Entra ID -tunnuksien suojaus arvioi miljardien kirjautumisyritysten riskitiedot ja arvioi näiden tietojen avulla jokaisen ympäristöön kirjautumisen riskin. Microsoft Entra ID käyttää näitä tietoja tilin käytön sallimiseen tai estämiseen sen mukaan, miten ehdollisen käytön käytännöt on määritetty. Microsoft Entra ID -tunnuksien suojaus on käyttöoikeus erillään Microsoft Defender XDR. Se sisältyy Microsoft Entra ID P2:een. | Mikä on käyttäjätietojen suojaus? |

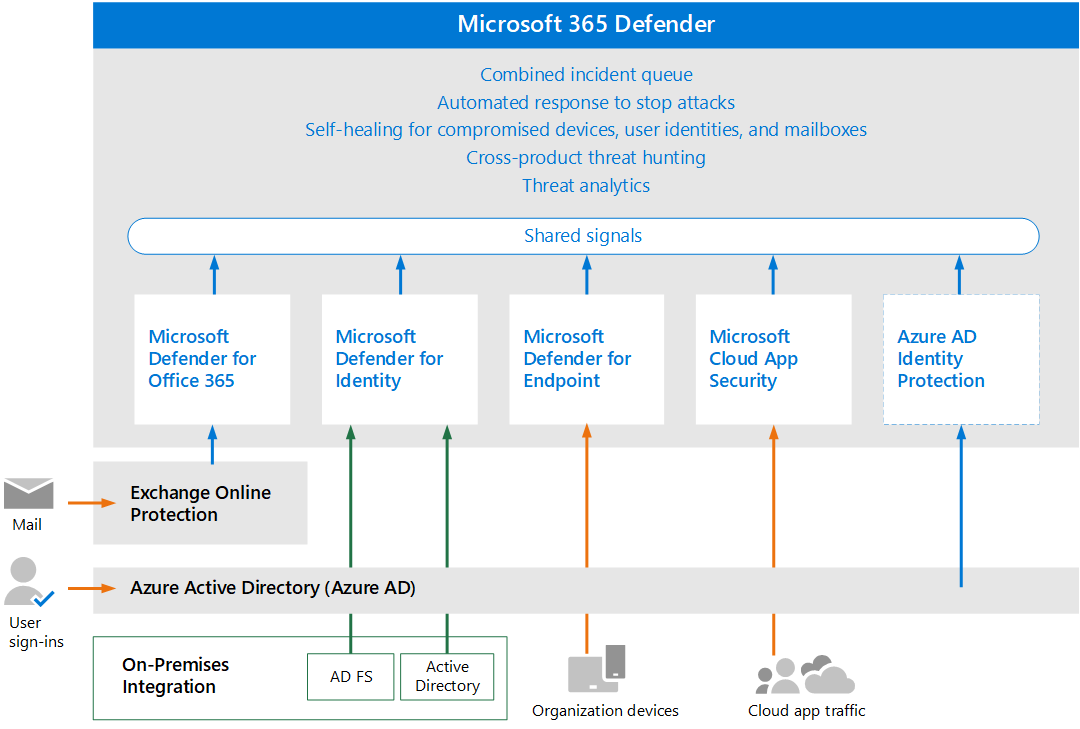

Microsoft Defender XDR arkkitehtuuri

Alla olevassa kaaviossa havainnollistetaan korkean tason arkkitehtuuria tärkeimpien Microsoft Defender XDR osille ja integroinnille. Kunkin Defender-komponentin yksityiskohtainen arkkitehtuuri ja käyttötapausskenaariot annetaan tässä artikkelisarjassa.

Tässä kuvassa:

- Microsoft Defender XDR yhdistää kaikkien Defenderin osien signaalit tarjotakseen laajennetun tunnistuksen ja vastauksen (XDR) toimialueille. Tämä sisältää yhtenäisen tapausjonon, automaattisen reagoinnin hyökkäysten pysäyttämiseksi, itsekorjautumisen (vaarantuneille laitteille, käyttäjätunnuksille ja postilaatikoille), uhkien metsästyksen ja uhkien analysoinnin.

- Microsoft Defender for Office 365 suojaa organisaatiosi sähköpostiviestien, linkkien ja yhteistyötyökalujen aiheuttamia haitallisia uhkia vastaan. Se jakaa näiden toimien tuloksena syntyvät signaalit Microsoft Defender XDR kanssa. Exchange Online Protection (EOP) on integroitu tarjoamaan päästä päähän -suojaus saapuville sähköposteille ja liitteille.

- Microsoft Defender for Identity kerää signaaleja palvelimista, jotka käyttävät liitettyjä Active Directory -palveluja (AD FS) ja paikallinen Active Directory toimialuepalvelut (AD DS). Se käyttää näitä signaaleja hybridi-identiteettiympäristön suojaamiseen, mukaan lukien suojautuminen hakkereilta, jotka käyttävät vaarantuneita tilejä siirtyäkseen sivuttain paikallisen ympäristön työasemien välillä.

- Microsoft Defender for Endpoint kerää signaaleja organisaatiosi käyttämistä laitteista ja suojaa niitä.

- Microsoft Defender for Cloud Apps kerää signaaleja organisaatiosi pilvisovellusten käytöstä ja suojaa ympäristösi ja näiden sovellusten välillä virtaavia tietoja, mukaan lukien sekä hyväksytyt että hyväksymättömät pilvisovellukset.

- Microsoft Entra ID -tunnuksien suojaus arvioi miljardien kirjautumisyritysten riskitiedot ja arvioi näiden tietojen avulla jokaisen ympäristöön kirjautumisen riskin. Microsoft Entra ID käyttää näitä tietoja tilin käytön sallimiseen tai estämiseen sen mukaan, miten ehdollisen käytön käytännöt on määritetty. Microsoft Entra ID -tunnuksien suojaus on käyttöoikeus erillään Microsoft Defender XDR. Se sisältyy Microsoft Entra ID P2:een.

Microsoft SIEM ja SOAR voivat käyttää Microsoft Defender XDR

Muut valinnaiset arkkitehtuurikomponentit, jotka eivät sisälly tähän kuvaan:

- Yksityiskohtaiset signaalitiedot kaikista Microsoft Defender XDR osista voidaan integroida Microsoft Sentineliin ja yhdistää muihin kirjauslähteisiin, jotta ne tarjoavat täydet SIEM- ja SOAR-ominaisuudet sekä merkitykselliset tiedot.

- Saat lisätietoja Azure SIEM:n Microsoft Sentinelistä ja Microsoft Defender XDR XDR:nä tästä Yleiskatsaus-artikkelista sekä Microsoft Sentinelistä ja Microsoft Defender XDR integrointivaiheista.

- Lisätietoja SOAR-funktiosta Microsoft Sentinelissä (mukaan lukien linkit Microsoft Sentinel GitHub -säilön pelikirjoihin) on tässä artikkelissa.

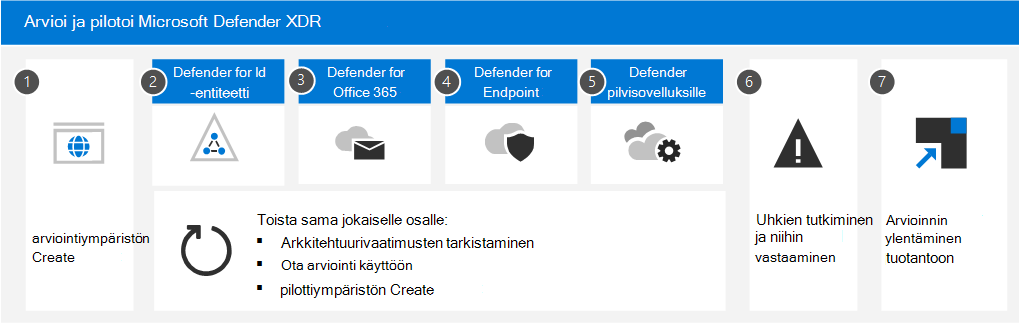

Microsoft Defender XDR kyberturvallisuuden arviointiprosessi

Microsoft suosittelee, että microsoft 365:n osat otetaan käyttöön seuraavassa järjestyksessä:

Seuraavassa taulukossa kuvataan tämä kuva.

| Sarjanumero | Vaihe | Kuvaus |

|---|---|---|

| 1 | Luo arviointiympäristö | Tämä vaihe varmistaa, että sinulla on Microsoft Defender XDR kokeiluversion käyttöoikeus. |

| 2 | Ota Defender for Identity käyttöön | Tarkista arkkitehtuurivaatimukset, ota arviointi käyttöön ja käy läpi opetusohjelmia eri hyökkäystyyppien tunnistamiseksi ja korjaamiseksi. |

| 3 | Ota Defender for Office 365 käyttöön | Varmista, että täytät arkkitehtuurivaatimukset, ota arviointi käyttöön ja luo sitten pilottiympäristö. Tämä osa sisältää Exchange Online Protection, joten arvioit molemmat tässä. |

| 4 | Ota Defender käyttöön päätepisteelle | Varmista, että täytät arkkitehtuurivaatimukset, ota arviointi käyttöön ja luo sitten pilottiympäristö. |

| 5 | Ota Microsoft Defender for Cloud Apps käyttöön | Varmista, että täytät arkkitehtuurivaatimukset, ota arviointi käyttöön ja luo sitten pilottiympäristö. |

| 6 | Tutki uhkia ja reagoi niihin | Simuloi hyökkäys ja aloita tapausten käsittelyominaisuuksien käyttö. |

| 7 | Ylennä kokeiluversio tuotantoversioksi | Ylennä Microsoft 365 -osat tuotantoon yksi kerrallaan. |

Tätä järjestystä suositellaan yleensä, ja se on suunniteltu hyödyntämään ominaisuuksien arvoa nopeasti sen mukaan, kuinka paljon vaivaa ominaisuuksien käyttöönotto ja määrittäminen yleensä vaatii. Esimerkiksi Defender for Office 365 voidaan määrittää lyhyemmässä ajassa kuin mitä laitteiden rekisteröinti Defender for Endpointiin kestää. Sinun tulee tietenkin priorisoida komponentit yrityksesi tarpeiden mukaiseksi ja ottaa ne käyttöön eri järjestyksessä.

Siirry seuraavaan vaiheeseen

Tutustu Microsoft Defender XDR arviointiympäristöön ja/tai luo se

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle