Analysoi ensimmäinen tapaus Microsoft Defender XDR

Koskee seuraavia:

- Microsoft Defender XDR

Tapahtumia ympäröivän kontekstin ymmärtäminen on välttämätöntä hyökkäysten analysoinnissa. Asiantuntemuksen ja kokemuksen yhdistäminen Microsoft Defender XDR ominaisuuksiin ja ominaisuuksiin varmistaa tapausten ja organisaatiosi turvallisuuden nopeamman ratkaisun kyberhyökkäyksiltä.

Nykypäivän tietoturvauhat – yrityssähköpostin kompromissi (BEC), haittaohjelmat, kuten takaovet ja kiristyshaittaohjelmat, organisaatioiden rikkomukset ja kansallisvaltioiden hyökkäykset , vaativat nopeita, älykkäitä ja päättäväisiä toimia tapauksiin vastaajilta. Työkalujen, kuten Microsoft Defender XDR avulla vastaustiimit voivat havaita, triageta ja tutkia välikohtauksia sen yhden lasin käyttökokemuksen kautta ja löytää tiedot, joita tarvitaan näiden oikea-aikaisten päätösten tekemiseen.

Tutkimustehtävät

Tutkimuksissa vastaajat tarkastelevat yleensä useita sovelluksia samalla, kun he tarkistavat erilaisia uhkatietolähteitä samanaikaisesti. Joskus tutkimukset ulottuvat muiden uhkien etsimiseen. Faktojen ja ratkaisujen dokumentointi hyökkäystutkinnassa on tärkeä lisätehtävä, joka tarjoaa historian ja kontekstin muiden tutkijoiden käyttöön tai myöhempään tutkintaan. Nämä tutkimustehtävät ovat yksinkertaisia, kun Microsoft Defender XDR käytetään seuraavien seuraavien ohjeiden avulla:

Pivotointi – portaali koostaa tärkeitä hyökkäystietoja, jotka on kontekstuoitu organisaatiossasi käyttöön otettujen Defender-kuormitusten välillä. Portaali kokoaa yhteen kaikki tiedot yksittäisen hyökkäyksen osista (tiedosto, URL-osoite, postilaatikko, käyttäjätili tai laite), jotka näyttävät yhteydet ja toimintojen aikajanan. Kun kaikki sivun tiedot ovat saatavilla, portaali sallii tapausten vastaajien pivotoida toisiinsa liittyvien entiteettien ja tapahtumien välillä löytääkseen tiedot, joita he tarvitsevat päätösten tekemiseen.

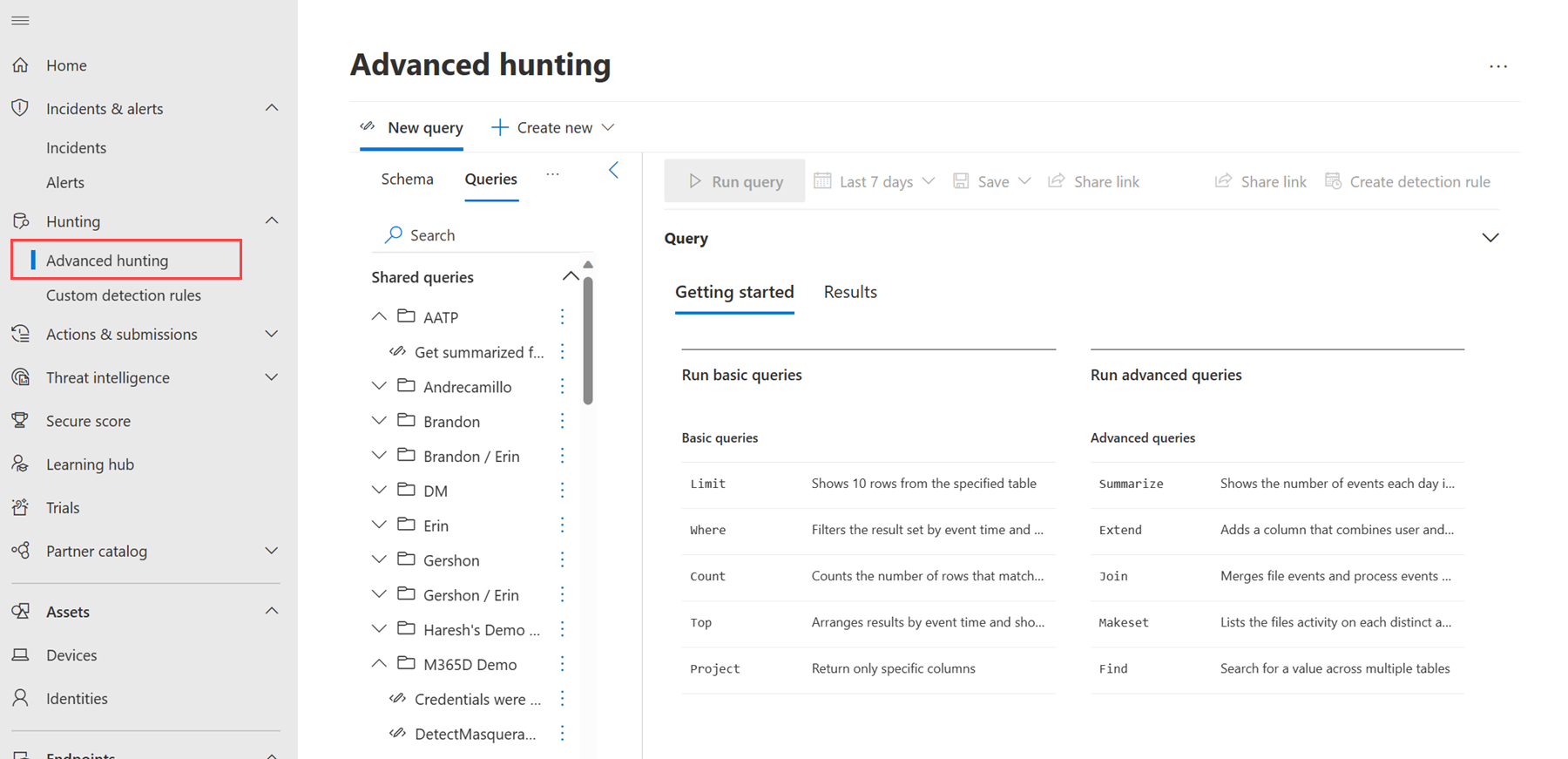

Metsästys – uhkien metsästäjät löytävät tunnetut ja mahdolliset uhat organisaatiosta portaalin kehittyneen metsästysominaisuuden kautta Kusto-kyselyiden avulla. Jos olet uusi Kusto-käyttäjä, käytä ohjattua tilaa uhkien etsimiseen.

Insight – tapauksen mukaan tapausten vastaajat voivat tarkastella aiemmin havaittujen tapahtumien toimintoja ja hälytyksiä tämän tutkimuksen tueksi. Lisätietoja lisätään myös automaattisesti tapahtumiin ja hälytyksiin Microsoftin omien uhkien tiedustelutoimien kautta sekä sellaisista lähteistä kuin MITRE ATT&CK® -sovelluskehys ja VirusTotal.

Yhteistyö – suojaustoimintatiimit voivat tarkastella kunkin ryhmän jäsenten aiempia ja nykyisiä tapauksia ja ilmoituksia koskevia päätöksiä ja toimintoja portaalin ominaisuuksien, kuten kommenttien, merkitsemisen, merkitsemisen ja määrittämisen, kautta. Yhteistyön jatkaminen Microsoftin hallitun tunnistamis- ja vastauspalvelun kanssa Defender Experts for XDR:n ja Defenderin etsintäasiantuntijat kautta on käytettävissä myös silloin, kun organisaatio vaatii lisävastauksen.

Hyökkäyksen yleiskatsaus

Hyökkäystarina tarjoaa tapausten vastaajille täydellisen, kontekstuaalisen yleiskatsauksen siitä, mitä hyökkäyksessä tapahtui. Vastaajat voivat tarkastella kaikkia liittyviä ilmoituksia ja tapahtumia, mukaan lukien Microsoft Defender XDR tekemiä automatisoituja korjaustoimia hyökkäyksen lieventämiseksi.

Hyökkäystarinasta voit sukeltaa syvemmälle hyökkäyksen yksityiskohtiin tutustumalla tapaussivulla käytettävissä oleviin välilehtiin. Voit nopeasti korjata yleisiä hyökkäyksiä, kuten tietojenkalastelua, salasanasuihketta ja haitallisia sovelluskompromisseja, portaalissa käytettävissä olevien tapausten käsittelykirjojen avulla. Nämä pelikirjat sisältävät tapausten tutkintaa tukevia tunnistus-, reagointi- ja lieventämisohjeita.

Tämä video hyökkäyksen tutkimisesta Microsoft Defender XDR ja portaalin ominaisuuksien käyttämisestä tutkinnassasi opastaa sinut hyökkäystarinan ja tapaussivun läpi.

Uhkien tutkiminen

Monimutkaiset uhat, kuten vastustajan keskimmäiset hyökkäykset ja kiristyshaittaohjelmat, edellyttävät usein manuaalista tutkintaa. Tapahtumavastaaja, joka vastaa näihin monimutkaisiin hyökkäyksiin, etsii seuraavia tärkeitä tietoja:

- Haittaohjelmia tai epäilyttävää työkalujen ja sovellusten käyttöä

- Vihjeitä minkä tahansa pahantahtoisen tai epäilyttävän entiteetin käyttämistä viestintäkanavista tai aloituspaikoista

- Vihjeitä, jotka viittaavat mahdolliseen käyttäjätietojen vaarantumiseen

- Sen selvittäminen, mikä vaikutus sillä on organisaation tieto- ja suojausasennon

Seuraavissa osioissa on opetusohjelmia ja videoita Microsoft Defender XDR ominaisuuksista, jotka auttavat tapausten käsittelyryhmiä tutkimaan erilaisia monimutkaisia hyökkäyksiä.

Kiristysohjelmatutkimukset

Kiristyshaittaohjelma on edelleen merkittävä uhka organisaatioille. Microsoftilla on seuraavat resurssit, joiden avulla voit tutkia kiristyshaittaohjelmahyökkäyksiä ja vastata niihin:

- Oppaat: Tunnistamisesta suojaukseen: Microsoftin opas kiristyshaittaohjelmahyökkäysten torjumiseen

- Opetusohjelma: Ransomware-tutkinnan pelikirja

- Video: kiristyshaittaohjelmahyökkäysten tutkiminen Microsoft Defender XDR (osa 1)

- Video: Kiristyshaittaohjelmahyökkäysten tutkiminen Microsoft Defender XDR (osa 2)

Sähköpostipohjaisten hyökkäysten analyysi

Muokattujen, luotujen tai varastettujen käyttäjätietojen tunnistaminen ja jäljittäminen ovat välttämättömiä tietojenkalastelun ja BEC-hyökkäysten tutkimisessa. Käytä seuraavia resursseja näitä hyökkäyksiä tutkiessasi:

- Opetusohjelma: Vahingollisen sähköpostin tutkiminen

- Opetusohjelma: Käyttäjien tutkiminen

- Opetusohjelma: Käyttäjätilin tutkiminen

- Blogi: Käyttäjätietojen kokonaiskompromissit: Microsoftin tapausten käsittelyn oppitunteja Active Directory -käyttäjätietojen vaarantumisen suojaamisesta voidaan myös tutkia käyttämällä Defender for Identity -signaaleja.

- Opetusohjelma: Esimerkki tietojenkalastelun sähköpostihyökkäyksestä

- Opetusohjelma: Esimerkki käyttäjätietopohjaisesta hyökkäyksestä

Seuraavissa videoissa käsitellään tietojenkalastelun ja BEC-hyökkäysten tutkimista Microsoft Defender XDR:

- Video: BEC:n ja AiTM-tietojenkalastelun tutkiminen Microsoft Defender XDR

- Video: Puolustaminen keihäskärkieltä ja tietojenkalastelulta Defender for Office 365 avulla

Tutki käyttäjätietojen kompromissia ja tiedä, mitä voit tehdä hyökkäyksen hillitsemiseksi tämän videon kautta:

Haittaohjelma-analyysi

Haittatiedoston tiedot ja ominaisuudet ovat avainasemassa haittaohjelmien tutkimisessa. Microsoft Defender XDR useimmissa tapauksissa voi räjäyttää tiedoston näyttääkseen tärkeitä tietoja, kuten hajautusarvon, metatiedot, levinneisyyden organisaatiossa ja tiedosto-ominaisuudet MITRE ATT&CK-tekniikoiden® perusteella. Tämä poistaa tarpeen tehdä mustan laatikon testausta tai tiedostojen staattista analyysia. Voit tarkastella tiedostotietoja tapauskaaviosta tai tarkastelemalla ilmoitusprosessipuuta, artefaktin aikajanaa tai laitteen aikajanaa.

Seuraavissa resursseissa on tietoja siitä, miten voit käyttää portaalin ominaisuuksia tiedostojen tutkimisessa:

- Opetusohjelma: Tiedostojen tutkiminen

- Video: Haittaohjelmien tutkiminen Microsoft Defender XDR

Riskialttiiden sovellusten analyysi ja pilvipohjaisten uhkien estäminen

Pahantahtoiset toimijat voivat hyödyntää pilvipohjaisia sovelluksia. Sovellukset voivat vahingossa vuotaa arkaluontoisia tietoja väärinkäytön tai väärinkäytön kautta. Tapahtumavastaajat, jotka tutkivat ja suojaavat sovelluksia pilviympäristöissä, voivat käyttää seuraavia resursseja, joissa Defender for Cloud Apps on otettu käyttöön organisaatioissaan:

- Opetusohjelma: Haitallisten ja vaarantuneita sovelluksia tutkiminen

- Opetusohjelma: Riskialttiiden OAuth-sovellusten tutkiminen

- Opetusohjelma: Pilvisovellusten suojaaminen

- Opetusohjelma: Suojaa sovellukset reaaliaikaisesti

Tutustu siihen, miten voit suojata pilvisovelluksiasi reaaliaikaisesti tällä Defender for Cloud Apps -kuormituksen videolla:

- Video: Pilvisovellusten ja niihin liittyvien tiedostojen suojaaminen Defender for Cloud Appsin kautta

Murtoanalyysi

Kansallisvaltion hyökkäykset, kriittiseen infrastruktuuriin kohdistuvat hyökkäykset ja organisaation rikkomukset edellyttävät usein, että hyökkääjä muodostaa tietoliikennepisteitä, kun he ovat verkossa. Tapausten vastaajat etsivät johtolankoja tunnistamalla epäilyttävän liikenteen tai vaihdot lähteen ja kohteen välillä. Microsoftilla on seuraavat opetusohjelmat viestintäkomponenttien tutkimiseen:

- Toimialueiden ja URL-osoitteiden tutkiminen

- Tutki IP-osoitetta

- Näytä yhteystapahtumat, jotka tapahtuvat välityspalvelimien takana

- Epäilyttävän käyttäjä- ja laitetoiminnan tutkiminen Defender for Identityn kautta

- Defender for Identityn sivusuuntaisten siirtopolkujen tunnistaminen ja tutkiminen

- Laitteiden tutkiminen Defender for Endpoint -laitteiden luettelossa

Hyökkääjät käyttävät usein heikkouksia päästäkseen käsiksi organisaatioon. Jotkin kiristyshaittaohjelmahyökkäykset hyödyntävät aluksi korjaamattomia haavoittuvuuksia, kuten Log4Shell-haavoittuvuutta. Seuraavien resurssien avulla tapausten vastaajat tunnistavat organisaationsa haavoittuvuudet ja haavoittuvat laitteet Defender for Vulnerability Management -palvelun kautta:

- Opetusohjelma: Organisaation heikkouksien tunnistaminen

- Opetusohjelma: Näytettyjen laitteiden etsiminen

- Opetusohjelma: Organisaatiosi riskin arviointi altistumispisteiden kautta

- Video: Uhkien ja haavoittuvuuden hallinta Defenderin haavoittuvuuden hallinnan kautta

Rikkomuksia tapahtuu myös erilaisilla laitteilla, kuten puhelimilla ja tableteilla, jotka muodostavat yhteyden organisaatiosi verkkoon. Tapausten vastaajat voivat tutkia näitä laitteita tarkemmin portaalissa. Seuraavassa videossa käsitellään mobiililaitteiden tärkeimpiä uhkia ja sitä, miten voit tutkia näitä:

- Mobiiliuhkien puolustus Microsoft Defender XDR

Uhkien tiedustelun ja metsästyksen resurssit

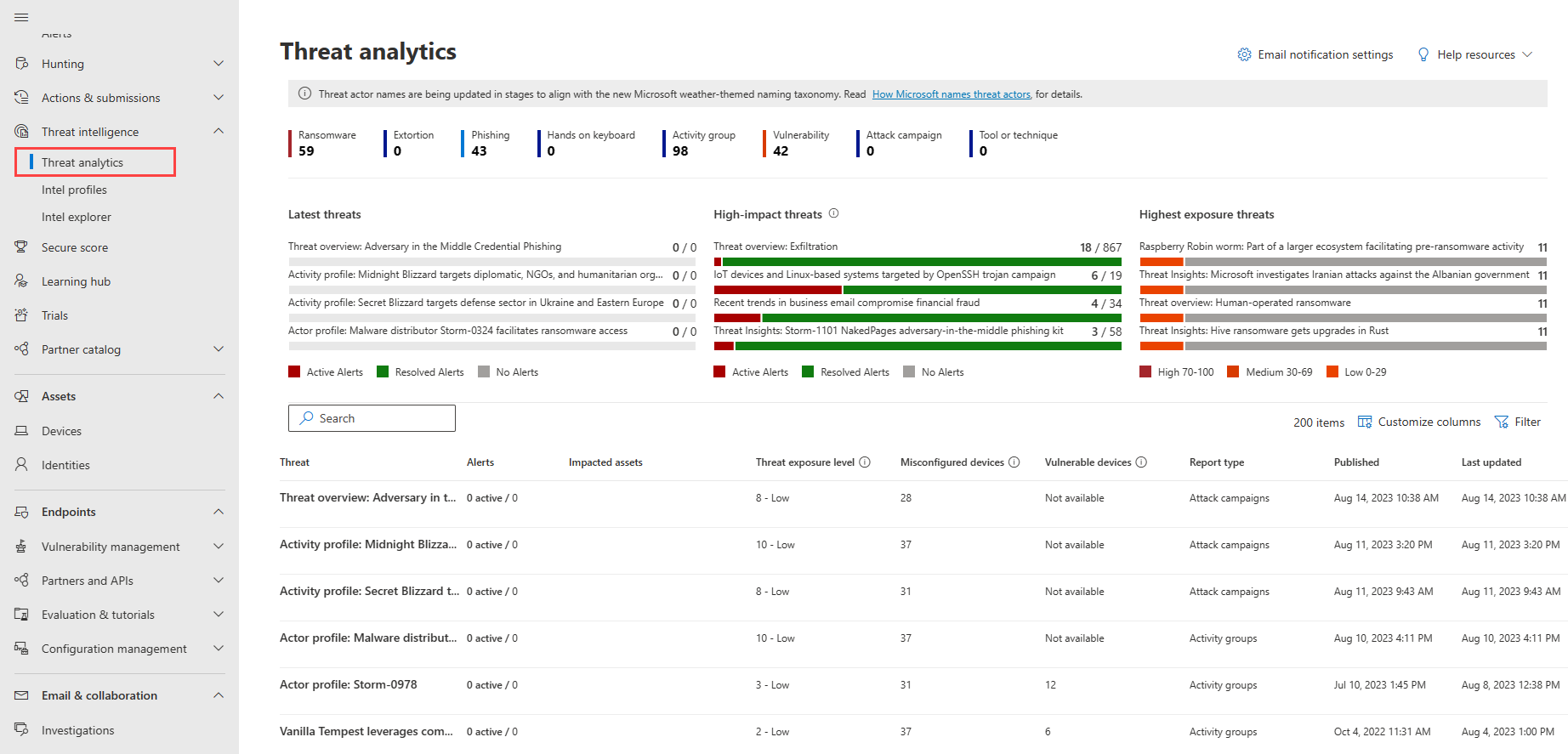

Microsoft Defender XDR sisäiset uhkatietovalmiudet ja metsästystukitapausten käsittelyryhmät ennakoivan suojauksen suorittamiseksi nousevia uhkia ja hyökkäyksiä vastaan. Sinulla on suora käyttöoikeus uusimpiin uusiin uhkiin ja hyökkäyksiin portaalin Uhka-analytiikan kautta.

Uhkianalytiikan älykkyyden avulla voit perehtyä tarkemmin uusiin uhkiin seuraavan videon avulla:

Etsiä uhkia ennakoivasti organisaatiossa käyttämällä portaalin sisäistä kehittynyttä metsästysominaisuutta .

Seuraavissa resursseissa on lisätietoja kehittyneen metsästyksen käytöstä:

Laajenna uhkien hallintaa Microsoftin tietoturvatutkimusryhmien uusimmilla tietoturvatutkimuksilla ja muutoksilla:

Tee yhteistyötä Microsoftin asiantuntijoiden kanssa tapausten käsittelyyn ja uhkien metsästykseen tietoturvatiimien valmiuksien parantamiseksi. Lisätietoja asiantuntijoistamme ja heidän osallistumisestaan seuraaviin resursseihin:

Seuraavat vaiheet

- Korjaa ensimmäinen tapaus

- Tutustu portaalin ominaisuuksiin Microsoft Defender XDR Virtual Ninja Training -videodemoinnin avulla

Tutustu myös seuraaviin ohjeartikkeleihin:

- Tapahtumien ymmärtäminen

- Tapausten tutkiminen

- Tutki ilmoituksia

- Opi portaalin ominaisuuksia ja toimintoja Microsoft Defender XDR Ninja -koulutuksen kautta

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle