Zero Trust -suojausmalli käyttöönottosuunnitelma Microsoft 365:llä

Tässä artikkelissa on käyttöönottosuunnitelma microsoft 365:n Zero Trust -suojausmalli suojauksen kehittämistä varten. Zero Trust -suojausmalli on uusi suojausmalli, joka olettaa murron ja vahvistaa kunkin pyynnön ikään kuin se olisi peräisin hallitsemattomasta verkosta. Riippumatta siitä, mistä pyyntö on peräisin tai mitä resurssia se käyttää, Zero Trust -suojausmalli malli opettaa meitä "ei koskaan luota, tarkista aina".

Käytä tätä artikkelia yhdessä tämän julisteen kanssa.

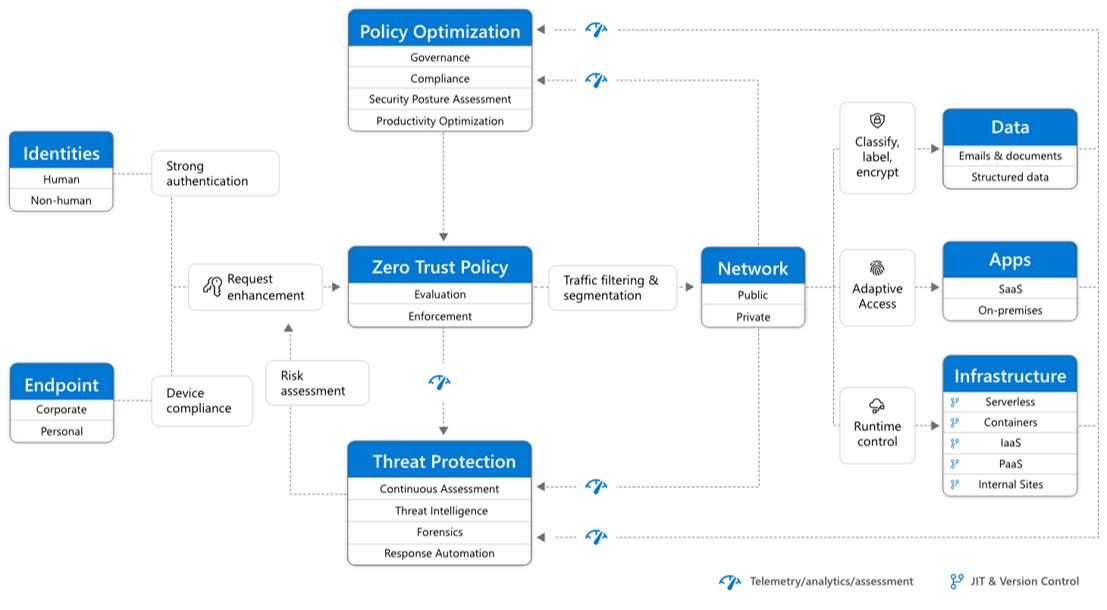

Zero Trust -suojausmalli suojausarkkitehtuuri

Zero Trust -suojausmalli lähestymistapa ulottuu koko digitaaliseen tilaan ja toimii integroituna turvallisuusfilosofiana ja päästä päähän -strategiana.

Tässä kuvassa esitetään tärkeimmät elementit, jotka vaikuttavat Zero Trust -suojausmalli.

Kuvassa:

- Suojauskäytännön täytäntöönpano on Zero Trust -suojausmalli arkkitehtuurin keskiössä. Tähän sisältyy monimenetelmäinen todentaminen ehdollisella käyttöoikeudella, jossa otetaan huomioon käyttäjätilin riski, laitteen tila sekä muut määrittämäsi ehdot ja käytännöt.

- Käyttäjätiedot, laitteet, tiedot, sovellukset, verkko ja muut infrastruktuurikomponentit on kaikki määritetty asianmukaisen suojauksen mukaisesti. Kullekin näistä osista määritetyt käytännöt on sovitettu yhteen yleisen Zero Trust -suojausmalli strategiasi kanssa. Esimerkiksi laitekäytännöt määrittävät kunnossa olevien laitteiden ehdot ja ehdollisen käytön käytännöt edellyttävät kunnossa olevia laitteita tiettyjen sovellusten ja tietojen käyttöä varten.

- Uhkien suojaus ja tiedustelu valvovat ympäristöä, näyttävät nykyiset riskit ja ryhtyvät automatisoituihin toimiin hyökkäysten korjaamiseksi.

Lisätietoja Zero Trust -suojausmalli on Microsoftin Zero Trust -suojausmalli-ohjekeskuksessa.

Microsoft 365:n Zero Trust -suojausmalli käyttöönotto

Microsoft 365 on luotu tarkoituksella useilla suojaus- ja tietosuojatoiminnoilla, joiden avulla voit luoda Zero Trust -suojausmalli ympäristöösi. Monia ominaisuuksia voidaan laajentaa suojaamaan pääsyä muihin saaS-sovelluksiin, joita organisaatiosi käyttää, ja näiden sovellusten sisältämien tietojen suojaamiseen.

Tässä kuvassa esitetään Zero Trust -suojausmalli ominaisuuksien käyttöönottotyötä. Tämä työ on jaettu työyksiköihin, jotka voidaan määrittää yhdessä, alkaen alhaalta ja työskentelemällä ylöspäin sen varmistamiseksi, että edellytettävä työ on valmis.

Tässä kuvassa:

- Zero Trust -suojausmalli alkaa käyttäjätietojen ja laitesuojauksen perustalla.

- Uhkien suojausominaisuudet on luotu tämän perustan pohjalta tietoturvauhkien reaaliaikaisen seurannan ja korjaamisen mahdollistamiseksi.

- Tietojen suojaus ja hallinto tarjoavat kehittyneitä ohjausobjekteja, jotka on kohdennettu tietyntyyppisille tiedoille ja jotka suojaavat arvokkaimmat tietosi ja auttavat sinua noudattamaan vaatimustenmukaisuusstandardeja, mukaan lukien henkilökohtaisten tietojen suojaaminen.

Tässä artikkelissa oletetaan, että käytät pilvipalvelun käyttäjätietoja. Jos tarvitset ohjeita tähän tavoitteeseen, katso Microsoft 365:n käyttäjätietoinfrastruktuurin käyttöönotto.

Vihje

Kun ymmärrät vaiheet ja päästä päähän -käyttöönottoprosessin, voit käyttää Määritä Microsoft Zero Trust -suojausmalli suojausmallin edistynyt käyttöönotto -opasta, kun olet kirjautunut sisään Microsoft 365 -hallintakeskus. Tämä opastaa sinua soveltamaan Zero Trust -suojausmalli-periaatteita tekniikan vakiopilarien ja kehittyneiden pylväiden osalta. Jos haluat käydä oppaan läpi kirjautumatta sisään, siirry Microsoft 365:n asennusportaaliin.

Vaihe 1: Zero Trust -suojausmalli käyttäjätietojen ja laitteen käyttösuojauksen määrittäminen: aloituspistekäytännöt

Ensimmäinen vaihe on luoda Zero Trust -suojausmalli perusta määrittämällä käyttäjätietojen ja laitteiden käyttöoikeuksien suojaus.

Lisätietoja ohjailevista ohjeista on Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käyttöoikeuksien suojauksessa. Tässä artikkelisarjassa kuvataan joukko käyttäjätietojen ja laitteiden käytön edellytysmäärityksiä sekä joukko Microsoft Entra ehdollisia käyttöoikeuksia, Microsoft Intune ja muita käytäntöjä Microsoft 365 for Enterprise -pilvisovellusten ja -palveluiden sekä muiden SaaS-palveluiden sekä Microsoft Entra sovelluksen kanssa julkaistujen paikallisten sovellusten käytön varmistamiseksi. valtakirja.

| Sisältää | Ennakkovaatimukset | Ei sisällä |

|---|---|---|

Suositellut käyttäjätietojen ja laitteiden käyttöoikeuskäytännöt kolmelle suojaustasolle:

Lisäsuositukset:

|

Microsoft E3 tai E5 Microsoft Entra ID jommassakummassa seuraavista tiluksista:

|

Laitteiden rekisteröinti käytännöille, jotka vaativat hallittuja laitteita. Katso vaihe 2. Laitteiden rekisteröintiä Intune sisältävien päätepisteiden hallinta |

Aloita ottamalla käyttöön aloituspistetaso. Nämä käytännöt eivät edellytä laitteiden rekisteröintiä hallintaan.

Vaihe 2: Päätepisteiden hallinta Intune avulla

Seuraavaksi laitteet rekisteröidään hallittavaksi ja niitä aletaan suojata kehittyneemmillä ohjausobjekteilla.

Katso tarkat ohjeet artikkelista Laitteiden hallinta Intune avulla.

| Sisältää | Ennakkovaatimukset | Ei sisällä |

|---|---|---|

Rekisteröi laitteet, joissa on Intune:

Määritä käytännöt:

|

Rekisteröi päätepisteet, joissa on Microsoft Entra ID | Tietojen suojausominaisuuksien määrittäminen, mukaan lukien:

Katso nämä ominaisuudet vaiheesta 5. Suojaa ja hallitse luottamuksellisia tietoja (jäljempänä tässä artikkelissa). |

Lisätietoja on Microsoft Intune kohdassa Zero Trust -suojausmalli.

Vaihe 3: Lisää Zero Trust -suojausmalli käyttäjätiedot ja laitteen käyttösuojaus: Yrityskäytännöt

Kun laitteet on rekisteröity hallintaan, voit nyt ottaa käyttöön kaikki suositellut Zero Trust -suojausmalli käyttäjätiedot ja laitteen käyttökäytännöt, jotka edellyttävät yhteensopivia laitteita.

Palaa yleisiin käyttäjätieto- ja laitekäyttökäytäntöihin ja lisää käytännöt Yritystasolle.

Vaihe 4: Microsoft Defender XDR arvioiminen, pilotoiminen ja käyttöönotto

Microsoft Defender XDR on XDR (Extended Detection and Response) -ratkaisu, joka kerää, korreloi ja analysoi automaattisesti signaali-, uhka- ja hälytystietoja microsoft 365 -ympäristöstäsi, mukaan lukien päätepiste, sähköposti, sovellukset ja käyttäjätiedot.

Katso Arvioi ja Microsoft Defender XDR -kohdasta menetelmällinen opas Microsoft Defender XDR osien pilotointiin ja käyttöönottoon.

| Sisältää | Ennakkovaatimukset | Ei sisällä |

|---|---|---|

Määritä arviointi- ja pilottiympäristö kaikille osille:

Suojaa uhkia vastaan Tutki uhkia ja reagoi niihin |

Lue ohjeet kunkin Microsoft Defender XDR komponentin arkkitehtuurivaatimuksista. | Microsoft Entra ID -tunnuksien suojaus ei sisälly tähän ratkaisuoppaaseen. Se sisältyy vaiheeseen 1. Määritä Zero Trust -suojausmalli käyttäjätiedot ja laitteen käyttösuojaus. |

Lisätietoja on seuraavissa Zero Trust -suojausmalli-artikkeleissa:

Vaihe 5: Luottamuksellisten tietojen suojaaminen ja hallitseminen

Ota käyttöön Microsoft Purview Information Protection, jotka auttavat sinua löytämään, luokittelemaan ja suojaamaan arkaluonteisia tietoja missä tahansa, missä ne asuvat tai matkustavat.

Microsoft Purview Information Protection Ominaisuudet sisältyvät Microsoft Purview'hun, ja niiden avulla voit tutustua tietoihisi, suojata tietojasi ja estää tietojen menettämisen.

Vaikka tämä työ on edustettuna aiemmin tässä artikkelissa kuvatun käyttöönottopinon yläosassa, voit aloittaa tämän työn milloin tahansa.

Microsoft Purview Information Protection tarjoaa puitteet, prosessit ja toiminnot, joiden avulla voit saavuttaa tietyt liiketoimintatavoitteet.

Lisätietoja tietojen suojauksen suunnittelusta ja käyttöönotosta on kohdassa Microsoft Purview Information Protection ratkaisun käyttöönotto.

Jos otat tietosuojaa käyttöön tietosuojasäännöksissä, tämä ratkaisuopas tarjoaa suositellut puitteet koko prosessille: tietosuojamääräysten tietosuojan käyttöönotto Microsoft 365:ssä.