Microsoft Defender XDR:n pilottikoe ja käyttöönotto

Koskee seuraavia:

- Microsoft Defender XDR

Tässä artikkelisarjassa opastaa koko Microsoft Defender XDR:n osien pilotointiprosessissa tuotantovuokraajassa, jotta voit arvioida niiden ominaisuuksia ja ominaisuuksia sekä viimeistellä käyttöönoton koko organisaatiossasi.

EXtended detection and response (XDR) -ratkaisu on askel eteenpäin kyberturvallisuudessa, koska se ottaa uhkatiedot järjestelmistä, jotka olivat kerran eristettyjä ja yhdistävät niitä, jotta näet kuviot ja toimit epäillyillä kyberhyökkäyksillä nopeammin.

Microsoft Defender XDR:

On XDR-ratkaisu, joka yhdistää tiedot käyttäjätietojen, päätepisteiden, sähköpostin ja pilvisovellusten kyberhyökkäyksistä yhteen paikkaan. Se hyödyntää tekoälyä (AI) ja automaatiota pysäyttääkseen automaattisesti tietyntyyppiset hyökkäykset ja korjatakseen kyseiset resurssit turvalliseen tilaan.

On pilvipohjainen, yhtenäinen, ennen ja jälkeen murron yrityspuolustusohjelmisto. Se koordinoi ennaltaehkäisyä, havaitsemista, tutkimuksia ja vastauksia käyttäjätietojen, päätepisteiden, sähköpostin, pilvisovellusten ja niiden tietojen välillä.

Osallistuu vahvaan Zero Trust -arkkitehtuuriin tarjoamalla uhkien suojausta ja havaitsemista. Se auttaa estämään tai vähentämään murron aiheuttamia liiketoimintavaurioita. Lisätietoja on Microsoft Zero Trust -käyttöönottokehyksen kohdassa Uhkien suojauksen ja XDR-liiketoimintaskenaarion toteuttaminen .

Microsoft Defenderin XDR-komponentit ja arkkitehtuuri

Tässä taulukossa on luettelo Microsoft Defender XDR:n osista.

| Osa | Kuvaus | Lisätietoja |

|---|---|---|

| Microsoft Defender for Identity | Käyttää paikallisten Active Directory -toimialuepalveluiden (AD DS) ja Active Directory -liittoutumispalveluiden (AD FS) signaaleja tunnistaakseen, tunnistaakseen ja tutkiakseen kehittyneitä uhkia, vaarantuneita käyttäjätietoja ja organisaatioosi suunnattuja haitallisia insider-toimintoja. | Mikä on Microsoft Defender for Identity? |

| Exchange Online Protection | Alkuperäinen pilvipohjainen SMTP-rele- ja suodatuspalvelu, joka auttaa suojaamaan organisaatiotasi roskapostilta ja haittaohjelmilta. | Exchange Online Protectionin (EOP) yleiskatsaus – Office 365 |

| Microsoft Defender for Office 365 | Suojaa organisaatiosi sähköpostiviestien, linkkien (URL-osoitteet) ja yhteistyötyökalujen aiheuttamia haitallisia uhkia vastaan. | Microsoft Defender for Office 365 – Office 365 |

| Microsoft Defender for Endpoint | Yhdistetty ympäristö laitesuojausta, murron jälkeistä tunnistusta, automaattista tutkintaa ja suositeltua vastausta varten. | Microsoft Defender for Endpoint – Windowsin suojaus |

| Microsoft Defender for Cloud Apps | Kattava SaaS-ratkaisu, joka tuo syvän näkyvyyden, vahvat tietotoiminnot ja parannetun uhkien suojauksen pilvisovelluksillesi. | Mikä on Defender for Cloud Apps? |

| Microsoft Entra ID Protection | Arvioi miljardien kirjautumisyritysten riskitiedot ja arvioi näiden tietojen avulla kunkin vuokraajaan kirjautumisen riskin. Microsoft Entra -tunnus käyttää näitä tietoja tilin käytön sallimiseen tai estämiseen sen mukaan, miten ehdollisten käyttöoikeuksien käytännöt on määritetty. Microsoft Entra ID Protection on erillinen Microsoft Defender XDR:stä, ja se sisältyy Microsoft Entra ID P2 -käyttöoikeuksiin. | Mikä on käyttäjätietojen suojaus? |

Tässä kuvassa näkyy Microsoft Defender XDR -komponenttien arkkitehtuuri ja integrointi.

Tässä kuvassa:

- Microsoft Defender XDR yhdistää kaikkien Defenderin osien signaalit ja tarjoaa XDR:n toimialueiden välillä. Tämä sisältää yhtenäisen tapausjonon, automaattisen reagoinnin hyökkäysten pysäyttämiseksi, itsekorjautumisen (vaarantuneille laitteille, käyttäjätunnuksille ja postilaatikoille), uhkien metsästyksen ja uhkien analysoinnin.

- Microsoft Defender for Office 365 suojaa organisaatiosi sähköpostiviestien, linkkien (URL-osoitteet) ja yhteistyötyökalujen aiheuttamia haitallisia uhkia vastaan. Se jakaa näiden toimien tuloksena syntyvät signaalit Microsoft Defender XDR:n kanssa. Exchange Online Protection (EOP) on integroitu tarjoamaan päästä päähän -suojaus saapuville sähköposteille ja liitteille.

- Microsoft Defender for Identity kerää signaaleja AD DS -toimialueen ohjauskoneista ja palvelimista, jotka toimivat AD FS- ja AD CS -laitteissa. Se käyttää näitä signaaleja hybridi-identiteettiympäristön suojaamiseen, mukaan lukien suojautuminen hakkereilta, jotka käyttävät vaarantuneita tilejä siirtyäkseen sivuttain paikallisen ympäristön työasemien välillä.

- Microsoft Defender for Endpoint kerää signaaleja organisaatiosi hallitsemista laitteista ja suojaa ne.

- Microsoft Defender for Cloud Apps kerää signaaleja organisaatiosi pilvisovellusten käytöstä ja suojaa IT-ympäristön ja näiden sovellusten välillä virtaavia tietoja, mukaan lukien sekä pakotteiden kohteena olevat että hyväksymättömät pilvisovellukset.

- Microsoft Entra ID Protection arvioi miljardien kirjautumisyritysten riskitiedot ja arvioi näiden tietojen avulla kunkin vuokraajaan kirjautumisen riskin. Microsoft Entra ID käyttää näitä tietoja salliakseen tai estääkseen tilin käytön ehdollisten käyttöoikeuskäytäntöjen ehtojen ja rajoitusten perusteella. Microsoft Entra ID Protection on erillinen Microsoft Defender XDR:stä, ja se sisältyy Microsoft Entra ID P2 -käyttöoikeuksiin.

Microsoft Defenderin XDR-komponentit ja SIEM-integrointi

Voit integroida Microsoft Defenderin XDR-komponentit Microsoft Sentineliin tai yleiseen suojaustietoihin ja tapahtumienhallintapalveluun (SIEM), jos haluat ottaa käyttöön yhdistettyjen sovellusten ilmoitusten ja toimintojen keskitetyn seurannan.

Microsoft Sentinel on pilvipohjainen ratkaisu, joka tarjoaa SIEM- ja suojauksen orkestrointi-, automaatio- ja vastaustoiminnot (SOAR). Microsoft Sentinel- ja Microsoft Defender XDR -komponentit tarjoavat yhdessä kattavan ratkaisun, jonka avulla organisaatiot voivat suojautua nykyaikaisilta hyökkäyksiltä.

Microsoft Sentinel sisältää Microsoft Defenderin osien liittimet. Näin voit paitsi saada näkyvyyttä pilvisovelluksiin myös saada kehittyneitä analyysejä kyberuhkia tunnistamalla ja torjumalla sekä hallitsemalla tietojesi kulkua. Lisätietoja on artikkelissa Yleiskatsaus Microsoft Defender XDR:n ja Microsoft Sentinelin integrointi- ja integrointivaiheista Microsoft Sentinelille ja Microsoft Defender XDR:lle.

Lisätietoja SOAR-funktiosta Microsoft Sentinelissä (mukaan lukien linkit Microsoft Sentinel GitHub -säilön pelikirjoihin) on artikkelissa Automaten uhkavastaus Microsoft Sentinel -pelikirjojen avulla.

Lisätietoja integroinnista kolmannen osapuolen SIEM-järjestelmiin on kohdassa Yleinen SIEM-integrointi.

Microsoft Defender XDR ja esimerkki kyberturvallisuushyökkäyksestä

Tässä kaaviossa näkyvät yleiset kyberhyökkäykset ja Microsoft Defender XDR:n osat, jotka auttavat sen havaitsemisessa ja korjaamisessa.

Kyberhyökkäys alkaa tietojenkalastelusähköpostiviestillä, joka saapuu organisaatiosi työntekijän Saapuneet-kansioon, joka tietämättään avaa sähköpostiliitteen. Tämä liite asentaa haittaohjelmia, mikä voi johtaa hyökkäysketjuun, joka voi johtaa luottamuksellisten tietojen varkauteen.

Kuvassa:

- Exchange Online Protection, joka on osa Microsoft Defender for Office 365:tä, voi tunnistaa tietojenkalastelusähköpostin ja käyttää postinkulun sääntöjä (joita kutsutaan myös siirtosäännöiksi) varmistaakseen, ettei se koskaan saavu käyttäjän Saapuneet-kansioon.

- Defender for Office 365 käyttää Turvallisia liitteitä liitteen testaamiseen ja sen määrittämiseen, että se on haitallista, joten saapuva sähköposti ei ole käyttäjän käytettävissä, tai käytännöt estävät sähköpostin saapumisen ollenkaan.

- Defender for Endpoint havaitsee laitteen ja verkon haavoittuvuudet, joita muuten voitaisiin hyödyntää organisaatiosi hallitsemien laitteiden kohdalla.

- Defender for Identity panee merkille äkilliset paikallisen käyttäjätilin muutokset, kuten oikeuksien eskaloinnin tai suuren riskin sivuliikkeen. Se raportoi myös helposti hyödynnetyistä käyttäjätieto-ongelmista, kuten rajoittamattomasta Kerberos-delegoinnista, tietoturvatiimisi korjattavaksi.

- Microsoft Defender for Cloud Apps havaitsee poikkeavan toiminnan, kuten mahdottoman matkustamisen, tunnistetietojen käytön ja epätavallisen lataamisen, tiedostojen jakamisen tai sähköpostin edelleenlähetystoiminnan ja raportoi niistä tietoturvatiimillesi.

Microsoft Defender XDR:n pilotti- ja käyttöönottoprosessi

Microsoft suosittelee, että Microsoft 365 Defenderin osat otetaan käyttöön seuraavassa järjestyksessä.

| Vaihe | Linkki |

|---|---|

| A. Käynnistä pilotti | Käynnistä pilotti |

| B. Microsoft Defenderin XDR-osien pilottikoe ja käyttöönotto | - Defender for Identityn pilottikoe ja käyttöönotto - Defender for Office 365:n pilottikoe ja käyttöönotto - Defender for Endpointin pilottikoe ja käyttöönotto - Microsoft Defender for Cloud Appsin pilottikoe ja käyttöönotto |

| C. Tutki uhkia ja reagoi niihin | Tapausten tutkinnan ja reagointikäytännön harjoittaminen |

Tämä järjestys on suunniteltu hyödyntämään ominaisuuksien arvoa nopeasti sen mukaan, kuinka paljon vaivaa ominaisuuksien käyttöönotto ja määrittäminen yleensä vaatii. Esimerkiksi Defender for Office 365 voidaan määrittää lyhyemmässä ajassa kuin mitä laitteiden rekisteröinti Defender for Endpointiin kestää. Priorisoi osat liiketoimintasi tarpeiden mukaan.

Käynnistä pilotti

Microsoft suosittelee käynnistämään pilottikokeilun olemassa olevassa Microsoft 365 -tuotantotilauksessasi, jotta saat heti reaalimaailman merkityksellisiä tietoja, ja voit hienosäätää asetuksia, joilla voit suojautua nykyisiin uhkiin Microsoft 365 -vuokraajassasi. Kun olet saanut kokemusta ja olet tutustunut käyttöympäristöön, laajenna jokaisen komponentin käyttö yksi kerrallaan täyteen käyttöönottoon.

Vaihtoehtona on Määrittää Microsoft Defenderin XDR-kokeiluympäristö. Tämä ympäristö ei kuitenkaan näytä mitään todellisia kyberturvallisuustietoja, kuten uhkia tai hyökkäyksiä tuotantoasi Microsoft 365 -vuokraajaasi vastaan pilottikokeilun aikana, etkä voi siirtää suojausasetuksia tästä ympäristöstä tuotantovuokraajaan.

Microsoft 365 E5 -kokeiluversion käyttöoikeuksien käyttäminen

Jos sinulla ei ole Microsoft 365 E5:tä ja haluat hyödyntää Microsoft 365 E5 -kokeiluversion käyttöoikeuksia pilottikokeilullesi:

Kirjaudu sisään aiemmin luotuun Microsoft 365 -vuokraajan hallintaportaaliin.

Valitse siirtymisvalikosta Osta palveluita .

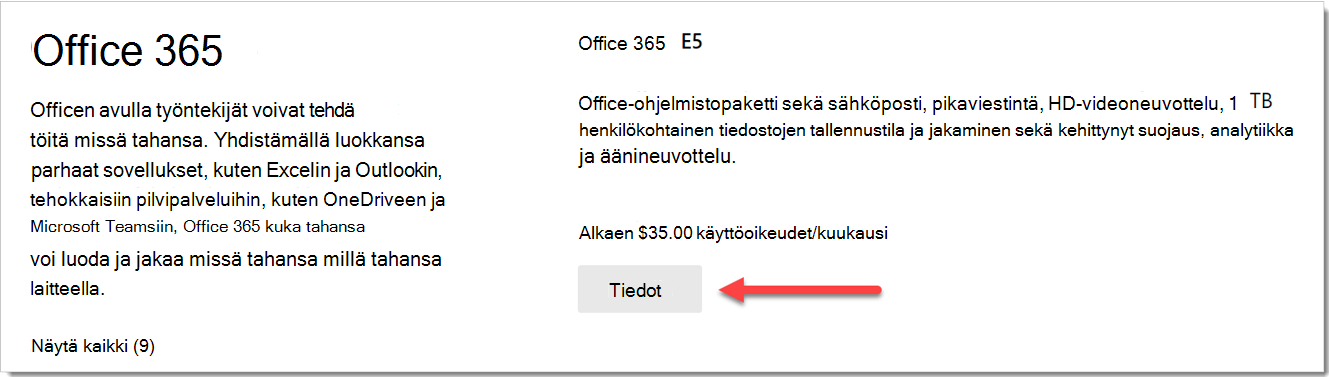

Valitse Office 365 -osiosta Tiedot Kohdasta Office 365 E5 -käyttöoikeus.

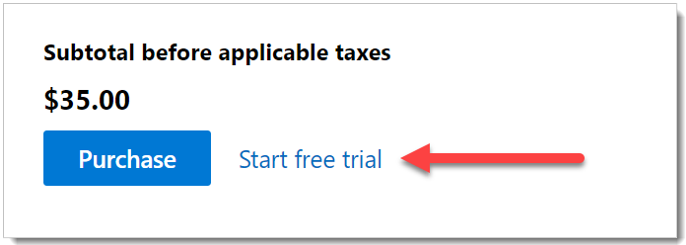

Valitse Aloita ilmainen kokeilu.

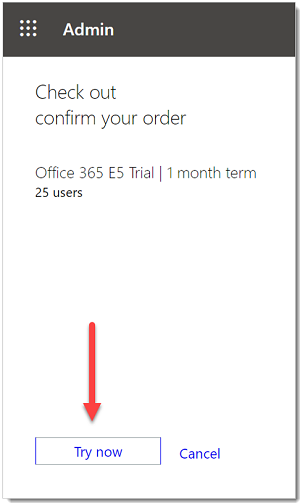

Vahvista pyyntösi ja valitse Kokeile nyt.

Jos käytät Microsoft 365 E5 -kokeiluversion käyttöoikeuksia olemassa olevassa tuotantovuokraajassa, voit säilyttää kaikki suojausasetukset ja -menetelmät, kun kokeilu päättyy ja ostat vastaavat käyttöoikeudet.

Seuraavat vaiheet

Katso Microsoft Defender for Identityn pilottikoe ja käyttöönotto.

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle