Ympäristömuuttujien käyttäminen Azure Key Vault -salasanoissa

Ympäristön muuttujien avulla Azure Key Vaultiin tallennettuihin salaisuuksiin voidaan viitata. Nämä salaisuudet ovat tämän jälkeen käytettävissä Power Automate -työnkuluissa ja mukautetuissa yhdistimissä. Huomaa, että salaisuuksia ei voi käyttää muissa mukautuksissa tai yleensä ohjelmointirajapinnan kautta.

Todelliset salaisuudet tallennetaan vain Azure Key Vaultiin, ja ympäristömuuttuja viittaa avainsäilön salaisuuden sijaintiin. Azure Key Vault -salaisuudet ympäristömuuttujien kanssa edellyttävät Azure Key Vault -määritystä, jotta Power Platform voi lukea viitattuja salaisuuksia.

Ympäristömuuttujiin viittaavat salaisuudet eivät ole tällä hetkellä dynaamisen sisällön valitsimen käytettävissä työnkulkuja varten.

Azure Key Vaultin määrittäminen

Jotta Azure Key Vaultin salaisuuksia voidaan käyttää Power Platformissa, Azure-tilauksessa, jossa säilö on, on rekisteröitävä PowerPlatform-resurssin toimittaja ja ympäristömuuttujan luoneella käyttäjällä on oltava tarvittavat oikeudet Azure Key Vault -resurssiin.

Huomautus

- Olemme hiljattain muuttaneet käyttöoikeusroolia, jota käytämme antamaan tietojen käyttöoikeuksia Azure Key Vaultissa. Aiempiin ohjeisiin sisältyi avainsäilön Lukijan roolin määrittäminen. Jos olet määrittänyt avainsäilöön aiemmin Key Vault Lukija -roolin, varmista, että lisäät Key Vault Secrets -käyttäjäroolin ja varmistat, että käyttäjillä ja Dataversellä on riittävät oikeudet salaisuuksien hakemista varten.

- Huomaamme, että palvelumme käyttää Azuren roolipohjaisia käyttöoikeuksien hallinnan ohjelmointirajapintoja käyttöoikeusroolin määritystä varten, vaikka avainsäilö olisi edelleen määritetty käyttämään säilön käyttöoikeuskäytäntömallia. Määrityksen helpottamiseksi on suositeltavaa, että vaihdat varaston käyttöoikeusmallin Azure-roolipohjaiseen käyttöoikeuksien hallintaan. Voit tehdä sen Käytä määrityksiä -välilehdeltä.

Rekisteröi

Microsoft.PowerPlatform-resurssin toimittaja Azure-tilaukseen. Tarkista ja määritä seuraavat vaiheet: Resurssipalvelut ja resurssityypit

Luo Azure Key Vault -säilö. Harkitse, kannattaako jokaisessa Power Platform -ympäristössä käyttää erillistä varastoa, jotta tietoturvauhkia voidaan pienentää, jos rikkomuksia tapahtuu. Voit määrittää avainsäilön käyttämään Azure-rooliin perustuvaa käytön hallintaa Käyttöoikeusmallille. Lisätietoja: Azure Key Vaultin käyttämisen parhaat käytännöt, Pikaopas – Azure Key Vaultin luominen Azure-portaalin avulla

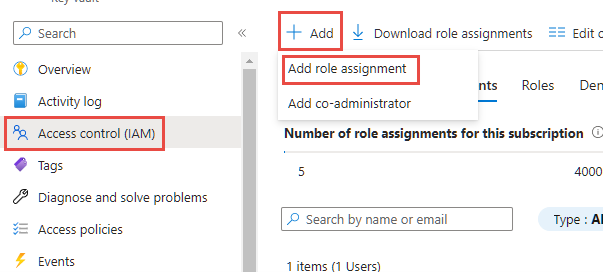

Käyttäjillä, jotka luovat tai käyttävät ympäristömuuttujia, joiden tyyppi on secret, on oltava oikeus hakea salaista sisältöä. Jos haluat myöntää uudelle käyttäjälle salaisuuden käytön, valitse Käytönhallinta (IAM)-alue, valitse Lisää ja valitse sitten avattavasta valikosta Lisää roolimääritys. Lisätietoja: Anna käyttöoikeus Key Vaultin avaimiin, varmenteisiin ja salaisuuksiin Azure-roolipohjaisella käytönvalvonnalla

Jätä ohjatussa roolien lisäämistoiminnossa oletusmääritystyypiksi Työtoimintoroolit ja jatka Rooli-välilehteen. Etsi Avainsäilön salaisuudet -käyttäjärooli ja valitse se. Siirry jäsenet-välilehteen ja valitse Valitse jäsenet -linkki ja etsi käyttäjä sivupaneelista. Kun käyttäjä on valittu ja näkyvissä jäsenosassa, jatka tarkistus- ja delegoimisvälilehdessä ja suorita ohjattu toiminto loppuun.

Azure-avainsäilöllä on oltava myönnettynä Key Vault -salaisuuksien käyttäjän rooli Dataverse -pääkäyttäjälle. Jos sitä ei ole tässä säilössä, lisää uusi käyttöoikeuskäytäntö käyttämällä samaa menetelmää kuin käytit loppukäyttäjän käyttöoikeuksissa, mutta käyttämällä Dataverse-sovelluksen identiteettiä käyttäjän asemesta. Jos vuokraajalla on useita Dataverse-palvelun päärooleja, on suositeltavaa valita kaikki ja tallentaa roolimääritys. Kun rooli on määritetty, tarkista kukin roolimääritykset-luettelossa mainittu Dataverse-kohde ja valitse Dataverse-nimi, jotta voit tarkastella tietoja. Jos Sovelluksen tunnus ei ole 00000007-0000-0000-c000-000000000000, valitse identiteetti ja valitse sitten Poista poistaaksesi sen luettelosta.

Jos Azure Key Vaultin palomuuri on otettu käyttöön, Power Platformin IP-osoitteille on annettava Key Vaultin käyttöoikeus. Power Platform ei sisälly Vain luotetut palvelut -vaihtoehtoon. Lisätietoja palvelussa käytettävistä nykyisistä IP-osoitteista on kohdassa Power Platformin URL-osoitteet ja IP-osoitealueet.

Jos et ole vielä tehnyt sitä, lisää salaisuus uuteen säilöösi. Lisätietoja: Azuren pika-aloitus - Salauskoodin määrittäminen ja sen noutaminen Azure Key Vaultista Azure-portaalin avulla

Uuden ympäristömuuttujan luominen Key Vault -salaisuutta varten

Kun Azure Key Vault on määritetty ja olet rekisteröinyt salaisuuden säilölle, voit viitata siihen Power Appsissa ympäristömuuttujan avulla.

Huomautus

- Salaisuuden käytön tarkistus suoritetaan taustalla. Jos käyttäjällä ei ole vähintään lukuoikeutta, näkyviin tulee tämä tarkistusvirhe: "Tämä muuttuja ei tallentunut oikein. Käyttäjällä ei ole oikeutta lukea salasanoja Azure Key Vault -polusta."

- Azure Key Vault on tällä hetkellä ainoa salaisuussäilö, jolle ympäristömuuttujia tuetaan.

- Azure Key Vaultin on oltava samassa vuokraajassa kuin Power Platform -tilaus.

Kirjaudu Power Appsiin ja avaa Ratkaisut-alueessa kehitysvaiheessa käytössäsi ollut hallitsematon ratkaisu.

Valitse Uusi > Lisää > Ympäristömuuttuja.

Kirjoita ympäristömuuttujalle Näyttönimi ja Kuvaus (valinnainen).

Valitse tietotyypiksi salaisuus ja salaisuussäilöksi Azure Key Vault.

Valitse seuraavista vaihtoehdoista:

- Valitse Azure Key Vaultin uuden salaisen koodin viittaus. Kun tiedot on lisätty seuraavassa vaiheessa ja tallennettu, luodaan ympäristömuuttujan arvo-tietue.

- Laajenna Näytä oletusarvo -kohta, jotta saat näkyviin kentät luodaksesi Azure Key Vault -oletussalaisuuden. Kun tiedot on lisätty seuraavassa vaiheessa ja tallennettu, oletusarvon erottelu lisätään ympäristömuuttujan määritelmä-tietue.

Anna seuraavat tiedot:

Azure-tilaustunnus: avainsäilöön liittyvä Azure-tilaustunnus.

Resurssiryhmän nimi: Azure-resurssiryhmä, jossa salaisuuden sisältävä avainsäilö sijaitsee.

Azure Key Vaultin nimi: salaisuuden sisältävän avainsäilön nimi.

Salaisuuden nimi: Azure Key Vaultissa sijaitsevan salaisuuden nimi.

Vihje

Tilaustunnus, resurssiryhmän nimi ja avainsäilön nimi löytyvät avainsäilön Azure-portaalin Yleiskatsaus-sivulta. Salanimi löytyy Azure-portaalin avainsäilösivulta valitsemalla Asetukset-kohdasta Salaisuudet.

Valitse Tallenna.

Ympäristön muuttujan salaisuuden testaaminen luomalla Power Automate -työnkulku

Yksinkertainen skenaario, joka osoittaa, miten Azure Key Vaultista saatua salaisuutta voi käyttää, on luoda Power Automate -työnkulku, joka käyttää salaisuutta todentautuakseen verkkopalveluun.

Huomautus

Tässä esimerkissä käytettävä verkkopalvelun URI-osoite ei ole toimiva verkkopalvelu.

Kirjaudu PowerAppsiin, valitse Ratkaisut ja avaa haluamasi ei-hallittu ratkaisu. Jos nimikettä ei ole sivupaneelissa, valitse ... Lisää ja valitse sitten haluamasi nimike.

Valitse Uusi > Automaatio > Pilvityönkulku > Välitön.

Anna työnkululle nimi, valitse Käynnistä työnkulku manuaalisesti ja valitse sitten Luo.

Valitse Uusi vaihe, valitse Microsoft Dataverse -yhdistin ja valitse sitten Toiminnot-välilehdessä Suorita ei-sidottu toiminto.

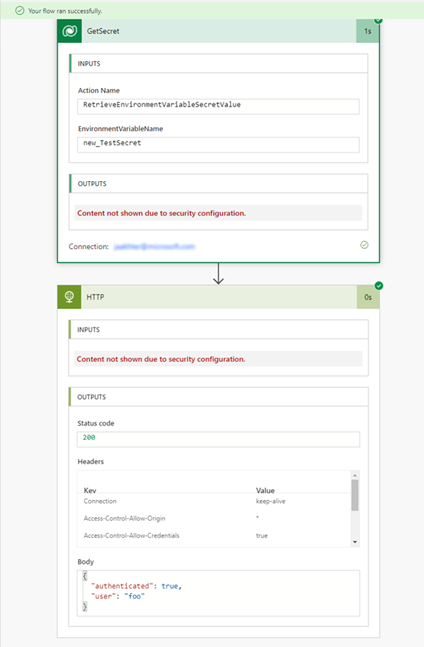

Valitse avattavasta luettelosta toiminto, jonka nimi on RetrieveEnvironmentVariableSecretValue.

Anna edellisessä osassa lisätty ympäristömuuttujan yksilöllinen nimi (ei näyttönimi). Tässä esimerkissä käytetään new_TestSecret-nimeä.

Valitse ... > Nimeä uudelleen, nimetäksesi toiminnon uudelleen, jotta siihen on helppo viitata seuraavassa toiminnossa. Alla olevassa näyttökuvassa se on nimetty uudelleen GetSecret-nimiseksi.

Valitse ... > Asetukset GetSecret-toiminnon asetusten näyttämiseksi.

Ota Suojatut tulosteet käyttöön asetuksissa ja valitse sitten Valmis. Tämä estää sen, että toiminnon tulos ei paljastu työnkulun suoritushistoriassa.

Valitse Uusi vaihe, hae ja valitse HTTP-yhdistin.

Valitse menetelmäksi GET ja kirjoita verkkopalvelun URI-osoite. Tässä esimerkissä käytetään fiktiivistä verkkopalvelua httpbin.org.

Valitse Näytä lisäasetukset, valitse Todentaminen-asetukseksi Perus ja anna sitten Käyttäjänimi.

Valitse Salasana-kenttä ja valitse sitten Dynaaminen sisältö -välilehden yllä mainitun työnkulun vaiheen nimen alla (tässä esimerkissä GetSecret) RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, joka lisätään lausekkeena

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']taibody('GetSecretTest')['EnvironmentVariableSecretValue'].

Valitse ... > Asetukset HTTP-toiminnon asetusten näyttämiseksi.

Ota Suojatut syötteet- ja Suojatut tulosteet -asetukset käyttöön asetuksissa ja valitse sitten Valmis. Näiden asetusten valinta estää sen, että toiminnon syöte ja tulos ei paljastu työnkulun suoritushistoriassa.

Luo työnkulku valitsemalla Tallenna.

Testaa työnkulku suorittamalla se.

Työnkulun suoritushistorian avulla tulostiedot voidaan tarkistaa.

Rajoitukset

- Azure Key Vault -salaisuuksiin viittaavien ympäristömuuttujien käyttö on tällä hetkellä rajoitettu käytettäväksi Power Automate -työnkulkujen ja mukautettujen yhdistinten kanssa.

Katso myös

Tietolähteen ympäristömuuttujien käyttäminen pohjaan perustuvissa sovelluksissa

Ympäristömuuttujien käyttäminen Power Automate -ratkaisun pilvityönkuluissa

Ympäristömuuttujien yleiskatsaus.

Huomautus

Voitko kertoa meille dokumentaatiota koskevan kielimäärityksesi? Vastaa lyhyeen kyselyyn. (Huomaa, että tämä kysely on englanninkielinen.)

Kyselyyn vastaaminen kestää noin seitsemän minuuttia. Henkilökohtaisia tietoja ei kerätä (tietosuojatiedot).