Power BI:n suojaus

Lisätietoja Power BI:n suojauksesta on Power BI:n suojauksen teknisessa raportissa.

Jos haluat suunnitella Power BI:n suojausta, tutustu Artikkelien Power BI -käyttöönoton suunnittelun suojaussarjaan. Raportti laajentuu Power BI:n suojauksen julkaisun sisältöön. Vaikka Power BI:n suojauksen teknisessä raportissa keskitytään keskeisiin teknisiin aihealueisiin, kuten todentamiseen, tietojen tallennukseen ja verkon eristämiseen, sarjan ensisijaisena tavoitteena on tarjota huomioon otettavia seikkoja ja päätöksiä, jotka auttavat sinua suunnittelemaan suojausta ja yksityisyyttä.

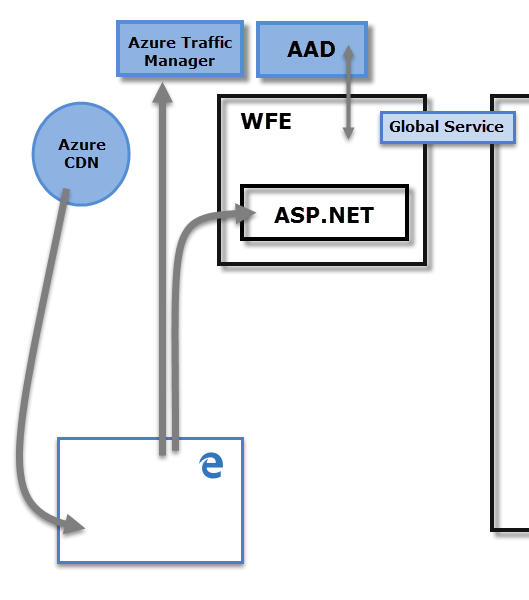

Power BI -palvelu perustuu Azureen, Microsoftin pilvitietojenkäsittelyinfrastruktuuriin ja -alustaan. Power BI -palvelu arkkitehtuuri perustuu kahteen klusteriin:

- Web Front End (WFE) -klusteri. WFE-klusteri hallitsee Power BI -palvelu ensimmäistä yhteyttä ja todentamista.

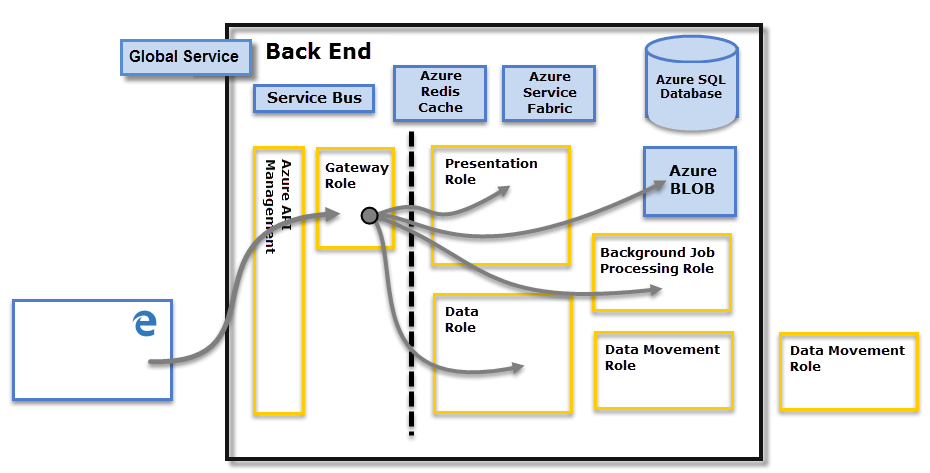

- Back End -klusteri. Kun todennus on tehty, Back-End käsittelee kaikki käyttäjien seuraavat vuorovaikutukset. Power BI käyttää Microsoft Entra ID:tä käyttäjätietojen tallentamiseen ja hallintaan. Microsoft Entra ID hallitsee myös tietojen tallennustilaa ja metatietoja Azure BLOB- ja Azure-SQL-tietokanta avulla.

Power BI -arkkitehtuuri

WFE-klusteri todentaa asiakkaat Microsoft Entra ID:n avulla ja tarjoaa tunnuksia seuraaville asiakasyhteyksille Power BI -palvelu. Power BI käyttää Azure-Liikennehallinta (Liikennehallinta) ohjaamaan käyttäjäliikennettä lähimpään palvelinkeskukseen. Liikennehallinta ohjaa pyynnöt käyttämällä sen asiakkaan DNS-tietuetta, joka yrittää muodostaa yhteyden ja todentaa ja ladata staattista sisältöä ja tiedostoja. Power BI käyttää Azure Sisällön toimitusverkosto (CDN) tarpeellisen staattisen sisällön ja tiedostojen jakamiseen käyttäjille aluekohtaisten asetusten perusteella.

Back End -klusteri määrittää, miten todennetut asiakkaat käsittelevät Power BI -palvelu. Back End -klusteri hallitsee visualisointeja, käyttäjien koontinäyttöjä, semanttisia malleja, raportteja, tiedon tallennusta, tietoyhteyksiä, tietojen päivittämistä ja muita Power BI -palvelu vuorovaikutuksen näkökohtia. Yhdyskäytävän rooli toimii yhdyskäytävänä käyttäjäpyyntöjen ja Power BI -palvelu välillä. Käyttäjät eivät ole suorassa vuorovaikutuksessa muiden roolien kuin yhdyskäytävän roolin kanssa. Azure API-hallinta käsittelee lopulta yhdyskäytävän roolin.

Tärkeä

Vain Azure API-hallinta- ja yhdyskäytäväroolit ovat käytettävissä julkisen Internetin kautta. Ne tarjoavat todentamisen, valtuutuksen, DDoS-suojauksen, rajoituksen, kuormituksen tasauksen, reitityksen ja muita toimintoja.

Tietojen Tallennus suojaus

Power BI käyttää kahta ensisijaista säilöä tietojen tallentamiseen ja hallintaan:

- Käyttäjiltä ladatut tiedot lähetetään yleensä Azure Blob -Tallennus.

- Kaikki metatiedot, mukaan lukien itse järjestelmän kohteet, tallennetaan Azure-SQL-tietokanta.

Pisteviiva, joka näkyy Back End -klusterikaaviossa, osoittaa niiden kahden osan välisen rajan, jotka ovat käyttäjien käytettävissä pisteviivan vasemmalla puolella. Roolit, jotka ovat vain järjestelmän käytettävissä, näkyvät oikealla. Kun todennettu käyttäjä muodostaa yhteyden Power BI -palveluun, yhdyskäytävän rooli hyväksyy yhteyden ja asiakkaan pyynnön ja hallitsee niitä. Ne vuorovaikutetaan sitten muun Power BI -palvelun kanssa käyttäjän puolesta. Kun asiakas esimerkiksi yrittää tarkastella koontinäyttöä, yhdyskäytävän rooli hyväksyy pyynnön ja lähettää pyynnön erikseen esityksen roolille, joka noutaa selaimen koontinäytön näyttämiseen tarvitsemat tiedot. Azure-API-hallinta käsittelee lopulta yhteydet ja asiakaspyynnöt.

Käyttäjän todentaminen

Power BI todentaa Power BI -palvelu kirjautuvat käyttäjät Microsoft Entra ID:n avulla. Kirjautumistunnuksia tarvitaan aina, kun käyttäjä yrittää käyttää suojattuja resursseja. Käyttäjät kirjautuvat Power BI -palvelu käyttämällä sähköpostiosoitetta, jolla he perustivat Power BI -tilinsä. Power BI käyttää samoja tunnistetietoja kuin käytössä oleva käyttäjänimi ja välittää sen resursseihin aina, kun käyttäjä yrittää muodostaa yhteyden tietoihin. Käytössä oleva käyttäjänimi yhdistetään sitten täydellinen käyttäjätunnus ja ratkaistaan siihen liittyvään Windows-toimialuetiliin, jota vastaan todennusta käytetään.

Organisaatioissa, joissa käytetään työsähköpostiosoitteita esimerkiksi david@contoso.comPower BI -kirjautumisessa, käytössä oleva käyttäjänimi on helppo yhdistää UPN:ään. Organisaatioissa, joissa ei käytetä työsähköpostiosoitteita, esimerkiksi david@contoso.onmicrosoft.com Microsoft Entra -tunnuksen ja paikallisten tunnistetietojen yhdistäminen edellyttää, että hakemistot synkronoidaan oikein.

Power BI -alustan suojaus sisältää myös usean vuokraajan ympäristön suojauksen, verkon suojauksen ja mahdollisuuden lisätä muita Microsoft Entra id -pohjaisia suojausmittareita.

Tietojen ja palvelun suojaus

Lisätietoja on artikkelissa Microsoft Trust Center, tuotteet ja palvelut, joita ylläpitävät luottamuksessa.

Kuten yllä on kuvattu, paikalliset AD-palvelimet käyttävät Power BI -kirjautumista tunnistetietojen yhdistämiseen upn-käyttäjätunnuksille. Käyttäjien on kuitenkin ymmärrettävä jakamiensa tietojen luottamuksellisuus. Kun olet turvallisesti muodostanut yhteyden tietolähteeseen ja jakanut sitten raportteja, koontinäyttöjä tai semanttisia malleja muiden kanssa, vastaanottajille myönnetään raportin käyttöoikeudet. Vastaanottajien ei tarvitse kirjautua sisään tietolähteeseen.

Poikkeuksena on yhteyden muodostaminen SQL Server Analysis Servicesiin paikallisen tietoyhdyskäytävän avulla. Koontinäytöt tallennetaan Power BI:n välimuistiin, mutta pohjana olevien raporttien tai semanttisten mallien käyttö käynnistää todennuksen kullekin käyttäjälle, joka yrittää käyttää raporttia tai semanttista mallia. Käyttöoikeus myönnetään vain, jos käyttäjällä on riittävät tunnistetiedot tietojen käyttämiseen. Lisätietoja on artikkelissa Paikallinen tietoyhdyskäytävä tarkemmin.

TLS-salauksen käytön pakottaminen

Verkonvalvojat ja IT-järjestelmänvalvojat voivat pakottaa nykyisen Transport Layer Securityn (TLS) käytön verkkonsa suojatussa tietoliikenteessä. Windows tukee TLS-suojausta Microsoft Schannel -palvelussa. Lisätietoja on TLS/SSL:n (Schannel SSP) protokollat-kohdassa.

Järjestelmänvalvoja asettaa rekisteriavaimet tämän pakotuksen avulla. Lisätietoja pakottamisesta on kohdassa SSL/TLS-protokollien ja Cipher Suites for AD FS:n hallinta.

Power BI Desktopin päätepisteiden suojaamiseen tarvitaan TLS (Transport Layer Security) -versio 1.2 (tai uudempi). Verkkoselaimet ja muut asiakassovellukset, jotka käyttävät TLS 1.2:ta aiempia TLS-versioita, eivät pysty muodostamaan yhteyttä. Jos TLS:n uudempia versioita vaaditaan, Power BI Desktop noudattaa kyseisissä artikkeleissa kuvattuja rekisteriavainasetuksia ja luo yhteyksiä, jotka täyttävät kyseisiin rekisteriasetuksiin perustuvan TLS:n versiovaatimukset.

Lisätietoja rekisteriavainten määrittämisestä on kohdassa Transport Layer Securityn (TLS) rekisteriasetukset.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle