Palvelutunnisteiden käyttäminen Power BI:ssä

Azure-palvelutunnisteiden ja Power BI:n avulla voit ottaa käyttöön Azure SQL:n hallitun esiintymän (MI), joka mahdollistaa saapuvat yhteydet Power BI -palvelu. Azuressa palvelutunniste on määritetty ryhmä IP-osoitteita, jotka voit määrittää automaattisesti hallittavaksi ryhmänä, jotta verkon suojaussääntöihin tehtyjen päivitysten tai muutosten monimutkaisuus voidaan minimoida. Palvelutunnisteiden avulla Power BI:ssä voit ottaa käyttöön SQL:n hallitun esiintymän, joka sallii saapuvat yhteydet Power BI -palvelu.

Seuraavat määritykset on tehtävä, jotta päätepisteet voidaan ottaa onnistuneesti käyttöön Power BI -palvelu käyttöä varten:

- Ota julkinen päätepiste käyttöön SQL:n hallitussa esiintymässä.

- Luo verkon käyttöoikeusryhmän sääntö saapuvan liikenteen sallimiseksi.

- Anna tunnistetiedot Power BI:ssä.

Seuraavissa osioissa tarkastellaan näitä vaiheita.

Ota käyttöön julkinen päätepiste

Prosessin ensimmäinen osa on ottaa julkinen päätepiste käyttöön SQL:n hallitussa esiintymässä. Tee seuraavat toimet:

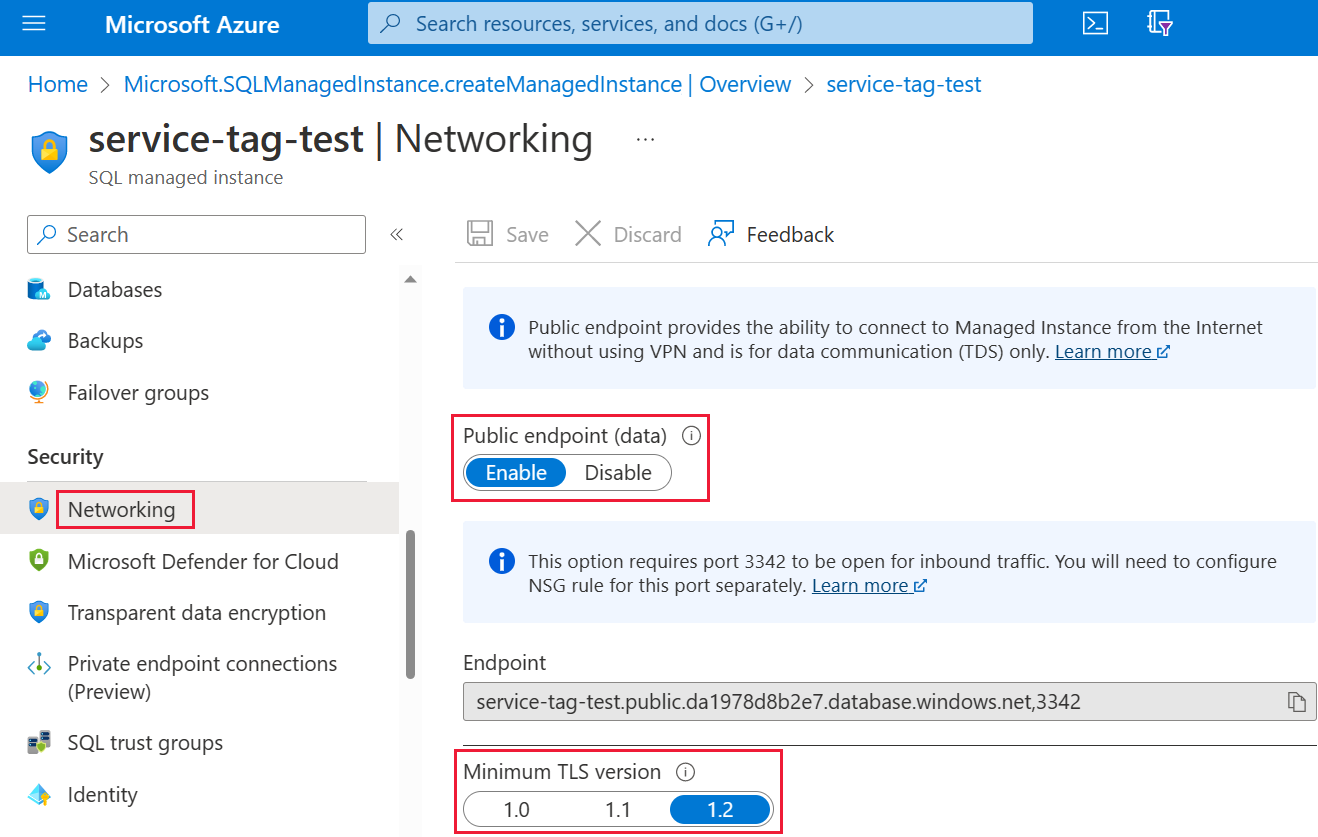

Kirjaudu sisään Azure-portaali ja siirry SQL:n hallittuun esiintymään.

Valitse sivun vasemmasta reunasta Verkko.

Liu'uta julkinen päätepiste (tiedot) kohtaan Ota käyttöön ja määritä TLS-vähimmäisversion arvoksi1.2. Seuraavassa kuvassa näyttö näkyy Azure-portaali.

Tallenna asetukset valitsemalla Tallenna.

Verkon käyttöoikeusryhmän säännön luominen

Seuraava vaihekokoelma edellyttää, että luot NSG-säännön, joka sallii saapuvan liikenteen Power BI -palvelu. Tämä toiminto voidaan suorittaa Azure-portaali hyödyntämällä Power BI:n Lähdepalvelu-tunnistetta tai käyttämällä joko komentorivin liittymää (CLI) tai PowerShelliä.

Muistiinpano

Määrittämäsi säännön prioriteetin on oltava suurempi kuin 4096 deny_all_inbound säännön, mikä tarkoittaa sitä, että prioriteettiarvon on oltava pienempi kuin 4096. Seuraavassa esimerkissä käytetään prioriteettiarvoa 400.

Seuraavassa CLI-komentosarjassa on viittausesimerkki. Lisätietoja on artikkelissa az network nsg -sääntö. Sinun on ehkä muutettava useita arvoja, jotta esimerkki toimii oikein tilanteessasi. PowerShell-komentosarja annetaan sen jälkeen.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Seuraava PowerShell-komentosarja annetaan toisena viitteenä NSG-säännön luomiseksi. Lisätietoja on artikkelissa Verkon käyttöoikeusryhmän säännön lisääminen PowerShellissä. Sinun on ehkä muutettava useita arvoja, jotta esimerkki toimii oikein tilanteessasi.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Anna tunnistetiedot Power BI:ssä

Prosessin viimeinen osa on tunnistetietojen antaminen Power BI -palvelu.

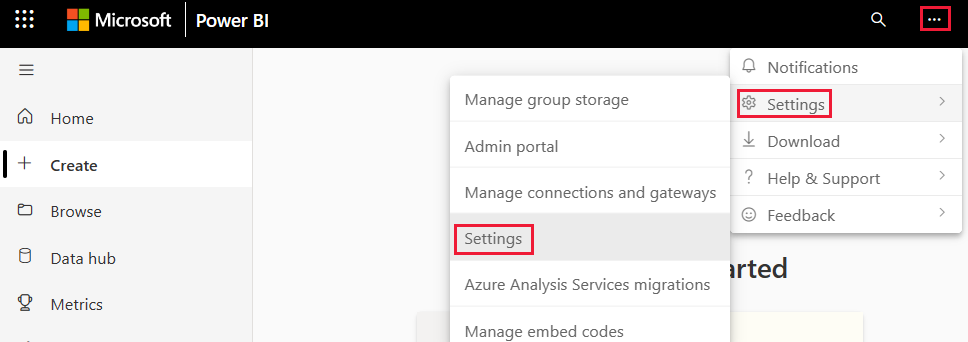

Kirjaudu sisään Power BI -palvelu ja siirry työtilaan, joka sisältää SQL:n hallittua esiintymää käyttävät tietojoukot. Seuraavassa esimerkissä kyseistä työtilaa kutsutaan ASAdatasetiksi ja tietojoukon nimi on Contoso SQL MI Demo.

Valitse Asetukset oikeasta yläkulmasta ja valitse sitten Asetukset avattavasta valikosta.

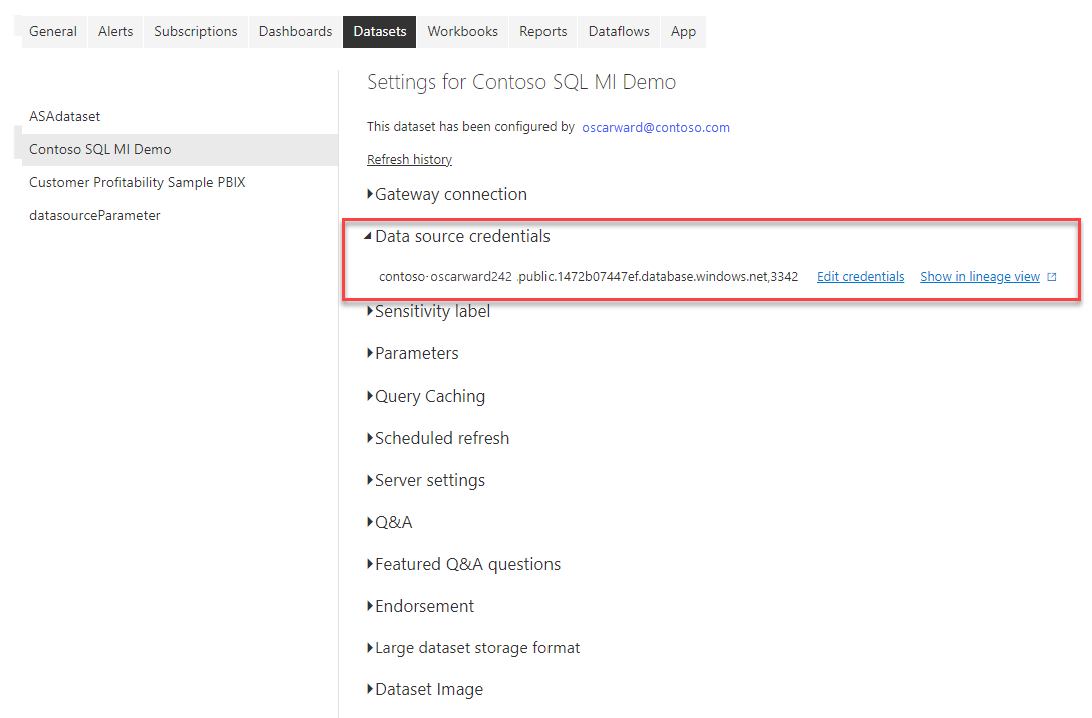

Laajenna Tietojoukot-kohdassa Tietolähteen tunnistetiedot -osio.

Valitse Muokkaa tunnistetietoja -linkki. Kirjoita avautuvaan valintaikkunaan kelvolliset tunnistetiedot.

Tallenna asetuksesi ja poistu. HALLITTU SQL-esiintymä on nyt määritetty sallimaan saapuva yhteys Power BI -palvelu.